Dest0g3迎新赛misc部分解析

目录

1. Pngenius

编辑

编辑

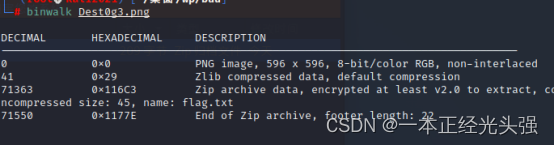

使用kali,binwalk,查看有没有隐藏文件

编辑

编辑

使用foremost分离

发现有个zip解压包,在里面看到加密flag.txt,在外面使用工具看看图片

使用stegsolve工具

编辑

编辑

发现是flag.txt密码:Weak_Paf s5w0rd去掉空格

Dest0g3{2908C1AA-B2C1-B8E6-89D1-21B97D778603}

2. EasyEncode

编辑

编辑

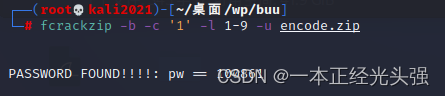

题目只给一个加密文件,压缩包是zip格式,直接使用工具fcrackzip

编辑

编辑

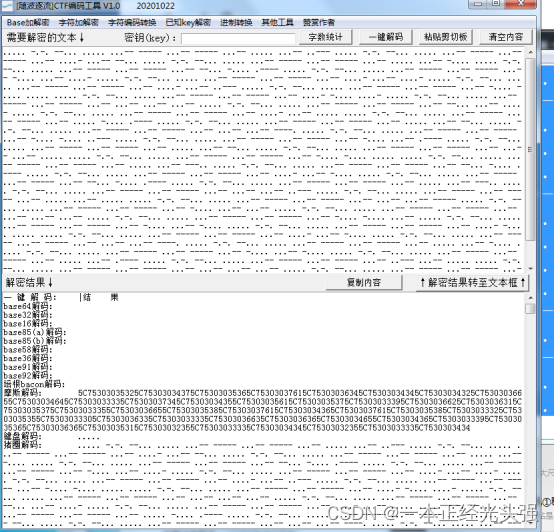

去试试,发现密文,放工具里解码

编辑

编辑

看到摩斯比较像,复制,放上去在解码,

编辑

编辑

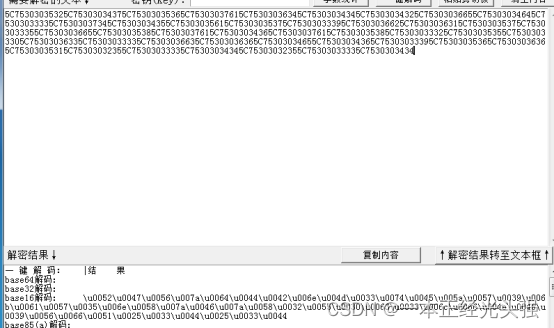

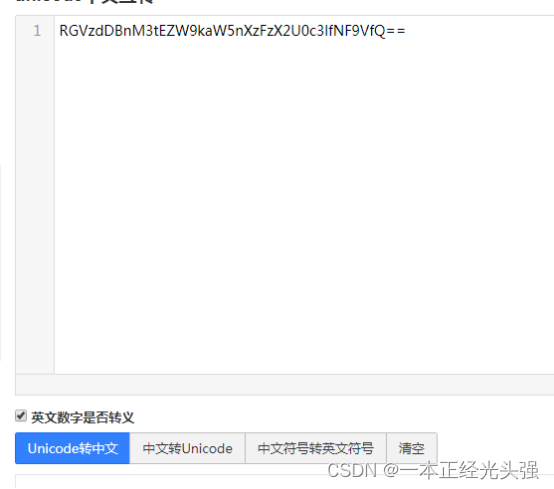

在使用在线unicode转中文,中文转unicode-BeJSON.com此网站解码

最终得到base64码

编辑

编辑

继续解码

编辑

编辑

Dest0g3{Deoding_1s_e4sy_4_U}

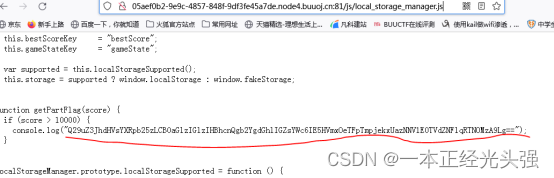

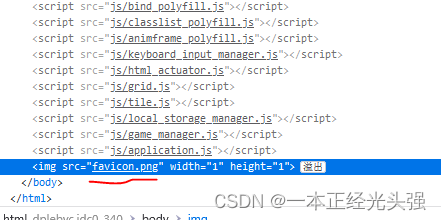

3. 你知道js吗

编辑

编辑

改为zip格式

编辑

编辑

编辑

编辑

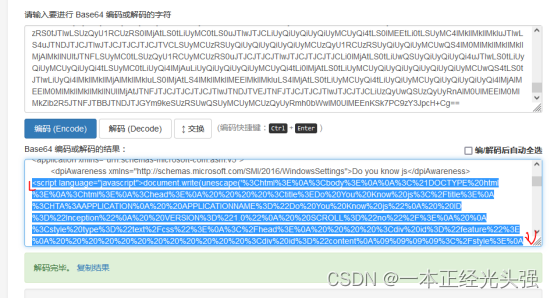

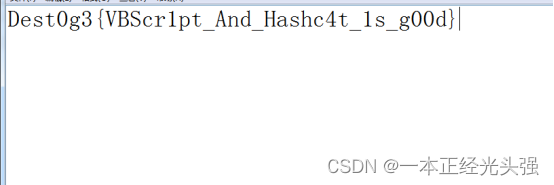

找到三串base64码,合一块使用base64解码,得到

编辑

编辑

从红线标的一直到底,在搜索URL解码

编辑

编辑

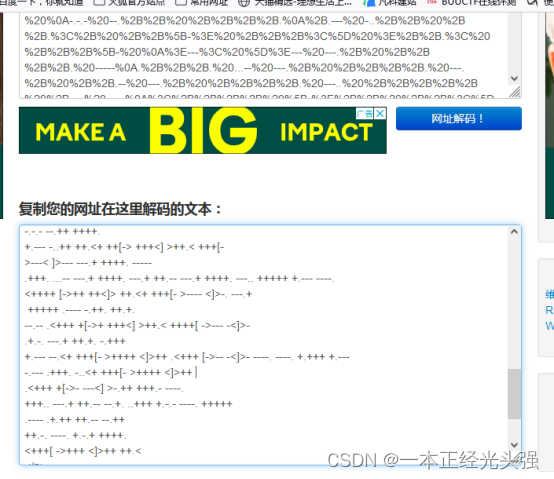

得到这么多符号,在使用Brainfuck解码得到一串数字

编辑

编辑

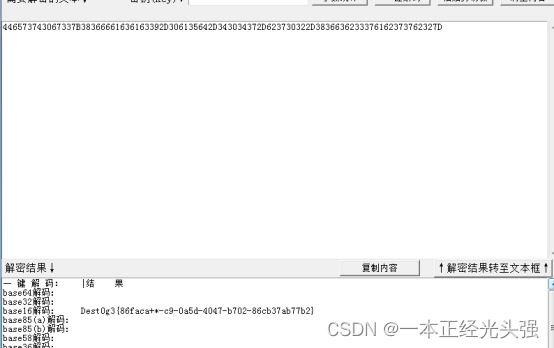

发现是16进制

编辑

编辑

得到flag

Dest0g3{86faca+*-c9-0a5d-4047-b702-86cb37ab77b2}

4. StrangeTraffic

数据包

编辑

编辑

随便找一组,查看数据流,从红色线开始一直到最后只取最后一段,使用base64解码

编辑

编辑

Dest0g3{31A5BEA6-F20D-F18A-E8EA-29B4F257108B}

5. EasyWord

编辑

编辑

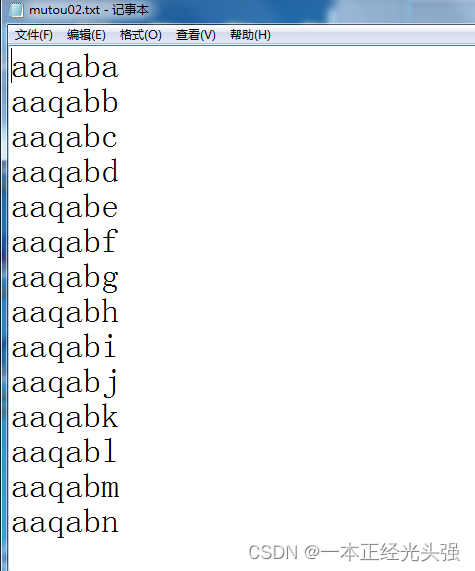

看到提示使用工具字典生成工具生成字典

编辑

编辑

编辑

编辑

在使用此工具破开word文档

编辑

编辑

进去之后取消保护

编辑

编辑

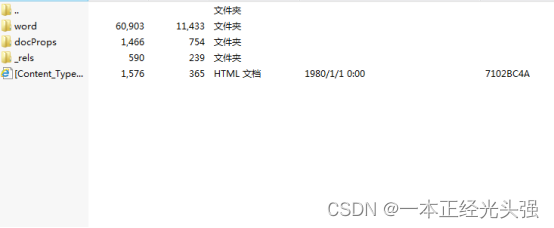

另为存文件为doc格式

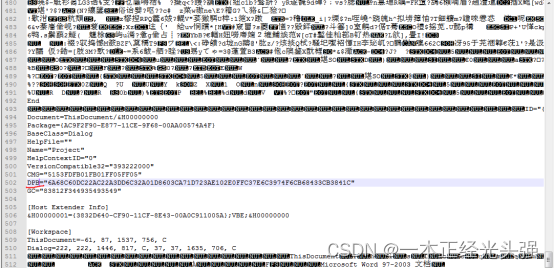

用Notepad打开

编辑

编辑

把DPB改为DPx保存

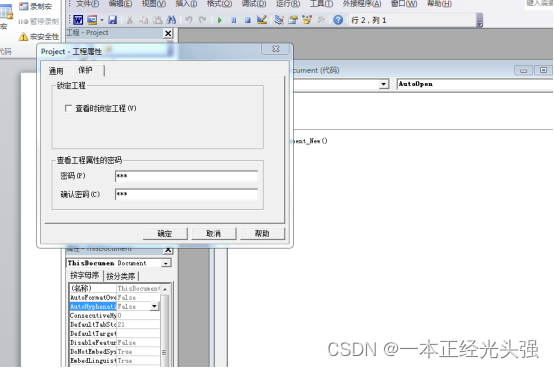

打开文件,编辑宏,点击工具Project-工程属性,密码随意

编辑

编辑

设置好之后将DPx改为DPB

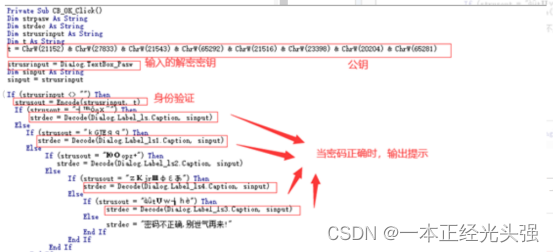

这里利用了树木佬的图

编辑

编辑

编辑

编辑

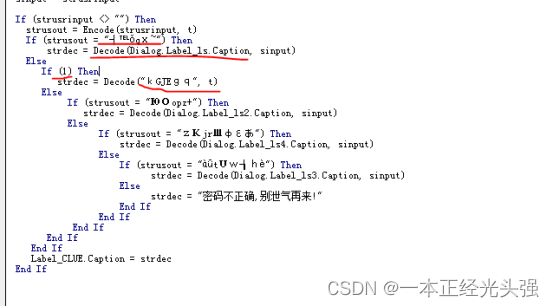

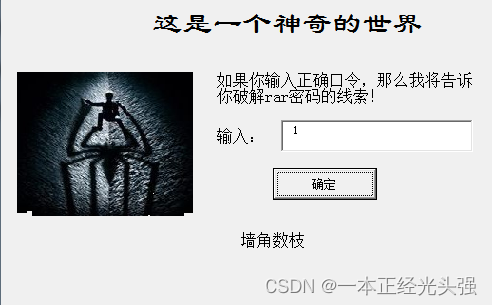

上面复制到下面,上面改为1

最终发现"zΚjrШφεあ"可行

编辑

编辑

将源码恢复编辑之前在宏输入墙角数枝

编辑

编辑

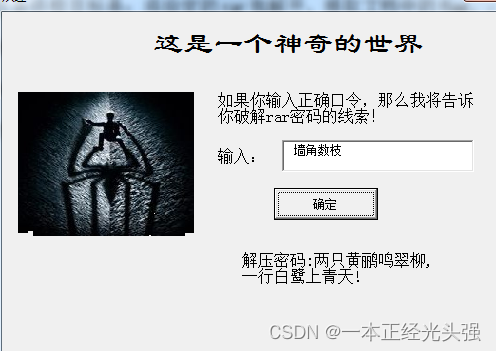

得到解压密码:两只黄鹂鸣翠柳,一行白鹭上青天

数字写下来,汉字取首字母

压缩包密码:

编辑

编辑

Dest0g3{VBScr1pt_And_Hashc4t_1s_g00d}

6.4096

编辑

编辑

编辑

编辑

Base64解码,

编辑

编辑

编辑

编辑

4ee7-b673-971d81f8b177}后半部分flag

编辑

编辑

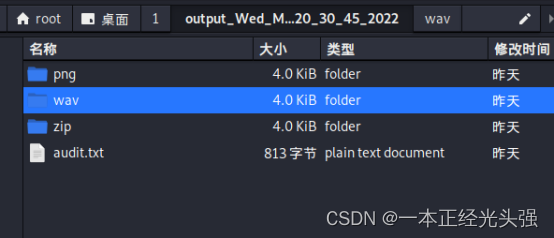

这里有个图

编辑

编辑

另为存到桌面,在拉到kali使用foremost -T 图片

编辑

编辑

编辑

编辑

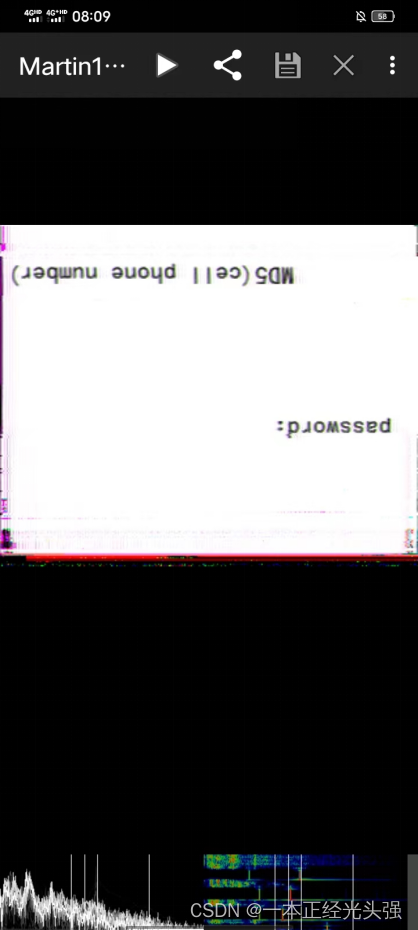

Zip有个加密图片,先去wav看看,发现有个音频,使用手机上的Robot36看看,

编辑

编辑

音频分为两部分,开头跟结尾是拨号音,中间是上图的提示

解手机音的网站

https://xiangyuecn.github.io/Recorder/assets/%E5%B7%A5%E5%85%B7-%E4%BB%A3%E7%A0%81%E8%BF%90%E8%A1%8C%E5%92%8C%E9%9D%99%E6%80%81%E5%88%86%E5%8F%91Runtime.html?jsname=teach.dtmf.decode_and_encode

编辑

编辑

根据手机号格式去掉中间的一个零,为13879085947,再根据上图提示将手机号编为MD5格式

编辑

编辑

然后找到分解出来的压缩包,打开文件得到一张图片

编辑

编辑

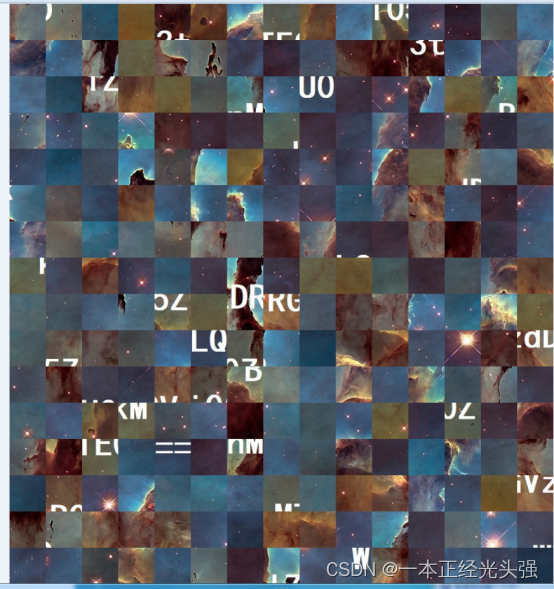

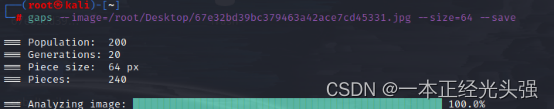

太乱了,使用kali工具复原图片

编辑

编辑

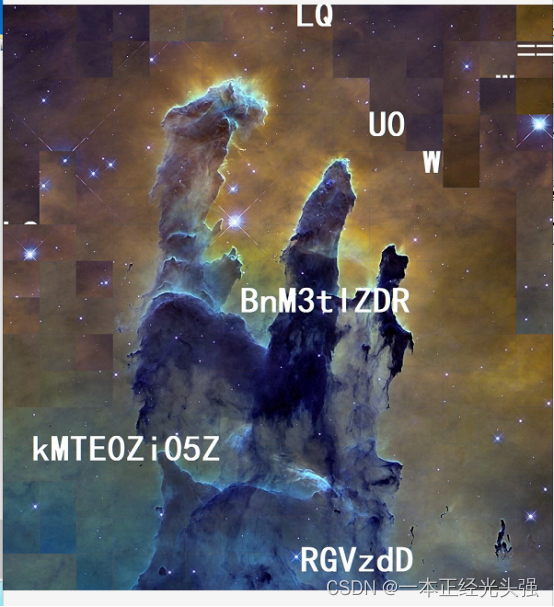

可以重新运行刷出比较完整的图

编辑

编辑

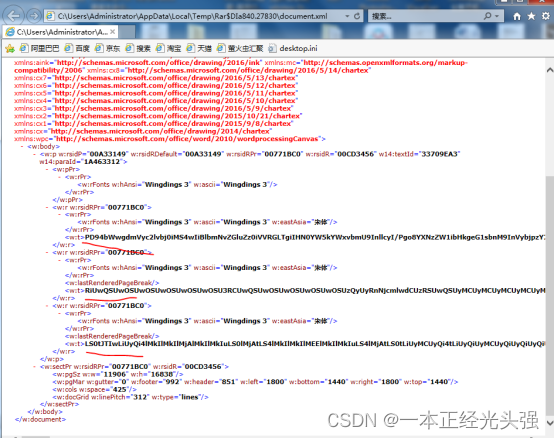

RGVzdDBnM3tIZDRkMTE0Zi05ZUOWLQ==

得到前半部分flag

Dest0g3{Hd4d114f-9eC-

与前面得到的后半部分flag合并的flag

Dest0g3{Hd4d114f-9eC-4ee7-b673-971d81f8b177}

7.python_jail

编辑

编辑

编辑

编辑

正在上传…重新上传取消

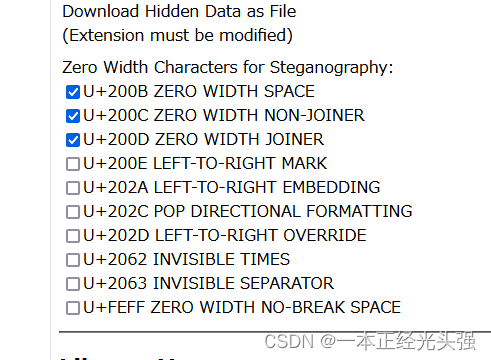

使用Unicode Steganography with Zero-Width Characters解密

whitespace

编辑

编辑

编辑

编辑

Password得到密码拿去试试

网址:Whitelips the Esoteric Language IDE

编辑

编辑

一张图片放stegsolve里面看看

编辑

编辑

是base64码,放网站上解码的flag

flag{b5bcfc87-5ca6-43f1-b384-57d09b886ca9}

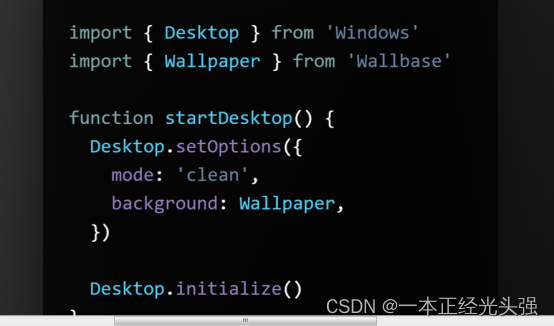

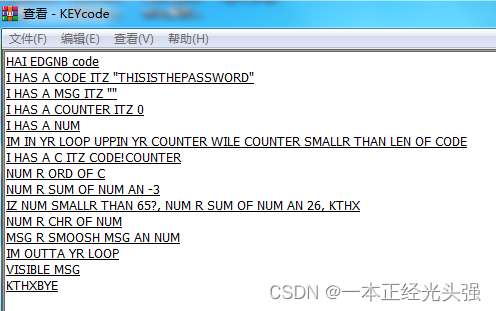

8. codegame

编辑题目给出格式修改为zip

编辑题目给出格式修改为zip

编辑

编辑

题目提示

编辑

编辑

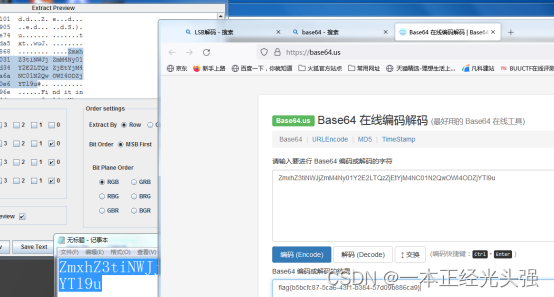

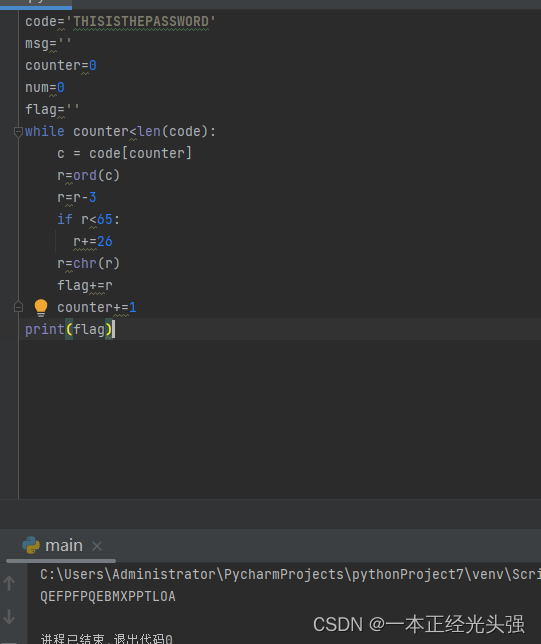

根据上面给到的提示,编一个脚本

code='THISISTHEPASSWORD'

msg=''

counter=0

num=0

flag=''

while counter<len(code):

c = code[counter]

r=ord(c)

r=r-3

if r<65:

r+=26

r=chr(r)

flag+=r

counter+=1

print(flag)

编辑

编辑

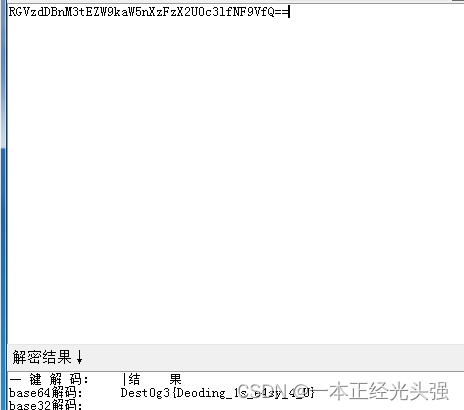

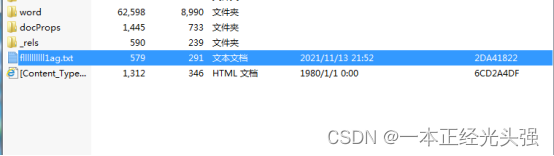

得到密码,打开加密的docx文件,打开发现有错误,可能是格式不对,改为zip格式试试

编辑

编辑

发现里面有个特别的txt文件,打开看看

编辑

编辑

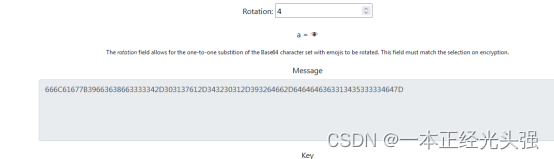

发现密文可以拉进kali,发现是emoji

网站:https://aghorler.github.io/emoji-aes/

编辑

编辑

Key就是刚才的解压密码

上面的0不行就挨个试

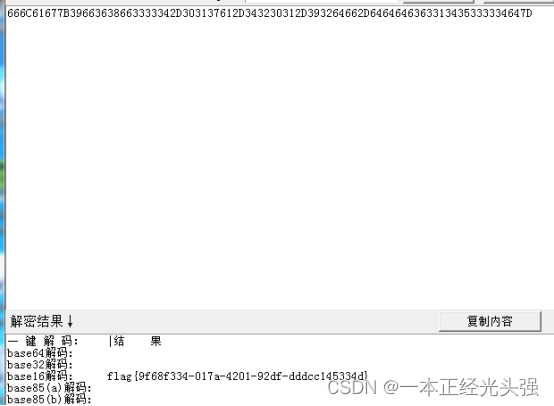

编辑

编辑

使用工具解码得flag

编辑

编辑

flag{9f68f334-017a-4201-92df-dddcc145334d}

9.被污染的二维码

编辑

编辑

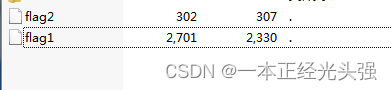

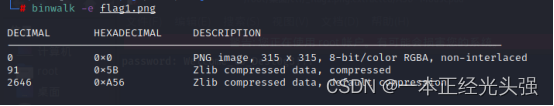

都没有后缀,都拉桌面,先看看flag1

编辑

编辑

改为png格式放kali里分解看看

编辑

编辑

编辑

编辑

发现一个解压密码:password: Welcome_to_Dest0g3!!!

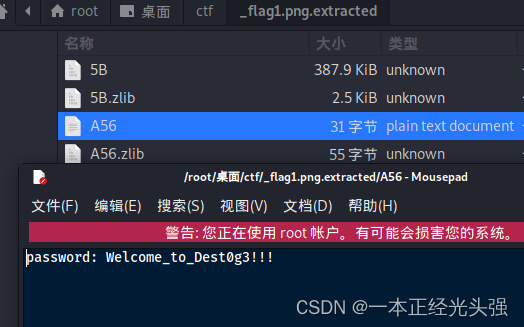

看看另一个flag2

编辑

编辑

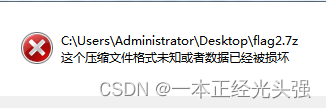

这个是7z后缀

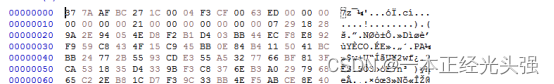

编辑

编辑

发现打不开,在网上搜索了7z后缀发现文件头AF跟BC反了,改回来

编辑

编辑

编辑

编辑

打开发现里面有个加密文档

使用刚才找到的解压密码试试

编辑

编辑

猜测有零宽存在,我们解密零宽

解密网址:http://330k.github.io/misc_tools/unicode_steganography.html

编辑

编辑

下方勾选三个

编辑

编辑

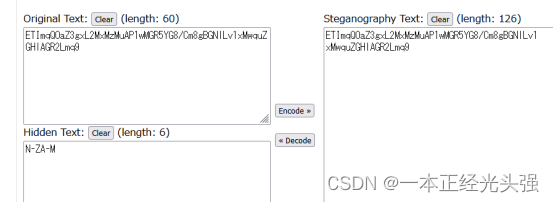

我们根据解出来的N-ZA-M猜测是rot13算法,使用rot13解密

编辑

编辑

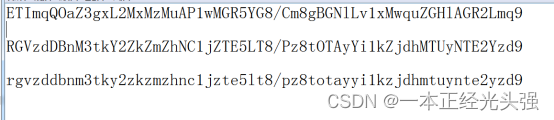

解码结果为:rgvzddbnm3tky2zkzmzhnc1jzte5lt8/pz8totayyi1kzjdhmtuynte2yzd9

手动更改为大写

编辑

编辑

使用base64解码得不完整的flag

编辑

编辑

Dest0g3{dcfdffa4-ce19-????-902b-df7a152516c7}

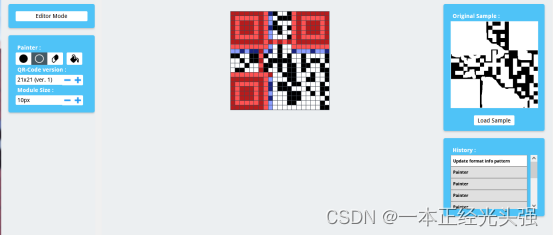

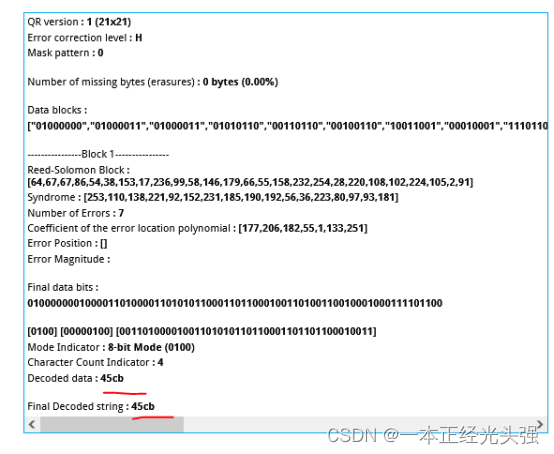

再去看看图片二维码

编辑

编辑

编辑

编辑

得到最后4位

Dest0g3{dcfdffa4-ce19-45cb-902b-df7a152516c7}

-

Dest0g3迎新赛misc部分解析的更多相关文章

- 2017年浙工大迎新赛热身赛 L cayun日常之赏月【易错特判】

题目描述(https://www.nowcoder.com/acm/contest/51#question) 在cayun星球月亮大小都有一个规律,月亮为每30天一个周期,在这30天的周期里,月亮的大 ...

- 20190815网络与信息安全领域专项赛线上赛misc WriteUp

目录 签到题 题目内容 使用工具 解题步骤 七代目 题目下载地址 使用工具 解题步骤 亚萨西 题目下载链接 使用工具 解题步骤 24word 题目下载链接 使用工具 解题步骤 感想 几星期前报了名却完 ...

- 2017年浙江工业大学大学生程序设计迎新赛预赛 H - 栗酱的文明

题目描述 “伟大的勇士兔栽栗女王,所有栗子看到您都不寒而栗,但也非常尊重您.您骑着威风凛凛的小白兔,带领兔栽栗们奋勇前行.伟大史诗告诉我们,烈兔勇栗从大草原飞奔出来,冲在每场战争的前线 ...

- 2017年浙江工业大学大学生程序设计迎新赛热身赛-J-Forever97与寄信

Forever97与未央是一对笔友,他们经常互相写信.有一天Forever97去邮局寄信,发现邮局的收费方式变成了按字收费,收取的费用为总字数除了其自身以外的最大因子.虽然Forever97是一个有情 ...

- 2017年浙工大迎新赛热身赛 J Forever97与寄信 【数论/素数/Codeforces Round #382 (Div. 2) D. Taxes】

时间限制:C/C++ 1秒,其他语言2秒空间限制:C/C++ 131072K,其他语言262144K64bit IO Format: %lld 题目描述 Forever97与未央是一对笔友,他们经常互 ...

- 2017年浙工大迎新赛热身赛 A 毕业设计选题 【结构体排序】

时间限制:C/C++ 1秒,其他语言2秒空间限制:C/C++ 65536K,其他语言131072K64bit IO Format: %lld 题目描述 又到了一年一度,大四老学长们毕业设计选题的时候, ...

- 2018.11.25 齐鲁工业大学ACM-ICPC迎新赛正式赛题解

整理人:周翔 A 约数个数(难) 解法1:苗学林 解法2:刘少瑞 解法3:刘凯 解法4:董海峥 B Alice And Bob(易) 解法1:周翔 解法2:苗学林 解法3:刘少瑞 C 黑白 ...

- 2020 i春秋新春战疫公益赛 misc

0x01 code_in_morse morse decode后得到: RFIE4RYNBINAUAAAAAGUSSCEKIAAAAEUAAAAA7AIAYAAAAEPFOMTWAAABANUSRCB ...

- 2019 EIS高校安全运维赛 misc webshell

webshell 第一种思路: 1.菜刀都是http协议,发的包都是POST包,所以在显示过滤器下命令:http.request.method==POST 2.右键,追踪tcp流,发现是蚁剑流量 3. ...

随机推荐

- 先导,对IOC容器的理解

先导,对IOC容器的理解 通俗的讲就是把你的class类交给spring的IOC容器去管理 需要对该类的属性注入一些值,就可以通过spring提供的xml文件或者注解进行注入 自己使用时在IOC容器工 ...

- 急如闪电快如风,彩虹女神跃长空,Go语言高性能Web框架Iris项目实战-初始化项目ep00

在Golang Web编程的世界里,君不言高性能则已,言高性能必称Iris.彩虹女神的名号响彻寰宇.名动江湖,单论一个快字,无人能出其右,就连以简洁轻量著称于世的Gin也难以望其项背,只见彩虹女神Ir ...

- Java SE 9 模块化示例

Java SE 9 模块化示例 作者:Grey 原文地址:Java SE 9 模块化示例 说明 Java SE 9引入了模块系统,模块就是代码和数据的封装体.模块的代码被组织成多个包,每个包中包含Ja ...

- java学习第七天lo流.day17

lo输入

- Mac设置外网访问本地项目

> 官网地址:https://ngrok.com/download 步骤(官网基本已经说明了步骤,但还不完善,以下为亲测步骤): 下载并注册账号 打开终端,进入ngrok.zip所在文件夹(方法 ...

- Matery主题添加Pjax

如何给matery主题添加Pjax? Pjax优点 1.减轻服务端压力 2.按需请求,每次只需加载页面的部分内容,而不用重复加载一些公共的资源文件和不变的页面结构,大大减小了数据请求量,以减轻对服务器 ...

- K8S服务滚动升级

对于Kubernetes集群来说,一个service可能有多个pod,滚动升级(Rolling update)就是指每次更新部分Pod,而不是在同一时刻将该Service下面的所有Pod shutdo ...

- 第九十篇:Vue 具名插槽

好家伙 1.什么是具名插槽? 来简单理解一下, 具有自己名字的插槽,就是具名插槽 我们来尝试使用一下具名插槽: 在Article.vue组件中: <template> <div cl ...

- Trigger Before 与 After 区别

用户在使用trigger时,经常会面临before or after的选择问题.二者有什么区别?从字面理解,before trigger 是在触发操作完成之前完成,而after 是在触发操作完成之后完 ...

- plpgsql 编译执行

Oracle 的存储过程或函数提供了两种执行方式: 解释执行:将源代码逐条转换成目标代码,解释一条,执行一条的过程.PLPGSQL将语句翻译成中间形式的系统代码,并在运行时进行解释. 编译执行:将源代 ...