firewalld 防火墙

firewalld防火墙

firewalld简述

firewalld:防火墙,其实就是一个隔离工具:工作于主机或者网络的边缘

对于进出本主机或者网络的报文根据事先定义好的网络规则做匹配检测,

对于能够被规则所匹配的报文做出相应处理的组件(这个组件可以是硬件,也可以是软件):

- 主机防火墙

- 网络防火墙

功能(也叫表)

filter:过滤,防火墙

nat:network address translation,网络地址转换

mangle:拆分报文,做出修改,在封装起来

raw:关闭nat表上启用的连接追踪功能

链(内置):

PREROUTING

INPUT

FORWARD

OUTPUT

POSTROUTING

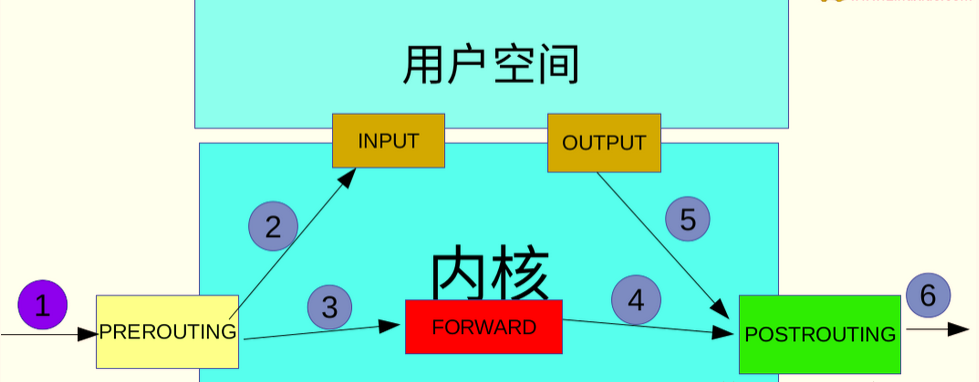

数据报文的流向

流入:PREROUTING --> INPUT

流出:OUTPUT --> POSTROUTING

转发:PREROUTING --> FORWARD --> POSTROUTING

各功能可以在哪些链上实现

filter: INPUT,FORWARD,OUTPUT

nat:PREROUTING(DNAT),OUTPUT,INPUT,POSTROUTING(SNAT)

mangle: PREROUTING,INPUT,FORWARD,OUTPUT,POSTROUTING

raw:PREROUTING,OUTPUT

路由发生的时刻(PREROUTING,POSTROUTING)

报文进入本机后:

判断目标主机

报文发出之前:

判断经由哪个借口送往下一跳

添加规则时的考量点

(1)要实现什么功能:判断添加在哪张表上;

(2)报文流经的路径:判断添加在哪个链上;

firewalld优先级

策略应用优先级:raw, mangle, nat, filter

策略常用优先级:filter,nat,mangle,raw

链管理

-F: flush,清空规则链:省略链,表示清空指定表上的所有的链

-N: new, 创建新的自定义规则链:

-X: drop, 删除用户自定义的空的规则链-P: Policy, 为指定链这是默认策略,对filter表中的链而言,默认策略通常有ACCEPT,DROP,REJECT;

规则管理

-A:append,将新规则追加于指定链的尾部

-I:insert,将新规则插入至指定链的指定位置

-D:delete,删除指定链上的指定规则:

查看防火墙策略

-L:list, 列出指定链上的所有规则:

-n:number,以数字格式显示地址和端口号

-v:verbose,显示详细信息

-vv,-vvv

--line-numbers:显示规则编号:

匹配条件

-s, source:检查报文中源ip地址是否符合此处指定的地址范围

-d, destination:检查报文中ip地址是否符合此处指定的地址范围

-p, protocol(udp|tcp|icmp):检查报文中的协议

-i, input-interface:数据报文的流入接口:仅能用于PREROUTING,INPUT,FORWARD链上

-o, out-interface:数据报文的流出接口:仅能用于POSTROUTING,OUTPUT,FORWARD链上

-j target:jump至指定的target

ACCEPT:接受

DROP:丢弃

REJECT:拒绝

RETURN:返回调用链

REDIRECT:端口重定向

LOG:记录日志

MARK:做防火墙标记

DNAT:目标地址转换

SNAT:源地址转换

MASQUERADE:地址伪装

....

自定义链:由自定义链中的的规则进行匹配

例子

filter表:

清空所有策略: iptables -F

清空自定义链: iptables -X

自定义一个链 iptables -N old_forward

修改自定义链的名字 iptables -E old_forward new_forward

把filter中forward链的默认策略打成drop iptables -P FORWARD DROP

查看filter表中的策略并且显示行数: iptables -L -n --line-number

删除filter表中forward链中的第9条策略: iptables -t filter -D FORWARD 9 限制所有主机(0.0.0.0)拒绝ping本主机 iptables -t filter -A INPUT -s 0.0.0.0 -d 192.168.254.24 -p icmp -j REJECT

显示所有主机(0.0.0.0)拒绝通过ens33网卡ping本主机 iptables -t filter -A INPUT -d 192.168.254.24 -i ens33 -p icmp -j REJECT

nat表:

#源地址为192.168.250.0网段的ip地址经过防火墙都转换成192.168.31.100这个ip地址(SNAT:源地址转换)

iptables -t nat -A POSTROUTING -s 192.168.250.0/24 ! -d 192.168.250.0/24 -j SNAT --to-source 192.168.31.100 #访问目标地址为192.168.31.200这个机器并且是tcp协议80号端口的都转发给192.168.250.1(DNAT目标地址转换)

iptables -t nat -A PREROUTING -d 192.168.31.200 -p tcp --dport 80 -j DNAT --to-destination 192.168.250.1:80 #访问目标地址为192.168.31.200这个机器并且是tcp协议80号端口的都转发给192.168.31.100的9999号端口(DNAT目标端口地址转换)

iptables -t nat -A PREROUTING -d 192.168.31.200 -p tcp --dport 80 -j DNAT --to-destination 192.168.31.100:9999

firewalld 防火墙的更多相关文章

- 第8章 Iptables与Firewalld防火墙

章节简述: 红帽RHEL7系统已经用firewalld服务替代了iptables服务,新的防火墙管理命令firewall-cmd与图形化工具firewall-config. 本章节基于数十个防火墙需求 ...

- CentOS7使用firewalld防火墙配置端口

安装启用firewalld防火墙 CentOS7默认的防火墙是firewalld 如果没有firewalld防火墙,可以执行yum install firewalld 命令进行安装 firewalld ...

- CentOS7、REHL7的firewalld防火墙使用简单说明

title: CentOS7.REHL7的firewalld防火墙使用简单说明 categories: Linux tags: - Linux timezone: Asia/Shanghai date ...

- Linux firewalld 防火墙

Linux firewalld 防火墙 简介 RHEL 7 系统中集成了多款防火墙管理工具,其中 firewalld(Dynamic Firewall Manager of Linux system ...

- CentOS 7 打开关闭FirewallD防火墙端口命令

CentOS 7 使用firewalld代替了原来的iptables,使用方法如下: >>>关闭防火墙 systemctl stop firewalld.service ...

- 第7章 Iptables与Firewalld防火墙。

第7章 Iptables与Firewalld防火墙. Chapter7_听较强节奏的音乐能够让您更长时间的投入在学习中. <Linux就该这么学> 00:00/00:00 ...

- CentOS 7.0 关闭firewalld防火墙指令 及更换Iptables防火墙

CentOS 7.0 关闭firewalld防火墙指令 及更换Iptables防火墙 时间:2014-10-13 19:03:48 作者:哎丫丫 来源:哎丫丫数码网 查看:11761 评论:2 ...

- CentOS firewalld 防火墙操作

Centos 7 开启端口CentOS 7 默认没有使用iptables,所以通过编辑iptables的配置文件来开启80端口是不可以的 CentOS 7 采用了 firewalld 防火墙 如要查询 ...

- 9.Iptables与Firewalld防火墙

第9章 Iptables与Firewalld防火墙 章节简述: 保障数据的安全性是继保障数据的可用性之后最为重要的一项工作.防火墙作为公网与内网之间的保护屏障,在保障数据的安全性方面起着至关重要的作用 ...

- CentOS 7出现Failed to start firewalld.service: Unit is masked的解决办法和firewalld 防火墙开关

说明:刚刚使用systemctl start firewalld命令开启防火墙的时候,却开不成功,出现Failed to start firewalld.service: Unit is masked ...

随机推荐

- 41. The Security Namespace

41.1 Web Application Security网络应用安全 41.1.1 <debug> 启用spring安全调试基础架构.这将提供人类可读的(多行)调试信息来监控进入安全过滤 ...

- Qt开发技术:QCharts(三)QCharts样条曲线图介绍、Demo以及代码详解

若该文为原创文章,未经允许不得转载原博主博客地址:https://blog.csdn.net/qq21497936原博主博客导航:https://blog.csdn.net/qq21497936/ar ...

- 《Java从入门到失业》第一章:计算机基础知识(二):计算机组成及基本原理

1.2计算机组成及基本原理 1.2.1硬件组成 这里说的计算机主要指微型计算机,俗称电脑.一般我们见到的有台式机.笔记本等,另外智能手机.平板也算.有了一台计算机,我们就能做很多事情了,比如我在写这篇 ...

- 【支付宝SDK】沙箱调试,以及遇到的坑

from rest_framework.views import APIView from alipay import AliPay, DCAliPay, ISVAliPay from django. ...

- Android studio 运行程序出现两个apk的解决方案

保留主项目中的 intent-filter,将其他module中 AndroidManifest.xml文件的intent-filter的内容删除掉即可. 感恩:https://blog.csdn.n ...

- Vue3 + Element ui 后台管理系统

Vue3 + Element ui 后台管理系统 概述:这是一个用vue3.0和element搭建的后台管理系统界面. 项目git地址: https://github.com/whiskyma/vu ...

- eclipse及idea使用问题记录

使用eclipse或idea的时候会遇到各式各样的小问题,解决方案其实网上也大都搜得到,但是下次遇到的时候总是想不起来如何解决,还要花费时间再次查资料.所以以后把遇到的问题都记录一下. Eclipse ...

- 算法-deque双端队列

Python的deque模块,它是collections库的一部分.deque实现了双端队列,意味着你可以从队列的两端加入和删除元素 1.基本介绍 # 实例化一个deque对象d = deque()d ...

- 第四篇Scrum冲刺博客--Interesting-Corps

第四篇Scrum冲刺博客 站立式会议 1.会议照片 2.队友完成情况 团队成员 昨日完成 今日计划 鲍鱼铭 搜索页面跳转.设计及布局实现 音乐详情页面跳转.设计及布局实现设计 叶学涛 编写设置页面 编 ...

- 喵的Unity游戏开发之路 - 在球体上行走

很多童鞋没有系统的Unity3D游戏开发基础,也不知道从何开始学.为此我们精选了一套国外优秀的Unity3D游戏开发教程,翻译整理后放送给大家,教您从零开始一步一步掌握Unity3D游戏开发. 本文不 ...