XCTF Normal_RSA

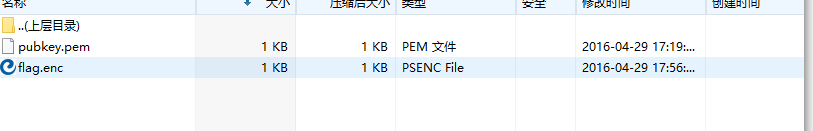

这题本来算是很常规的rsa了,下载附件

发现有个公钥文件,还有一个加密文件,这种题之前有遇到一次,做法和这个类似,上次那个是用rsa的库,直接解的,这次直接用常规的,好像更简单,记录下模板

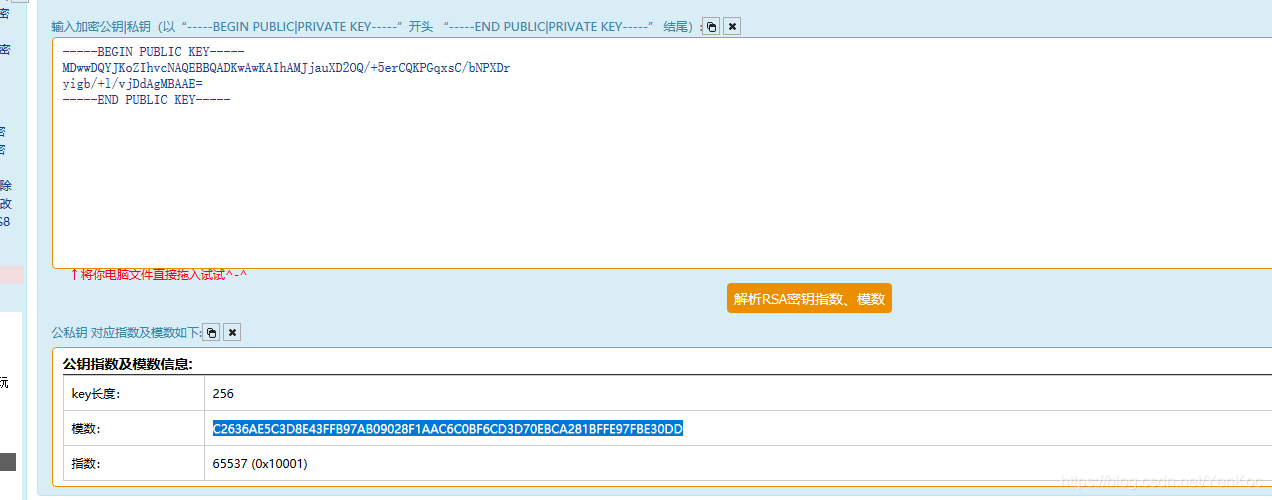

记事本打开那个公钥文件,放到在线网站上面解开。

n是十六进制的,拿去抓换成十进制的数字,然后分解p,q

写脚本跑就完事了

import rsa

import binascii

import sys

import gmpy2

import re

from Crypto.Util import number

def bytes2num(b):

s='0x'

for x in b:

tmp=str(hex(x))[2:]

if len(tmp)==2:

pass

else:

tmp='0'+tmp

#print(tmp)

s+=tmp

num=int(s,16)

return num

#将 10 进制数值按照 ascii 码转为字符串

def num2str(n):

tmp=str(hex(n))[2:]

if len(tmp)%2==0:

pass

else:

tmp='0'+tmp

s=''

for i in range(0,len(tmp),2):

temp=tmp[i]+tmp[i+1]

s+=chr(int(temp,16))

return s

r=open("flag.enc","rb")

r=r.read()

r=bytes2num(r)

e=65537

n=87924348264132406875276140514499937145050893665602592992418171647042491658461

p=275127860351348928173285174381581152299

q=319576316814478949870590164193048041239

d=gmpy2.invert(e,(p-1)*(q-1))

print(d)

m=pow(r,int(d),n)

print(num2str(m))

XCTF Normal_RSA的更多相关文章

- Xctf攻防世界—crypto—Normal_RSA

下载压缩包后打开,看到两个文件flag.enc和pubkey.pem,根据文件名我们知道应该是密文及公钥 这里我们使用一款工具进行解密 工具链接:https://github.com/3summer/ ...

- 攻防世界(XCTF)WEB(进阶区)write up(四)

ics-07 Web_php_include Zhuanxv Web_python_template_injection ics-07 题前半部分是php弱类型 这段说当传入的id值浮点值不能为1 ...

- 攻防世界(XCTF)WEB(进阶区)write up(三)

挑着做一些好玩的ctf题 FlatScience web2 unserialize3upload1wtf.sh-150ics-04web i-got-id-200 FlatScience 扫出来的lo ...

- 攻防世界(XCTF)WEB(进阶区)write up(一)

cat ics-05 ics-06 lottery Cat XCTF 4th-WHCTF-2017 输入域名 输入普通域名无果 输入127.0.0.1返回了ping码的结果 有可能是命令执行 ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- xctf进阶-unserialize3反序列化

一道反序列化题: 打开后给出了一个php类,我们可以控制code值: `unserialize()` 会检查是否存在一个 `__wakeup()` 方法.如果存在,则会先调用 `__wakeup` 方 ...

- 日常破解--从XCTF的app3题目简单了解安卓备份文件以及sqliteCipher加密数据库

一.题目来源 题目来源:XCTF app3题目 二.解题过程 1.下载好题目,下载完后发现是.ab后缀名的文件,如下图所示: 2.什么是.ab文件?.ab后缀名的文件是Andr ...

- 日常破解--XCTF easy_apk

一.题目来源 来源:XCTF社区安卓题目easy_apk 二.破解思路 1.首先运行一下给的apk,发现就一个输入框和一个按钮,随便点击一下,发现弹出Toast验证失败.如下图所示: ...

- XCTF练习题-WEB-webshell

XCTF练习题-WEB-webshell 解题步骤: 1.观察题目,打开场景 2.根据题目提示,这道题很有可能是获取webshell,再看描述,一句话,基本确认了,观察一下页面,一句话内容,密码为sh ...

随机推荐

- 由Chromium内核引起的微信内置浏览器rce漏洞复现

背景 chrome浏览器爆出漏洞,github上公开了poc:https://github.com/r4j0x00/exploits/tree/master/chrome-0day,在关闭chrome ...

- 利用js判断文件是否为utf-8编码

常规方案 使用FileReader以utf-8格式读取文件,根据文件内容是否包含乱码字符�,来判断文件是否为utf-8. 如果存在�,即文件编码非utf-8,反之为utf-8. 代码如下: const ...

- Your branch and 'origin/master' have diverged, and have 1 and 1 different commits each, respectively

On branch master Your branch and 'origin/master' have diverged, and have 1 and 1 different commits e ...

- 【pytest】使用parametrize将参数化变量传递到fixture

分享一个关于在pytest中,如何将测试用例文件中的变量传递到fixture函数. 一.交代应用场景 目前组内的项目,在根目录下是有一个conftest.py文件的,这里有个生成api token的f ...

- Ansible学习分享(基本)

背景:Teamleader提到一款好用的自动化配置管理工具,于是前去学习实践,有了下面分享. 纲要 一.Ansible简介 二.Ansible准备 2.1 Ansible安装 2.2 设置SSH公钥验 ...

- 深入浅出Promise

Abstract Promise的意思是承诺(在红宝书中翻译为期约),新华字典:(动)对某项事务答应照办. Promise最早出现在Commn JS,随后形成了Promise/A规范. Promise ...

- 摄像头ISP系统原理(上)

摄像头ISP系统原理(上) ISP(Image Signal Processor),即图像信号处理器,用于处理图像信号传感器输出的图像信号.它在相机系统中占有核心主导的地位,是构成相机的重要设备. 主 ...

- ASIC设计-终极指南

ASIC设计-终极指南 ASIC Design – The Ultimate Guide ASIC设计-终极指南 ASICs代表特定于应用的集成电路,指的是针对特定应用而设计的半导体解决方案,与其他解 ...

- pytest初始化与清除(一)

一.初始化函数 1.测试用例级别:def setup() 2.套件级别(在模块文件中定义):def setup_module() 3.套件级别(在类中定义): @classmethod def set ...

- 【SQLite】教程09-VBA读取SQLite数据之ODBC,及中文乱码问题

VBA使用ODBC Driver for SQLite读SQLite 如下图有这么一个SQlite数据库,我们要读取它 需要先安装ODBC,可以从这里下载: SQLite 3 ODBC Driver ...