metasploit framework(一):基本使用

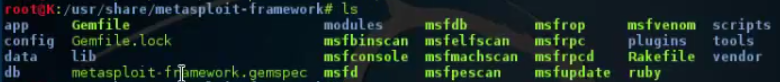

它位于/usr/share/metasploit-framework

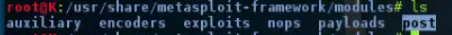

进入到modules目录,有六大模块

exploits:系统漏洞利用的流程,对系统漏洞注入一些特定的代码,使其覆盖程序执行寄存器,使电脑运行我们想让它执行的动作(比如反弹shell),对应每一个漏洞的利用代码。包括针对linux系统和针对Windows系统的漏洞利用代码。

payload:成功exploit之后,真正被执行的代码块(shellcode或者系统命令),有三种类型的payload

single:完整的payload,体积比较大,能直接运行

stagers:体积小,目标计算机内存有限时,先传输一个较小的payload用于建立连接,用来传递一些进一步运行的文件。

stages:利用stager建立的连接传递的后续攻击payload

auxiliary:信息收集、枚举、指纹探测、扫描

encoders:对payload进行加密,躲避AV检查

nops:提高payload稳定性及维持大小

运行msf之前先更新,msfupdate

运行msfconsole,msfconsole

退出,exit

切换图像,banner

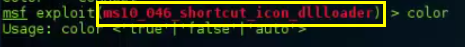

修改模块颜色,color,有三种配置

连接connect

显示模块 show

显示所有模块show all

show auxiliary / exploits / payloads / encoders / nops

尽量选择评级高的

查找模块 search

search name / platform / cve / type

先search 漏洞,找到利用模块的路径,use 使用这个模块

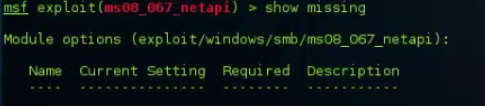

进入一个具体的模块也可以使用show命令

显示没有设置的参数,可以看到RHOST没有设置

设置一下RHOST

就发现没有未设置的选项了

show option 就会显示RHOST已经设置为 1.1.1.1

编辑模块 edit

退回msf命令提示符 back

重新初始化数据库

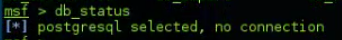

查看数据库状态

发现数据库没有连接上

启动数据库

在进入msf控制台,再看状态就连接上了

断掉连接

nmap扫描,并将扫描结果存储到数据库里

扫描之后查看数据库 hosts

service 查看主机端口

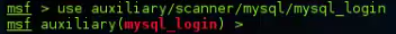

查找mysql_login

使用这个模块,这个模块是专门针对mysql数据的暴力破解

查看状态

设置其中几个选项 set,

设置全局变量 setg,保存save,配置文件保存在/root/.msf4/config

下次再登陆时就会启动保存的状态,不用再重新设置

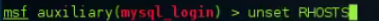

取消设置 unset,取消全局变量 unsetg

设置好之后run(exploit)这个模块

完成之后获取到一个账号密码,查看用creds,发现是一个空密码

loot查看密码哈希值

数据库导出db_export

metasploit framework(一):基本使用的更多相关文章

- 安装Windows Metasploit Framework

Installing the Metasploit Framework on Windows 1. Visit http://windows.metasploit.com/metasploitfram ...

- Metasploit Framework(8)后渗透测试(一)

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 使用场景: Kali机器IP:192.168.163. ...

- Metasploit Framework(6)客户端渗透(上)

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 前五篇文章讲解了Metasploit Framewor ...

- Metasploit Framework(4)信息收集

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 使用场景: Kali机器一台:192.168.163. ...

- Metasploit Framework(1)基本命令、简单使用

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 基本的控制台命令介绍: banner 查看metasp ...

- [Installing Metasploit Framework on CentOS_RHEL 6]在CentOS_RHEL 6上安装Metasploit的框架【翻译】

[Installing Metasploit Framework on CentOS_RHEL 6]在CentOS_RHEL 6上安装Metasploit的框架[翻译] 标记声明:蓝色汉子为翻译上段英 ...

- Kali之Metasploit Framework环境配置

运行Metasploit Framework 依照Kali Linux网络服务策略,Kali没有自动启动的网络服务,包括数据库服务在内.所以为了让Metasploit以支持数据库的方式运行有些必要的步 ...

- Docker Metasploit Framework

https://hub.docker.com/r/usertaken/metasploit-framework/ docker pull usertaken/metasploit-framework ...

- Installing Metasploit Framework on Ubuntu 14.04 LTS and Debian 7

原文链接:http://www.darkoperator.com/installing-metasploit-in-ubunt/ This Guide covers the installation ...

- Metasploit Framework(MSF)的使用

目录 Metasploit 安装Metasploit 漏洞利用(exploit) 攻击载荷(payload) Meterpreter MS17_010(永恒之蓝) 辅助模块(探测模块) 漏洞利用模块 ...

随机推荐

- Python学习URL

Python 与 Excel 不得不说的事 http://www.open-open.com/lib/view/open1472701496085.html

- python入门-python处理csv文件格式相关

python入门-python处理csv文件格式相关 处理 下载的csv格式文件 直接上代码和效果图 import csv from datetime import datetime from mat ...

- 《算法》第五章部分程序 part 7

▶ 书中第五章部分程序,包括在加上自己补充的代码,字符串的二进制表示.十六进制表示.图形表示 ● 二进制表示 package package01; import edu.princeton.cs.al ...

- maven 插件深入了解

http://www.infoq.com/cn/news/2011/04/xxb-maven-7-plugin http://www.infoq.com/cn/news/2011/05/xxb-mav ...

- js对象及元素复制拷贝

1.数组及对象拷贝: 浅拷贝var b=$.extend(false,{},a);//对象浅拷贝 var a={aa:111,bb:{bb1:22}}; var b=$.extend(false,{} ...

- Mapperreduce的wordCount原理

wordcount原理: 1.mapper(Object key,Object value ,Context contex)阶段 2.从数据源读取一行数据传递给mapper函数的value 3.处理数 ...

- PHP中的 抽象类(abstract class)和 接口(interface)

抽象类abstract class 1 .抽象类是指在 class 前加了 abstract 关键字且存在抽象方法(在类方法 function 关键字前加了 abstract 关键字)的类. 2 .抽 ...

- 前后台交互实现点击超链接通过指定的 url 去网络或者文件服务器下载文件

前台 VUE 界面: <el-table-column prop="attachment" align="center" label="附件详情 ...

- 深度学习原理与框架-卷积网络细节-经典网络架构 1.AlexNet 2.VGG

1.AlexNet是2012年最早的第一代神经网络,整个神经网络的构架是8层的网络结构.网络刚开始使用11*11获得较大的感受野,随后使用5*5和3*3做特征的提取,最后使用3个全连接层做得分值得运算 ...

- 自动调整linux系统时间和时区与Internet时间同步

调整linux系统时间和时区与Internet时间同步 一.修改时区:# cp /usr/share/zoneinfo/Asia/Shanghai /etc/localtime修改为中国的东八区# v ...