DNS区域传送漏洞实验以及二级域名爆破

DNS区域传送漏洞实验以及二级域名爆破

目录:

1.DNS服务器的域传送漏洞(nslookup交互式、非交互式、批处理三种方式)

2.写个二级域名爆破脚本

一、DNS服务器的域传送漏洞

实验环境:

服务端:Windows2008 安装DNS服务(创建A记录),安装IIS服务(搭建一个站点)

客户端:win10(DNS设置为windows 2008的IP地址)

实验步骤:

一、服务端搭建一个网站

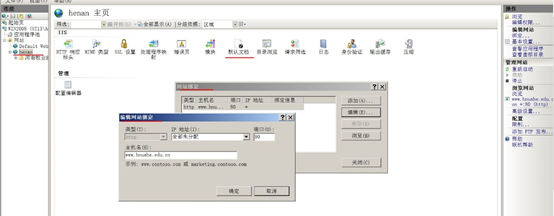

1.服务端搭建一个网站并设置默认主页

2.服务端设置DNS,并创建一个主机记录

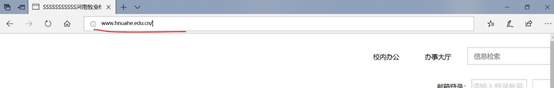

3.客户端测试网站以及DNS创建的主机记录(通过主机名访问)

通过下图可以说明,网站搭建完好以及DNS解析正常

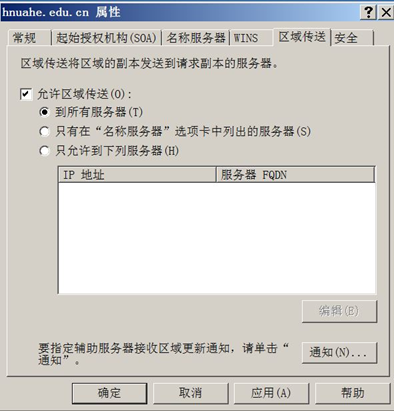

4.检查服务端是否开启“区域传送”,可以看到下图没有开启DNS区域传送

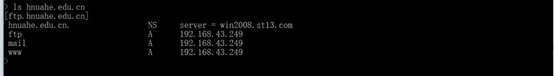

5.客户端使用nslookup查看DNS记录,可以看到www. hnuahe.edu.cn解析的DNS记录

6.看看是否存在DNS区域传送漏洞,列出hnuahe.edu.cn的所有二级域名

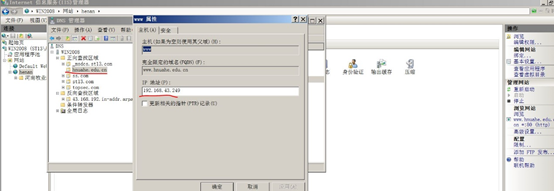

7.从上图可以看到目标不存在DNS传送漏洞,那么我们就在windows 2008开启区域传送,并不做任何限制并再创建几条主机记录,方便下面测试实现效果,见下图

8.再在客户端测试是否存在区域传递漏洞,我们可以看到几个主机记录,说明存在DNS区域传送漏洞

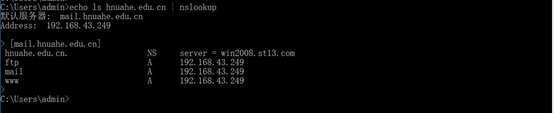

9.刚才的实验实在交互式模式下测试DNS服务器是否存在域传送漏洞, 为了能够非交互式运行,可以通过管道来实现。

echo ls (要列出的域名) | nslookup

#注:nslookup也可以指定DNS服务器 echo ls (要列出的域名) | nslookup – (DNS服务器)

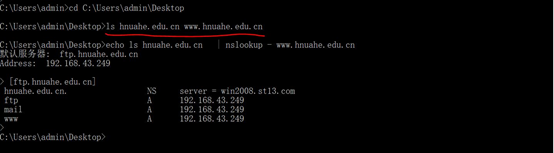

10.也可以通过批处理来实现非交互式测试DNS服务器是否存在域传送漏洞

编写批处理文件:ls.bat

Echo ls %1 | nslookup - %2 #批处理通过%来获得命令行传递来的参数

注: 为了测试dns.nwpu.edu.cn服务器,可以执行ls.bat hnuahe.edu.cn www.hnuahe.edu.cn。 批处理中:

1) %1代表第一个参数,也即hnuahe.edu.cn

2) %2代表第二个参数,即www.hnuahe.edu.cn

3) Echo是回声命令,原文输出传入的参数内容

4) “|”是管道符号,作用是把前一个命令执行的结果传给后一个命令。因此:执行ls.bat hnuahe.edu.cn www.hnuahe.edu.cn,等价于执行echo ls hnuahe.edu.cn | nslookup – www.hnuahe.edu.cn。

5) nslookup - www.hnuahe.edu.cn是指定DNS服务器为www.hnuahe.edu.cn

可以看到通过批处理来执行测试出来DNS服务器存在域传送漏洞

二、二级域名爆破

当我们在查找某个域名的有效子域名时,我们通常需要使用子域名枚举这项技术。但是,除非DNS服务器暴露了完整的DNS空间(涉及到AXFR协议),否则我们真的很难拿到目标域名的子域名列表。目前主要的技术是使用一个常用域名的字典,并通过对每一个域名尝试进行解析来查找子域名。虽然这种方法在某些情况下非常有效,但是对于那些名字非常奇怪或罕见的域名来说,这种方法就没多大用了。

当然了,查找子域名也可以通过网络爬虫,以及搜索引擎(常用,因为更加高效)

代码如下: #注意需要自己准备一个字典

#进行暴力破解DNS二级域名

#利用nslookup 域名 循环尝试

import os

from threading import Thread

import time

#加载字典

with open("C://Users//admin//Desktop//dnsyuming_dict.txt") as f:

nlist=f.readlines()

#print(nlist)

bz=0 #做标志位,用于后面的结束循环读取字典

rlist=[]

def f(astr):

global bz

cmd="nslookup %s.hnuahe.edu.cn"%astr #这里可以修改

result=os.popen(cmd).read()

if result.count("Address")>1: #nslookup 执行成功返回的字符串中有两个"Address",失败只有返回一个

rlist.append(astr+".hnuahe.edu.cn") #把nslookup 执行成功得到的二级域名加入到列表中

bz+=1 if __name__=="__main__":

print("扫描开始:")

ts=[] #线程池

for i in nlist:

t=Thread(target=f,args=(i.strip(),))

ts.append(t)

t.start() #开启多线程

for i in ts:

t.join()

while 1:

if bz==len(nlist): #如果标志位和字典的长度相等,则退出循环

break

time.sleep(1)

print("一共扫描到%d个结果:"%len(rlist))

print(rlist)

print("扫描结束!")

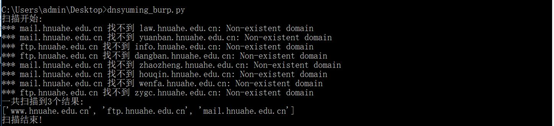

运行效果如下:

--------------------------------------------------------------------------------------------------

DNS安装与配置,请参考:https://www.cnblogs.com/yuzly/p/10474146.html

web安装与配置,请参考:https://www.cnblogs.com/yuzly/p/10459272.html

DNS区域传送漏洞实验以及二级域名爆破的更多相关文章

- <转>DNS服务系列之二:DNS区域传送漏洞的安全案例

DNS区域传送(DNS zone transfer)指的是一台备用服务器使用来自主服务器的数据刷新自己的域(zone)数据库.这为运行中的DNS服务提供了一定的冗余度,其目的是为了防止主的域名服务器因 ...

- DNS区域传送漏洞的安全案例

DNS区域传送(DNS zone transfer)指的是一台备用服务器使用来自主服务器的数据刷新自己的域(zone)数据库.这为运行中的DNS服务提供了一定的冗余度,其目的是为了防止主的域名服务 ...

- DNS域传送漏洞利用

DNS区域传送(DNS zone transfer)指的是一台备用服务器使用来自主服务器的数据刷新自己的域(zone)数据库.这为运行中的DNS服务提供了一定的冗余度,其目的是为了防止主的域名服务器因 ...

- [测试技术分享]DNS域传送漏洞测试

DNS域传送漏洞测试 1.简介: DNS(Domain Name System)也叫域名管理系统,它它建立在一个分布式数据库基础之上,在这个数据库里,保存了IP地址和域名的相互映射关系.正因为DNS的 ...

- DNS区域传送、子域授权

前言 DNS服务器搭建参考上一篇: DNS主从复制,就是将主DNS服务器的解析库复制传送至从DNS服务器,进而从服务器就可以进行正向.反向解析了.从服务器向主服务器更新查询数据,保证数据一致性,此为区 ...

- 黑客是如何利用DNS域传送漏洞进行渗透与攻击的?

一.DNS域传送 DNS :Domain Name System 一个保存IP地址和域名相互映射关系的分布式数据库,重要的互联网基础设施,默认使用的TCP/UDP端口号是53 常见DNS记录类型: 1 ...

- DNS域传送漏洞

nslookup -type=ptr 8.8.8.8 #查询一个IP地址对应的域名 nslookup -type=ns baidu.com #查询baidu.c ...

- DNS主从复制及区域传送

前言 DNS主从复制,就是将主DNS服务器的解析库复制传送至从DNS服务器,进而从服务器就可以进行正向.反向解析了.从服务器向主服务器查询更新数据,保证数据一致性,此为区域传送.也可以说,DNS区域传 ...

- DNS域传输漏洞复现

漏洞原理 DNS分类 常见的DNS记录类型 A IP地址记录,记录一个域名对应的IP地址 AAAA IPv6 地址记录,记录一个域名对应的IPv6地址 CNAME 别名记录,记录一个主机的别名 MX ...

随机推荐

- 【K8S】client-go、python-k8sclient开发K8S

0x01 client-go 1.简介 Client-go是kubernetes官方发布的调用K8S API的golang语言包,可以用来开发K8S的管理服务.监控服务,配合前端展示,就可以开发出一款 ...

- 【Python】Python3纯代码极简教程

#!/usr/bin/python3 ''' Python3.6.x简单教程 示例.注释 交互式和脚本式编程 变量类型 数字(Number) 字符串(String) 列表(Li ...

- thinkphp自动填充分析

thinkphp有一个自动填充字段的方法填充规则如下 array( array(完成字段1,完成规则,[完成条件,附加规则]), array(完成字段2,完成规则,[完成条件,附加规则]), .... ...

- TCP首部

TCP的首部格式 字段解释 源端口和目的端口 用于多路复用/分解来自或送到上层应用的数据 数据偏移 TCP中数据的开始处距离TCP报文段的起始位置有多远 == TCP报文段的首部长度 表示长度以32位 ...

- 模拟获取post数据的方式

使用下面两种方法可以获取post数据 .通过$HTTP_RAW_POST_DATA获取 $post=$GLOBALS['HTTP_RAW_POST_DATA']; 但需要修改相应的php.ini指令 ...

- C#设计模式之二十职责链模式(Chain of Responsibility Pattern)【行为型】

一.引言 今天我们开始讲“行为型”设计模式的第八个模式,该模式是[职责链模式],英文名称是:Chain of Responsibility Pattern.让我们看看现实生活中的例子吧,理解起来可能更 ...

- K8S 基本操作

上一篇文章中,我们一创建了一个简单的 K8S 集群,https://www.cnblogs.com/klvchen/p/9553499.html 这里我们开始使用 kubectl 命令来创建应用,下面 ...

- iOS中时间与时间戳的相互转化

//获取当前系统时间的时间戳 #pragma mark - 获取当前时间的 时间戳 +(NSInteger)getNowTimestamp{ NSDateFormatter *formatter = ...

- Nginx 配置下载附件让浏览器提示用户是否保存

Nginx配置下载附件让浏览器提示用户是否保存 by:授客 QQ:1033553122 测试环境 nginx-1.10.0 问题描述: 前端页面,IE11浏览器下请求下载附件模板,针对xls ...

- Android Studio 之 项目瘦身、代码检查

项目瘦身, 一.删除没有用到的资源(图片,string 等等) 先看怎么样找到没有用到的资源,注意:注释掉的 也属于没有用到的. 1.进行代码分析操作 2.查看分析结果 3.选择 Unused res ...