使用WireMock伪造REST服务

在真正的rest api服务还没有写好之前,为了方便前端测试调用,后端可以写个服务,伪造rest服务(写假数据)

1、官网: http://wiremock.org/

下载可执行jar:http://wiremock.org/docs/running-standalone/

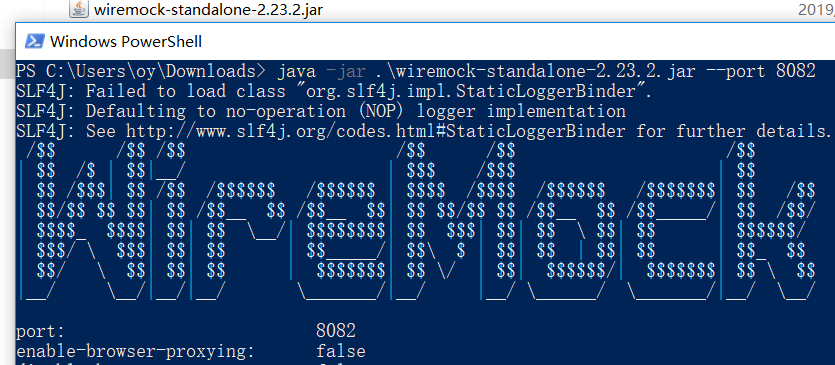

2、java -jar启动服务

3、springboot的pom文件引入依赖

<!-- WireMock -->

<dependency>

<groupId>com.github.tomakehurst</groupId>

<artifactId>wiremock</artifactId>

</dependency> <!-- httpclient -->

<dependency>

<groupId>org.apache.httpcomponents</groupId>

<artifactId>httpclient</artifactId>

</dependency>

4、测试代码

package com.imooc.wiremock; import java.io.IOException; import org.apache.commons.io.FileUtils;

import org.apache.commons.lang.StringUtils;

import org.springframework.core.io.ClassPathResource; import com.github.tomakehurst.wiremock.client.WireMock; /**

* @author oy

* @date 2019年6月24日 下午11:13:12

* @version 1.0.0

*/

public class MockServer {

public static void main(String[] args) throws IOException {

WireMock.configureFor(8082);

WireMock.removeAllMappings(); WireMock.stubFor(WireMock.get(WireMock.urlPathEqualTo("/user/1")).willReturn(

WireMock.aResponse().withBody("{\"id\":1}").withStatus(200))); mock("/user/2", "01");

} private static void mock(String url, String file) throws IOException {

ClassPathResource resource = new ClassPathResource("mock/response/" + file + ".txt");

String content = StringUtils.join(FileUtils.readLines(resource.getFile(), "UTF-8").toArray(), "\n");

WireMock.stubFor(WireMock.get(WireMock.urlPathEqualTo(url)).willReturn(WireMock.aResponse().withBody(content).withStatus(200)));

}

}

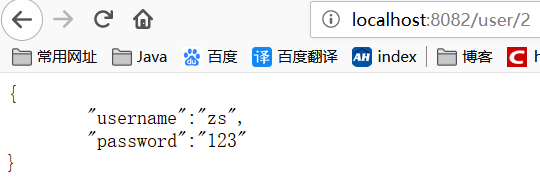

测试结果:

使用WireMock伪造REST服务的更多相关文章

- 使用WireMock快速伪造RESTful服务

⒈下载WireMock独立运行程序 http://wiremock.org/docs/running-standalone/ ⒉运行 java -jar wiremock-standalone-2.2 ...

- wireMock快速伪造restful服务

官网地址:http://wiremock.org/ Jar下载:http://repo1.maven.org/maven2/com/github/tomakehurst/wiremock/1.57/w ...

- 前后端分离中,使用swagger2和WireMock提高开发速度

一.使用swagger2生成接口文档 依赖 <dependency> <groupId>io.springfox</groupId> <artifactId& ...

- 使用Spring MVC开发RESTful API(续)

使用多线程提高REST服务性能 异步处理REST服务,提高服务器吞吐量 使用Runnable异步处理Rest服务 AsyncController.java @RestController @GetMa ...

- Weblogic服务端请求伪造漏洞(SSRF)和反射型跨站请求伪造漏洞(CSS)修复教程

一.服务端请求伪造漏洞 服务端请求伪造(Server-Side Request Forgery),是指Web服务提供从用户指定的URL读取数据并展示功能又未对用户输入的URL进行过滤,导致攻击者可借助 ...

- 伪造服务钓鱼工具Ghost Phisher

伪造服务钓鱼工具Ghost Phisher Ghost Phisher是一款支持有线网络和无线网络的安全审计工具.它通过伪造服务的方式,来收集网络中的有用信息.它不仅可以伪造AP,还可以伪造DNS ...

- Spring Cloud Contract 微服务契约测试

简介 使用场景 主要用于在微服务架构下做CDC(消费者驱动契约)测试.下图展示了多个微服务的调用,如果我们更改了一个模块要如何进行测试呢? 传统的两种测试思路 模拟生产环境部署所有的微服务,然后进行测 ...

- spring security入门

1. Restful API和传统API的区别 用URL描述资源 用http描述方法行为,用http状态码描述结果 使用json交互数据 RESTful是一种风格,不是强制的标准 2. 使用sprin ...

- .Net中的AOP系列之《单元测试切面》

返回<.Net中的AOP>系列学习总目录 本篇目录 使用NUnit编写测试 编写和运行NUnit测试 切面的测试策略 Castle DynamicProxy测试 测试一个拦截器 注入依赖 ...

随机推荐

- mariadb数据库——关联、视图、事务、索引、外键

1.关联 1)连接查询(内关联) inner join ... on 两个表连接查询 select * from students inner join classes 查询能够对应班级的学生以及班级 ...

- 使用UI Automation实现自动化测试--1-4

Introduction UI Automation是Microsoft .NET 3.0框架下提供的一种用于自动化测试的技术,是在MSAA基础上建立的,MSAA就是Microsoft Active ...

- http 中指定head中Content-Encoding属性为gzip 转换过程中的一些问题

项目环境: 对接的服务放在微服务中 提供接口给应用层调用 ,微服务放需要 接受参数 并且转换成压缩格式给 第三方服务 本来以为需要自己压缩,httpclint 中已经封装好了GzipCompressi ...

- SQL 生成表结构表数据脚本

数据库右击——>任务——>生成脚本——>选择表 ——>高级——>要编写脚本的数据的类型(架构和数据.仅限架构.仅限数据)

- IDEA下集成tomcat7插件将tomcat内嵌到web项目中

新建一个maven web项目 修改pom.xml文件 <build> <plugins> <!-- 配置Tomcat插件: 就是本地部署,将tomcat 内嵌到 web ...

- Servlet概念及与Jsp的区别

一.Servlet概念 Servlet是在服务器上运行的小程序.一个Servlet就是一个Java类,并且可以通过”请求-响应”编程模型来访问这个驻留在服务器内存里的Servlet程序 二.Servl ...

- Ubuntu16.04.1安装Caffe(GPU)

Caffe的优势: 1.上手快:模型与相应优化均以文本形式而非代码形式给出,caffe给出了模型的定义,最优化设置以及预训练的权重 2.速度快:与CuDNN结合使用,测试AlexNet模型,在K40上 ...

- npm学习(十)之如何使用创建、发布、使用作用域包

前言 要求npm版本2或更高 作用域用于将相关包分组在一起,并为npm模块创建一个名称空间(类似于域).这里有更详细的解释. 如果一个包的名称以@开头,那么它就是一个有作用域的包.范围是@和斜杠之间的 ...

- vue-Ie下踩坑20190820

开发的vue项目终于告一段落,终于是可以部署在测试服务器给客户看了,期间也是遇到各式各样的坑. 1.有些bug在谷歌是在没问题的,在ie上就会暴露出来,因为其中一个模块设计多个类型资源的列表,所以写纯 ...

- N4复习考试总结

一つ(ひとつ) 半分(はんぶん) 煙草(たばこ)を吸う(すう) 玄関(げんかん) ナイフ(刀) 財布(さいふ) 浅い(あさい) 薄い(うすい) 牛乳(ぎゅうにゅう) 皿(さら) 七日(なのか) ...