springboot+mybatis+shiro项目中使用shiro实现登录用户的权限验证。权限表、角色表、用户表。从不同的表中收集用户的权限、

要实现的目的:根据登录用户、查询出当前用户具有的所有权限、然后登录系统后、根据查询到的权限信息进行不同的操作。

以下的代码是在搭好的框架之下进行的编码。

请参考这个框架的搭建以及实现shiro用户登录的验证: https://blog.csdn.net/weixin_43304253/article/details/121111530

我直接贴代码、在关键的部分我会叙述一下。代码更具有说服力

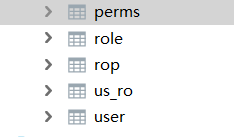

编写的数据库表

用户表、用户角色关联表、角色表、角色权限关联表、权限表。(这个我就不贴代码了、就是简单的建表)

- 一个用户可以对应一个角色、也可以对应多个角色(看自己的需求设计了)

- 一个角色往往有不同的权限。

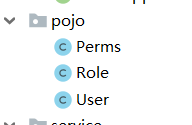

实体类

角色表

package com.zheng.pojo;

public class Role {

private String Rid;

private String Rname;

public String getRid() {

return Rid;

}

public void setRid(String rid) {

Rid = rid;

}

public String getRname() {

return Rname;

}

public void setRname(String rname) {

Rname = rname;

}

}

权限表

package com.zheng.pojo;

public class Perms {

private String Pid;

private String Pname;

public String getPid() {

return Pid;

}

public void setPid(String pid) {

Pid = pid;

}

public String getPname() {

return Pname;

}

public void setPname(String pname) {

Pname = pname;

}

}

controller层

package com.zheng.controller;

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.IncorrectCredentialsException;

import org.apache.shiro.authc.UnknownAccountException;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.subject.Subject;

import org.springframework.stereotype.Controller;

import org.springframework.ui.Model;

import org.springframework.web.bind.annotation.RequestMapping;

@Controller

public class UserController {

@RequestMapping("/toLogin")

public String index(){

return "login";

}

//跳转到未授权界面

@RequestMapping("/ungrant")

public String ungrant(){

return "ungrant";

}

//跳转到add

@RequestMapping("/admin/add")

public String addpPage(){

return "add";

}

//跳转到show

@RequestMapping("/admin/show")

public String showPage(){

return "show";

}

@RequestMapping("/admin/update")

public String updatePage(){

return "update";

}

@RequestMapping("/index")

public String toIndex(){

return "index";

}

@RequestMapping("/login")

public String login(String username, String password, Model model){

//获取当前的用户

Subject subject= SecurityUtils.getSubject();

//封装用户的登录数据

UsernamePasswordToken token= new UsernamePasswordToken(username,password);

try {

subject.login(token);//执行登陆的方法,如果没有异常则是正确的

return "index";//进入个人信息界面

} catch (UnknownAccountException e) {

model.addAttribute("msg","用户名错误");

return "login";

}catch (IncorrectCredentialsException e){

model.addAttribute("msg","密码不存在");

return "login";

}

}

}

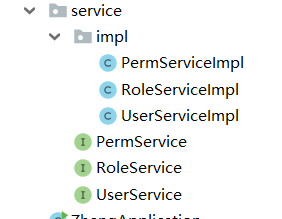

srvice层

角色

package com.zheng.service;

import com.zheng.pojo.Role;

import java.util.Set;

public interface RoleService {

//查询当前用户具有的角色

Set<Role> queryRole(String name);

}

角色实现

package com.zheng.service.impl;

import com.zheng.mapper.RoleMapper;

import com.zheng.pojo.Role;

import com.zheng.service.RoleService;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Service;

import java.util.Set;

@Service

public class RoleServiceImpl implements RoleService {

@Autowired

RoleMapper roleMapper;

//查询当前用户具有的角色

@Override

public Set<Role> queryRole(String name) {

Set<Role> Roleset = roleMapper.queryRole(name);

int a=3;

return Roleset ;

}

}

权限

package com.zheng.service;

import com.zheng.pojo.Role;

import java.util.Set;

public interface RoleService {

//查询当前用户具有的角色

Set<Role> queryRole(String name);

}

权限实现

package com.zheng.service.impl;

import com.zheng.mapper.PermsMapper;

import com.zheng.pojo.Perms;

import com.zheng.service.PermService;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Service;

import java.util.Set;

@Service

public class PermServiceImpl implements PermService {

@Autowired

PermsMapper permsMapper;

//查询当前角色拥有的权限

@Override

public Set<Perms> queryPerms(String Rid) {

return permsMapper.queryPerms(Rid);

}

}

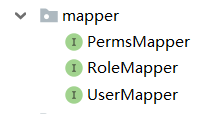

dao层

角色

package com.zheng.mapper;

import com.zheng.pojo.Role;

import org.apache.ibatis.annotations.Mapper;

import org.springframework.stereotype.Repository;

import java.util.Set;

@Mapper //这个注解表示这个是mybatis的mapeper

@Repository

public interface RoleMapper {

//查询当前用户具有的角色

Set<Role> queryRole(String name);

}

权限

package com.zheng.mapper;

import com.zheng.pojo.Perms;

import org.apache.ibatis.annotations.Mapper;

import org.springframework.stereotype.Repository;

import java.util.Set;

@Mapper //这个注解表示这个是mybatis的mapeper

@Repository

public interface PermsMapper {

//查询当前角色拥有的权限

Set<Perms> queryPerms(String Rid);

}

编写的mapper

角色

<?xml version="1.0" encoding="UTF8"?>

<!DOCTYPE mapper

PUBLIC "-//mybatis.org//DTD Config 3.0//EN"

"http://mybatis.org/dtd/mybatis-3-mapper.dtd">

<mapper namespace="com.zheng.mapper.RoleMapper">

<!--查询某一个用户的信息-->

<select id="queryRole" resultType="com.zheng.pojo.Role" >

select role.Rid

from user,role,us_ro

where us_ro.name=user.name and us_ro.Rid=role.Rid and user.name=#{name}

</select>

</mapper>

权限

<?xml version="1.0" encoding="UTF8"?>

<!DOCTYPE mapper

PUBLIC "-//mybatis.org//DTD Config 3.0//EN"

"http://mybatis.org/dtd/mybatis-3-mapper.dtd">

<mapper namespace="com.zheng.mapper.PermsMapper">

<!--查询某一个用户的信息-->

<select id="queryPerms" resultType="com.zheng.pojo.Perms" >

select perms.Pname

from perms,rop,role

where rop.Pid=perms.Pid and rop.Rid=role.Rid and role.Rid=#{Rid}

</select>

</mapper>

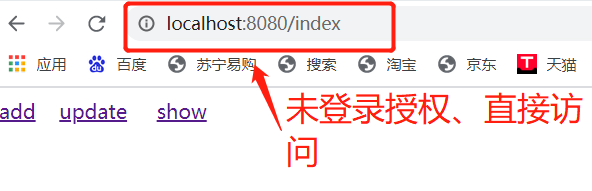

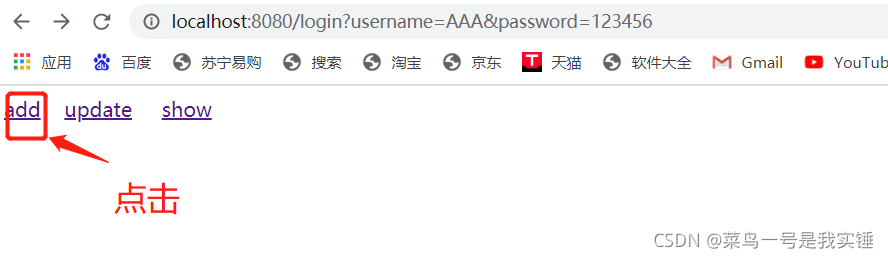

看一下实现的效果:

1、第一种情况、还未授权就访问首页里的内容

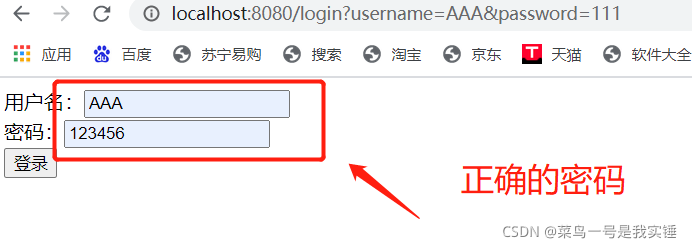

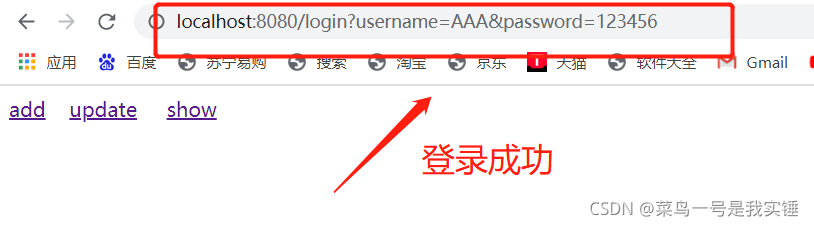

2、第二种情况、验证登录后的情况。根据当前用户的权限进行跟踪操作。

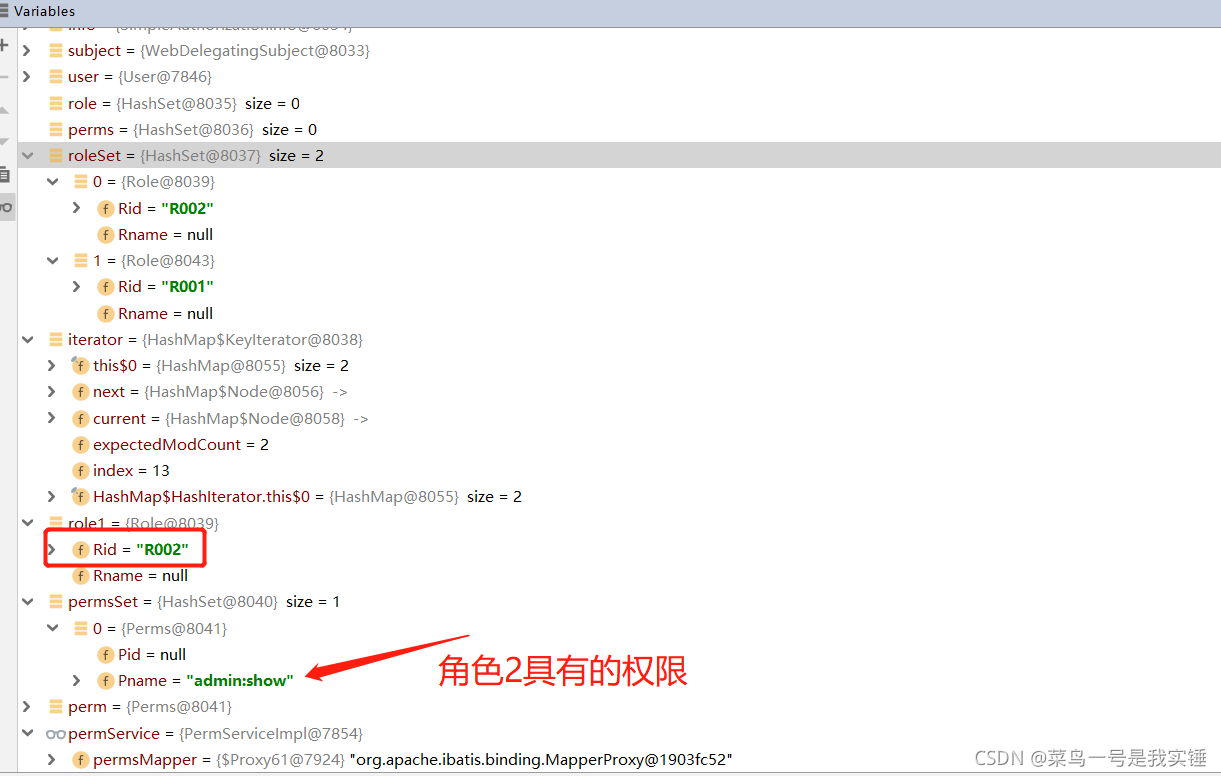

这里的admin:add和admin:show是来自两个不同角色的

1、add权限来自角色 1 2、show权限来自角色2。这里就实现了一个用户对应多个角色、然后不同的角色对应不同的权限。

来看效果

有兴趣的小伙伴可以看一下debug模式下的权限

当点击add选项时的debug

点击show链接的时候

核心实现部分。

第一种是将用户表和角色表进行一次查询、角色表和权限表进行一次查询。

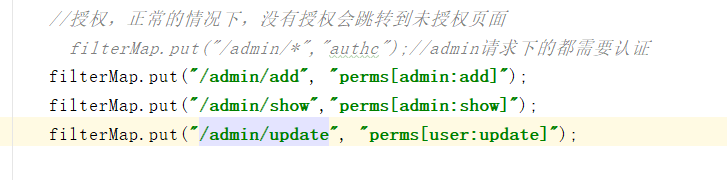

这边是过滤权限

package com.zheng.config;

import at.pollux.thymeleaf.shiro.dialect.ShiroDialect;

import org.apache.shiro.spring.web.ShiroFilterFactoryBean;

import org.apache.shiro.web.mgt.DefaultWebSecurityManager;

import org.springframework.beans.factory.annotation.Qualifier;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import java.util.LinkedHashMap;

import java.util.Map;

@Configuration

public class ShiroConfig {

//ShiroFilterFactoryBean

@Bean

public ShiroFilterFactoryBean getShiroFilterFactoryBean(@Qualifier("securitymanager") DefaultWebSecurityManager defaultWebSecurityManager) {

ShiroFilterFactoryBean bean = new ShiroFilterFactoryBean();

//设置安全管理器

bean.setSecurityManager(defaultWebSecurityManager);

//添加shiro的内置过滤器

/**

* anon:无需认证就可访问 * authc:必须认证才能访问* User:必须拥有 记住我 功能才能用

* perms:拥有对某个资源的权限才能访问* role:拥有某个角色权限才能访问

*/

Map<String, String> filterMap = new LinkedHashMap<>();

//授权,正常的情况下,没有授权会跳转到未授权页面

// filterMap.put("/admin/*","authc");//admin请求下的都需要认证

filterMap.put("/admin/add", "perms[admin:add]");

filterMap.put("/admin/show","perms[admin:show]");

filterMap.put("/admin/update", "perms[user:update]");

bean.setFilterChainDefinitionMap(filterMap);

//如果没有认证、设置登录的请求

bean.setLoginUrl("/toLogin");

//如果没有授权,跳转到未收取页面

bean.setUnauthorizedUrl("/ungrant");

return bean;

}

//DefaultWebSecurityManager

@Bean(name = "securitymanager")

public DefaultWebSecurityManager getDefaultWebSecurityManager(@Qualifier("userRealm") UserRealm userRealm) {

DefaultWebSecurityManager securitymanager = new DefaultWebSecurityManager();

//关联UserRealm

securitymanager.setRealm(userRealm);

return securitymanager;

}

//创建realm对象,需要自定义安装

@Bean

public UserRealm userRealm() {

return new UserRealm();

}

//整合ShiroDialect:用来整合shiro thymeleaf

@Bean

public ShiroDialect getShiroDialect() {

return new ShiroDialect();

}

}

这边是认证和授权

package com.zheng.config;

import com.zheng.pojo.Perms;

import com.zheng.pojo.Role;

import com.zheng.pojo.User;

import com.zheng.service.PermService;

import com.zheng.service.RoleService;

import com.zheng.service.UserService;

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.*;

import org.apache.shiro.authz.AuthorizationInfo;

import org.apache.shiro.authz.SimpleAuthorizationInfo;

import org.apache.shiro.realm.AuthorizingRealm;

import org.apache.shiro.subject.PrincipalCollection;

import org.apache.shiro.subject.Subject;

import org.springframework.beans.factory.annotation.Autowired;

import java.util.Collection;

import java.util.HashSet;

import java.util.Iterator;

import java.util.Set;

//自定义的UserRealm

public class UserRealm extends AuthorizingRealm {

@Autowired

UserService userService;

@Autowired

RoleService roleServic;

@Autowired

PermService permService;

//授权

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principalCollection) {

System.out.println("执行了授权");

SimpleAuthorizationInfo info = new SimpleAuthorizationInfo();

//拿到当前的登录对象

Subject subject = SecurityUtils.getSubject();

User user = (User)subject.getPrincipal();

//设置当前用户的权限

Collection<String> perms = new HashSet<String>();//设置集合

//查询当前用户的角色

Set<Role> roleSet =roleServic.queryRole(user.getName());

//迭代器迭代集合元素 遍历

Iterator<Role> iterator = roleSet.iterator();

while(iterator.hasNext()){

Role role1 =iterator.next();

Set<Perms> permsSet=permService.queryPerms(role1.getRid());//查询当前角色具有的权限

for(Perms perm : permsSet){

perms.add(perm.getPname());//将每一个当前用户的权限加入

}

}

info.addStringPermissions(perms);

return info;

}

//认证

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token) throws AuthenticationException {

// 第一种方式

// 获取用户输入的账号和密码(一般只需要获取账号就可以)

System.out.println("执行了认证");

UsernamePasswordToken userToken = (UsernamePasswordToken) token;

//连接真实的数据库

User user = userService.login(userToken.getUsername());

//1、思路:在用户表中新增加一个权限字段、然后再次查询数据库获得该用户所具有的权限(该权限为要给集合??????

if(user == null){

//没有这个人

return null;

}

//密码认证

return new SimpleAuthenticationInfo(user,user.getPassword(),"");

}

}

两次分开查询

第二种实现权限的查询(只需要一条sql语句)耦合性太大了

这个是我之前写的用一条语句写的、我不想在重复写一次了、看的快吐了。直接贴以前的代码了、操作步骤和上边的一模一样。

这里是sql、看的头晕、写的也头晕

<select id="perms" resultType="com.zheng.pojo.Perms">

select perms.Pname from

user,us_ro,role,rop,perms

where us_ro.name=user.name and us_ro.Rid=role.Rid and rop.Rid=role.Rid and rop.Pid=perms.Pid and user.name=#{name}

</select>

springboot+mybatis+shiro项目中使用shiro实现登录用户的权限验证。权限表、角色表、用户表。从不同的表中收集用户的权限、的更多相关文章

- springboot + mybatis 的项目,实现简单的CRUD

以前都是用Springboot+jdbcTemplate实现CRUD 但是趋势是用mybatis,今天稍微修改,创建springboot + mybatis 的项目,实现简单的CRUD 上图是项目的 ...

- springboot+mybatis+thymeleaf项目搭建及前后端交互

前言 spring boot简化了spring的开发, 开发人员在开发过程中省去了大量的配置, 方便开发人员后期维护. 使用spring boot可以快速的开发出restful风格微服务架构. 本文将 ...

- springboot + mybatis + 多数据源

此文已由作者赵计刚薪授权网易云社区发布. 欢迎访问网易云社区,了解更多网易技术产品运营经验 在实际开发中,我们一个项目可能会用到多个数据库,通常一个数据库对应一个数据源. 代码结构: 简要原理: 1) ...

- 2_MVC+EF+Autofac(dbfirst)轻型项目框架_用户权限验证

前言 接上面两篇 0_MVC+EF+Autofac(dbfirst)轻型项目框架_基本框架 与 1_MVC+EF+Autofac(dbfirst)轻型项目框架_core层(以登陆为例) .在第一篇中介 ...

- Thinkphp3.2.3中的RBAC权限验证

最近在用TP的RBAC权限控制,在这里记录学习一下.先来看看相关的概念 一.相关概念 访问控制与RBAC模型1.访问控制: 通常的多用户系统都会涉及到访问控制,所谓访问控制,是指通过某种 ...

- 在前后端分离的SpringBoot项目中集成Shiro权限框架

参考[1].在前后端分离的SpringBoot项目中集成Shiro权限框架 参考[2]. Springboot + Vue + shiro 实现前后端分离.权限控制 以及跨域的问题也有涉及

- springboot项目中使用shiro实现用户登录以及权限的验证

欢迎大家加入我的社区:http://t.csdn.cn/Q52km 社区中不定时发红包 更加高级的验证用户权限:用户表.角色表.权限表.多表联合:https://blog.csdn.net/weixi ...

- SpringBoot系列: SpringBoot Web项目中使用Shiro 之二

==================================Shiro 的加深理解:==================================1. Shiro 和 Spring 系组 ...

- SpringBoot系列: SpringBoot Web项目中使用Shiro

注意点有:1. 不要启用 spring-boot-devtools, 如果启用 devtools 后, 不管是热启动还是手工重启, devtools总是试图重新恢复之前的session数据, 很有可能 ...

随机推荐

- google nexus5x 刷机抓包逆向环境配置(一)

本文仅供学习交流使用,如侵立删! google nexus5x 刷机抓包逆向环境配置(一) 操作环境 nexus5x kaliLinux win10 准备 官方工具包官方下载地址:https://dl ...

- 为什么企业不愿意升级ERP系统

前段时间看到一篇文章讲企业为何不愿意升级内部系统的文章,觉得有意思,也想聊聊为何大部分企业不愿意升级ERP的事情. 老东家用的ERP是QAD系统,92年版本,没有图形界面,用户都是通过NetTerm等 ...

- 万答#21,如何查看 MySQL 数据库一段时间内的连接情况

GreatSQL社区原创内容未经授权不得随意使用,转载请联系小编并注明来源. 查看方式 已知至少有两种方式可以实现 1.开启 general_log 就可以观察到 开启命令 mysql> set ...

- Synchronized锁升级原理与过程深入剖析

Synchronized锁升级原理与过程深入剖析 前言 在上篇文章深入学习Synchronized各种使用方法当中我们仔细介绍了在各种情况下该如何使用synchronized关键字.因为在我们写的程序 ...

- 从 Delta 2.0 开始聊聊我们需要怎样的数据湖

盘点行业内近期发生的大事,Delta 2.0 的开源是最让人津津乐道的,尤其在 Databricks 官宣 delta2.0 时抛出了下面这张性能对比,颇有些引战的味道. 虽然 Databricks ...

- BZOJ3262/Luogu3810 陌上花开 (三维偏序,CDQ)

一个下午的光阴之死,凶手是细节与手残. 致命的一枪:BIT存权值时: for(; x <= maxx; x += x&-x) t[x] += w; //for(; x <= n; ...

- 简单理解 Flutter 中 StatelessWidget 和 StatefulWidget

Widget 分为了两种类型,分别为 StatelessWidget 和 StatefulWidget. 顾名思义,StatelessWidget 就是无状态的组件,它只是作为一个不发生任何更新状态的 ...

- 对Github指定类目的内容进行监控和推送

很久之前看到HACK学习呀有一个Github 安全搬运工的系列文章,个人觉得很不错,想要在自己的公众号上也做这方面的内容,内容的编辑排版相对来说比较容易,这样问题就回归到Github安全内容的获取上 ...

- 图床搭建|chrome插件|操作简单不要钱

为什么需要一个图床 为了写博客 图床:专门用来存放图片,同时允许你把图片对外连接的网上空间. 用markdown格式写作,插入图片需要图片的url地址,然后博客的背景图也是要用url地址. 有段时间, ...

- 并发与并行,同步和异步,Go lang1.18入门精炼教程,由白丁入鸿儒,Go lang并发编程之GoroutineEP13

如果说Go lang是静态语言中的皇冠,那么,Goroutine就是并发编程方式中的钻石.Goroutine是Go语言设计体系中最核心的精华,它非常轻量,一个 Goroutine 只占几 KB,并且这 ...