JS逆向实战13——某市公共资源交易中心Cookie混淆加密

"本文地址:https://www.cnblogs.com/zichliang/p/17346860.html

目标网站

aHR0cDovL2xkZ2d6eS5obmxvdWRpLmdvdi5jbi9sZGp5engvanl4eC9saXN0LnNodG1s

网站分析

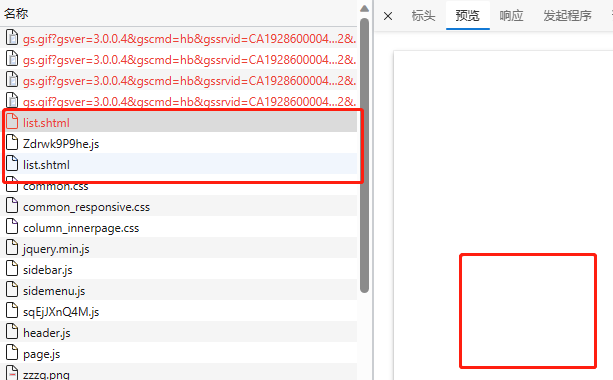

经过浏览器抓包,我们可知这个网站会先发出一个412请求,然后附带一个js 然后返回正常的页面。

经过我们代码测试可知

如图所示 这两个cookie是我们所需要的。

抓包分析

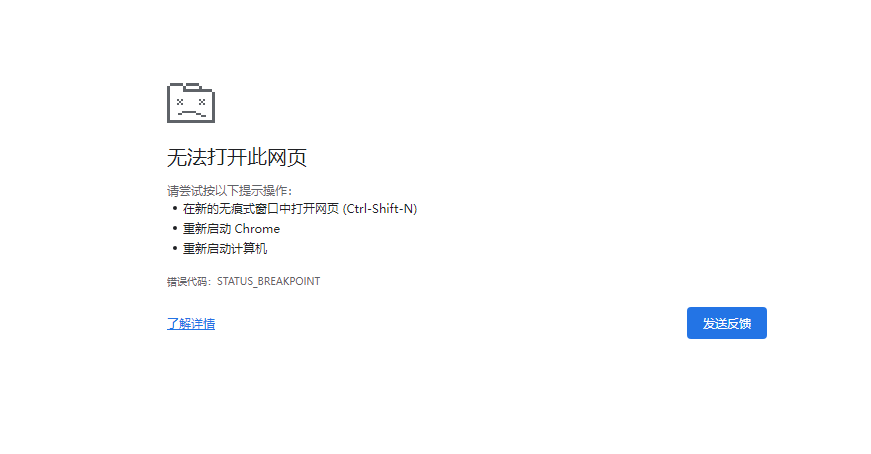

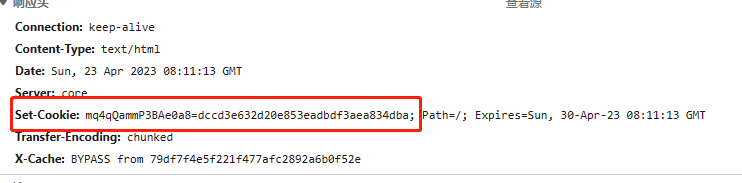

然后我们通过fiddler去抓包看看这个412请求究竟返回给我们什么了,以及能否找到其他有用的信息。

结果刚用代理打开 就发现这个网站返回给我们一个崩溃的网站。

但是fiddler依然抓到了包,

流程分析

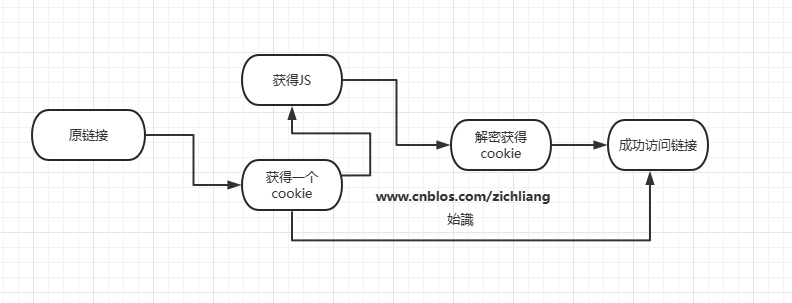

进过上面的抓包分析和浏览器抓包

我们就有个大题的思路了

然后我们画个思维导图

- 第一个cookie 直接获取这个set_cookie 获得之即可。

- 第二个cookie 我们还需要进到那个混淆的

Zdrwk9P9he.js然后慢慢分析才能获得。

断点分析

首先进入这个混淆的Zdrwk9P9he.js

这类混淆一般来说底下都有个reload 以此来重载自己的网站

我们滑到最底下 然后打断点慢慢往上走

这个地方好像有点像我们需要的cookie 但是不太确定。

我们看看他的构成 即使不是我们现在的cookie 但感觉一定有点啥关系。

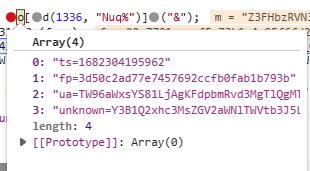

['ts=1682304195962',

'fp=3d50c2ad77e7457692ccfb0fab1b793b',

'ua=TW96aWxsYS81LjAgKFdpbmRvd3MgTlQgMTAuMDsgV2luNjQ…wLjAuMCBTYWZhcmkvNTM3LjM2IEVkZy8xMTIuMC4xNzIyLjU4',

'unknown=Y3B1Q2xhc3MsZGV2aWNlTWVtb3J5LGFyZUNvbG9yc0ludmVydGVkLG9zQ3B1']

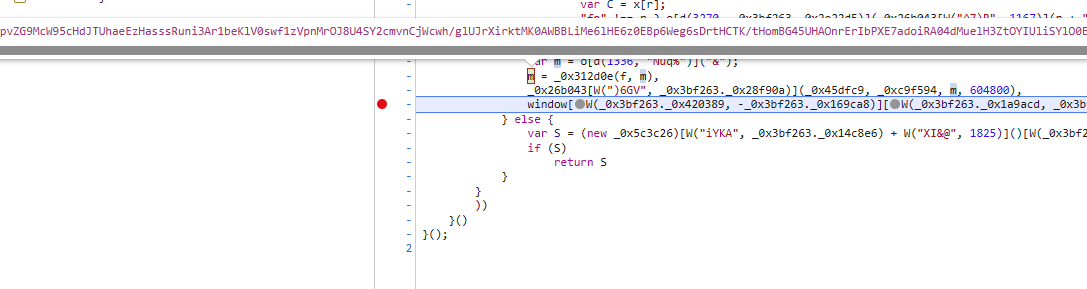

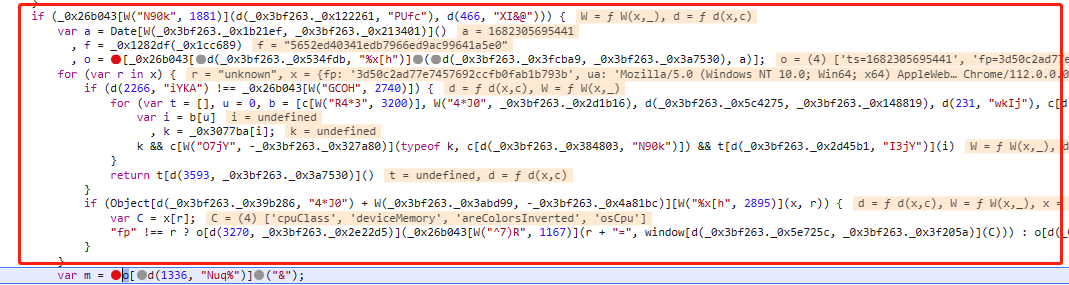

之后清除cookie 然后把断点打在var m = o[d(1336, "Nuq%")]("&");这个位置

然后发现好像和我们刚刚看到的cookie不一样 说明还经过了一层加密

顺便按断点走

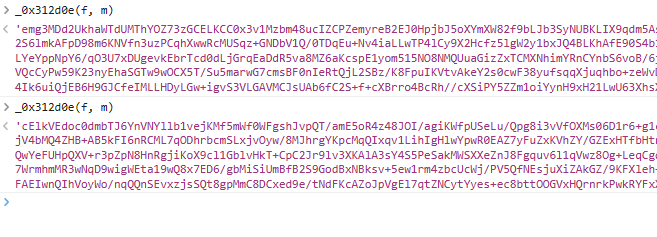

好像这个_0x312d0e(f, m) 就是二次加密的地方

扣代码

分析完毕,我们就开始扣代码了

这个代码在if 流程判断语句中 所以我们只需要看if里面的内容即可

其实在这上面已经暴露出来 o的生成逻辑了 之间扣就行了。

然而这个o 除了时间戳以外 其他写死就行。。。这是本人扣了大半天才发现的。

所以一定要 多测试几遍!!

所以要扣的其实只有_0x312d0e(f, m) 这个函数

如下图所示即是加密逻辑地点。

这里简单说一下

- AES加密

- 以第一个cookie的value 为 key

- cbc模式加密

- base64 加密

- ...

结果如下:

"本文地址:https://www.cnblogs.com/zichliang/p/17346860.html

JS逆向实战13——某市公共资源交易中心Cookie混淆加密的更多相关文章

- JS逆向实战3——AESCBC 模式解密

爬取某省公共资源交易中心 通过抓包数据可知 这个data是我们所需要的数据,但是已经通过加密隐藏起来了 分析 首先这是个json文件,我们可以用请求参数一个一个搜 但是由于我们已经知道了这是个json ...

- JS逆向实战4--cookie——__jsl_clearance_s 生成

分析 网站返回状态码521,从浏览器抓包来看,浏览器一共对此地址请求了三次(中间是设置cookie的过程): 第一次请求:网站返回的响应状态码为 521,响应返回的为经过 混淆的 JS 代码:但是这些 ...

- JS逆向实战9——cookies DES加密混淆

cookie加密 DES 混淆 目标网站:aHR0cHM6Ly90bGNoZW1zaG9wLnlvdXpoaWNhaS5jb20vbWFpbi90ZW5kP05vdGljZUNhdGVJZD0xJk5 ...

- JS逆向实战5--JWT TOKEN x_sign参数

什么是JWT JWT(JSON WEB TOKEN):JSON网络令牌,JWT是一个轻便的安全跨平台传输格式,定义了一个紧凑的自包含的方式在不同实体之间安全传输信息(JSON格式).它是在Web环境下 ...

- JS逆向实战2--cookie-AcwScV2加密—某招标信息网

cookies的获取 首先拿到第一次访问原链接 拿到acw_tc的值,然后放到session中去 再用这个session再次访问原链接拿到js加载的加密的真实数据.用了一些反混淆. 最后获取这个数据中 ...

- JS逆向实战8——某网实战(基于golang-colly)

其实本章算不上逆向教程 只是介绍golang的colly框架而已 列表页分析 根据关键字搜索 通过抓包分析可知 下一页所请求的参数如下 上图标红的代表所需参数 所以其实我们真正需要的也就是Search ...

- JS逆向实战7-- 某省在线审批网站params 随机生成

参数分析 我们首先通过抓包 发现这个就是我们所需要的数据 然后我们通过fidder 发起请求 结果: 通过我们反复测试 发现这个params的参数是每次请求中都会变化的 断点查找 我们通过 这个t参数 ...

- JS逆向实战6-- x轴 y轴 过点触验证码

点触验证码是一种常见的反爬手段 解决方案有两种:一种是直接解决,这需要深度学习机器学习等图像处理技术,以大量的数据训练识别模型,最终达到模型足矣识别图片中的文字提示和应该点击的区域之间的对应关系. 这 ...

- JS逆向实战1——某省阳光采购服务平台

分析 其实这个网站基本没有用到过什么逆向,就是简单的图片base64加密 然后把连接变成2进制存成文件 然后用ocr去识别即可 !! 注意 在获取图片连接 和对列表页发起请求时一定要用一个请求,也就是 ...

- JS逆向之浏览器补环境详解

JS逆向之浏览器补环境详解 "补浏览器环境"是JS逆向者升职加薪的必备技能,也是工作中不可避免的操作. 为了让大家彻底搞懂 "补浏览器环境"的缘由及原理,本文将 ...

随机推荐

- Error java 错误 不支持发行版本5 ( 完美解决版)

问题 在Intellij idea中新建了一个Maven项目,运行时报错如下:Error : java 不支持发行版本5 解决方案 1. 原因 是因为ideal中默认配置中有几个地方的jdk版本与实际 ...

- 【组会】2023_1_6 4d mmwave

A NEW AUTOMOTIVE RADAR 4D POINT CLOUDS DETECTOR BY USING DEEP LEARNING ICASSP 2021 - 2021 IEEE Inter ...

- git push 报错error: remote unpack failed: error Short read of block

1.解决办法:找管理代码的人给你开权限. 2如果你的push的命令写错的话,也是会出现远端拒绝的提示,所以记得检查自己的push 命令是否正确 另一种明显的权限拒绝的例子: 英语学习:to push ...

- 记录Nginx配置

1 # Proxy to the Airsonic server location / { proxy_set_header X-Real-IP $remote_addr; proxy_set_hea ...

- 如何用猿大师播放器在网页上同时播放20路以上海康威视高分辨率(1920*1080)摄像头RTSP视频流?

问: 同时播放分辨率为1920*1080的高清分辨率的摄像头视频流,找了很长时间试过无数方法均不能满足,服务器转码方案卡顿非常严重,几乎不能播放.了解到猿大师可以用到本机的硬件解码和加速,播放高清视频 ...

- 初始化时使window 全屏 且显示任务栏 wpf

void IniWindowFullScreemAndDisplayTaskbar() { this.Width = SystemParameters.FullPrimaryScreenWidth; ...

- 后端006_登录之后返回Token

现在开始我们就可以写登录相关的东西了.首先登录相关的流程是这样的,前端输入用户和密码传给后端,后端判断用户名和密码是否正确,若正确,则生成JWT令牌,若不正确,则需要让前端重新输入,前端如果拿到了JW ...

- 对于Python中RawString的理解(引用)

对于Python中RawString的理解 总结 1.'''作用: 可以表示 "多行注释" ."多行字符串" ."其内的单双引号不转义" 2 ...

- Django中间件的介绍及使用

1.中间件的理解: 是用来处理Django请求与响应的框架级别的钩子,处于wsgi模块与视图函数之间,在执行视图函数之前和之后所做 的动作,是一个轻量级.低级别的插件,作用于全局,使用不当很 ...

- docker学习3

docker的启动流程 docker run -t -i <name:tag> /bin/bash -t 把1个伪终端绑定到容器的标准输入 -i 保持容器的标准输入始终打开不关闭 启动流程 ...