iOS崩溃日志ips文件解析

一 简介

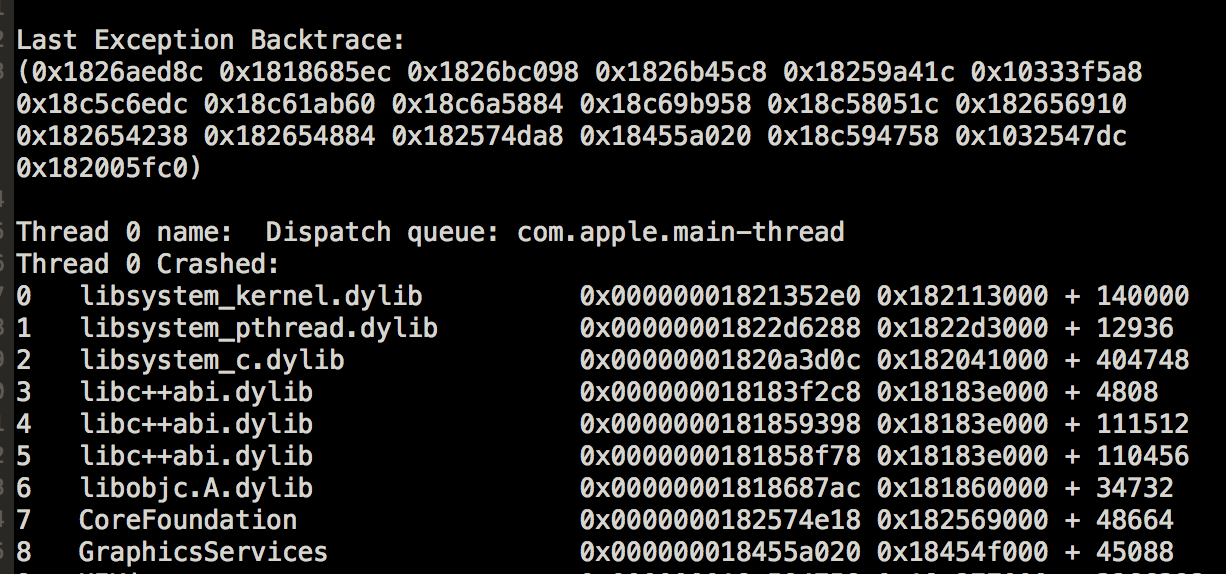

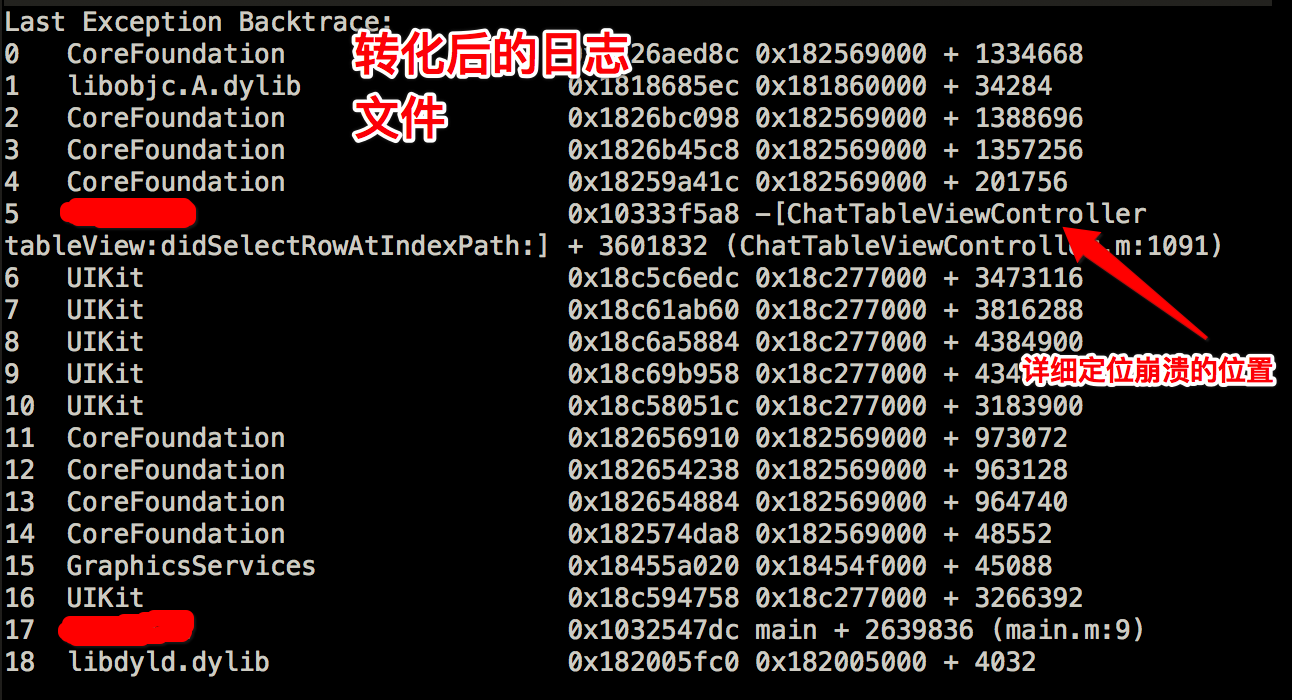

测试组的同事在进行稳定性测试时,通常会遇到一些崩溃,然后他们会将这些崩溃日志(一般是ips格式的文件)反馈给开发进行分析,但是这些ips文件中的内容通常是如下图这样的,都是一些十六进制的堆栈地址,如果仅仅根据这些堆栈地址,我们基本无法做任何事情,连最基本的崩溃定位都做不到。那么,在iOS开发中,还有一些其他的方法可以帮助我们将这些堆栈信息转化为可视化的日志文件,在转化后的可视化日志文件中,我们可以清晰定位到我们的应用崩溃的位置,如下图2所示。

这个转化的过程有一个专业术语,叫符号化,就是讲这些堆栈地址转化为我们可识别的一些类名、方法名等符号信息。

二 解析步骤

所以,如何实现这样的转化是一个很重要的问题。网上查了很多资料,现在网上一般说是有两种方法:

- 命令行解析ips

- 使用Xcode解析ips/crash

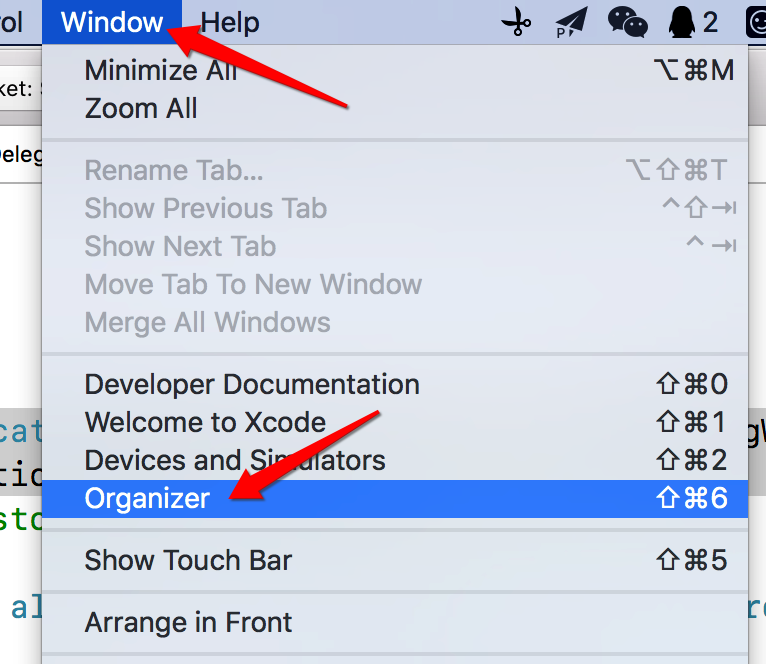

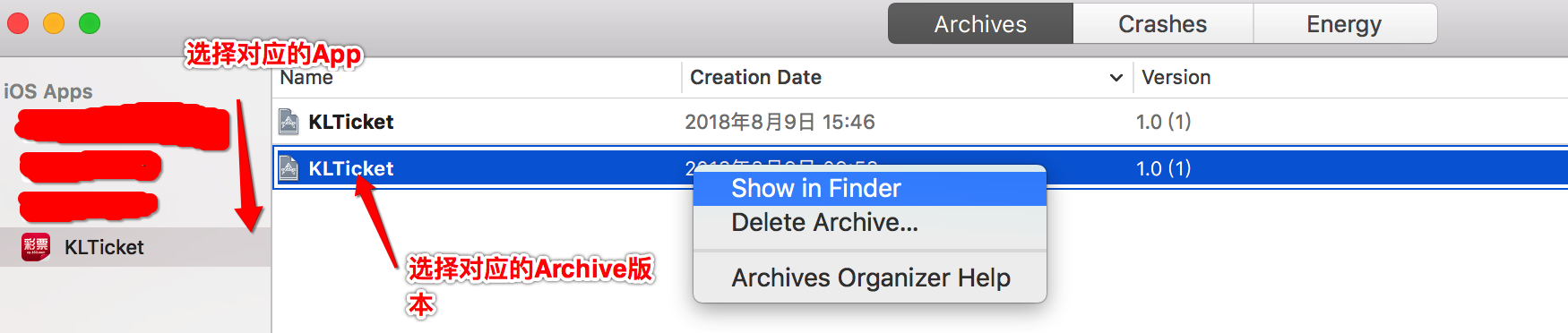

2.1 准备工作,获取.xcarchive文件

我主要采用的是第一种方法利用命令行解析ips,在这种方法中,有一个前提准备工作要做,就是要获得我们打包时的.xcarchive文件,具体获取方法是打开xcode,点击 【window】 --> 【Organizer】,进入到我们打包Archives的管理界面,这个界面有我们之前打的包的所有记录,选择测试App对应的App以及打包的版本,单击选中的Archive选择 show in Finder,然后将对应的.xcarchive文件拷贝出来,放在桌面或其他自己方便查看的地方。如果不是你负责打包,那么你需要找到打包负责人拿到对应的.xcarchive文件。

2.2 解析具体步骤

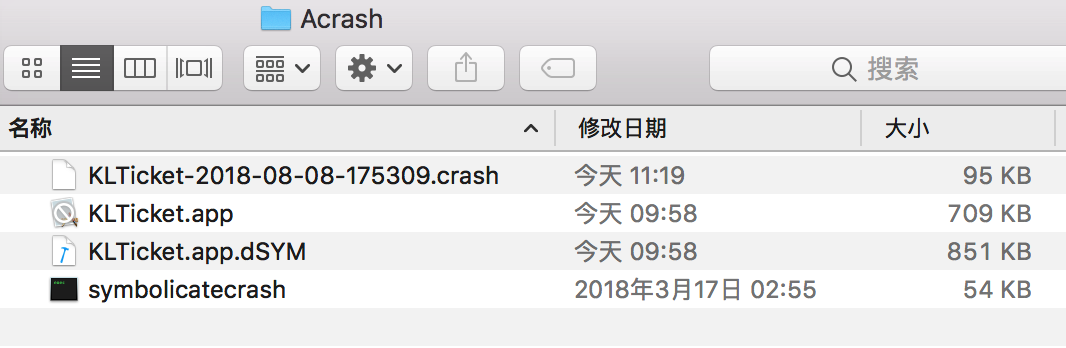

- 新建一个文件夹,名字叫Acrash。

- 拷贝.ips文件放到Acrash中,并将.ips文件后缀名该为.crash。

- 前往文件夹路径:【/Applications/Xcode.app/Contents/SharedFrameworks/DVTFoundation.framework/Versions/A/Resources/symbolicatecrash】,找到symbolicatecrash。拷贝symbolicatecrash工具拷贝到Acrash中。具体步骤是打开Finder,【前往】-->【 前往文件夹】,在弹出的对话框中输入上述地址/Applications/Xcode.app/Contents/SharedFrameworks/DVTFoundation.framework/Versions/A/Resources/symbolicatecrash,点击【前往】即可定位到对应的symbolicatecrash工具,然后选择拷贝即可。

- 从xcarchive文件里,右键点击【显示包内容】,从Products/Applications里面拷贝.app文件,放到Acrash中。

- 从xcarchive文件里,右键点击【显示包内容】,拷贝dSYMs文件下的.dSYM文件,放到Acrash中。

至此,Acrash文件中总共有4个文件:.crash文件、symbolicatecrash工具、app文件、.dSYM文件。

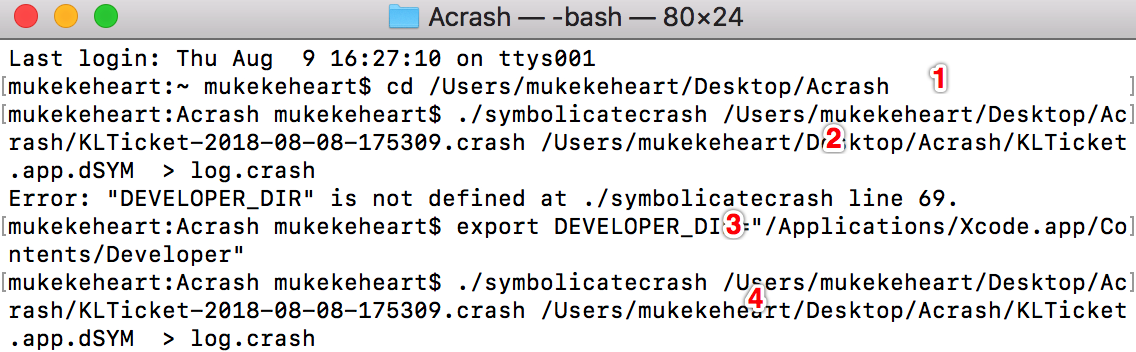

6. 打开终端,cd到Acrash文件夹中

7. 输入命令 ./symbolicatecrash crash文件的绝对路径 dSYM的绝对路径 > log.crash ,回车。

【注意1】:log.crash是符号化后的文件名。可以自定义文件名(后缀一定是.crash哈)。

【注意2】:7步骤之后,终端有可能会报错Error: Error: "DEVELOPER_DIR" is not defined at ./symbolicatecrash line 69.. 这时候在终端中再输入

export DEVELOPER_DIR="/Applications/Xcode.app/Contents/Developer

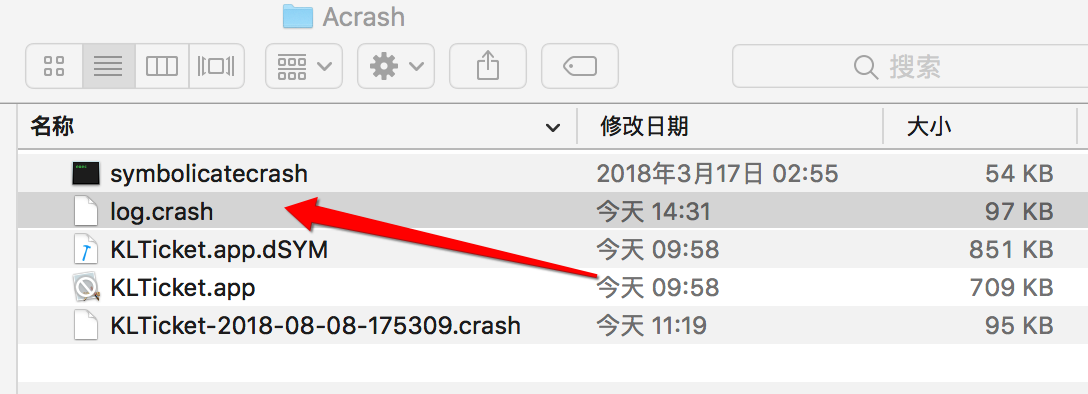

然后再次运行 7 的命令。应该就能看到Acrash文件夹下,可以发现多了一个文件:log.crash。

OK,整个过程基本就是这样了,得到最后的log.crash之后,我们就比较方便定位问题所在了。

iOS崩溃日志ips文件解析的更多相关文章

- 详解没有dSYM文件 如何解析iOS崩溃日志

Xcode支持崩溃日志自动符号化,前提是本地有当时Build/Archive生成的dSYM文件,iOS崩溃日志符号化后,可以帮助开发者更好的定位问题,但如果dSYM文件丢失或拿到的崩溃日志不是标准的c ...

- iOS 崩溃日志分析(个人总结,最实用)

iOS 崩溃日志分析(个人总结,最实用) 要分析奔溃日志需要三个文件:crash日志,symbolicatecrash分析工具,.dSYM符号集 0. 在桌面创建一个crash文件夹 1. 需要Xco ...

- 常用获取Android崩溃日志和IOS崩溃日志的几种方法

一:前言 在日常测试app时,经常会遇到崩溃问题,测试快速抓取到崩溃日志可以有效方便开发进行定位,快速解决问题所在测试做到测试分析,定位是非常重要的,这也是判断一个测试能力指标的一大维度. 二:And ...

- iOS崩溃日志

今天看crash report ,有这样两个crash: 调用 stopUpdatingLocation 函数的是一个CLLocationManager 类型的对象,为什么报错的时候会把这个对象转成N ...

- iOS 崩溃日志 Backtrace的符号化

iOS的崩溃日志配合dsym文件可以找到崩溃时的backtrace,这是解决崩溃的最重要的信息. 如果是在同一台mac上打包, 导入crash log时候会自动将backtrace符号化,可以看到方法 ...

- 如何看iOS崩溃日志

重点:Triggered by Thread这句话后边的线程号,快速定位问题出现在那个线程,是否是你的锅:Triggered by Thread所指的线程表示导致异常.崩溃的线程 下边内容转自简书 简 ...

- iOS崩溃日志 如何看

日志主要分为六个部分:进程信息.基本信息.异常信息.线程回溯.线程状态和二进制映像. 我们在进行iPhone应用测试时必然会在"隐私"中找到不少应用的崩溃日志,但是不会阅读对于很多 ...

- iOS崩溃日志分析-b

1名词解释 1.1. UUID 一个字符串,在iOS上每个可执行文件或库文件都包含至少一个UUID,目的是为了唯一识别这个文件. 1.2. dwarfdump 苹果提供的命令行工具,其中一些功能就是查 ...

- [转]IOS 崩溃日志分析

以下是一个crash log示例: // 1: Process Information Incident Identifier: 30E46451-53FD--896A-457FC11AD05F Cr ...

随机推荐

- Java 自定义注释@interface的用法

最简单的待校验的注解定义 @Documented @Constraint(validatedBy = ExistBlankByListValidator.class) @Target({PARAMET ...

- org.json.JSONObject的getString和optString使用注意事项

结论:org.json.JSONObject的getString如果取不到对应的key会抛出异常,optString则不会 /** * Returns the value mapped by {@co ...

- c/c++再学习:常用字符串转数字操作

c/c++再学习:常用字符串转数字操作 能实现字符串转数字有三种方法,atof函数,sscanf函数和stringstream类. 具体demo代码和运行结果 #include "stdio ...

- unity 时间转换方式

第一种 计时器的写法 带有调用系统时间 using System; using System.Collections; using System.Collections.Generic; using ...

- php 设计模式(转)

PhpDesignPatterns [PHP 中的设计模式] 一. Introduction[介绍] 设计模式:提供了一种广泛的可重用的方式来解决我们日常编程中常常遇见的问题.设计模式并不一定就是一个 ...

- flask权限控制

大概思路为通过管理员id的查询角色,然后查看相应权限,为列表类型,然后通过id查询对应的路由规则,进而得出结论得出是否具有该权限 具体代码: def admin_auth(f): @wraps(f) ...

- 发现Chrome 浏览器 JavaScript Date对象的几个Bug

打开浏览器F12 Console 输入: 第一个 位数影响 new Date("2018-06-9") Sat Jun 09 2018 00:00:00 GMT+0800 (中国标 ...

- C++第二课:指针常用法[个人见解]

在小编这里,没有任何学习知识的顺序,写到的东西对初学者肯定是有用处的,前提,你真的把C语言学完的那些初学者. 在讲明指针的知识前,或许有人一直说不会指针你学不会C++,或者说你所学C++的深度,全凭你 ...

- leetcode-只出现一次的数字

题目:只出现一次的数字 给定一个非空整数数组,除了某个元素只出现一次以外,其余每个元素均出现两次.找出那个只出现了一次的元素. 说明: 你的算法应该具有线性时间复杂度. 你可以不使用额外空间来实现吗? ...

- 方便快捷的求导求积分解方程在线工具sage介绍

有时候我们需要进行一些复杂的数学计算,比如求导, 求积分,解方程,还是用abcd字母代表变量的方程等,这就需要进行复杂的数学运算还需要具备良好的数学基础.不过现在有一个非常方便的在线工具,只需要几 ...