springboot xss防护

概述

XSS(Cross Site Script)全称跨站脚本攻击,为了跟CSS区分开来,所以变成了XSS。它允许恶意代码植入到正常的页面中,盗取正常用户的账号密码,诱使用户访问恶意的网站。

攻击

实施XSS攻击必须具备两个条件

- 向web页面注入恶意代码。

- 这些恶意代码能够被浏览器执行。

看一个简单的demo,更能清晰的了解什么XSS攻击

@RequestMapping(value = "/demo11",method = RequestMethod.GET)

public String demo11(@RequestParam String name,@RequestParam int age)

{

return name;

}

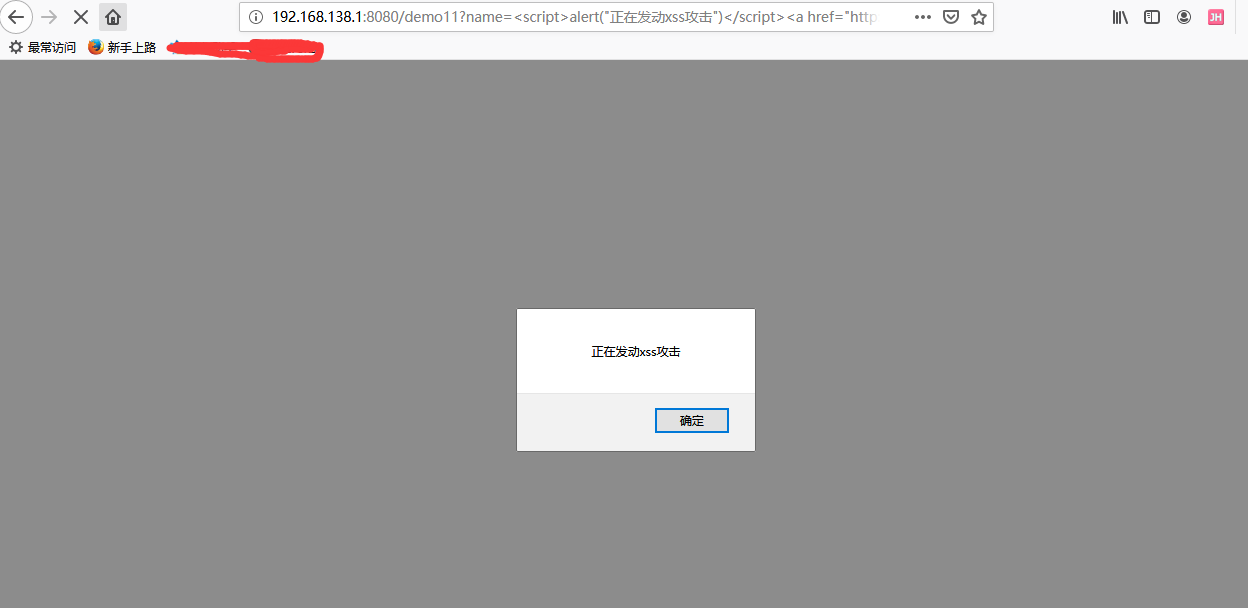

我们输入访问地址

127.0.0.1:8080/demo11?name=<script>alert("正在发动xss攻击")</script><a href="http://www.baidu.com">澳门皇家赌场上线了<a>&age=11

点击诱惑连接

这就是一个简单的反射性XSS攻击,也叫非持久性XSS,将非法代码提交到服务器,服务器解析并响应,而响应中包含XSS代码,最后浏览器解析并执行。另一种XSS攻击也叫持久型XSS,将XSS代码发送到服务器,如果没有后台效验,直接给存上了,在回显时,会从服务起解析加载出来,浏览器发现XSS代码,当做正常的HTML和js解析,那XSS攻击就产生了(有兴趣的童鞋可以尝试下)。

防护

- XSS防护最简单的就是从源头把控,把输入的一些不合法数据过滤或转义,让xss攻击代码无效,保证数据的安全性,还得控制参数的长度等。

- 如果源头没把控住,那就得从出口处理需要显示的数据。

springboot的防护

用到的工具包,maven坐标

<!--XSS-->

<dependency>

<groupId>org.apache.commons</groupId>

<artifactId>commons-text</artifactId>

<version>1.4</version>

</dependency>

import org.apache.commons.lang3.StringUtils;

import org.apache.commons.text.StringEscapeUtils;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletRequestWrapper; public class XssAndSqlHttpServletRequestWrapper extends HttpServletRequestWrapper

{

private HttpServletRequest request; public XssAndSqlHttpServletRequestWrapper(HttpServletRequest request) {

super(request);

this.request = request;

} @Override

public String getParameter(String name)

{

String value = request.getParameter(name);

if (!StringUtils.isEmpty(value))

{

value = StringEscapeUtils.escapeHtml4(value);

}

return value;

} @Override

public String[] getParameterValues(String name)

{

String[] parameterValues = super.getParameterValues(name);

if (parameterValues == null)

{

return null;

}

for (int i = 0; i < parameterValues.length; ++i)

{

String value = parameterValues[i];

parameterValues[i] = StringEscapeUtils.escapeHtml4(value);

}

return parameterValues;

}

}

过滤json类型的代码

import com.fasterxml.jackson.core.JsonGenerator;

import com.fasterxml.jackson.databind.JsonSerializer;

import com.fasterxml.jackson.databind.SerializerProvider;

import org.apache.commons.text.StringEscapeUtils; import java.io.IOException;

//出参处理

public class XssStringJsonSerializer extends JsonSerializer<String>

{

@Override

public Class<String> handledType()

{

return String.class;

} @Override

public void serialize(String s, JsonGenerator jsonGenerator, SerializerProvider serializerProvider) throws IOException

{

if (s == null)

{

String encodedValue = StringEscapeUtils.escapeHtml4(s);

jsonGenerator.writeString(encodedValue);

}

}

}

过滤器

import com.fasterxml.jackson.databind.ObjectMapper;

import com.fasterxml.jackson.databind.module.SimpleModule;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Primary;

import org.springframework.http.converter.json.Jackson2ObjectMapperBuilder;

import org.springframework.stereotype.Component; import javax.servlet.*;

import javax.servlet.annotation.WebFilter;

import javax.servlet.http.HttpServletRequest;

import java.io.IOException; @Component

@WebFilter

public class XssFilter implements Filter

{

@Override

public void init(FilterConfig filterConfig) throws ServletException

{ } @Override

public void doFilter(ServletRequest servletRequest, ServletResponse servletResponse, FilterChain filterChain) throws IOException, ServletException

{

HttpServletRequest request = (HttpServletRequest) servletRequest;

XssAndSqlHttpServletRequestWrapper xssAndSqlHttpServletRequestWrapper = new XssAndSqlHttpServletRequestWrapper(request);

filterChain.doFilter(xssAndSqlHttpServletRequestWrapper,servletResponse);

} @Override

public void destroy()

{ } @Bean

@Primary

public ObjectMapper xssObjectMapper(Jackson2ObjectMapperBuilder builder)

{

//解析器

ObjectMapper objectMapper = builder.createXmlMapper(false).build();

//注册xss解析器

SimpleModule xssModule = new SimpleModule("XssStringJonSerializer");

xssModule.addSerializer(new XssStringJsonSerializer());

objectMapper.registerModule(xssModule);

return objectMapper;

}

}

lz使用的springboot security安全框架,将过滤器放置在添加过滤里头。

@Bean

public XssFilter authenticationXssFilterBean()

{

return new XssFilter();

}

/*xss过滤*/

http.addFilterBefore(authenticationXssFilterBean(),UsernamePasswordAuthenticationFilter.class);

试验

127.0.0.1:8080/huangweicheng/hwc/test?name=<script>alert('hello');</script>

后台日志,传入的xss代码就成功转义了

参考链接:https://juejin.im/post/5d079e555188251ad81a28d9

springboot xss防护的更多相关文章

- XSS (Cross Site Scripting) Prevention Cheat Sheet(XSS防护检查单)

本文是 XSS防御检查单的翻译版本 https://www.owasp.org/index.php/XSS_%28Cross_Site_Scripting%29_Prevention_Cheat_Sh ...

- Springboot Xss注入过滤

1.编写 XssHttpServletRequestWrapper import javax.servlet.http.HttpServletRequest; import javax.servle ...

- django后台返回html字段会产生XSS防护的解决方式

1.在前端模块里面写 {{ page_str|safe }} 2.在后端 from django.utils.safestring import mark_safe pake_str = mark_ ...

- Springboot使用Shiro-整合Redis作为缓存 解决定时刷新问题

说在前面 (原文链接: https://blog.csdn.net/qq_34021712/article/details/80774649)本来的整合过程是顺着博客的顺序来的,越往下,集成的越多,由 ...

- 网站安全通用防护代码(C#版本源码提供)

每一个开发者都会意识到,网站发布之前,需要进行安全检查. 那么如何拦截攻击者注入恶意代码?如何防御诸如跨站脚本攻击(XSS).SQL注入攻击等恶意攻击行为? 针对目前常见的一些安全问题,结合目前一些常 ...

- XSS初体验

主要内容 什么是XSS? XSS的危害有哪些? 常见的XSS漏洞 如何防范XSS? 什么是XSS? 跨站脚本攻击(Cross Site Scripting),是一种 Web 应用程序的漏洞,当来自 ...

- 一个跨域请求的XSS漏洞再续

上回提到,由于需要使用代理页面解决POST请求的跨域请求,需要在代理页面上执行传递的函数.所以我们做了白名单只有我们认可的回调函数才能在页面上执行,防止执行非法的JS方法,做脚本攻击. 我们所采用的方 ...

- XSS分析及预防(转)

阅读目录 XSS的种类和特点 XSS预防 总结 XSS(Cross Site Scripting),又称跨站脚本,XSS的重点不在于跨站点,而是在于脚本的执行.在WEB前端应用日益发展的今天,XSS漏 ...

- 【转载】目前主流过滤XSS的三种技术

目前主流过滤XSS的三种技术 过滤 过滤,顾名思义,就是将提交上来的数据中的敏感词汇直接过滤掉.例如对"<script>"."<a>". ...

随机推荐

- affine_trans_pixel 和 affine_trans_point_2d的区别

affine_trans_pixel 和 affine_trans_point_2d的不同在于所使用的坐标系原点不同,affine_trans_pixel 使用的是像素坐标系, 即原点位于图像的左上角 ...

- ubuntu下编译android jni到so库的mk文件配置

项目根目录下的Android.mk文件 LOCAL_PATH:= $(call my-dir)include $(CLEAR_VARS) LOCAL_MODULE_TAGS := optional L ...

- C++学习03_引用

基本使用 C++提供了给变量命名的机制,就是引用(Reference).引用是一种复合类型. //语法 数据类型 &name=data 注意,引用在定义时需要添加&,在使用时不能添加& ...

- Lerp在X秒内插值

在X秒内插值 我们知道Mathf.Lerp函数的是用在两个值之间进行插值,用于平滑过渡. var 插值结果 = Mathf.Lerp(from,to,rate) //rate是0~1的值 Unity没 ...

- 构建n位元的格雷码

二进制格雷码的生成 1.什么是格雷码 Gray Code是一个数列集合,每个数使用二进制来表示,假设使用n位元来表示每个数字,那么任两个数之间只有一个位元值不同.log2(16)=4 例如: 生成4位 ...

- 未加载opencv_world330.pdb

根据设置下载对应的pdb文件. 无法查找或打开pdb文件

- pdfium

https://github.com/SubtleCow/AccessControlListsintheDOM/tree/4673d995e5614bc682cecd22f9b2919b2360273 ...

- 201871010105-曹玉中《面向对象程序设计(java)》第十六周学习总结

201871010105-曹玉中<面向对象程序设计(java)>第十六周学习总结 项目 内容 这个作业属于哪个过程 https://www.cnblogs.com/nwnu-daizh/ ...

- Nginx 环境搭建 (windows)

Nginx 环境搭建 (windows) 资源 # nginx在线文档和支持 For online documentation and support please refer to nginx.or ...

- 使用node.js的http-server开启一个本地服务器

用html写了一个网页,想要在手机上查看适配效果,但是苦于手机上没有直接查看HTML的.想到手机和电脑都在一个局域网内,能不能搭建一个局域网内的网页服务器呢? 1.下载 http-server 显然, ...