centos7 firewalld日常使用

若生产中使用有docker,建议不要使用firewalld,改用iptables,用firewalld坑很多,暂时还未找到解决办法,在此做下记录:

说明:若加参数permanent为永久添加即添加至zone配置中,reload生效,重启firewalld也会生效,若不加 --permanent,重启后不再生效)

docker和firewalld共存时,使用命令添加开放端口规则,且加 --permanent参数

firewall-cmd --add-port=80/tcp --permanent 添加规则后,80端口被外部正常访问,

然后使用firewall-cmd --remove-port=80/tcp --permanent 永久移除规则,按正常情况80端口将不能被外部网络访问,

但实际确依然能被外部访问,而且此后防火墙像是被关闭了一样,所有服务端口都能被外部访问到。但查看配置中已经没有开放80端口的

规则,firewalld也是runing状态,此后重新开一台测试机,不安装docker进行测试,firewalld不再出现以上问题。

1、启动firewalld

systemctl start firewalld

systemctl enable firewalld #加入到开机启动

2、查看状态

systemctl status firewalld

或

firewall-cmd --state

3、关闭firewalld

systemctl stop firewalld

service说明:

在 /usr/lib/firewalld/services/ 目录中,还保存了另外一类配置文件,每个文件对应一项具体的网络服务,如 ssh 服务等.

与之对应的配置文件中记录了各项服务所使用的 tcp/udp 端口,在最新版本的 firewalld 中默认已经定义了 70+ 种服务供我们使用.

当默认提供的服务不够用或者需要自定义某项服务的端口时,我们需要将 service 配置文件放置在 /etc/firewalld/services/ 目录中.

service 配置的好处显而易见:

第一,通过服务名字来管理规则更加人性化,

第二,通过服务来组织端口分组的模式更加高效,如果一个服务使用了若干个网络端口,则服务的配置文件就相当于提供了到这些端口的规则管理的批量操作快捷方式。

每加载一项 service 配置就意味着开放了对应的端口访问

4、查看系统自带默认有那些service可以进行配置

firewall-cmd --get-services

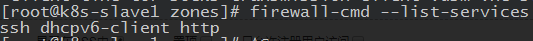

5、查看当前已经开放的service和port

firewall-cmd --list-services

firewall-cmd --zone=public --list-services # 指定区域进行查看

firewall-cmd --list-ports

firewall-cmd --zone=public --list-ports # 指定区域进行查看

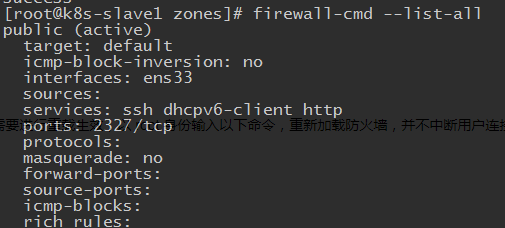

6、查看所有已开放的service和port等

firewall-cmd --list-all # 查看默认区域的

firewall-cmd --zone=public --list-all # 只查看指定pubilc区域的

firewall-cmd --list-all-zones # 查看所有区域的

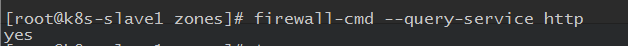

7、查询单个服务的启用状态[返回值yes/no]

firewall-cmd --query-service http

8、动态添加一条防火墙规则至默认区域(public),比如开放服务或端口(此方法可以立即生效,但重启firewalld服务或reload后将不再生效,因为没有保存在配置文件中)

firewall-cmd --add-service=ftp

firewall-cmd --add-port=2326/tcp

firewall-cmd --zone=public --add-port=4990-4999/udp #添加4990-4999 udp端口 ,并指定区域

9、动态添加规则后若想保存至zone配置中需要添加参数 --permanent(reload才生效)

firewall-cmd --add-service=ftp --permanent

firewall-cmd --add-port=12222/tcp --permanent

firewall-cmd --zone=public --add-port=4990-4999/udp --permanent #添加4990-4999 udp端口 ,并指定区域

firewall-cmd --reload #配置生效

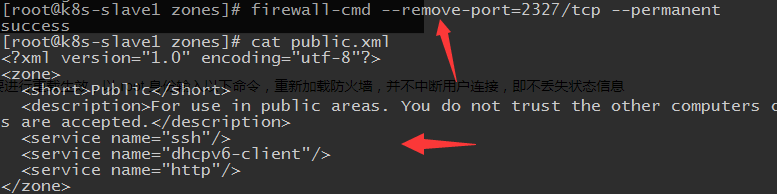

10、动态移除规则,但需要重载防火墙才可生效

firewall-cmd --remove-service=http #移除直接生效

firewall-cmd --remove-port=2327/tcp --permanent #永久移除、删除,需reload才生效

firewall-cmd --reload

11、重载防火墙规则

通常手动修改zone配置进行规则添加后,需要进行重载生效,以 root 身份输入以下命令,重新加载防火墙,并不中断用户连接,即不丢失状态信息

firewall-cmd --reload

注意:通常在防火墙出现严重问题时,这个命令才会被使用。比如,防火墙规则是正确的,但却出现状态信息问题和无法建立连接。

firewall-cmd --complete-reload

12、‘将同一台服务器上80端口的流量转发至8080

firewall-cmd --add-forward-port=port=80:proto=tcp:toport=8080

13、如果要将端口转发到另外一台服务器上

1)在需要的区域中激活 masquerade

firewall-cmd --zone=public --add-masquerade

2)添加转发规则

firewall-cmd --zone=public --add-forward-port=port=80:proto=tcp:toport=8080:toaddr=10.0.10.15

14、防火墙伪装IP

firewall-cmd --query-masquerade # 检查是否允许伪装IP

firewall-cmd --add-masquerade # 允许防火墙伪装IP

firewall-cmd --remove-masquerade# 禁止防火墙伪装IP

危险命令:[立即生效]

如果是远程的机器执行上面的规则会立刻断开网络连接,必须紧记不能随便执行。如果你只是虚拟机或者物理机器登陆就可以执行来调试。

拒绝所有包:firewall-cmd --panic-on

取消拒绝状态: firewall-cmd --panic-off

查看是否拒绝: firewall-cmd --query-panic

***************************************************************************************************************

拒绝访问操作:

#添加禁止响应ping

firewall-cmd --permanent --add-rich-rule='rule protocol value=icmp drop'

#查看是否有此规则[等号后面跟详细的名称]

firewall-cmd --query-rich-rule='rule protocol value='icmp' drop'

#删除方法

firewall-cmd --remove-rich-rule='rule protocol value=icmp drop'

firewall-cmd --add-rich-rule "rule family=ipv4 source address=10.0.10.1 service name='ssh' reject"

或直接丢弃

firewall-cmd --add-rich-rule "rule family=ipv4 source address=10.0.10.1 service name='ssh' reject"

或对端口进行操作

firewall-cmd --add-rich-rule='rule family=ipv4 source address=10.0.10.1 port port=22 protocol=tcp reject'

firewall-cmd --add-rich-rule='rule family="ipv4" source address="10.0.10.1" accept'

#允许一个IP(10.0.10.1)仅能通过指定端口(8080-8090)访问到目标(10.0.10.13):

firewall-cmd --add-rich-rule='rule family="ipv4" source address="10.0.10.1" destination address="10.0.10.13/32" port port="8080-8090" protocol="tcp" accept'

firewall-cmd --remove-rich-rule='rule family="ipv4" source address="10.0.10.1" destination address="10.0.10.13/32" port port="80" protocol="tcp" accept'

最后说明:

centos7 firewalld日常使用的更多相关文章

- CentOS7 firewalld防火墙 启动 关闭 禁用 添加删除规则等 常用命令

CentOS7 firewalld防火墙 常用命令1.firewalld的基本使用启动: systemctl start firewalld关闭: systemctl stop firewalld查看 ...

- centos7 firewalld

1.firewalld简介 firewalld是centos7的一大特性,最大的好处有两个: 1.支持动态更新,不用重启服务: 2.加入了防火墙的"zone"概念 firewa ...

- CentOS7 firewalld 打开关闭端口

1. firewalld的基本使用 启动: systemctl start firewalld 关闭: systemctl stop firewalld 查看状态: systemctl status ...

- Centos7 firewalld 基本使用

Centos7 的防火墙 firewalld比较常见 简单介绍使用 详细介绍链接推荐: https://blog.csdn.net/buster_zr/article/details/806049 ...

- centos7 Firewalld操作集合

=============================================== 2019/4/15_第1次修改 ccb_warlock == ...

- centos7 firewalld基本使用

firewalld的基本使用 启动: systemctl start firewalld 查看状态: systemctl status firewalld 停止: systemctl disable ...

- centos7 firewalld使用

转 http://blog.csdn.net/jamesge2010/article/details/52449678 1.firewalld的基本使用 启动: systemctl start fir ...

- CentOS7 firewalld防火墙规则

在CentOS7里有几种防火墙共存:firewalld.iptables.ebtables,默认是使用firewalld来管理netfilter子系统,不过底层调用的命令仍然是iptables等. f ...

- CentOS7,Firewalld防火墙使用方法

查看防火墙状态 systemctl status firewalld.service 启动firewall systemctl stop firewalld.service 停止firewall sy ...

随机推荐

- poj 1733 Parity game【hash+带权并查集】

hash一下然后用带权并查集做模2下的前缀和 #include<iostream> #include<cstdio> #include<map> #include& ...

- YCOJ黑熊过河

Description 有一只黑熊想过河,但河很宽,黑熊不会游泳,只能借助河面上的石墩跳过去,他可以一次跳一墩,也可以一次跳两墩,但是每起跳一次都会耗费一定的能量,黑熊最终可能因能量不够而掉入水中,所 ...

- 详解基于linux环境MySQL搭建与卸载

本篇文章将从实际操作的层面,讲解基于linux环境的mysql的搭建和卸载. 1 搭建mysql 1.1 官网下载mysql压缩包 下载压缩包时,可以先把安装包下载到本地,再上传到服务器,也可以在 ...

- Beta版本冲刺第二天!

该作业所属课程:https://edu.cnblogs.com/campus/xnsy/SoftwareEngineeringClass2 作业地址:https://edu.cnblogs.com/c ...

- POJ 1151 Atlantis(扫描线)

题目原链接:http://poj.org/problem?id=1151 题目中文翻译: POJ 1151 Atlantis Time Limit: 1000MS Memory Limit: 10 ...

- size_t与size_type区别

size() 标准库string里面有个函数size,用来返回字符串中的字符个数,具体用法如下: string st("The expense of spirit\n");cou ...

- 项目上线后出现Bug,该如何处理?

项目在上线之后又出现了Bug,这让很多测试人员和开发人员头痛.但很多时候线上Bug普遍地存在,不可避免. 任何项目都存在未发现 Bug 和 已发现 Bug 两种情况,不存在没有 Bug的情况. 即 ...

- Python while 1 和 while True 速度比较

References http://legacy.python.org/dev/peps/pep-0285/http://stackoverflow.com/questions/3815359/whi ...

- laravel之Storage

学习laravel一段时间了,从最开始文件保存到本地直到oss都使用原生或接口.今天偶尔看到了Storage.正好项目中有用到就在项目上使用了. 1.下载安装库 composer require ja ...

- 暴力 BestCoder Round #41 1001 ZCC loves straight flush

题目传送门 /* m数组记录出现的花色和数值,按照数值每5个搜索,看看有几个已满足,剩下 5 - cnt需要替换 ╰· */ #include <cstdio> #include < ...