linux中级之ansible配置(roles)

一、roles介绍

什么情况下用到roles?

假如我们现在有3个被管理主机,第一个要配置成httpd,第二个要配置成php服务器,第三个要配置成MySQL服务器。我们如何来定义playbook?

第一个play用到第一个主机上,用来构建httpd,第二个play用到第二个主机上,用来构建php,第三个play用到第三个主机上,用来构建MySQL。这些个play定义在playbook中比较麻烦,将来也不利于模块化调用,不利于多次调。比如说后来又加进来一个主机,这个第4个主机既是httpd服务器,又是php服务器,我们只能写第4个play,上面写上安装httpd和php。这样playbook中的代码就重复了。

也就是说playbooks的所有的方式有个弊端---无法实现重复使用且代码重复;假设在同时部署httpd,php,mayql时或不同服务器组合不同的应用就需要写多个yaml文件。很难实现灵活的调用。

roles 用于层次性、结构化地组织playbook。roles 能够根据层次型结构自动装载变量文件、tasks以及handlers等。要使用roles只需要在playbook中使用include指令即可。简单来讲,roles就是通过分别将变量(vars)、文件(file)、任务(tasks)、模块(modules)及处理器(handlers)放置于单独的目录中,并可以便捷地include它们的一种机制。角色一般用于基于主机构建服务的场景中,但也可以是用于构建守护进程等场景中。roles的作用是减少代码的复写。

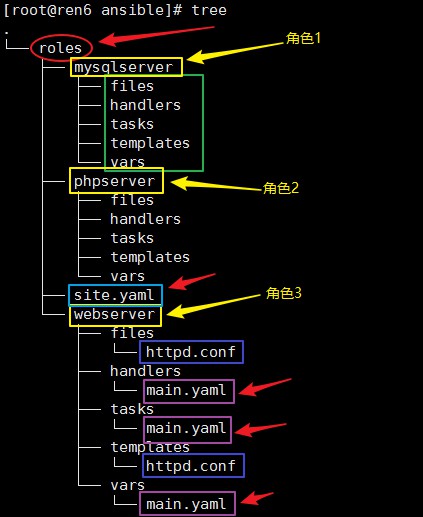

二、角色集合

角色集合:roles/

phpserver/

webserver/

mysqlserver/

files/:存储由copy或script等模块调用的文件;src直接指定文件名称,不需要写绝对路径;

tasks/:此目录中至少应该有一个名为main.yaml的文件,用于定义各task;其它的文件需要由main.yaml进行“包含”调用;

handlers/:此目录中至少应该有一个名为main.yaml的文件,用于定义各handler;其它的文件需要由main.yaml进行“包含”调用;

vars/:此目录中至少应该有一个名为main.yaml的文件,用于定义各variable;其它的文件需要由main.yaml进行“包含”调用;

templates/:存储由template模块调用的模板文本;src只写文件名即可,不需要写绝对路径;

meta/:此目录中至少应该有一个名为main.yaml的文件,定义当前角色的特殊设定及其依赖关系;其它的文件需要由main.yaml进行“包含”调用;

default/:此目录中至少应该有一个名为main.yaml的文件,用于设定默认变量;

site.yaml:入站文件(站点文件),用于调用roles中的角色,一般创建在roles目录下,和角色同级;也可在roles同级目录下创建playbook执行文件(yaml)

三、角色定制实例

1、在roles目录下生成对应的目录结构

[root@ren6 ~]# mkdir -pv ansible/roles/{webserver,phpserver,mysqlserver}/{files,tasks,vars,templates,handlers}

[root@ren6 ansible]# tree

2、配置角色(webserver)

(1)配置files文件:将httpd配置文件上传到files目录下(线配置一台主机)

[root@ren6 ~]# cp /etc/httpd/conf/httpd.conf ansible/roles/webserver/files/httpd.conf

(2)编写tasks任务列表

[root@ren6 ~]# vim ansible/roles/webserver/tasks/main.yaml

1 - name: install httpd

2 yum: name=httpd state=present

3 ignore_errors: yes

4 - name: copy httpd.conf

5 copy: src=httpd.conf dest=/etc/httpd/conf/httpd.conf

6 tags:

7 - conf

8 notify:

9 - restart httpd

10 - name: start httpd

11 service: name=httpd state=started

12 - name: echo http_port

13 shell: echo {{ http_port }} > /root/port.txt

(3)由于上面的tasks中定义了notify,所以要定义handlers

[root@ren6 ~]# vim ansible/roles/webserver/handlers/main.yaml

1 - name: restart httpd

2 service: name=httpd state=restarted

(4)tasks中定义了变量,需要在vars目录下创建main.yaml文件,并在文件中写入变量,以key: value的形式定义

[root@ren6 ~]# vim ansible/roles/webserver/vars/main.yaml

http_port: 88

(5)在roles下编辑站点文件site.yaml

[root@ren6 ~]# vim ansible/roles/site.yaml

1 ---

2 - hosts: 192.168.11.4

3 remote_user: root

4 roles:

5 - webserver

(6)语法检测及模拟运行

[root@ren6 ~]# ansible-playbook --syntax-check ansible/roles/site.yaml

[root@ren6 ~]# ansible-playbook -C ansible/roles/site.yaml

(7)使用模板文件templates ,复制httpd的配置文件至templates目录下

[root@ren6 ~]# cp /etc/httpd/conf/httpd.conf ansible/roles/webserver/templates/

(8)编辑templates文件

[root@ren6 ~]# vim ansible/roles/webserver/templates/httpd.conf

Listen {{ http_port }}

(9)修改tasks文件

[root@ren6 ~]# vim ansible/roles/webserver/tasks/main.yaml

- name: install httpd

yum: name=httpd state=present

ignore_errors: yes

- name: copy httpd.conf

template: src=httpd.conf dest=/etc/httpd/conf/httpd.conf

tags:

- conf_vars

notify:

- restart httpd

- name: start httpd

service: name=httpd state=started

(10)修改站点文件

[root@ren6 ~]# vim ansible/roles/site.yaml

1 ---

2 - hosts: test1

3 remote_user: root

4 roles:

5 - webserver

(11)修改主机信息管理文件

[root@ren6 ~]# vim /etc/ansible/hosts

1 [test1]

2 192.168.11.5 ansible_ssh_user=root ansible_ssh_pass=root ansible_ssh_port=22 http_port=81

3 192.168.11.4 ansible_ssh_user=root ansible_ssh_pass=root ansible_ssh_port=22 http_port=82

(12)语法检测及运行

[root@ren6 ~]# ansible-playbook --syntax-check ansible/roles/site.yaml

[root@ren6 ~]# ansible-playbook ansible/roles/site.yaml

PLAY [test1] ************************************************************************************************************************* TASK [Gathering Facts] ***************************************************************************************************************

ok: [192.168.11.5]

ok: [192.168.11.4] TASK [webserver : install httpd] *****************************************************************************************************

ok: [192.168.11.5]

ok: [192.168.11.4] TASK [webserver : copy httpd.conf] ***************************************************************************************************

changed: [192.168.11.5]

changed: [192.168.11.4] TASK [webserver : start httpd] *******************************************************************************************************

changed: [192.168.11.4]

changed: [192.168.11.5] RUNNING HANDLER [webserver : restart httpd] ******************************************************************************************

changed: [192.168.11.4]

changed: [192.168.11.5] PLAY RECAP ***************************************************************************************************************************

192.168.11.4 : ok=5 changed=3 unreachable=0 failed=0 skipped=0 rescued=0 ignored=0

192.168.11.5 : ok=5 changed=3 unreachable=0 failed=0 skipped=0 rescued=0 ignored=0

四、注意

1、在tasks文件下可以创建多个yaml文件,但roles只会调用main.yaml文件,所以可以用include关键字来调用其他yaml文件(- include_tasks: a.yaml)

2、roles目录下的角色名称可以随意起,不过,最好和其功能联系在一起

3、角色下的几个目录名称必须正确,s必须加上(files,tasks,vars,templates,handlers)

4、站点文件(site.yaml)内可以定义多个hosts,每个hosts下可以调用多个角色

linux中级之ansible配置(roles)的更多相关文章

- Linux中级之ansible配置(playbook)

一.playbooks 如果用模块形式一般有幂等性,如果用shell或者command没有幂等性 playbooks相当于是shell脚本,可以把要执行的任务写到文件当中,一次执行,方便调用 task ...

- Linux中级之ansible概念及hoc命令行调用模式

一.Ansible简介 ansible是新出现的开源的自动化运维工具,基于Python开发,集合了众多运维工具(puppet.cfengine.chef.func.fabric)的优点,实现了批量系统 ...

- linux中级之lvs配置(命令)

一.nat模式配置 环境说明: DS:nat网卡(自动获取也可以,充当vip): 192.168.254.13 255.255.255.0 vmnet3网卡(仅主机): 172.16.100.1 25 ...

- Linux中级之keepalived配置

hacmp: ibm的高可用集群软件,并且是商业的(收费),一般用于非x86架构机器当中 AIX,Unix 去IOE:ibm,oracle,emckeepalived: 一款高可用集群软件,利用vrr ...

- ansible配置mysql主从复制

配置主机1.下载安装所需安装包 [root@server1 ansible]# lsansible-2.7.8-1.el7.noarch.rpmansible-tower-setup-bundle-3 ...

- Ansible的roles标准化与Jenkins持续集成(三)

Ansible的roles标准化与Jenkins持续集成(三) 链接:https://pan.baidu.com/s/1A3Iq3gGkGS27L_Gt37_I0g 提取码:ncy2 复制这段内容后打 ...

- 自动化运维工具Ansible之Roles测验详解

Ansible Roles 详解与实战案例 主机规划 添加用户账号 说明: 1. 运维人员使用的登录账号: 2. 所有的业务都放在 /app/ 下「yun用户的家目录」,避免业务数据乱放: 3. 该用 ...

- Linux 桌面系统字体配置要略

字体显示效果测试 这一段是为了测试宋体字的显示效果,包括宋体里面自带的英文字体,“This is english,how does it look like?”.这一行是小字.后面几个字是加粗的宋体. ...

- 20145213《信息安全系统设计基础》实验一 Linux开发环境的配置

北京电子科技学院(BESTI) 实 验 报 告 课程:信息安全系统设计基础 班级:1452 姓名: 黄亚奇 祁玮 学号:20145213 20145222 成绩: 指导教师:娄嘉鹏 实验日期:2016 ...

随机推荐

- 000 - 准备工作ADB wifi连接多台鸿蒙设备进行调试

首先将两台鸿蒙设备插入电脑的usb上 查看两台鸿蒙设备的deviceid C:\Users\Administrator>adb devices * daemon not running; sta ...

- (十七)VMware Harbor 垃圾清理

1. 在线垃圾清理 注意:从Harbor中删除镜像时不释放空间,垃圾收集是通过从清单中不再引用文件系统中删除blob来释放空间的任务. 注意:在执行垃圾收集时,Harbor将进入只读模式,并且禁止对d ...

- 005-Java中的控制语句

目录 一.控制语句 一.作用 二.分类 二.选择语句(分支语句) 一.if 语句 二.switch语句 三.循环语句 一.for循环 二.while循环(while循环的循环次数是:0~n次) 三.d ...

- UVA10020(最小区间覆盖)

题意: 给你一个区间[0,m]和一些小的区间[l,r]让你选择最少的小区间个数去把整个区间覆盖起来. 思路: 算是比较经典的贪心题目吧(经典于难度没什么对应关系),大体思路可以 ...

- Linux中常见的150个命令(干货)

目录 线上查询及帮助命令 文件和目录操作命令 查看文件和内容处理命令 文件压缩及解压缩命令 信息显示命令 搜索文件命令 进程管理相关命令 用户管理命令 基础网络操作命令 深入网络操作命令 有关磁盘与文 ...

- MS06-040漏洞研究(上)【转载】

课程简介 我在之前的课程中讨论过W32Dasm这款软件中的漏洞分析与利用的方法,由于使用该软件的人群毕竟是小众群体,因此该漏洞的危害相对来说还是比较小的.但是如果漏洞出现在Windows系统中,那么情 ...

- php 获取某数组中出现次数最多的值(重复最多的值)与出现的次数

1.$arr = array(7,7,8,9,10,10,10); $arr = array_count_values($arr); // 统计数组中所有值出现的次数 arsort($arr); ...

- window系统搭建医药后台系统

软件准备: mysql版本: 5.7 jdk版本:1.8 tomcat版本: 9.0 mysql:5.7 第一步:新建Mysql连接 新建Mysql连接 第二步:新建数据库 新建数据库 第三步 ...

- 想要测试Dubbo接口?测试的关键点在哪里?

Dubbo接口如何测试? 这个dubbo如何测试,dubbo接口测试什么玩意儿? RPC的有一个类型,叫Dubbo接口. 那这个接口如何测试?测试的关键点在哪里? 这个面试问题,我觉得大家可能就有 ...

- Day015 异常处理机制

异常处理机制 抛出异常 捕获异常 异常处理的五个关键字 try:监控一个代码块,有异常就能通过catch捕获 catch(想要捕获的异常类型):捕获想要捕获的异常,catch代码块的代码只有在捕获到异 ...