一枚通过参数污染绕过百度RASP的XSS

日常工作过程中,偶然发现一个网站登录页面,在页面返回包中存在一个隐藏参数“mess”,且该页面部署了百度RASP进行防护,本文介绍如何发现隐藏参数以及如何通过参数污染方式造成XSS攻击。涉及信息较为敏感,请各位看官见谅。

一、参数污染

HTTP参数污染,也叫HPP(HTTP Parameter Pollution)。当给一个参数赋两个值或者更多的值时,服务器对多次赋值参数的数据处理也是不同的,根据这个特征,可以对某些防护设备进行绕过。

如下:

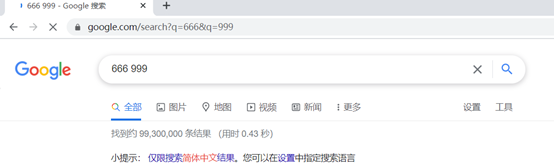

url:http://example.com/search.php?id=666&id=999

服务端接收到id参数后会对id进行解析。

谷歌处理如下:

两个值都进行了选择

百度如下:

只有第一个值被选择,第二个值没有被选择。

雅虎如下:

第二个p值被选择。

故我们可以利用这个特征,对某些防护设备进行尝试绕过。

二、隐藏参数

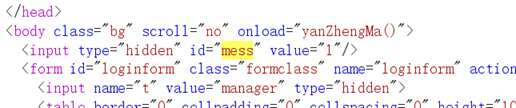

登录页面随意输入信息后进行抓包,返回包如下:

在返回包中搜索“hidden”,发现参数“mess”。

在请求包内添加“mess”参数进行测试

请求包:

返回包:

三、尝试绕过百度RASP

百度RASP:OpenRASP 抛弃了传统防火墙依赖请求特征检测攻击的模式,创造性的使用RASP技术(应用运行时自我保护),直接注入到被保护应用的服务中提供函数级别的实时防护,可以在不更新策略以及不升级被保护应用代码的情况下检测/防护未知漏洞,尤其适合大量使用开源组件的互联网应用以及使用第三方集成商开发的金融类应用,详细介绍可自行搜索官方文档。

尝试常规XSS payload被拦截

经测试使用常规XSS payload均被RASP拦截

使用参数污染进行绕过:

Step1:

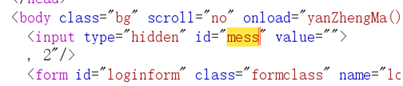

尝试输入两个”mess”参数,确认可被服务端接收的值

请求包:

返回包: 1和2都被接收,但在1结束处出现了“,”

Step2:

对前面的语句进行闭合:

请求包:

返回包:

Step3:

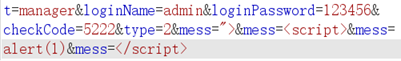

尝试构造常规XSS payload

请求包:

返回包:

此时出现了一个问题,在每次参数赋值后,都会出现“,”且“,”的出现是无法避免的,因此我们需要构造一个payload,使其能够合理的存在“,”,在这儿使用定义参数来进行构造,将“,”合理的包含在payload中。

第一个“,”定义var a,b=alert(1) #在<script>后增加var a,把赋值出现的“,”当做对a和b参数定义的间隔。

第二个“,”在alert(1)后面再次赋值c=1</script> #将alert(1)后出现的“,”包含在payload当中,使</script>前面紧跟的是c=1而不是“,”

最终这个payload可以写成:<script>var a,b=alert(1),c=1</script>

本地测试:

那么请求包内可以写成:mess=”>&<script>var a&mess=b=alert(1)&mess=c=1</script>

Step4:

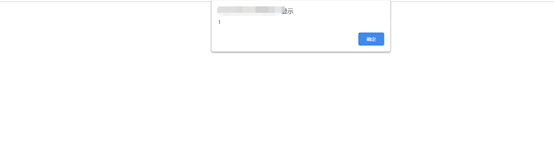

最终成功弹窗

四:总结

本文从寻找隐藏参数到常规payload被RASP拦截,再到参数污染方式进行绕过并处理多值接收的“,”问题,最终构造出了可成功执行的payload。文章中涉及漏洞实际风险有限,但可当做一个参数污染绕过防护设备的典型案例,在之后遇到XSS或者SQL注入被拦截时,使用参数污染方式尝试绕过,可能会有奇效。

一枚通过参数污染绕过百度RASP的XSS的更多相关文章

- 通过HTTP参数污染绕过WAF拦截 (转)

上个星期我被邀请组队去参加一个由CSAW组织的CTF夺旗比赛.因为老婆孩子的缘故,我只能挑一个与Web漏洞利用相关的题目,名字叫做”HorceForce”.这道题价值300点.这道题大概的背景是,你拥 ...

- HTTP参数污染

HTTP Parameter Pollution简称HPP,所以有的人也称之为“HPP参数污染”. 一篇很不错关于HPP参数污染的文章:http://www.paigu.com/a/33478/235 ...

- HTTP参数污染学习

HTTP参数污染 --- HPP 参考: 参数污染漏洞(HPP)挖掘技巧及实战案例全汇总 视频内容 HPP,简而言之,就是给参数赋上多个值. 比如: https://www.baidu.com/s?w ...

- WEB安全番外第一篇--其他所谓的“非主流”漏洞:URL跳转漏洞与参数污染

一.URL跳转篇: 1.原理:先来看这段代码: <?php if(isset($_GET["url_redircetion_target"])){ $url_redirect ...

- 手动绕过百度加固Debug.isDebuggerConnected反调试的方法

本文博客地址:http://blog.csdn.net/qq1084283172/article/details/78237571 1.调用Debug.isDebuggerConnected函数这种反 ...

- HTTP参数污染(HPP)漏洞

HPP(HTTP参数污染) HPP是HTTP Parameter Pollution的缩写,意为HTTP参数污染.原理:浏览器在跟服务器进行交互的过程中,浏览器往往会在GET/POST请求里面带上参数 ...

- 学习笔记 HTTP参数污染注入

HTTP参数污染注入源于网站对于提交的相同的参数的不同处理方式导致. 例如: www.XX.com/a?key=ab&key=3 如果服务端返回输入key的值,可能会有 一: ab 二:3 三 ...

- HTTP参数污染【转】

HTTP参数污染注入源于网站对于提交的相同的参数的不同处理方式导致. 例如: www.XX.com/a?key=ab&key=3 如果服务端返回输入key的值,可能会有 一: ab 二:3 三 ...

- 【sqli-labs】【jsp/tomcat】 less29 less30 less31 less32 (GET型利用HTTP参数污染的注入)

sqli-labs带了几个Java版本的web注入,在tomcat-files.zip里 以Less29为例,查看源码,可以看出请求最后还是提交给了php应用,难怪less29文件夹下有一个没有任何防 ...

随机推荐

- 关于终端设备的设备唯一性的那些事之IMEI(转)

最近和别人聊起来数据上报,一起讨论到imei和MAC地址,然后发现一个问题:知道这两个东西都不唯一,但是不知道为什么---- 回来上各种小网站巴拉巴拉找了一下,终于大概了解了前世今生,这里简单汇总一下 ...

- 【python】Leetcode每日一题-丑数

[python]Leetcode每日一题-丑数 [题目描述] 给你一个整数 n ,请你判断 n 是否为 丑数 .如果是,返回 true :否则,返回 false . 丑数 就是只包含质因数 2.3 和 ...

- CCNA 第五章 变长子网掩码、汇总和TCP/IP故障排除

1:VLSM:即变长子网掩码,使用长度不同的子网掩码将大型网络划分为众多子网,以满足不同类型的网络设计. 2:运行老式的路由器和例如:RIP V1协议的网络不能使用VLSM,因为它使用分类路由器选择. ...

- 使用TK框架中 insert与insertSelective区别

insertSelective会对字段进行判断再更新(如果为Null就忽略更新),如果你只想插入某些字段,可以用这个方法. insert对你注入的字段全部插入

- ES6新增常用方法

字符串新增方法 padStart.padEnd 如果原字符串不够指定长度,则会在左侧(右侧)填充字符串,用以补全 padStart( length: number, fillStr?: string ...

- 【Linux】 Linux网络编程

作者:李春港 出处:https://www.cnblogs.com/lcgbk/p/14779410.html 目录 前言 (一). 回顾系统编程进程的通信方式 (二). 网络编程大纲 (三). 网络 ...

- 读HikariCP源码学Java(一)-- 通过ConcurrentBag类学习并发编程思想

前言 ConcurrentBag是HikariCP中实现的一个池化资源的并发管理类.它是一个高性能的生产者-消费者队列. ConcurrentBag的并发性能优于LinkedBlockingQueue ...

- [bug] IDEA 右侧模块灰色

参考 https://blog.csdn.net/weixin_44188501/article/details/104717177

- 其他CSS属性

一.设置元素的颜色和透明度 a.color color 属性规定文本的颜色.这个属性设置了一个元素的前景色(在 HTML 表现中,就是元素文本的颜色):光栅图像不受 color 影响.这个颜色还会应用 ...

- 华为交换机Console口属性配置

华为交换机Console口属性配置 一.设置通过账号和密码(AAA验证)登陆Console口 进入 Console 用户界面视图 <Huawei>system-view [Huawei]u ...