(转)IBM Appscan9.0.3安全扫描简单安装、使用以及高危漏洞修复

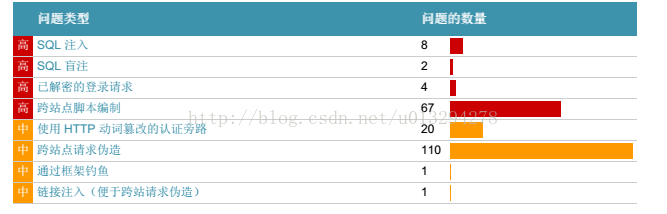

最近手上负责一个的项目要进行等保评测。请的第三方公司采用IBM Security AppScan Standard对项目进行安全测试。测试报告高危漏洞主要包含sql注入、sql盲注、跨站点脚本编制如下图

AppScan破解版安装

首先下载

http://pan.baidu.com/s/1slmcHzR 密码: xtyf

直接点击AppScan_Std_9.0.3.5_Eval_Win.exe安装

安装成功之后把LicenseProvider.dll拷贝到AppScan安装目录。覆盖原来的LicenseProvider.dll

比如我的目录是C:\Program Files (x86)\IBM\AppScan Standard

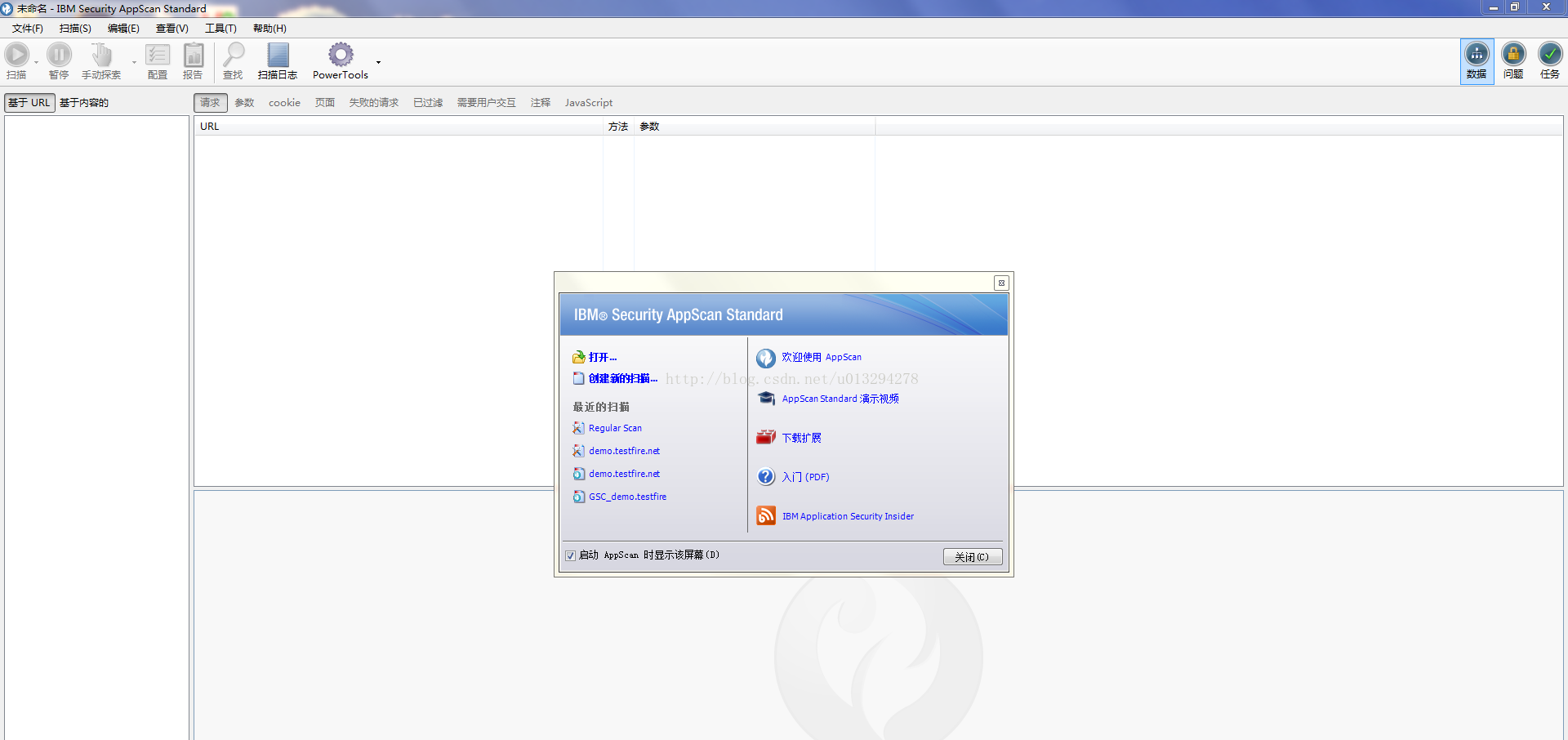

运行AppScan

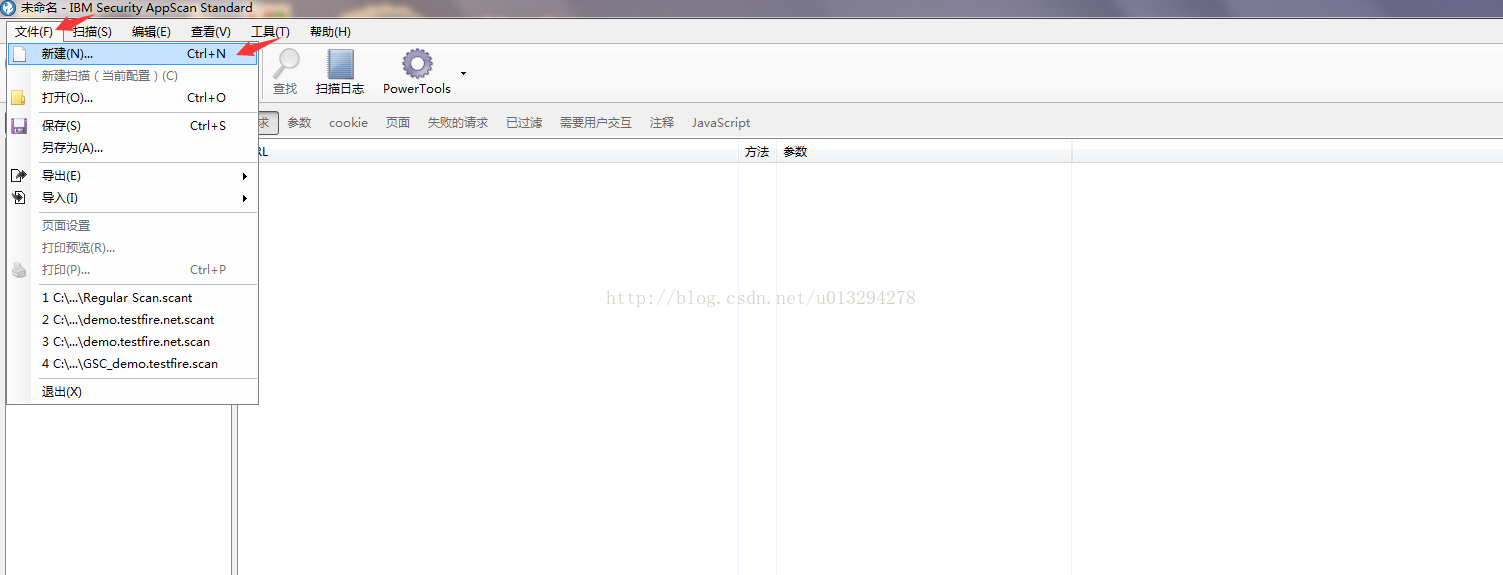

接下来构建一个简单的扫描任务

选择常规扫描,然后一直“下一步“,配置项目URL

登录管理配置,输入你要测试项目的用户名与密码能够成功登录就行。这里的扫描的项目最好是在测试环境进行

成功登录测试项目之后AppScan会记录登录

然后一直点击下一步直到完成

环境定义根据自己的实际情况来设定

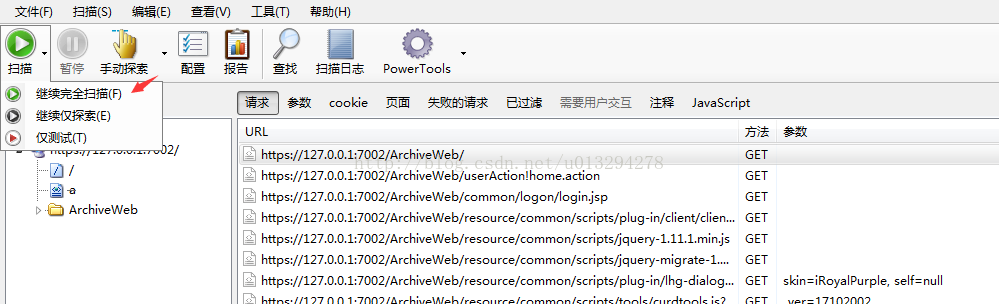

定义好环境点击扫描选择继续完全扫描

至此就默默的等待就OK拉。等扫描完成之后点击报告生成PDF就知道自己的项目存在多少漏洞。

LZ针对扫描的高危漏洞主要修改策略:

1、配置https

2、过滤危险字符

3、配置http-only

4、请求方式更改为post

对于危险字符过滤,可以参考以下过滤逻辑

import java.util.ArrayList;

import java.util.List;

import java.util.regex.Matcher;

import java.util.regex.Pattern;

import org.apache.commons.lang.StringUtils;

/**

* ClassName: XssShieldUtil

* @Description: 处理非法字符

* @author JornTang

* @date 2017年9月6日

*/

public class XssShieldUtil {

private static List<Pattern> patterns = null;

private static List<Pattern> sqlPatterns = null;

/**

* @Description: 获取正则表达式

* @return

* @return List<Object[]>

* @throws

* Pattern.CASE_INSENSITIVE 默认情况下,大小写不敏感的匹配只适用于US-ASCII字符集。这个标志能让表达式忽略大小写进行匹配

* Pattern.MULTILINE 在这种模式下,'^'和'$'分别匹配一行的开始和结束。此外,'^'仍然匹配字符串的开始,'$'也匹配字符串的结束默认情况下,这两个表达式仅仅匹配字符串的开始和结束。

* Pattern.DOTALL 在这种模式下,表达式'.'可以匹配任意字符,包括表示一行的结束符。默认情况下,表达式'.'不匹配行的结束符

* @author JornTang

* @date 2017年9月6日

*/

private static List<Object[]> getXssPatternList() {

List<Object[]> ret = new ArrayList<Object[]>();

//xss脚本编制过滤

ret.add(new Object[]{"<(no)?script[^>]*>.*?</(no)?script>", Pattern.CASE_INSENSITIVE});

ret.add(new Object[]{"(eval\\(\\(.*?\\)\\)|eval\\(.*?\\)|eval|function|aegncy|script)+", Pattern.CASE_INSENSITIVE | Pattern.MULTILINE | Pattern.DOTALL});

ret.add(new Object[]{"expression\\(\\(.*?\\)\\)", Pattern.CASE_INSENSITIVE | Pattern.MULTILINE | Pattern.DOTALL});

ret.add(new Object[]{"(javascript:|vbscript:|view-source:|valueOf:.*?)+", Pattern.CASE_INSENSITIVE});

ret.add(new Object[]{"(window\\.location|window\\.|\\.location|document\\.cookie|document\\.|alert\\(.*?\\)|window\\.open\\(|window\\[.*?\\])+", Pattern.CASE_INSENSITIVE | Pattern.MULTILINE | Pattern.DOTALL});

ret.add(new Object[]{"<+\\s*\\w*\\s*(src|oncontrolselect|oncopy|oncut|ondataavailable|ondatasetchanged|ondatasetcomplete|ondblclick|ondeactivate|ondrag|ondragend|ondragenter|ondragleave|ondragover|ondragstart|ondrop|onerror=|onerroupdate|onfilterchange|onfinish|onfocus|onfocusin|onfocusout|onhelp|onkeydown|onkeypress|onkeyup|onlayoutcomplete|onload|onlosecapture|onmousedown|onmouseenter|onmouseleave|onmousemove|onmousout|onmouseover|onmouseup|onmousewheel|onmove|onmoveend|onmovestart|onabort|onactivate|onafterprint|onafterupdate|onbefore|onbeforeactivate|onbeforecopy|onbeforecut|onbeforedeactivate|onbeforeeditocus|onbeforepaste|onbeforeprint|onbeforeunload|onbeforeupdate|onblur|onbounce|oncellchange|onchange|onclick|oncontextmenu|onpaste|onpropertychange|onreadystatechange|onreset|onresize|onresizend|onresizestart|onrowenter|onrowexit|onrowsdelete|onrowsinserted|onscroll|onselect|onselectionchange|onselectstart|onstart|onstop|onsubmit|onunload)+\\s*=+", Pattern.CASE_INSENSITIVE | Pattern.MULTILINE | Pattern.DOTALL});

ret.add(new Object[]{"(src|oncontrolselect|oncopy|oncut|ondataavailable|ondatasetchanged|ondatasetcomplete|ondblclick|ondeactivate|ondrag|ondragend|ondragenter|ondragleave|ondragover|ondragstart|ondrop|onerror=|onerroupdate|onfilterchange|onfinish|onfocus|onfocusin|onfocusout|onhelp|onkeydown|onkeypress|onkeyup|onlayoutcomplete|onload|onlosecapture|onmousedown|onmouseenter|onmouseleave|onmousemove|onmousout|onmouseover|onmouseup|onmousewheel|onmove|onmoveend|onmovestart|onabort|onactivate|onafterprint|onafterupdate|onbefore|onbeforeactivate|onbeforecopy|onbeforecut|onbeforedeactivate|onbeforeeditocus|onbeforepaste|onbeforeprint|onbeforeunload|onbeforeupdate|onblur|onbounce|oncellchange|onchange|onclick|oncontextmenu|onpaste|onpropertychange|onreadystatechange|onreset|onresize|onresizend|onresizestart|onrowenter|onrowexit|onrowsdelete|onrowsinserted|onscroll|onselect|onselectionchange|onselectstart|onstart|onstop|onsubmit|onunload)+\\s*=+", Pattern.CASE_INSENSITIVE | Pattern.MULTILINE | Pattern.DOTALL});

return ret;

}

/**

* @Description: 获取sql注入正则表达式

* @return

* @return List<Object[]>

* @throws

* @author JornTang

* @date 2017年9月20日

*/

private static List<Object[]> getSqlPatternList() {

List<Object[]> ret = new ArrayList<Object[]>();

//sql注入特殊字符过滤

//|chr|mid|char|use|net

ret.add(new Object[]{"(and |exec |execute |insert |select |create |delete |update |table |master |truncate |declare|sitename|substr\\(|drop table| count\\(| from )+", Pattern.CASE_INSENSITIVE});

ret.add(new Object[]{"(xp_cmdshell| like |grant |group_concat |column_name |information_schema.columns)+", Pattern.CASE_INSENSITIVE});

ret.add(new Object[]{"(table_schema|union |union all |where |order by|truncate |declare |or )+", Pattern.CASE_INSENSITIVE});

return ret;

}

public static void main(String[] args) {

boolean value = false;

value = XssShieldUtil.stripXss("eval()");

System.out.println("type-1: '" + value + "'");

}

/**

* @Description: 获取sql注入patterns

* @return

* @return List<Pattern>

* @throws

* @author JornTang

* @date 2017年9月20日

*/

private static List<Pattern> getSqlPatterns(){

if (sqlPatterns == null) {

List<Pattern> list = new ArrayList<Pattern>();

for(Object[] arr : getSqlPatternList()) {

String regex = (String)arr[0];

Integer flag = (Integer)arr[1];

list.add(Pattern.compile(regex, flag));

}

sqlPatterns = list;

}

return sqlPatterns;

}

private static List<Pattern> getPatterns() {

if (patterns == null) {

List<Pattern> list = new ArrayList<Pattern>();

String regex = null;

Integer flag = null;

int arrLength = 0;

for(Object[] arr : getXssPatternList()) {

// arrLength = arr.length;

// for(int i = 0; i < arrLength; i++) {

//

// }

regex = (String)arr[0];

flag = (Integer)arr[1];

list.add(Pattern.compile(regex, flag));

}

patterns = list;

}

return patterns;

}

/**

* @Description: 检测sql注入特殊字符

* @param value

* @return

* @return boolean

* @throws

* @author JornTang

* @date 2017年9月20日

*/

public static boolean stripSql(String value){

boolean flag= false;

if(StringUtils.isNotBlank(value)) {

Matcher matcher = null;

for(Pattern pattern : getSqlPatterns()) {

matcher = pattern.matcher(value);

// 匹配

boolean ism= matcher.find();

if(ism) {

flag= true;

break;

}

}

}

return flag;

}

public static boolean stripXss(String value) {

boolean flag= false;

if(StringUtils.isNotBlank(value)) {

Matcher matcher = null;

for(Pattern pattern : getPatterns()) {

matcher = pattern.matcher(value);

// 匹配

boolean ism= matcher.find();

if(ism) {

flag= true;

break;

// 删除相关字符串

//value = matcher.replaceAll("");

}

}

//value = value.replaceAll("<", "<").replaceAll(">", ">");

}

// if (LOG.isDebugEnabled())

// LOG.debug("strip value: " + value);

return flag;

}

}

一旦发现用户输入包含以上规则,直接返回响应。提示用户存在危险输入,禁止操作

以上修改基本测试不会再出现高危漏洞

(转)IBM Appscan9.0.3安全扫描简单安装、使用以及高危漏洞修复的更多相关文章

- redis5.0.3单实例简单安装记录

redis5.0.3单实例简单安装记录 日常需要测试使用,索性记录下来,免得临时又麻烦的找资料. yum -y install make gcc-c++ cmake bison-devel ncurs ...

- ThinkPHP 小于5.0.24 远程代码执行高危漏洞 修复方案

漏洞描述由于ThinkPHP5.0框架对Request类的method处理存在缺陷,导致黑客构造特定的请求,可直接GetWebShell. 漏洞评级严重 影响版本ThinkPHP 5.0系列 < ...

- Win7,win10(部分机型) 安装appscan9.0.3.10(可升级)实操流程

Win10部分机型不能很好的兼容appscan,建议使用者用win7系统安装appscan 写于:2018.12.2 IBM Security AppScan Standard 可通过自动执行应用安全 ...

- 并发编程概述 委托(delegate) 事件(event) .net core 2.0 event bus 一个简单的基于内存事件总线实现 .net core 基于NPOI 的excel导出类,支持自定义导出哪些字段 基于Ace Admin 的菜单栏实现 第五节:SignalR大杂烩(与MVC融合、全局的几个配置、跨域的应用、C/S程序充当Client和Server)

并发编程概述 前言 说实话,在我软件开发的头两年几乎不考虑并发编程,请求与响应把业务逻辑尽快完成一个星期的任务能两天完成绝不拖三天(剩下时间各种浪),根本不会考虑性能问题(能接受范围内).但随着工 ...

- ThinkPHP5.0框架开发实现简单的页面跳转

ThinkPHP5.0框架开发实现简单的页面跳转 一.效果 登录界面 登录成功界面 登录失败界面 二.目录结构 三.代码 控制器中的Login.php <?php // 声明命名空间 names ...

- ThinkPHP5.0最最最最最简单实例

ThinkPHP5.0最最最最最简单实例 一.效果图 二.操作步骤 1.用mysql数据库建立数据库 2.按照ThinkPHP官网的指示装好ThinkPHP5.0 tp5里面的目录结构如下: 3.配置 ...

- Android(Lollipop/5.0) Material Design(一) 简单介绍

Material Design系列 Android(Lollipop/5.0)Material Design(一) 简单介绍 Android(Lollipop/5.0)Material Design( ...

- percona-toolkit 3.0.13 简单安装记录

percona-toolkit 3.0.13 简单安装记录 环境:centos6.x mysql:8.0.17 yum -y install perl-DBIyum -y install perl-D ...

- 从0开始写一个简单的vite hmr 插件

从0开始写一个简单的vite hmr 插件 0. 写在前面 在构建前端项目的时候,除开基本的资源格式(图片,json)以外,还常常会需要导入一些其他格式的资源,这些资源如果没有第三方vite插件的支持 ...

- 三星5.0以上机器最简单激活Xposed框架的经验

对于喜欢钻研手机的哥们来说,经常会接触到XPOSED框架及种类繁多功能强大的模块,对于5.0以下的系统版本,只要手机能获得ROOT权限,安装和激活XPOSED框架是比较轻易的,但随着系统版本的更新,5 ...

随机推荐

- Nginx 面试题总结大全

转载请注明出处: 1 介绍下nginx特点与常用模块 2 nginx特点详细 3 反向代理和正向代理 4 负载均衡策略有哪些 5 Nginx如何实现动静分离? 6 Nginx 常用命令有哪些? 7 ...

- 2021-10-15:单词拆分。给定一个非空字符串 s 和一个包含非空单词的列表 wordDict,判定 s 是否可以被空格拆分为一个或多个在字典中出现的单词。说明:拆分时可以重复使用字典中的单词。你

2021-10-15:单词拆分.给定一个非空字符串 s 和一个包含非空单词的列表 wordDict,判定 s 是否可以被空格拆分为一个或多个在字典中出现的单词.说明:拆分时可以重复使用字典中的单词.你 ...

- phpstudy-sqlilabs-less-13

题目:POST - Double Injection - Single quotes- String - with twist 单引号与括号的双注入 先试试 uname=1' or 1=1#& ...

- flutter填坑之旅(环境搭建篇)

自从Google 在 2018 世界移动大会上发布 Flutter 的 Beta 版本,看看官方的介绍Flutter widgets are built using a modern framewor ...

- ODOO13 之十 :Odoo 13开发之后台视图 – 设计用户界面

Odoo 13开发之后台视图 – 设计用户界面 本文将学习如何为用户创建图形化界面来与图书应用交互.我们将了解不同视图类型和小组件(widgets)之间的差别,以及如何使用它们来提供更优的用户体验. ...

- 文心一言 VS 讯飞星火 VS chatgpt (27)-- 算法导论5.1 2题

二.请描述 RANDOM(a,b)过程的一种实现,它只调用 RANDOM(0,1).作为a和b的函数,你的过程的期望运行时间是多少? 文心一言: 假设我们有一个伪随机数生成器,可以生成在[0,1)范围 ...

- Java Websocket 02: 原生模式通过 Websocket 传输文件

目录 Java Websocket 01: 原生模式 Websocket 基础通信 Java Websocket 02: 原生模式通过 Websocket 传输文件 Websocket 原生模式 传输 ...

- spring连接数据库mysql报错 state 08S01 com.mysql.jdbc.exceptions.jdbc4.CommunicationsException

spring连接数据库mysql报错errorCode0,state08S01com.mysql.jdbc.exceptions.jdbc4.CommunicationsException: Comm ...

- 【python基础】类-继承

编写类时,并非总是要从空白开始.如果要编写的类时另一个现成类的特殊版本,可使用继承.一个类继承另一个类时,它将自动获得另一个类的所有属性和方法 原有的类称为父类,而新类被称为子类.子类继承了其父类的所 ...

- tvm relay IR 可视化

本文地址: https://www.cnblogs.com/wanger-sjtu/p/16819877.html 发现最近relay 的可视化已经在tvm主线上支持了,这里有一个简单的demo代码记 ...