基于令牌桶算法实现的SpringBoot分布式无锁限流插件

本文档不会是最新的,最新的请看Github!

1.简介

基于令牌桶算法和漏桶算法实现的纳秒级分布式无锁限流插件,完美嵌入SpringBoot、SpringCloud应用,支持接口限流、方法限流、系统限流、IP限流、用户限流等规则,支持设置系统启动保护时间(保护时间内不允许访问),提供快速失败与CAS阻塞两种限流方案,开箱即用。

2.Maven

<dependency>

<groupId>cn.yueshutong</groupId>

<artifactId>spring-boot-starter-current-limiting</artifactId>

<version>0.0.x.RELEASE</version>

</dependency>3.方法限流

在需要限流的方法上使用 @CurrentLimiter 注解,不局限于Controller方法,示例代码如下:

@RestController

public class MyController {

@RequestMapping("/hello")

@CurrentLimiter(QPS = 2)

public String hello(){

return "hello";

}

}@CurrentLimiter 注解参数说明:

| 属性 | 说明 | 默认值 |

|---|---|---|

| QPS | 每秒并发量 | 20 |

| initialDelay | 初始延迟时间 | 0 |

| failFast | 是否快速失败 | true |

| overflow | 是否严控速率 | false |

关于属性的具体说明请参见下方介绍。

4.系统限流

对整个应用的限流只需要在配置文件中配置即可,示例代码如下:

current.limiting.enabled=true #开启系统限流

current.limiting.part-enabled=false #使限流注解的作用失效

current.limiting.qps=100 #每秒并发量,支持小数、分数。计算规则:次数/时间(秒级)

current.limiting.fail-fast=true #快速失败

current.limiting.initial-delay=0 #系统启动保护时间为0

current.limiting.overflow=true #切换为漏桶算法参数说明:

| 属性 | 说明 | 默认值 |

|---|---|---|

| enabled | 是否开启非注解的限流器 | FALSE |

| part-enabled | 是否开启注解限流的作用。FALSE可使注解限流失效 | TRUE |

| qps | 每秒并发量。支持小数、分数,计算规则:次数/时间(秒级),为0禁止访问 | 100 |

| fail-fast | 是否执行快速失败,FALSE可切换为阻塞 | TRUE |

| initial-delay | 首次放入令牌(即允许访问)的延迟时间,可作为系统启动保护,单位:毫秒 | 0 |

| overflow | 是否严格控制请求速率和次数,TRUE即切换为漏桶算法 | false |

5.拒绝策略

提供快速失败与CAS阻塞两种限流方案。如果是阻塞则不需要拒绝策略,当获取到令牌后依旧会继续执行,可以当做一种限制速率的措施。这里只讨论快速失败的拒绝策略。

快速失败的默认策略是统一返回“服务不可用”的英文说明文字,如果用户需要自定义拒绝策略,提供两种接口供实现。

针对被注解的方法进行自定义拒绝策略是实现CurrentAspectHandler接口,示例代码:

@Component

public class MyAspectHandler implements CurrentAspectHandler {

@Override

public Object around(ProceedingJoinPoint pjp, CurrentLimiter rateLimiter) throws Throwable {

//被注解修饰的方法返回值,慎用!

//可以结合Controller返回自定义视图

return "fail";

}

}针对系统级别的拒绝策略是实现CurrentInterceptorHandler接口,示例代码:

@Component

public class MyInterceptorHandler implements CurrentInterceptorHandler {

@Override

public void preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception {

response.getWriter().print("fail");

}

}需要注意的是,以上实现类在Application中只能注入一个。

6.集群限流

集群限流的目的是对相同实例(即ApplicationName)的集群进行统一的限流,前提是已经开启并配置好Redis,直接开启即可:

spring.redis.host=127.0.0.1

spring.redis.password=

spring.redis.port=6379

#一行开启

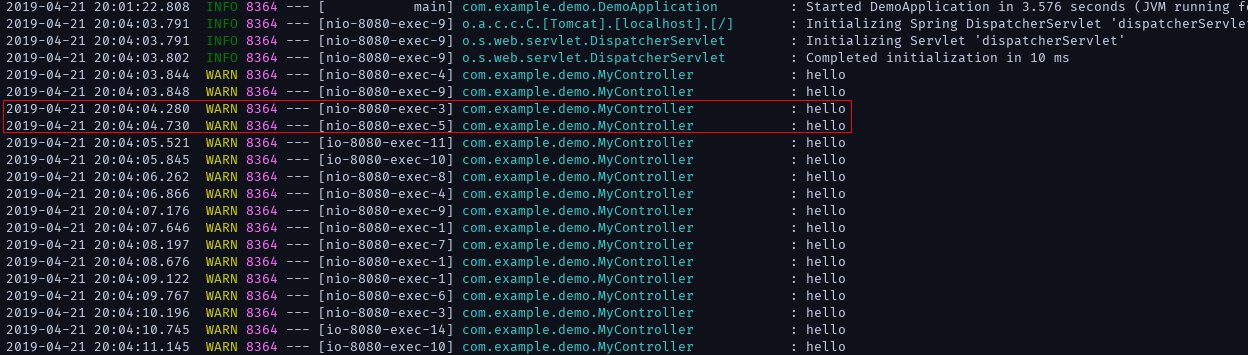

current.limiting.cloud-enabled=true例如QPS为2,两个实例组成集群,效果图如下:

7.自定义限流规则

在实际场景中,我们的限流规则并不只是简单的对整个系统或单个接口进行流控,需要考虑的是更复杂的场景。例如:

- 对请求的目标URL进行限流(例如:某个URL每分钟只允许调用多少次)

- 对客户端的访问IP进行限流(例如:某个IP每分钟只允许请求多少次)

- 对某些特定用户或者用户组进行限流(例如:非VIP用户限制每分钟只允许调用100次某个API等)

- 多维度混合的限流。此时,就需要实现一些限流规则的编排机制。与、或、非等关系。

在本插件中实现这些业务需求是非常轻量简便的,只需要一个实现 CurrentRuleHandler 接口并返回CurrentProperty 对象的 Bean 即可。示例代码如下:

@Component

public class MyRule implements CurrentRuleHandler {

private Logger logger = LoggerFactory.getLogger(getClass());

@Override

public CurrentProperty rule(HttpServletRequest request) {

request.getServletPath(); // /hello

request.getMethod(); // GET

request.getRemoteHost(); // 127.0.0.1

request.getSession(); // session

return new CurrentProperty("Default",3,0,true,true);

}

}CurrentProperty 构造方法参数说明:

| 参数 | 说明 |

|---|---|

| id | 标识名。若为IP地址则为IP地址限流,若为用户名则为用户限流,若为访问的URL则为接口限流。 |

| qps | 每秒并发量。支持小数、分数,计算规则:次数/时间(秒)。为0禁止访问。 |

| initialDelay | 首次放入令牌(即允许访问)延迟时间,可作为系统启动保护时间,单位/毫秒。 |

| failFast | 是否需开启快速失败。false即切换为阻塞。 |

| overflow | 是否严格控制请求速率和次数,true即切换为漏桶算法。 |

例如:对接口进行限流,只需要 request.getServletPath() 作为参数 id 的值即可。

8.关于作者

Github:https://github.com/yueshutong/spring-boot-starter-current-limiting

Gitee:https://gitee.com/zyzpp/spring-boot-starter-current-limiting

交流QQ群:781927207

基于令牌桶算法实现的SpringBoot分布式无锁限流插件的更多相关文章

- coding++:RateLimiter 限流算法之漏桶算法、令牌桶算法--简介

RateLimiter是Guava的concurrent包下的一个用于限制访问频率的类 <dependency> <groupId>com.google.guava</g ...

- php 基于redis使用令牌桶算法 计数器 漏桶算法 实现流量控制

通常在高并发和大流量的情况下,一般限流是必须的.为了保证服务器正常的压力.那我们就聊一下几种限流的算法. 计数器计数器是一种最常用的一种方法,在一段时间间隔内,处理请求的数量固定的,超的就不做处理. ...

- RateLimiter令牌桶算法

限流,是服务或者应用对自身保护的一种手段,通过限制或者拒绝调用方的流量,来保证自身的负载. 常用的限流算法有两种:漏桶算法和令牌桶算法 漏桶算法 思路很简单,水(请求)先进入到漏桶里,漏桶以一定的速度 ...

- 使用Redis实现令牌桶算法

在限流算法中有一种令牌桶算法,该算法可以应对短暂的突发流量,这对于现实环境中流量不怎么均匀的情况特别有用,不会频繁的触发限流,对调用方比较友好. 例如,当前限制10qps,大多数情况下不会超过此数量, ...

- 限流10万QPS、跨域、过滤器、令牌桶算法-网关Gateway内容都在这儿

一.微服务网关Spring Cloud Gateway 1.1 导引 文中内容包含:微服务网关限流10万QPS.跨域.过滤器.令牌桶算法. 在构建微服务系统中,必不可少的技术就是网关了,从早期的Zuu ...

- 15行python代码,帮你理解令牌桶算法

本文转载自: http://www.tuicool.com/articles/aEBNRnU 在网络中传输数据时,为了防止网络拥塞,需限制流出网络的流量,使流量以比较均匀的速度向外发送,令牌桶算法 ...

- flask结合令牌桶算法实现上传和下载速度限制

限流.限速: 1.针对flask的单个路由进行限流,主要场景是上传文件和下载文件的场景 2.针对整个应用进行限流,方法:利用nginx网关做限流 本文针对第一中情况,利用令牌桶算法实现: 这个方法:h ...

- 令牌桶算法实现API限流

令牌桶算法( Token Bucket )和 Leaky Bucket 效果一样但方向相反的算法,更加容易理解.随着时间流逝,系统会按恒定 1/QPS 时间间隔(如果 QPS=100 ,则间隔是 10 ...

- coding++:Semaphore—RateLimiter-漏桶算法-令牌桶算法

java中对于生产者消费者模型,或者小米手机营销 1分钟卖多少台手机等都存在限流的思想在里面. 关于限流 目前存在两大类,从线程个数(jdk1.5 Semaphore)和RateLimiter速率(g ...

随机推荐

- JNA 备注

最近写JNA调用DLL的代码比较多.应该这样说,C的精华在于对指针的灵活运用,而用JNA调用C/C++最痛苦的也在于此.你不知道该用什么样的方式去对应C/C++的方法,特别是遇到指针.结构体指针.指针 ...

- 面试题解:输入一个数A,找到大于A的一个最小数B,且B中不存在连续相等的两个数字

玄魂工作室秘书 [玄魂工作室] 昨天发的算法有一处情况没考虑到,比如加一后有进位,导致又出现重复数字的情况,修正后今天重新发一次. 比如输入99,那B应该是101 因为100有两个连 ...

- python列表的交、并、差集

#!/usr/bin/env python3 l1 = ['] l2 = ['] # 交集 result1 = [i for i in l1 if i in l2] result2 = list(se ...

- springcloud~Eureka实例搭建

服务端 build.gradle配置 dependencies { compile('org.springframework.cloud:spring-cloud-starter-netflix-eu ...

- Kubernetes知识小普及

大部分概念Kubernetes官网都有详细介绍,Kubernetes中文官网 https://kubernetes.io/zh/docs/tutorials/kubernetes-basics/ 官网 ...

- Java基础系列-Stream

原创作品,可以转载,但是请标注出处地址:https://www.cnblogs.com/V1haoge/p/10748817.html 一.概述 Stream操作简称流操作,这里的流与IO流毫无关系, ...

- MVC中使用Ninject依赖注入

在.NET MVC中使用Ninject注入,主要分为以下几步: 使用NuGet包添加Ninject引用,我添加的是目前最新版本3.34 在App_Start文件夹下,创建NinjectControll ...

- Java开发相关的linux一些基础命令,必须要掌握的

1.查找文件 find / -name filename.txt 根据名称查找/目录下的filename.txt文件. find . -name "*.xml" 递归查找所有的 ...

- 基于python开发的股市行情看板

个人博客: https://mypython.me 近期股市又骚动起来,回忆起昔日炒股经历,历历在目,悲惨经历让人黯然神伤,去年共投入4000元入市,最后仅剩1000多,无奈闭关修炼,忘记股市,全身心 ...

- Android远程桌面助手(B1185)for Android P开发者预览版

Android P的开发者预览版已出,其中App compatibility changes部分特别强调“The platform restricts the use of some non-SDK ...