分析abex-crackme#1

1、分析环境

- 操作系统:Win10 1809 x64

- 调试工具:Ollydbg

2、运行程序,了解大致的运行过程

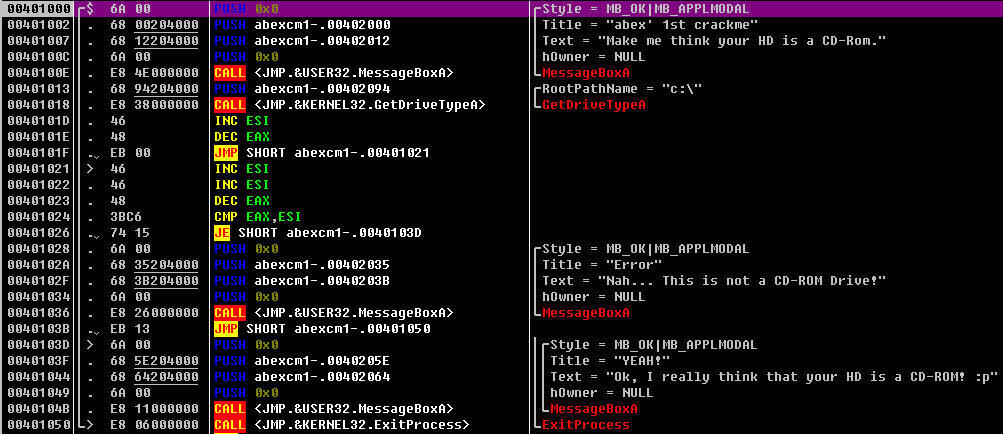

3、运行Ollydbg调试程序

- 由于该程序是由汇编所写,可以直接看到main()函数

- 使用F8运行代码,并分析

- 其中

GetDriveTypeA是获取驱动器类型的API,一般返回3

- 其中

3.1、分析结果简述

- ESI初始值为0,经过3次加法运算得到结果为3

GetDriveTypeA获得的结果为3,经过2次减法运算得到结果为1由上述结果得知,

GetDriveTypeA经过2次减法运算得到结果为3才能跳转到正确的弹窗,即GetDriveTypeA的返回值为5通过查询MSDN确定

GetDriveTypeA的返回值为5的驱动器类型为CD-ROM结合弹窗的语句与MSDN可得出如下结论

结论:该程序是判断C盘驱动器是否为CD-ROM

4、破解

4.1、方法一

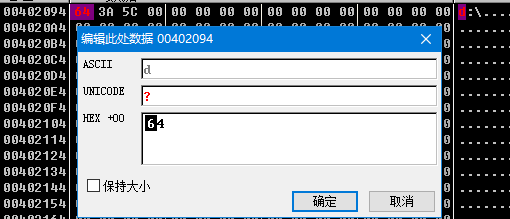

直接将程序读取的驱动器号改成操作系统的CD-ROM驱动器号。

例如:操作系统CD-ROM的驱动器号为d,直接修改了读取的驱动器号为d,相应的ASCII码为64,更改完毕之后运行程序。

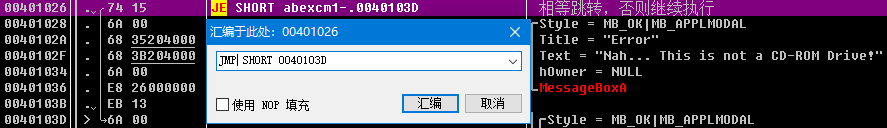

4.2、方法二

修改汇编语句,将条件跳转改成无条件跳转

优点:如果打上补丁,该程序在任何Windows主机上运行都会弹出正确的弹窗

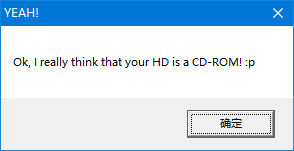

5、运行结果

6、与书中不同之处

- Win7和Win10环境下,MessageBoxA并没有将ESI置为FFFFFFFF。

分析abex-crackme#1的更多相关文章

- 分析abex'crackme#2

文件地址:https://www.wocloud.com.cn/webclient/share/sindex.action?id=i9K_Br6TgE4gbyGIlYkffWKcRy5TUdZ8U6_ ...

- 分析abex'crackme#1

测试文件下载:https://www.wocloud.com.cn/webclient/share/sindex.action?id=i9K_Br6TgE7Kf_YTF04yHmKcRy5TUdZ8U ...

- 看雪论坛 破解exe 看雪CTF2017第一题分析-『CrackMe』-看雪安全论坛

韩梦飞沙 韩亚飞 313134555@qq.com yue31313 han_meng_fei_sha 逆向 黑客 破解 学习 论坛 『CrackMe』 http://bbs.pediy.co ...

- RE-1 逆向分析基础

逆向分析基础 0x01-0x0C 本笔记使用汇编指令为x86架构下汇编指令,ARM架构汇编指令不做介绍 0x01. 关于RE 逆向工程(Reverse Engineering RE) 逆向分析方法: ...

- Reverse Core 第一部分 代码逆向技术基础

@date: 2016/10/14 <逆向工程核心原理>笔记 记录书中较重要的知识,方便回顾 ps. 因有一些逆向基础,所以我本来就比较熟悉的知识并未详细记录 第一章 关于逆向工程 目标, ...

- LoardPe与Import REC X64dbg脚本 脱壳 Upx

目录 LoardPe与Import REC X64dbg脚本 脱壳 Upx 一丶X64dbg调试器与脚本 1.1 起因 1.2 脚本的调试 1.3 Upx脱壳脚本 二丶LoardPe 内存Dump与I ...

- 初期web渗透的学习路线

成长路线 信息安全 前端安全 web安全 基础,书籍推荐 <网站入侵与脚本攻防修炼> 什么是web漏洞 什么是sql注入漏洞 什么是数据库 什么是文件上传漏洞 什么是跨站脚本攻击 < ...

- CrackMe005-下篇 | 逆向破解分析 | 160个CrackMe(视频+图文)深度解析系列

作者:逆向驿站微信公众号:逆向驿站知乎:逆向驿站 CrackMe005,上篇说了具体方法,下篇来发逆向分析过程,看看老夫是如何得到上篇的具体方法的! 准备 [环境和工具] win7/xp虚拟机环境 C ...

- 360破解大赛crackme分析--之3DES解密附加数据

具体的分析这里有.本人仅仅是对这里面有趣的算法进行了一些学习 分析链接 这次是逆向的使用3DES解密的过程中的内容: 使用微软的crypt库 使用3DES解密程序中的附加数据 代码: VOID enc ...

- 一个crackme的分析

是看雪合集的一个,因为老师让我们多练习,所以我就找了个crackme来练习 http://images2015.cnblogs.com/blog/638600/201612/638600-201612 ...

随机推荐

- Windows10最新更新破坏了PowerShell功能

Java9%E6%8E%A5%E8%BF%91%E4%BA%A4%E4%BB%98%E6%97%A5%E6%9C%9F%E5%92%8C%E8%8C%83%E5%9B%B4%E5%AE%A1%E6%9 ...

- Java学习笔记——鸵鸟学习记(三)

8,对象的创建与销毁 a, 构造方法——在构造对象的时候同时传入相关的属性 用于构造对象的方法(当创建对象时调用的方法) 规则:1)方法名与类名相同 2)无返回值 package my; public ...

- Git全面应用

Git是一个免费的开源分布式版本控制系统,旨在快速高效地处理从小型到大型项目的所有事务. Git易于学习,占地面积小,具有闪电般快速的性能. 它超越了Subversion,CVS,Perforce和C ...

- C#;DataTable添加列;DataTable转List泛型集合;List泛型集合转DataTable泛型集合;

给DataTable添加列 string sql = "select * from cgpmb order by code"; DataTable dt = Bobole.Data ...

- 使用jieba库与wordcloud库第三方库进行词频统计

一.jieba库与wordcloud库的使用 1.jieba库与wordcloud库的介绍 jieba 库的分词原理是利用一个中文词库,将待分词的内容与分词词库进行比对,通过图结构和动态规划方法找到最 ...

- orcal - 多表查询

SQL1999语法标准 CROSS JOIN 产生笛卡尔积 SELECT * from EMP CROSS JOIN dept; NATURAL JOIN 自然连接 相同列 SELECT * from ...

- go 语言学习笔记(一)

本次学习目的:熟悉了解 go 语言特点,实现基本功能. 1.readfile.go package main import ( "bufio" "fmt" &q ...

- 取消IDEA默认打开最近的项目(设置打开选择创建页面)

Ctrl + Shift + s 打开设置界面 选择Appearance&Behavior 找到System Settings 将Reopen last project on startup ...

- 剑指offer——从上往下打印二叉树

题目描述:从上到下打印二叉树的节点,同一层的从左到右打印 思路:采用队列来存储单层的节点,然后通过删除队列的头结点操作,依次遍历每一层. 代码为: import java.util.ArrayList ...

- mysql学习一 常用语句

操作系统为windows 1 启动关闭mysql服务 //windows mysqld --console //开启mysql服务 mysqladmin -uroot shutdown //关闭my ...