k8s基于RBAC的访问控制(用户授权)

kubernetes的API Server常用的授权插件有:

Node、ABAC、RBAC、Webhook

我们重点说一下RBAC的访问控制逻辑

RBAC(Role base access control)基于角色的访问控制

涉及到的资源类型:

Role #角色,基于名称空间下的资源

RoleBinding #角色绑定,基于名称空间下的资源

ClusterRole #集群角色,基于集群级别下的资源

ClusterRoleBinding #集群角色绑定,基于集群级别下的资源

其中,Role和Role是针对于名称空间级别,授予其所在名称空间范围内的许可权限。

而ClusterRole和ClusterRoleBinding是针对于集群级别,授予其所在集群范围内的许可权限。

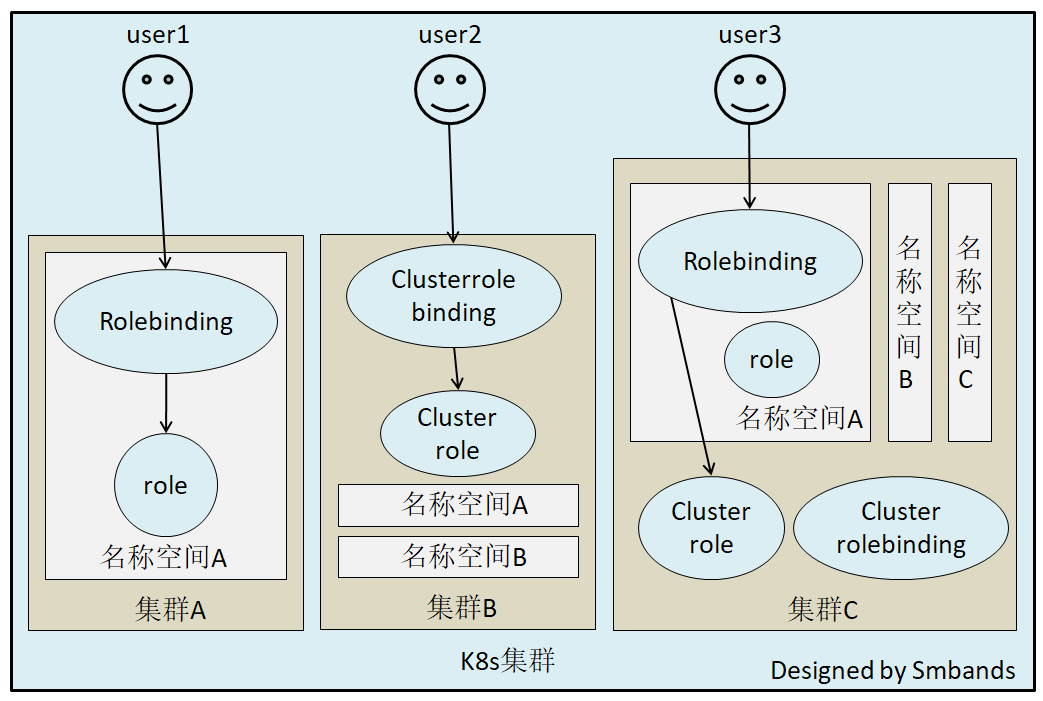

原理如图:

1.将user1通过rolebinding绑定到role,则该用户将拥有role定义的权限,但操作范围只能是role所在的名称空间。

2.将user2通过clusterrolebinding绑定到clusterrole,则该用户拥有clusterrole定义的权限,操作范围是clusterrole所在集群。

3.将user3通过rolebinding绑定到clusterrole,则该用户拥有clusterrole定义的权限,但操作范围只能是rolebinding所在名称空间。

使用k8s资源配置清单的书写格式(yaml文件)的便捷方法,快速获取资源清单的基本框架:

创建角色:kubectl ceate role ROLE_NAME --verb=ACTION --resource=KIND --dry-run -o yaml >role-damo.yaml

创建角色绑定:kubectl create rolebinding ROLEBINDING_NAME --role=ROLE_NAME --user=USER_NAME --dry-run -o yaml > rolebinding.yaml

创建集群角色:kubectl create clusterrole CLUSTERROLE_NAME --verb=ACTION --resource=KIND --dry-run -o yaml > cluster-role.yaml

创建集群角色绑定:kubectl create clusterrolebinding CLUSTERROLEBINDING_NAEM --clusterrole=CLUSTERROLE_NAME --user=USER_NAME --dry-run -o yaml > cluster-binding.yaml

注:这些资源对象的修改会立即生效的

--verb:是动作名称如:get,list,watch等。

--resource:是资源类型如:pods,deploy,svc等;注意这里如果写入namespaces是无用的,因为role就是在namespace级别的,而namespaces选项是集群级别的。

--dry-run:运行这条命令,但不生效,常用于测试。

--role:是集群中现已存在的role资源对象。

--user:填写集群中现已存在的用户。或创建完rolebinding后创建这个用户。

--clusterrole:是集群中现已存在的clusterrole资源对象。

资源清单书写格式:

role\clusterrole(两个role写法差不多):

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRole

metadata:

name: smbands-cluster-role

rules:

- apiGroups: #apigroups是包含资源的apigroup的名称。如果指定了多个API组,对其中一个将允许任何API组中的枚举资源。

- ""

resources: #写资源类型

- pods

- services

- namespaces

verbs: #写授权动作

- get

- list

- watch

- apiGroups:

- extensions

resources:

- deployments

verbs:

- get

- list

- watch

rolebinding\clusterrolebinding(两个binding写法差不多):

apiVersion: rbac.authorization.k8s.io/v1

kind: RoleBinding

metadata:

name: smbands-binding

roleRef:

apiGroup: rbac.authorization.k8s.io #apigroup是被引用资源的组。

kind: ClusterRole #正在引用的资源类型(role或clusterrole)。

name: smbands-cluster-role #定义role或clusterrole时定义的资源名称。

subjects:

- apiGroup: rbac.authorization.k8s.io #这个apiGroup是参考类,默认对于ServiceAccount是"",默认对于用户或组是"rbac.authorization.k8s.io"

kind: User #用户类型:User,Group,ServiceAccount.

name: smbands #用于绑定的集群中的用户名。

k8s基于RBAC的访问控制(用户授权)的更多相关文章

- k8s 基于RBAC的认证、授权介绍和实践

在K8S中,当我们试图通过API与集群资源交互时,必定经过集群资源管理对象入口kube-apiserver.显然不是随随便便来一个请求它都欢迎的,每个请求都需要经过合规检查,包括Authenticat ...

- .NET环境下基于RBAC的访问控制

.NET环境下基于RBAC的访问控制 Access Control of Application Based on RBAC model in .NET Environment 摘 要:本文从目前信息 ...

- 普通程序员看k8s基于角色的访问控制(RBAC)

一.知识准备 ● 上一节描述了k8s的账户管理,本文描述基于角色的访问控制 ● 网上RBAC的文章非常多,具体概念大神们也解释得很详细,本文没有站在高屋建瓴的角度去描述RBAC,而是站在一个普通程序员 ...

- RBAC(基于角色的访问控制)用户权限管理数据库设计

RBAC(Role-Based Access Control,基于角色的访问控制),就是用户通过角色与权限进行关联.简单地说,一个用户拥有若干角色,每一个角色拥有若干权限.这样,就构造成“用户-角色- ...

- Kubernetes 基于 RBAC 的授权(十六)

目录 一.RBAC介绍 1.1.角色和集群角色 1.2.RoleBinding 和 ClusterRoleBinding 1.3.资源 1.4.主体 二.命令行工具 2.1.kubectl creat ...

- k8s之RBAC授权模式

导读 上一篇说了k8s的授权管理,这一篇就来详细看一下RBAC授权模式的使用 RBAC授权模式 基于角色的访问控制,启用此模式,需要在API Server的启动参数上添加如下配置,(k8s默然采用此授 ...

- RBAC基于角色的访问控制

RBAC(Role-Based Access Control,基于角色的访问控制),就是用户通过角色与权限进行关联.简单地说,一个用户拥有若干角色,每一个角色拥有若干权限.这样,就构造成"用 ...

- RBAC(Role-Based Access Control,基于角色的访问控制)

RBAC(Role-Based Access Control,基于角色的访问控制),就是用户通过角色与权限进行关联.简单地说,一个用户拥有若干角色,每一个角色拥有若干权限.这样,就构造成“用户-角色- ...

- RBAC(Role-Based Access Control)基于角色的访问控制

RBAC(Role-Based Access Control,基于角色的访问控制),就是用户通过角色与权限进行关联.简单地说,一个用户拥有若干角色,每一个角色拥有若干权限.这样,就构造成"用 ...

随机推荐

- mysql存储过程详解实例

mysql存储过程详解 1. 存储过程简介 我们常用的操作数据库语言SQL语句在执行的时候需要要先编译,然后执行,而存储过程(Stored Procedure)是一组为了完成特定功能的SQL ...

- Hadoop实战:微博数据分析

项目需求 自定义输入格式,将明星微博数据排序后按粉丝数 关注数 微博数 分别输出到不同文件中. 数据集 下面是部分数据,猛戳此链接下载完整数据集 数据格式: 明星 明星微博名称 粉丝数 ...

- js执行上下文和执行栈

执行上下文就是JavaScript 在被解析和运行时环境的抽象概念,JavaScript 运行任何代码都是在执行上下文环境中运行的,执行上下文包括三个周期:创建——运行——销毁,重点说一下创建环节. ...

- SpringBoot | 第四章:日志配置(转)

前言 介于平时工作中,对于日志这块没有过多的接触,也就未有过多的了解.故在编写本文时,上官网查看了相关资料,奈何每个字母我都认识,但合起来就有点晕了,英文阅读水平还是有待大大的提高呀.最后觉得还是转载 ...

- android读写SD卡封装的类

参考了网上的一些资源代码,FileUtils.java: package com.example.test; import java.io.BufferedInputStream; import ja ...

- SSH隧道打洞技巧

SSH Tunnel有三种,分别是Local模式(ssh -NfL),Remote模式(ssh -NfR),Dynamic模式(ssh -NfD). 基本参数说明: -N 不执行任何命令 -f 在背景 ...

- 【踩坑】socket.io服务器不能访问

今天在单机测试socket.io服务器时一切正常,但用jar包的方式部署在服务器时发现客户端无法连接. 于是做了一系列排查,如检查端口是否在占用,防火墙有没有开放该端口,阿里云终端是否有开放安全组,本 ...

- Centos_linux系统的区别及实际查看

在Linux系统查看系统版本为 32 位还是 64 位 [root@localhost ~]# cat /etc/redhat-release CentOS release 6.8 (Final) [ ...

- SVN Working copy '***' locked

问题描述: 用svn在项目文件夹下commit或者update时会出现错误提示“working copy locked” 解决方法: 1.在项目文件夹下,单击鼠标右键,选择tortoisesvn-&g ...

- vue的MVVM模式和生命周期总结(一)

一.MVVM模式 MVVM 是Model-View-ViewModel 的缩写,它是一种基于前端开发的架构模式,其核心是提供对View 和 ViewModel 的双向数据绑定,这使得ViewModel ...