六十二:CSRF攻击与防御之系统准备之注册功能

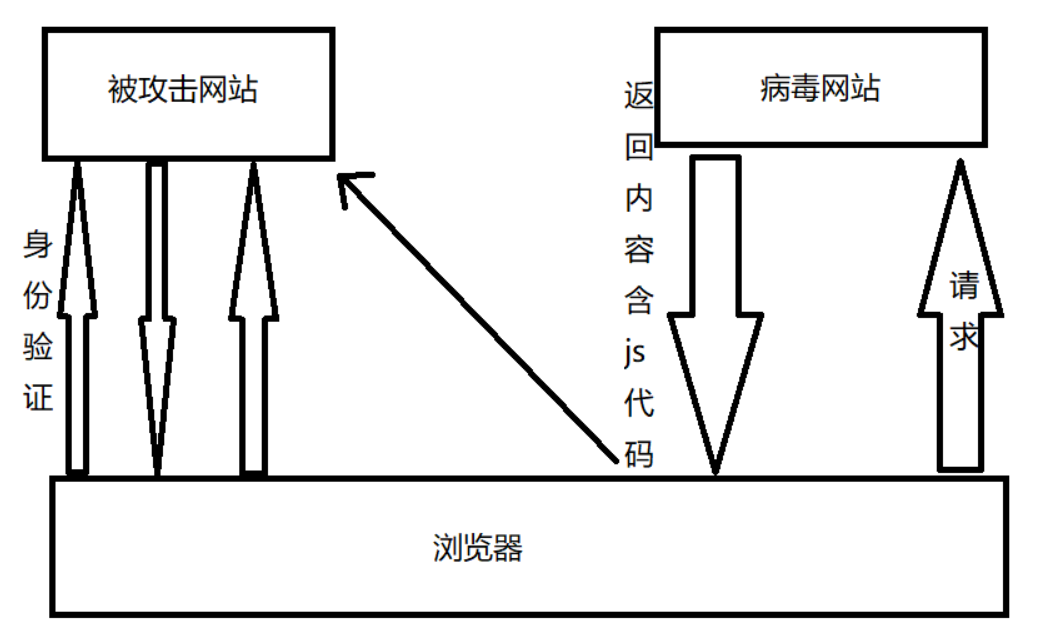

CSRF攻击原理:

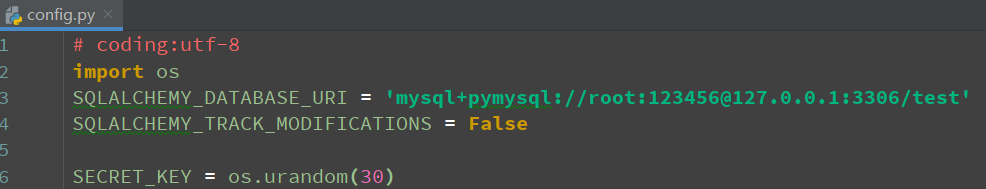

配置信息

import os

SQLALCHEMY_DATABASE_URI = 'mysql+pymysql://root:123456@127.0.0.1:3306/test'

SQLALCHEMY_TRACK_MODIFICATIONS = False SECRET_KEY = os.urandom(30)

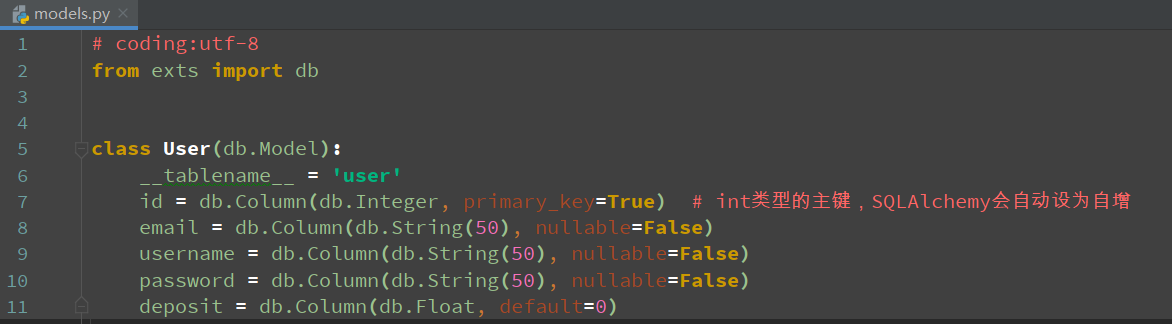

创建模型:

from flask_sqlalchemy import SQLAlchemy db = SQLAlchemy()

from exts import db class User(db.Model):

__tablename__ = 'user'

id = db.Column(db.Integer, primary_key=True) # int类型的主键,SQLAlchemy会自动设为自增

email = db.Column(db.String(50), nullable=False)

username = db.Column(db.String(50), nullable=False)

password = db.Column(db.String(50), nullable=False)

deposit = db.Column(db.Float, default=0)

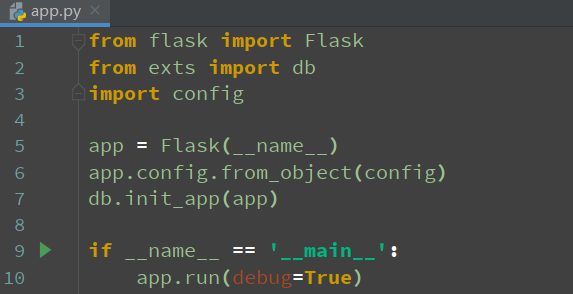

主入口

from flask import Flask

from exts import db

import config app = Flask(__name__)

app.config.from_object(config)

db.init_app(app) if __name__ == '__main__':

app.run(debug=True)

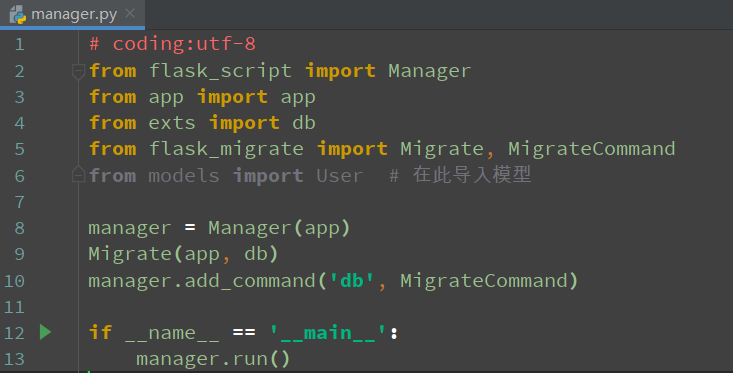

manager

from flask_script import Manager

from app import app

from exts import db

from flask_migrate import Migrate, MigrateCommand

from models import User # 在此导入模型 manager = Manager(app)

Migrate(app, db)

manager.add_command('db', MigrateCommand) if __name__ == '__main__':

manager.run()

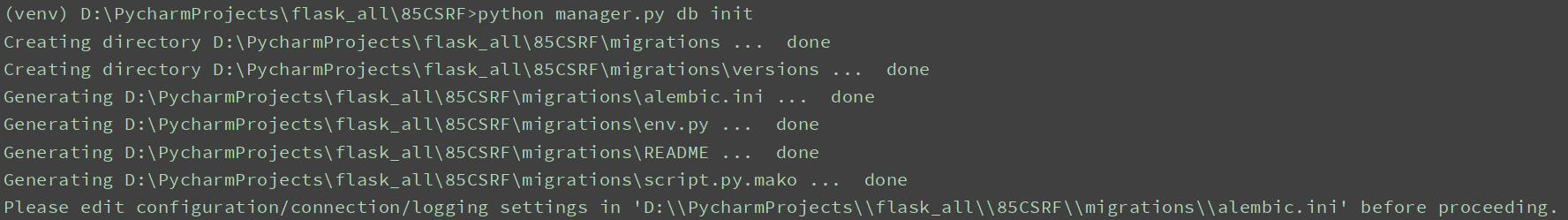

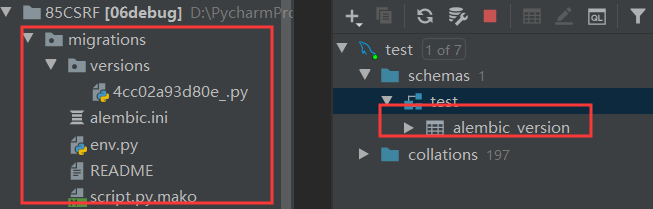

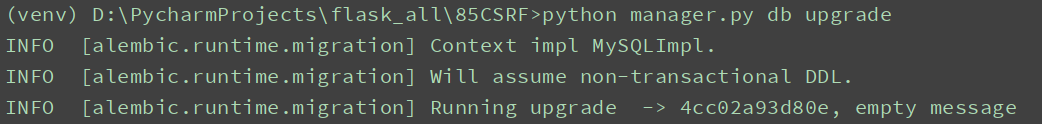

初始化:python manager.py db init

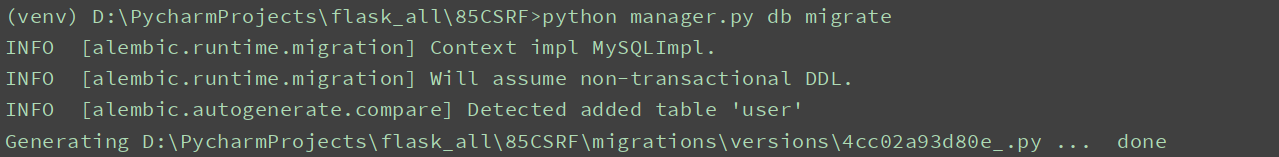

生成迁移脚本:python manager.py db migrate

把迁移脚本映射到数据库:python manager.py db migrate

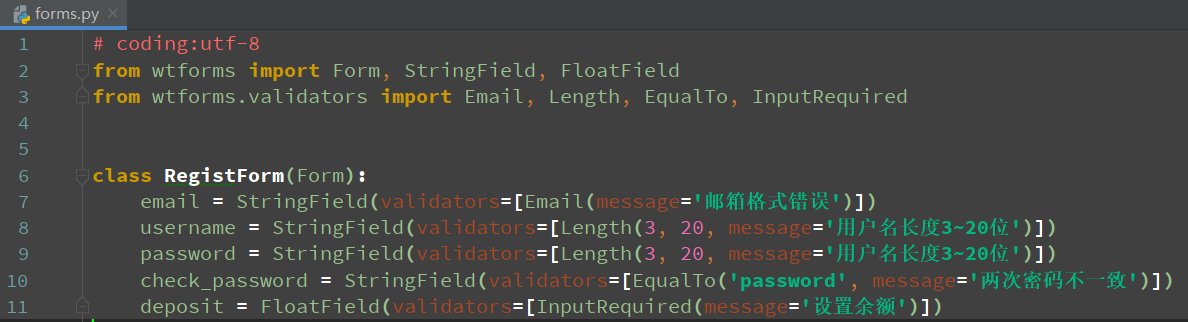

form验证

from wtforms import Form, StringField, FloatField

from wtforms.validators import Email, Length, EqualTo, InputRequired class RegistForm(Form):

email = StringField(validators=[Email(message='邮箱格式错误')])

username = StringField(validators=[Length(3, 20, message='用户名长度3~20位')])

password = StringField(validators=[Length(3, 20, message='用户名长度3~20位')])

check_password = StringField(validators=[EqualTo('password', message='两次密码不一致')])

deposit = FloatField(validators=[InputRequired(message='设置余额')])

注册的视图

from flask import Flask, render_template, views, request

from forms import RegistForm

from exts import db

import config

from models import User app = Flask(__name__)

app.config.from_object(config)

db.init_app(app) @app.route('/')

def index():

return render_template('index.html') class RegistView(views.MethodView):

""" 注册视图 """ def get(self):

return render_template('regist.html') def post(self):

form = RegistForm(request.form)

if form.validate():

email = form.email.data

username = form.username.data

password = form.password.data

deposit = form.deposit.data

user = User(email=email, username=username, password=password, deposit=deposit)

db.session.add(user)

db.session.commit()

return '注册成功'

else:

return f'注册失败,错误如下:{form.errors}' app.add_url_rule('/regist/', view_func=RegistView.as_view('regist')) if __name__ == '__main__':

app.run(debug=True)

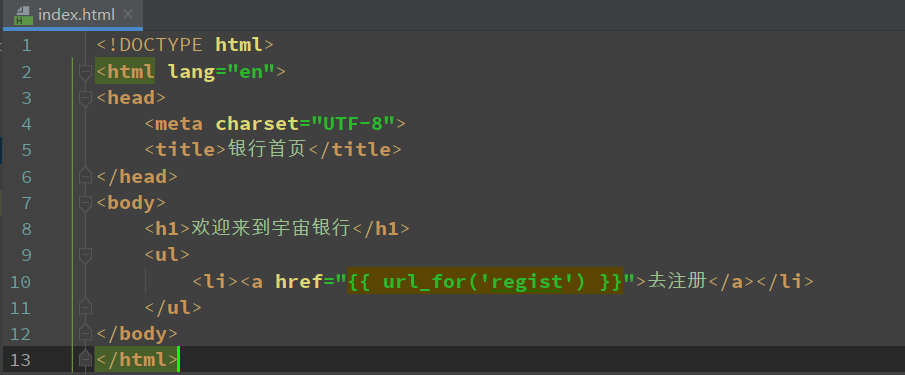

index.html

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>银行首页</title>

</head>

<body>

<h1>欢迎来到宇宙银行</h1>

<ul>

<li><a href="{{ url_for('regist') }}">去注册</a></li>

</ul>

</body>

</html>

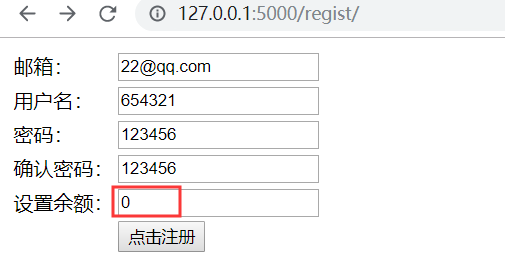

regist.html

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>注册页</title>

</head>

<body>

<form action="" method="post">

<table>

<tbody>

<tr>

<td>邮箱:</td>

<td><input type="text" name="email"></td>

</tr>

<tr>

<td>用户名:</td>

<td><input type="text" name="username"></td>

</tr>

<tr>

<td>密码:</td>

<td><input type="text" name="password"></td>

</tr>

<tr>

<td>确认密码:</td>

<td><input type="text" name="check_password"></td>

</tr>

<tr>

<td>设置余额:</td>

<td><input type="text" name="deposit"></td>

</tr>

<tr>

<td></td>

<td><input type="submit" value="点击注册"></td>

</tr>

</tbody>

</table>

</form>

</body>

</html>

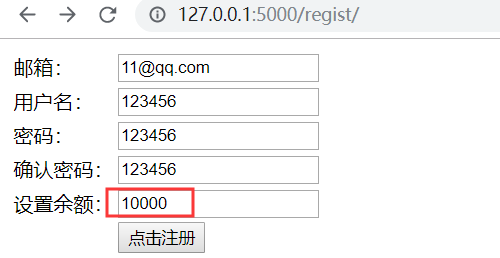

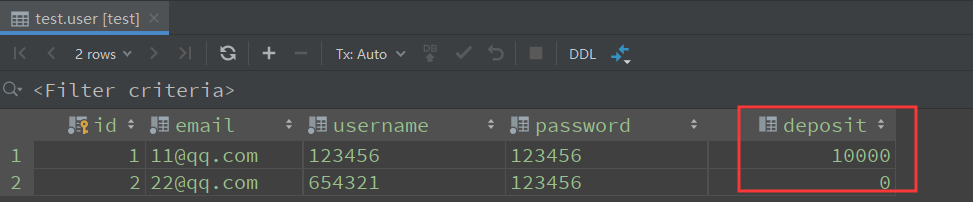

注册两个用户

六十二:CSRF攻击与防御之系统准备之注册功能的更多相关文章

- 六十三:CSRF攻击与防御之系统准备之登录与转账功能

登录功能 在forms里面添加验证 class LoginForm(Form): email = StringField(validators=[Email(message='邮箱格式错误')]) p ...

- 六十四:CSRF攻击与防御之系统准备之病毒网站转账实现

准备一个页面或图片,用于用户访问 一:表单方式 视图 from flask import Flask, render_template app = Flask(__name__) @app.route ...

- “全栈2019”Java第六十二章:接口与常量详解

难度 初级 学习时间 10分钟 适合人群 零基础 开发语言 Java 开发环境 JDK v11 IntelliJ IDEA v2018.3 文章原文链接 "全栈2019"Java第 ...

- FastAPI(六十二)实战开发《在线课程学习系统》需求分析

前言 基础的分享我们已经分享了六十篇,那么我们这次分享开始将用一系列的文章分享实战课程.我们分享的系统是在线学习系统.我们会分成不同的模块进行分享.我们的目的是带着大家去用fastapi去实战一次,开 ...

- java之jvm学习笔记六-十二(实践写自己的安全管理器)(jar包的代码认证和签名) (实践对jar包的代码签名) (策略文件)(策略和保护域) (访问控制器) (访问控制器的栈校验机制) (jvm基本结构)

java之jvm学习笔记六(实践写自己的安全管理器) 安全管理器SecurityManager里设计的内容实在是非常的庞大,它的核心方法就是checkPerssiom这个方法里又调用 AccessCo ...

- Spark2.x(六十二):(Spark2.4)共享变量 - Broadcast原理分析

之前对Broadcast有分析,但是不够深入<Spark2.3(四十三):Spark Broadcast总结>,本章对其实现过程以及原理进行分析. 带着以下几个问题去写本篇文章: 1)dr ...

- 六十六:CSRF攻击与防御之CSRF防御之ajax防御和ajax封装

app里面还是要绑定CSRFProtect from flask_wtf import CSRFProtect # flask_wtf 已经提供CSRF的防御手段CSRFProtect(app) # ...

- 六十五:CSRF攻击与防御之CSRF防御之form表单防御

防御原理,将csrf_token放到session中,再将session放到cookie中 实现: from flask_wtf import CSRFProtect # flask_wtf 已经提供 ...

- Python学习(三十二)—— Django之视图系统

转载自:http://www.cnblogs.com/liwenzhou/articles/8305104.html Django的View(视图) 一个视图函数(类),简称视图,是一个简单的Pyth ...

随机推荐

- 九,configMap及secret的基本使用

目录 制定容器配置的方式 configMap(存储数据为明文,敏感数据慎用) 创建configMap的几种方式 命令行创建和测试configMap实例 创建一个Pod 挂载测试 通过指定文件创建con ...

- python 3.4.3 安装pygame

之前一直都是用的python3.5,后来接触了pygame,又被python3.5的打包折磨的死去活来,后来干脆用python 3.4.3. 我之前安装轮子都是直接打开cmd,然后 pip3 inst ...

- unittest 详解

内容总括 一. 初始化 setUp 与 tearDown setUpClass 与 tearDownClass unittest.main(verbosity=0/1/2) 二. 执行顺序 按顺序 ...

- python 示例代码2

示例2:变量赋值,打印拼接(var.py) 变量定义的规则: 变量名只能是字母.数字或下划线的任意组合 变量名的第一个字符不能是数字 以下关键字不能声明为变量名 ['and', 'as', 'asse ...

- 阅读之web应用安全

一.三种坏人与servlet安全 认证可以防止“假冒者”攻击,授权可以防止“非法升级者”攻击,机密性和数据完整性可以防止“窃听者”攻击. 二.认证与授权 Web容器进行认证与授权的过程: 客户端:浏览 ...

- 3 监控项、触发器、web监控、nginx监控

1.自定义监控项 Item 参数文档 https://www.zabbix.com/documentation/3.0/manual/config/items/itemtypes/zabbix_age ...

- 【leetcode】1281. Subtract the Product and Sum of Digits of an Integer

题目如下: Given an integer number n, return the difference between the product of its digits and the sum ...

- 伪元素::before和::after的详细介绍

㈠什么是伪元素? 不同的解释: ⑴伪元素是创造关于文档语言能够指定的文档树之外的抽象.例如文档语言不能提供访问元素内容第一字或者第一行的机制.伪元素允许设计师引用它们,否则这是难以办到的.伪元素还提供 ...

- 【Java Web】IDEA如何创建及配置Web项目(多图)

正文之前 在学习Java Web时,第一个遇到的问题就是如何创建或配置Web项目了,今天,就用IntelliJ IDEA 来进行Web项目配置: 创建Web项目 配置web项目 正文 创建Web项目 ...

- SQL语句中 NOT IN 子句的“正确打开方式”

在写SQL语句的时候,若where条件是判断用户不在某个集合当中,我们习惯使用 where 列名 not in (集合) 子句,这种写法本身没有问题,但实践过程中却发现很多人在写类似的SQL语句时,写 ...