20155204 王昊《网络对抗技术》EXP4

20155204 王昊《网络对抗技术》EXP4

一、实验后回答问题

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

- 用schtasks指令监控系统的联网记录。

- 用sysmon查看进程信息。

- 用wireshark抓取网络连接包,可以看到与谁进行了通信。

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

- 使用Process Explorer分析恶意软件的基本信息以及依赖的dll库。

- 使用virscan、virustotal分析恶意软件的危险程度以及行为。

二、实验总结与体会

这次实验是告诉我们如何分析恶意代码,让我们学到如何发现并分析恶意代码的恶意,很有用。这次用到了许多工具,刚开始做实验还是本着学会这些工具去的,用完之后看看老师的要求才发现这等于没做啊,这才看着截图来学分析,不得不说还是分析更有意义些。

三、实践过程记录

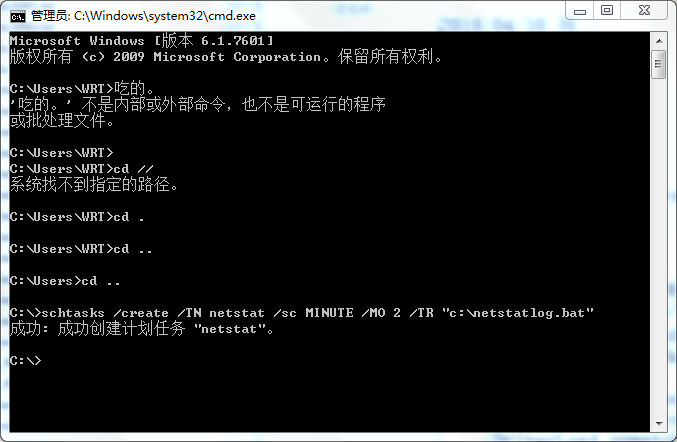

使用schtasks指令监控系统运行

1.先在C盘目录下建立一个netstatlog.bat文件,用来将记录的联网结果格式化输出到netstatlog.txt文件中.

2.netstatlog.bat内容为:

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt

3.打开cmd输入schtasks /create /TN netstat /sc MINUTE /MO 5 /TR "c:\netstatlog.bat",命令会创建一个任务每隔五分钟记录计算机联网。

4.过一段时间可以看到txt文件中的记录。

![] (https://images2018.cnblogs.com/blog/1071529/201804/1071529-20180418143655792-781796717.png)

使用sysmon工具监控系统运行

1.在网上下载了sysmon的7.01版本,然后配置文件如下:

<Sysmon schemaversion="7.01">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude">

<Signature condition="contains">microsoft</Signature>

<Signature condition="contains">windows</Signature>

</DriverLoad>

<NetworkConnect onmatch="exclude">

<Image condition="end with">YoudaoNote.exe</Image>

<Image condition="end with">UCBrowser.exe</Image>

<Image condition="end with">WeChat.exe</Image>

<SourcePort condition="is">137</SourcePort>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>

2.使用sysmon -accepteula –i指令对sysmon进行安装。

3.启动后门程序后,用事件查看器可以查看相应日志。

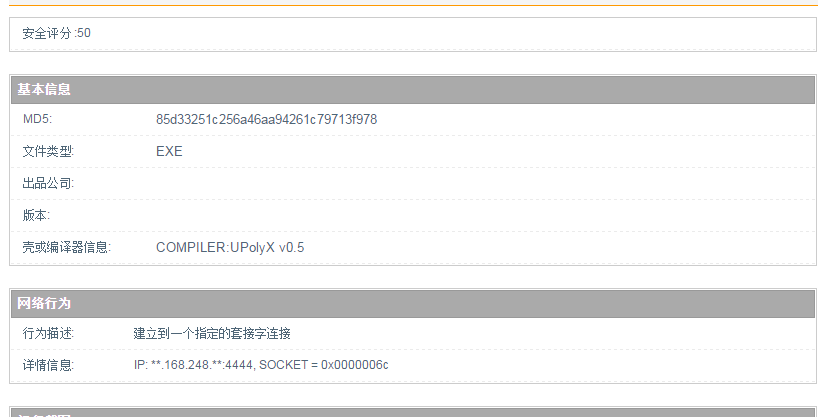

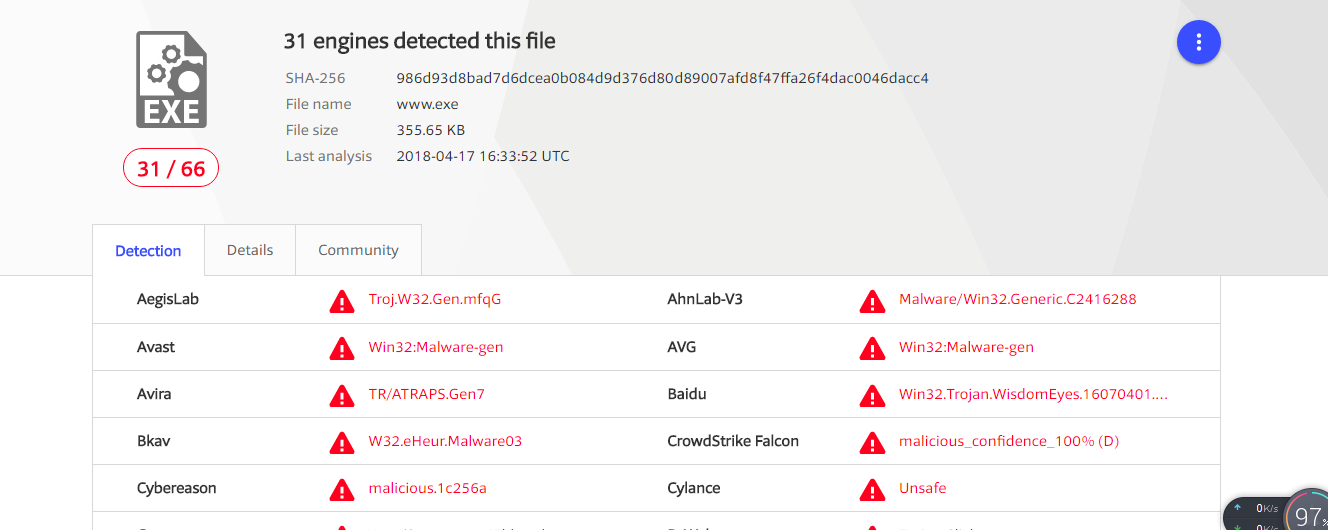

使用virscan、virustotal分析恶意软件

1.扫描刚刚的后门程序,可以看到行为分析以及查毒。

- virscan扫描

- virustotal

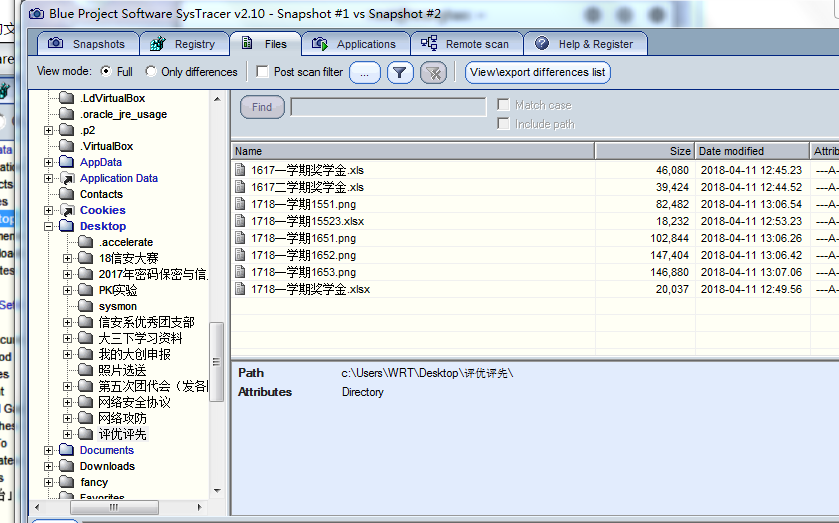

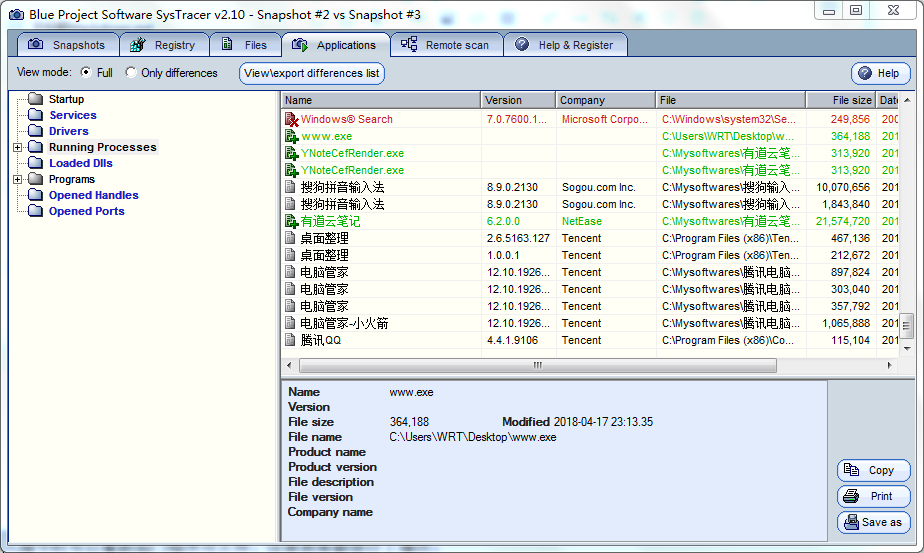

使用systracer工具分析恶意软件

1.使用systracer工具建立了4个快照,分别是在主机中没有恶意软件时、将恶意软件植入到目标主机中后、恶意软件启动回连时、使用恶意软件获取目标主机权限时:

2.一、二相比较没有找到我的后门程序www.exe,我是直接从虚拟中把文件拖了出来,不知道有没有影响。

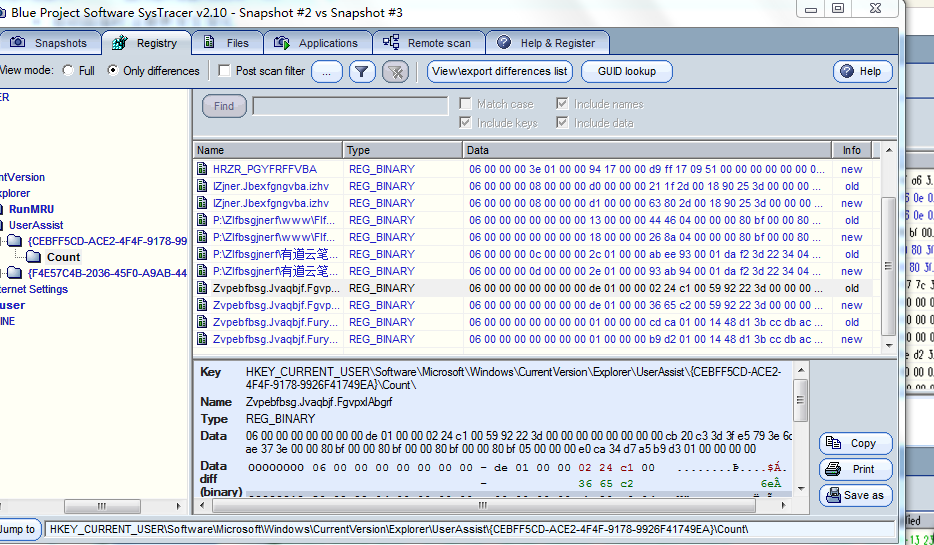

3.二、三比较找到了这个程序,注册表有变化

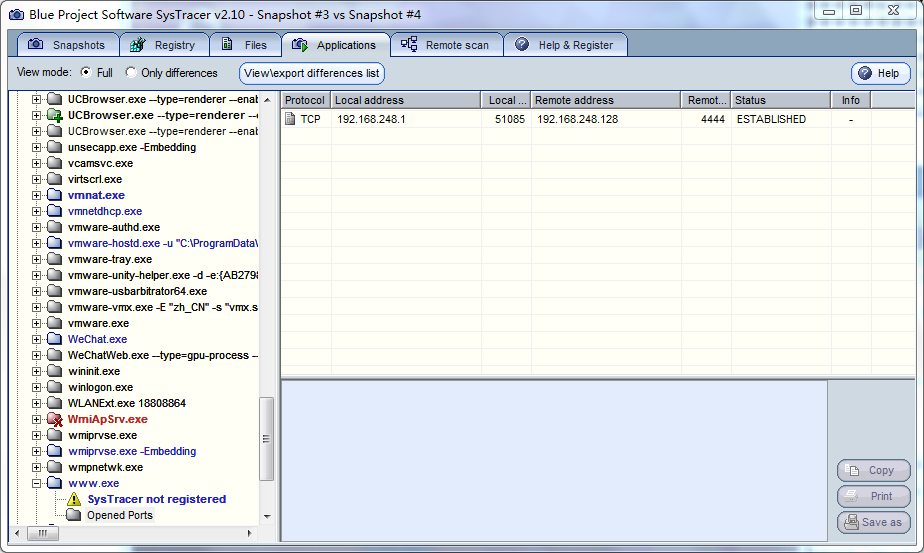

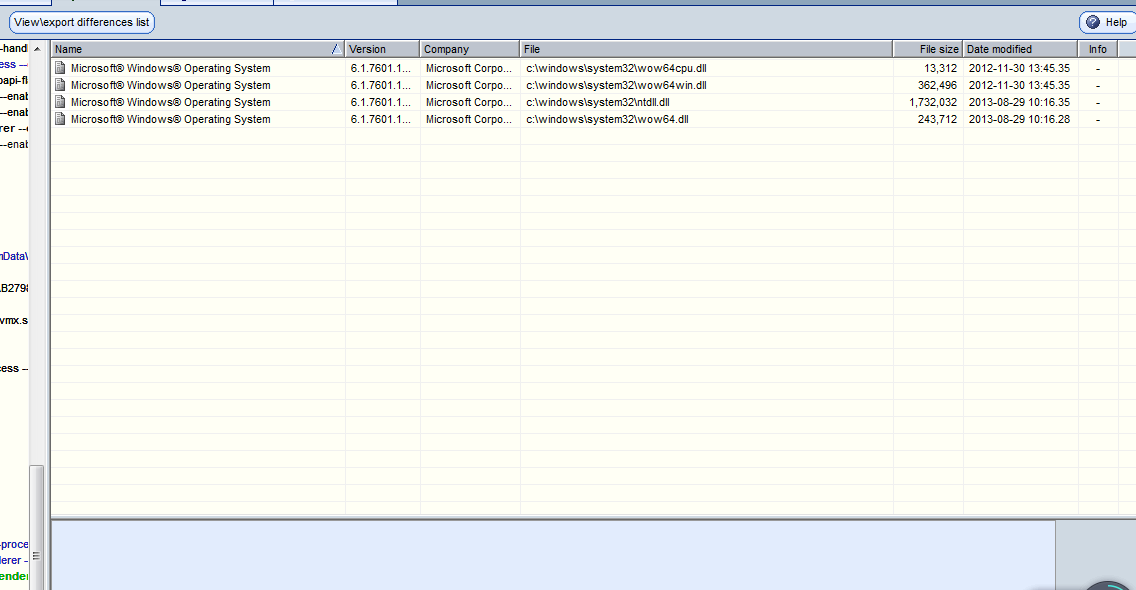

4.三、四比较则找到了这个程序调用主机端口、添加注册信息的痕迹。

- 具体分析

- wow64cpu.dll、wow64win.dll:来自Microsoft Corporation。它可以被发现在C:\位置。这是一个潜在的安全风险,它能被病毒恶意修改。

:同上。 - ntdll.dll:描述了windows本地NTAPI的接口。当Windows启动时,ntdll.dll就驻留在内存中特定的写保护区域,使别的程序无法占用这个内存区域。参考20145326冯佳学姐的说法,才明白后门程序是调用了ntdll.dll中的函数实现的。ntdll.dll中的函数使用SYSENTRY进入ring0,也就是最高级别的权限。十分危险。

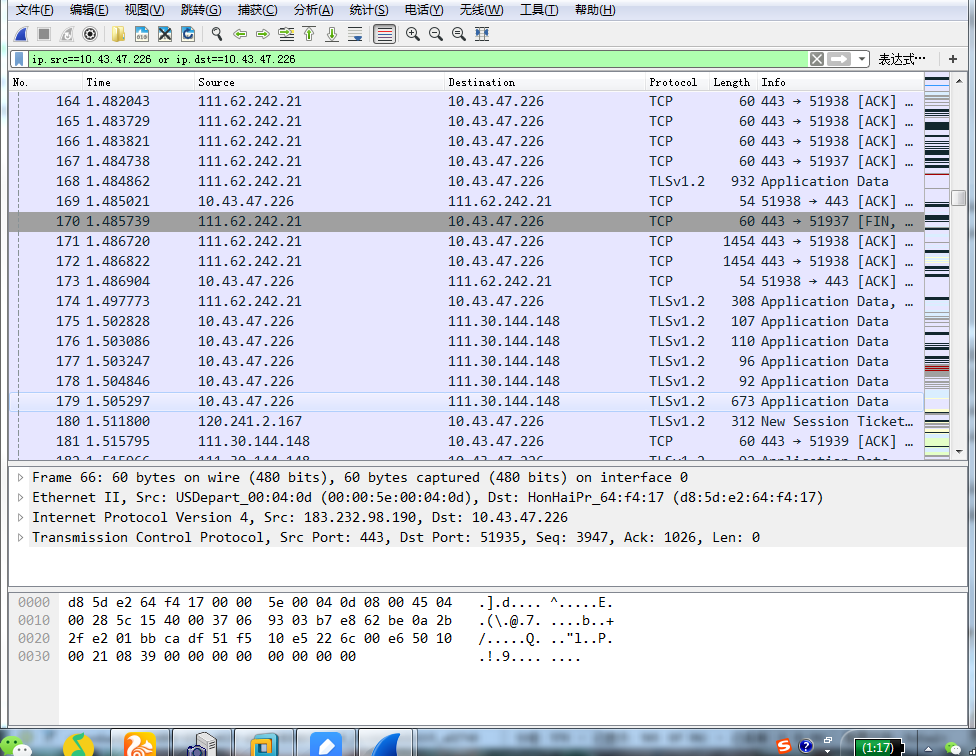

使用wireshark分析恶意软件回连情况

1.设置过滤规则找到后门程序回连的过程,发现其三次握手以及数据通信过程。

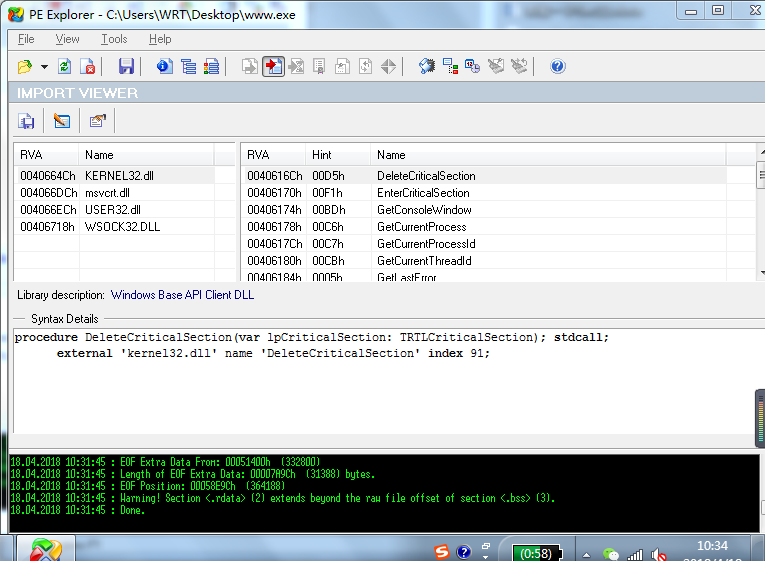

使用Process Explorer分析恶意软件

1.在虚拟机下通过PE explorer打开文件20145236_backdoor.exe,可以查看PE文件编译的一些基本信息,导入导出表等。

如下图,可以看到该文件的编译时间、链接器等基本信息:

2.如下图,点击“导入表”,可以查看该文件依赖的dll库:

- 具体分析;

- WSOCK32.dll和WS2_32.dll,是用来创建套接字的dll库。扫描程序可以根据程序功能描述和这个库相匹配来得到程序是否有计划外的联网行为。

- ADVAPI32.dll库百度可知:是一个高级API应用程序接口服务库的一部分,包含的函数与对象的安全性,注册表的操控以及事件日志有关。这个属于恶意代码的标志吧,动不动就要操作注册表,肯定有问题。

另外2个不做过多介绍,属于一般程序在win下都会调用的dll库。

20155204 王昊《网络对抗技术》EXP4的更多相关文章

- 2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一.系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且 ...

- 20145226夏艺华 网络对抗技术EXP4 恶意代码分析

20145226夏艺华 网络对抗技术EXP4 恶意代码分析(未完成版) 回答问题 (1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作 ...

- 2018-2019-2 网络对抗技术 20165324 Exp4:恶意代码分析

2018-2019-2 网络对抗技术 20165324 网络对抗技术 Exp4:恶意代码分析 课下实验: 实践目标 是监控你自己系统的运行状态,看有没有可疑的程序在运行. 是分析一个恶意软件,就分析E ...

- 20155204 王昊《网络对抗技术》EXP3

20155204 王昊<网络对抗技术>EXP3 一.基础问题回答 1.杀软是如何检测出恶意代码的? 答: 基于特征码:一段特征码就是一段或多段数据.(如果一个可执行文件(或其他运行的库.脚 ...

- 20155204 王昊《网络对抗技术》EXP2 后门原理与实践

20155204 王昊<网络对抗技术>EXP2 后门原理与实践 一.实验内容 准备工作(试用ncat.socat) 1. 使用netcat获取主机操作Shell,cron启动. 明确目标: ...

- 20155204 王昊《网络对抗技术》EXP1 PC平台逆向破解

20155204 王昊<网络对抗技术>EXP1 PC平台逆向破解 (一)实验内容 一.掌握NOP.JNE.JE.JMP.CMP汇编指令的机器码 NOP:NOP指令即"空指令&qu ...

- 2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 20155324王鸣宇 《网络对抗技术》Web基础

20155324王鸣宇 <网络对抗技术>Web基础 实践要求 ①Web前端HTML: 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HT ...

- 2018-2019-2 20165221『网络对抗技术』Exp4:恶意代码分析

2018-2019-2 20165221『网络对抗技术』Exp4:恶意代码分析 实验要求: 是监控你自己系统的运行状态,看有没有可疑的程序在运行. 是分析一个恶意软件,就分析Exp2或Exp3中生成后 ...

随机推荐

- 微信小程序< 1 > ~ Hello 微信小程序

简介 微信小程序,最近声音比较大,开始慢慢学习一下这个小东西,从安装开发工具开始吧,不会JS,学起来会不会很吃力呢? 注册账号 参考官方网站 开发工具 1.微信Web开发工具 2.官方下载地址,针对自 ...

- Linux 释放Linux 系统预留的硬盘空间

释放 Linux 系统预留的硬盘空间 by:授客 QQ:1033553122 大多数文件系统都会保留一部分空间作为紧急情况时用(比如硬盘空间满了),这样能保证有些关键应用(比如数据库)在硬盘满的时 ...

- Nodejs编译Native Code:使用C++构建工具npm

Nodejs的很多NPM包需要本地编译,通常是C++写的代码,例如图像处理模块等. 这是如果生产环境没有安装Visual Studio 2015等开发工具,通常会编译失败,发现了一个npm专门干这事儿 ...

- Vue.js入门系列(一)

Vue官网: https://cn.vuejs.org/v2/guide/forms.html#基础用法 [入门系列] (一) http://www.cnblogs.com/gdsblog/p/78 ...

- 留言板0.3_models设计

1.编写"message.models": class UserMessage(models.Model): name = models.CharField(max_length= ...

- windows 远程连接

* 方法1:windows自带的远程工具 缺点:如果操作系统是家庭版,会一致连接不上:尽管想办法把这个功能打开: 步骤: * 打开允许远程连接: 点进去自己设置就行,没有什么好说的 设置完之后,需要允 ...

- spring定时任务表达式

@Scheduled 注解 cron表达式 一个cron表达式有至少6个(也可能7个)有空格分隔的时间元素. 按顺序依次为 秒(0~59) 分钟(0~59) 小时(0~23) 天(月)(0~31,但是 ...

- Huawei华为交换机 consolep密码和vty密码配置telnet,ssh

以登录用户界面的认证方式为密码认证,密码为Huawei@123为例,配置如下. <HUAWEI> system-view [HUAWEI] user- [HUAWEI-ui-console ...

- tar压缩/解压用法

格式:tar zcvf 压缩后的路径及包名 你要压缩的文件 z:gzip压缩 c:创建压缩包 v:显示打包压缩解压过程 f:接着压缩 t:查看压缩包内容 x:解压 X:指定文件列表形式排除不需要打包压 ...

- python虚拟环境 -- virtualenv , virtualenvwrapper

virtualenv -- python虚拟沙盒 有人说:virtualenv.fabric 和 pip 是 pythoneer 的三大神器. 一.安装 pip install virtualenv ...