[HGAME] Week1 Web WriteUp

一 、Cosmos的博客

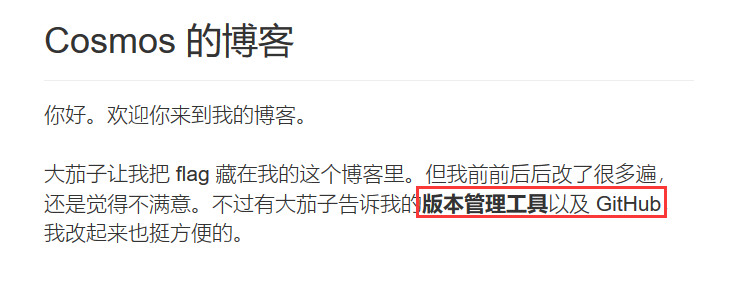

打开题目之后,首页直接给了我们提示:

版本管理工具常用的有git和svn两种,这里提示了GitHub,考虑Git信息泄露,先访问/.git/目录考虑用Githack获取泄露信息

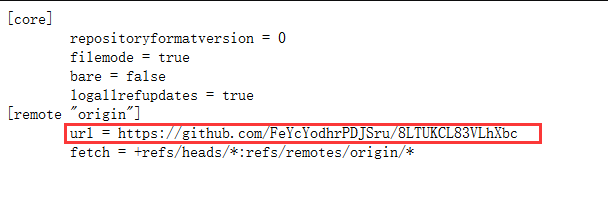

发现/.git/目录不存在,这个时候想到GitHub会有配置文件储存在/.git/config文件中,访问得到如下信息:

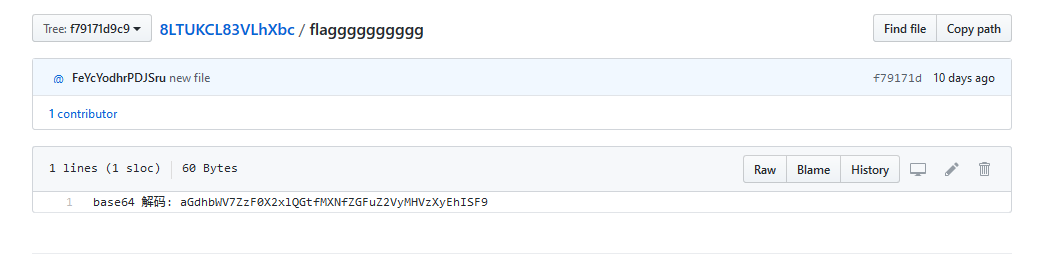

访问Git主页查看commits,在历史版本中发现flagggggggggg文件,得到base64编码后的Flag:

解码得到Flag:hgame{g1t_le@k_1s_danger0us_!!!!}

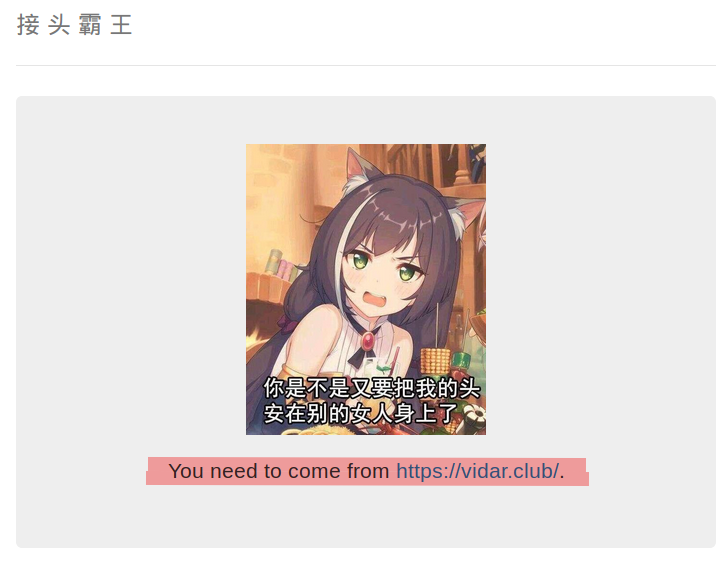

二、接头霸王

根据红框中的提示修改HTTP请求头部即可,最终构造出的HTTP请求如下:

POST / HTTP/1.1

Host: kyaru.hgame.n3ko.co

User-Agent: Cosmos/5.0 (X11; Linux x86_64; rv:68.0) Gecko/20100101 Firefox/68.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh,zh-CN;q=0.7,en;q=0.3

Accept-Encoding: gzip, deflate

If-Modified-Since: Fri, 01 Jan 2077 12:00:00 GMT

If-Unmodified-Since: Fri, 01 Jan 2077 12:00:00 GMT

Referer:vidar.club

X-Forwarded-For:127.0.0.1

Connection: close

Upgrade-Insecure-Requests: 1

得到Flag: hgame{W0w!Your_heads_@re_s0_many!}

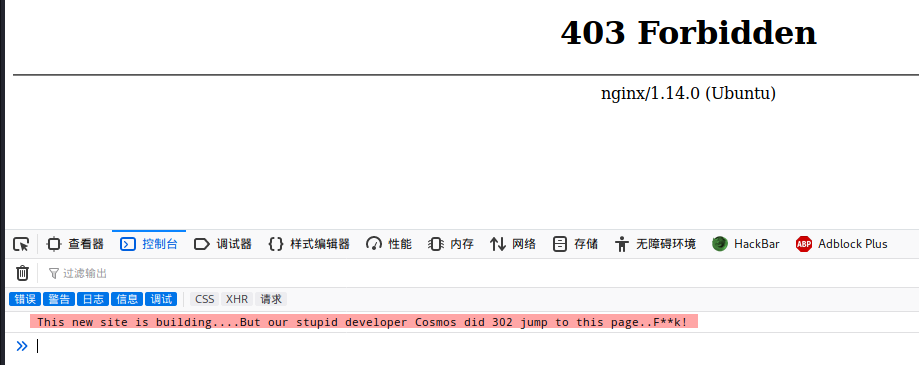

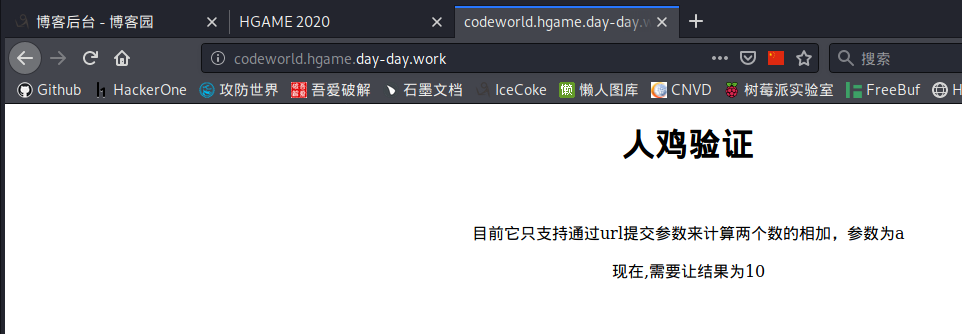

三、Code World

打开题目发现403,F12发现命令行中有提示页面有跳转的Hit

修改请求方式为POST再次发送请求:

重新构造请求URL为: codeworld.hgame.day-day.work/index.php?a=1%2b9

再次发送请求获得Flag: hgame{C0d3_1s_s0_S@_sO_C0ol!}

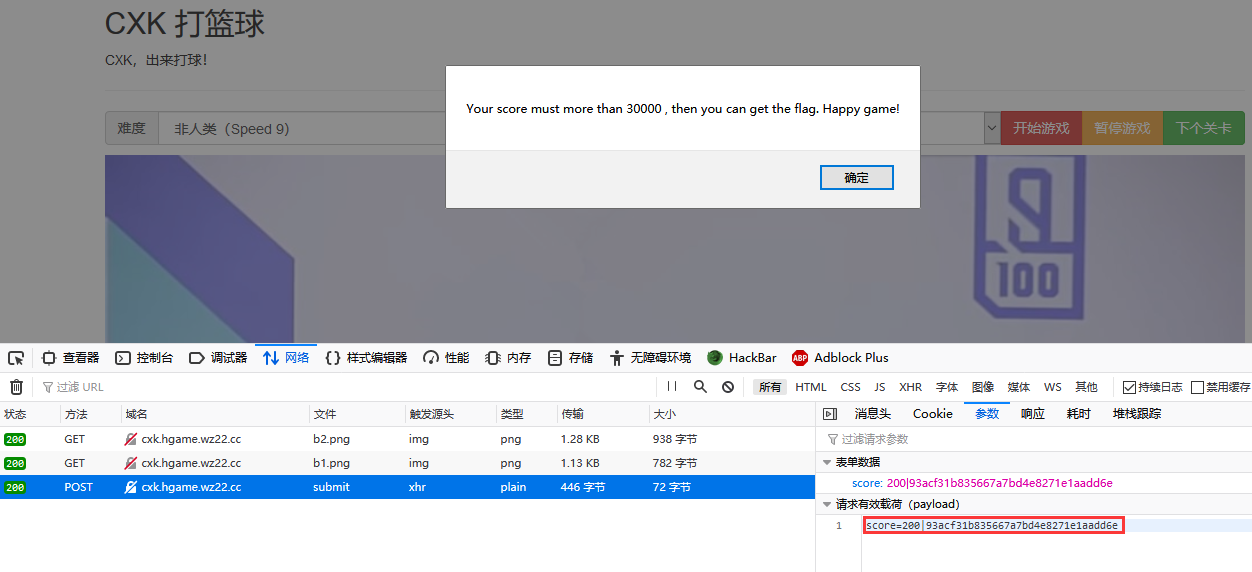

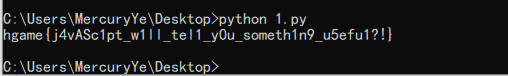

四、尼泰玫

打开题目是cxk接球的小游戏,提示必须达到30000分才可获得Flag,F12查看网络交互,发现在游戏结束后会POST一组数据:

前者是分数,第二个参数目测是md5加密,解密得到一串10位数字,发现没有什么规律,反复阅读题目文字发现有提示:"请务必保持本地时间的准确性"

判断出该值是将游戏结束的时间戳进行md5加密,然后将该参数和分数一并提交给服务器,编写脚本发送请求:

import time

import requests

import hashlib

param = hashlib.md5(str(int(time.time()))).hexdigest()

data = {'score':"30001|"+param}

url = "http://cxk.hgame.wz22.cc/submit"

result = requests.post(url,data).text

print result

得到Flag:hgame{j4vASc1pt_w1ll_tel1_y0u_someth1n9_u5efu1?!}

[HGAME] Week1 Web WriteUp的更多相关文章

- ISG 2018 Web Writeup

作者:agetflag 原文来自:ISG 2018 Web Writeup ISG 2018 Web Writeup CTF萌新,所以写的比较基础,请大佬们勿喷,比赛本身的Web题也不难 calc 首 ...

- [SHA2017](web) writeup

[SHA2017](web) writeup Bon Appétit (100) 打开页面查看源代码,发现如下 自然而然想到php伪协议,有个坑,看不了index.php,只能看 .htaccess ...

- HGAME 2020 week1 web

1.Cosmos 的博客 知识点:git source code leak 2.接 头 霸 王 Description HGAME Re:Dive 开服啦~ 打开题目,提示了"头" ...

- [WUST-CTF]Web WriteUp

周末放假忙里偷闲打了两场比赛,其中一场就是武汉科技大学的WUST-CTF新生赛,虽说是新生赛,题目质量还是相当不错的.最后有幸拿了总排第5,记录一下Web的题解. checkin 进入题目询问题目作者 ...

- BuuCTF Web Writeup

WarmUp index.php <html lang="en"> <head> <meta charset="UTF-8"> ...

- [MRCTF]Web WriteUp

和武科大WUSTCTF同时打的一场比赛,最后因为精力放在武科大比赛上了,排名13 - -Web题目难度跨度过大,分不清层次,感觉Web题目分布不是很好,质量还是不错的 Ez_bypass 进入题目得 ...

- [易霖博YCTF]Web WriteUp

中午队里师傅发到群里的比赛,借来队里师傅账号和队里其他师傅一起做了一下,ak了web,师傅们tql.学到挺多东西,总结一下. rce_nopar 进入题目给出源码: <?php if(isset ...

- [XNUCA 进阶篇](web)writeup

XNUCA 靶场练习题writeup default 阳关总在风雨后 题目过滤很多,*,#,/ ,and,or,|,union,空格,都不能用 盲注,最后的姿势是:1'%(1)%'1 中间的括号的位置 ...

- 【网鼎杯2020白虎组】Web WriteUp [picdown]

picdown 抓包发现存在文件包含漏洞: 在main.py下面暴露的flask的源代码 from flask import Flask, Response, render_template, req ...

随机推荐

- OAuth2.0-4整合网关

.antMatchers("/**").access("#oauth2.hasScope('scope1')")上面这行代码,只是控制大范围的访问权限,具体到方 ...

- doc属性__module__属性__del__(垃圾回收)__call__方法

__module__属性: 析构函数:del 是python的垃圾回收方法,当实例运行完的时候触发,回收资源 __call__

- 2 DC电参数测试 (1)

基本常识: (1)Hot switch好的程序应避免使用热切换(这里热的含义类似于热插拔的“热“),热切换是指带点操作,有电流的情况下断开开关或闭合开关的瞬间,有电流通过,这会减少开关的寿命甚至直接损 ...

- 【可视化-2】将图像当作DSM进行三维显示

上一篇文章中,已经跳出颜色或者亮度的局限,将图像视作一般化的栅格数据,并提供了四种利用颜色和亮度来直观表示栅格间取值差异的可视化方法. 栅格数据的四种可视化方式 这一回,我们又要从一般化走向特殊化.栅 ...

- Android Studio项目组织结构

任何一个新建的项目都会默认使用一个Android模式的项目结构,这个结构是被Android Studio转换过的,适合快速开发,但不易于理解,切换到Project模式后如下: 重点认识一下重要的几个文 ...

- 网易云音乐ncm格式分析以及ncm与mp3格式转换

目录 NCM格式分析 音频知识简介 两种可能 GitHub项目 格式分析 总体结构 密钥问题 代码分析 main函数 导入模块 dump函数 参考资料 代码完整版 转换工具 ncmdump ncmdu ...

- Python中对象实例的__dict__属性

实例的__dict__并不是一个方法,而是存储与该实例相关的实例属性的字典,对类中定义的方法(函数),方法名也是属性变量,类的__dict__存储所有实例共享的变量和函数(类属性,方法等),类的__d ...

- 多次调用Promise的then会返回什么?

//做饭 function cook(){ console.log('开始做饭.'); var p = new Promise(function(resolve, reject){ //做一些异步操作 ...

- mosquitto基于SSL/TLS安全认证测试MQTT

一.环境搭建 1.mosquitto介绍 mosquitto是一个实现了MQTT3.1协议的代理服务器,由MQTT协议创始人之一的Andy Stanford-Clark开发,它为我们提供了非常棒的轻量 ...

- 线段树(二)STEP

线段树(二) 线段树例题整理 Part 1:题面 传送门:https://www.luogu.com.cn/problem/P6492(靠之前传送门放错了,暴露了我在机房逛B站的事实-- Part 2 ...